co je dvoufaktorová autentizace a proč se používá?

dvoufaktorová autentizace (2FA), někdy označovaná jako dvoufázové ověření nebo dvoufaktorová autentizace, je bezpečnostní proces, ve kterém uživatelé poskytují dva různé autentizační faktory k ověření sebe sama.

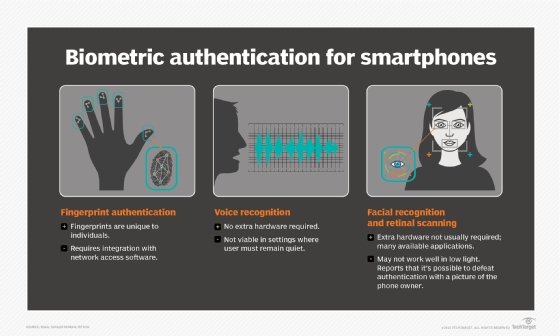

2FA je implementován pro lepší ochranu jak pověření uživatele, tak zdrojů, ke kterým má uživatel přístup. Dvoufaktorová autentizace poskytuje vyšší úroveň zabezpečení než metody ověřování, které závisí na jednofaktorové autentizaci (SFA), ve které uživatel poskytuje pouze jeden faktor-obvykle heslo nebo přístupový kód. Metody dvoufaktorové autentizace se spoléhají na to, že uživatel poskytne heslo jako první faktor a druhý jiný faktor-obvykle buď bezpečnostní token nebo biometrický faktor, jako je otisk prstu nebo skenování obličeje.

dvoufaktorová autentizace přidává do procesu ověřování další vrstvu zabezpečení tím, že útočníkům ztěžuje přístup k zařízením nebo online účtům osoby, protože i když je heslo oběti napadeno, samotné heslo nestačí k ověření ověření.

dvoufaktorová autentizace se již dlouho používá k řízení přístupu k citlivým systémům a datům. Poskytovatelé Online služeb stále častěji používají 2FA k ochraně přihlašovacích údajů svých uživatelů před používáním hackery, kteří ukradli databázi hesel nebo použili phishingové kampaně k získání uživatelských hesel.

tento článek je součástí

co je správa identity a přístupu? Průvodce IAM

- který také zahrnuje:

- jak vybudovat efektivní architekturu IAM

- 4 základní osvědčené postupy správy identity a přístupu

- 5 trendy IAM formující budoucnost bezpečnosti

co jsou autentizační faktory?

existuje několik způsobů, jak může být někdo ověřen pomocí více než jedné metody ověřování. V současné době se většina autentizačních metod spoléhá na znalostní faktory, jako je tradiční heslo, zatímco dvoufaktorové autentizační metody přidávají buď faktor držení, nebo faktor inherence.

autentizační faktory uvedené v přibližném pořadí přijetí pro výpočet zahrnují následující:

- znalostní faktor je něco, co uživatel zná, například heslo, osobní identifikační číslo (PIN) nebo nějaký jiný typ sdíleného tajemství.

- faktor vlastnictví je něco, co má uživatel, jako je občanský průkaz, bezpečnostní token, mobilní telefon, mobilní zařízení nebo aplikace pro chytré telefony, ke schválení požadavků na ověření.

- biometrický faktor, známý také jako inherenční faktor, je něco, co je vlastní fyzickému já uživatele. Mohou to být osobní atributy mapované z fyzických vlastností, jako jsou otisky prstů ověřené pomocí čtečky otisků prstů. Mezi další běžně používané inherenční faktory patří rozpoznávání obličeje a hlasu nebo biometrie chování, jako je dynamika stisknutí kláves, chůze nebo vzory řeči.

- faktor umístění je obvykle označen místem, ze kterého se provádí pokus o ověření. To lze vynutit omezením pokusů o ověření na konkrétní zařízení v určitém místě nebo sledováním geografického zdroje pokusu o ověření na základě zdrojové adresy internetového protokolu nebo jiných geolokačních informací, jako jsou data GPS (Global Positioning System), odvozená z mobilního telefonu uživatele nebo jiného zařízení.

- časový faktor omezuje autentizaci uživatele na konkrétní časové okno, ve kterém je povoleno přihlášení, a omezuje přístup do systému mimo toto okno.

drtivá většina dvoufaktorových autentizačních metod se spoléhá na první tři autentizační faktory, ačkoli systémy vyžadující větší bezpečnost je mohou použít k implementaci multifaktorové autentizace (MFA), která se může spolehnout na dvě nebo více nezávislých pověření pro bezpečnější autentizaci.

jak funguje dvoufaktorová autentizace?

povolení dvoufaktorové autentizace se liší v závislosti na konkrétní aplikaci nebo dodavateli. Dvoufaktorové autentizační procesy však zahrnují stejný obecný vícestupňový proces:

- uživatel je vyzván k přihlášení aplikací nebo webem.

- uživatel zadá to, co zná-obvykle uživatelské jméno a heslo. Poté server webu najde shodu a rozpozná uživatele.

- pro procesy, které nevyžadují hesla, web vygeneruje uživateli jedinečný bezpečnostní klíč. Ověřovací nástroj zpracovává klíč a server webu jej ověřuje.

- web poté vyzve uživatele k zahájení druhého kroku přihlášení. Ačkoli tento krok může mít řadu podob, uživatel musí prokázat, že má něco, co by měl, jako je biometrie, bezpečnostní token, občanský průkaz, smartphone nebo jiné mobilní zařízení. Toto je faktor inherence nebo držení.

- poté může uživatel zadat jednorázový kód, který byl vygenerován během kroku čtyři.

- po poskytnutí obou faktorů je uživatel ověřen a udělen přístup k aplikaci nebo webové stránce.

prvky dvoufaktorové autentizace

dvoufaktorová autentizace je forma MFA. Technicky se používá kdykoli jsou pro získání přístupu k systému nebo službě vyžadovány dva autentizační faktory. Použití dvou faktorů ze stejné kategorie však nepředstavuje 2FA. Například vyžadování hesla a sdíleného tajemství je stále považováno za SFA, protože oba patří do typu faktoru ověřování znalostí.

pokud jde o služby SFA, uživatelská jména a hesla nejsou nejbezpečnější. Jedním z problémů s ověřováním na základě hesla je, že k vytvoření a zapamatování silných hesel vyžaduje znalosti a pečlivost. Hesla vyžadují ochranu před mnoha zasvěcenými hrozbami, jako jsou neopatrně uložené rychlé poznámky s přihlašovacími údaji, staré pevné disky a zneužití sociálního inženýrství. Hesla jsou také kořistí vnějších hrozeb, jako jsou hackeři využívající útoky hrubou silou, slovníkem nebo duhovými tabulkami.

vzhledem k dostatečnému času a zdrojům může útočník obvykle narušit bezpečnostní systémy založené na heslech a ukrást firemní data. Hesla zůstala nejběžnější formou SFA kvůli jejich nízkým nákladům, snadné implementaci a známosti.

více otázek s odpovědí na výzvy může poskytnout větší bezpečnost v závislosti na tom, jak jsou implementovány, a samostatné metody biometrického ověřování mohou také poskytnout bezpečnější metodu SFA.

typy produktů dvoufaktorové autentizace

existuje mnoho různých zařízení a služeb pro implementaci 2FA-od tokenů přes karty radiofrekvenční identifikace (RFID) až po Aplikace pro chytré telefony.

produkty dvoufaktorové autentizace lze rozdělit do dvou kategorií:

- a

- infrastrukturu nebo software, který rozpoznává a ověřuje přístup pro uživatele, kteří používají své tokeny správně.

autentizační tokeny mohou být fyzická zařízení, jako jsou klíčenky nebo čipové karty, nebo mohou existovat v softwaru jako mobilní nebo stolní aplikace, které generují PIN kódy pro autentizaci. Tyto ověřovací kódy, známé také jako jednorázová hesla (OTP), jsou obvykle generovány serverem a mohou být ověřovacím zařízením nebo aplikací rozpoznány jako autentické. Ověřovací kód je krátká sekvence spojená s konkrétním zařízením, uživatelem nebo účtem a může být použita pouze jednou jako součást procesu ověřování.

organizace musí zavést systém, který přijímá, zpracovává a povoluje nebo odepírá přístup uživatelům ověřujícím jejich tokeny. To může být nasazeno ve formě serverového softwaru nebo dedikovaného hardwarového serveru, jakož i poskytováno jako služba dodavatelem třetí strany.

důležitým aspektem 2FA je zajištění přístupu ověřeného uživatele ke všem zdrojům, pro které je uživatel schválen, a pouze k těmto zdrojům. Výsledkem je, že jednou z klíčových funkcí 2FA je propojení autentizačního systému s autentizačními údaji organizace. Společnost Microsoft poskytuje některé infrastruktury potřebné pro organizace k podpoře 2FA v systému Windows 10 prostřednictvím systému Windows Hello, které mohou pracovat s účty Microsoft, a také ověřovat uživatele prostřednictvím služby Microsoft Active Directory, Azure AD nebo Fast IDentity Online (FIDO).

jak fungují hardwarové tokeny 2FA

hardwarové tokeny pro 2FA jsou k dispozici podporující různé přístupy k autentizaci. Jedním z populárních hardwarových tokenů je YubiKey, malé zařízení USB (Universal Serial Bus), které podporuje OTP, šifrování a autentizaci veřejného klíče a univerzální protokol 2nd Factor vyvinutý aliancí FIDO. YubiKey tokeny jsou prodávány Yubico Inc., se sídlem v Palo Alto, Kalif.

když se uživatelé s YubiKey přihlásí k online službě, která podporuje OTP-například Gmail, GitHub nebo WordPress-vloží svůj YubiKey do USB portu svého zařízení, zadají své heslo, kliknou do pole YubiKey a dotknou se tlačítka YubiKey. YubiKey vygeneruje OTP a zadá jej do pole.

OTP je 44-znakové heslo na jedno použití; prvních 12 znaků je jedinečné ID, které představuje bezpečnostní klíč registrovaný u účtu. Zbývajících 32 znaků obsahuje informace, které jsou šifrovány pomocí klíče známého pouze zařízení a serverům Yubico, vytvořeného během počáteční registrace účtu.

OTP je odeslán z online služby společnosti Yubico pro kontrolu ověření. Jakmile je OTP ověřen, autentizační server Yubico odešle zpět zprávu potvrzující, že se jedná o správný token pro tohoto uživatele. 2FA je kompletní. Uživatel poskytl dva faktory autentizace: heslo je znalostní faktor a YubiKey je majetkový faktor.

dvoufaktorová autentizace pro mobilní zařízení

smartphony nabízejí řadu funkcí 2FA, což společnostem umožňuje používat to, co pro ně nejlépe funguje. Některá zařízení mohou rozpoznávat otisky prstů, používat vestavěnou kameru pro rozpoznávání obličeje nebo skenování duhovky a používat mikrofon pro rozpoznávání hlasu. Smartphony vybavené GPS mohou ověřit polohu jako další faktor. Služba hlasových nebo krátkých zpráv (SMS) může být také použita jako kanál pro ověřování mimo pásmo.

důvěryhodné telefonní číslo lze použít k přijímání ověřovacích kódů textovou zprávou nebo automatizovaným telefonním hovorem. Uživatel musí ověřit alespoň jedno důvěryhodné telefonní číslo pro zápis do mobile 2FA.

Apple iOS, Google Android a Windows 10 mají všechny aplikace, které podporují 2FA, což umožňuje samotnému telefonu sloužit jako fyzické zařízení k uspokojení faktoru vlastnictví. Duo Security, se sídlem v Ann Arbor, mě., a zakoupené společností Cisco v roce 2018 za 2, 35 miliardy dolarů, má platformu, která zákazníkům umožňuje používat jejich důvěryhodná zařízení pro 2FA. Platforma Duo nejprve zjistí, že uživatel je důvěryhodný před ověřením mobilního zařízení lze také důvěřovat jako ověřovací faktor.

ověřovací aplikace nahrazují potřebu získat ověřovací kód prostřednictvím textu, hlasového hovoru nebo e-mailu. Například pro přístup k webové stránce nebo webové službě, která podporuje službu Google Authenticator, uživatelé zadají své uživatelské jméno a heslo-faktor znalostí. Uživatelé jsou poté vyzváni k zadání šestimístného čísla. Místo toho, aby musel čekat několik sekund, než obdrží textovou zprávu, autentizátor pro ně vygeneruje číslo. Tato čísla se mění každých 30 sekund a liší se pro každé přihlášení. Zadáním správného čísla uživatelé dokončí proces ověření a prokáží vlastnictví správného zařízení-faktoru vlastnictví.

tyto a další produkty 2FA nabízejí informace o minimálních systémových požadavcích nezbytných pro implementaci 2FA.

Push notifications for 2FA

push notification je autentizace bez hesla, která ověřuje uživatele zasláním oznámení přímo do zabezpečené aplikace v zařízení uživatele a upozorňuje uživatele, že dochází k pokusu o ověření. Uživatel může zobrazit podrobnosti o pokusu o ověření a buď schválit nebo odepřít přístup-obvykle jediným klepnutím. Pokud uživatel žádost o ověření schválí, server tuto žádost přijme a přihlásí uživatele do webové aplikace.

Push notifikace ověřují uživatele potvrzením, že zařízení registrované v autentizačním systému-obvykle mobilní zařízení – je v držení uživatele. Pokud útočník ohrožuje zařízení, jsou také ohrožena oznámení push. Push oznámení eliminují hrozby, jako jsou útoky typu man-in-the-middle, neoprávněný přístup a útoky sociálního inženýrství.

i když oznámení push jsou bezpečnější než jiné formy metod ověřování, stále existují bezpečnostní rizika. Uživatelé by například mohli omylem schválit podvodnou žádost o ověření, protože se používají k klepnutí na schválit, když obdrží oznámení push.

je dvoufaktorová autentizace bezpečná?

zatímco dvoufaktorová autentizace zvyšuje bezpečnost, schémata 2FA jsou stejně bezpečná jako jejich nejslabší součást. Například hardwarové tokeny závisí na bezpečnosti emitenta nebo výrobce. Jeden z nejvýznamnějších případů kompromitovaného dvoufaktorového systému nastal v roce 2011, kdy bezpečnostní společnost RSA Security oznámila, že byly hacknuty její autentizační tokeny SecurID.

samotný proces obnovení účtu může být také podvrácen, když se používá k porážce dvoufaktorové autentizace, protože často resetuje aktuální heslo uživatele a e-mailem dočasné heslo, aby se uživatel mohl znovu přihlásit a obejít proces 2FA. Tímto způsobem byly napadeny obchodní účty Gmailu generálního ředitele Cloudflare.

přestože je 2FA založená na SMS levná, snadno implementovatelná a považovaná za uživatelsky přívětivou, je zranitelná vůči četným útokům. Národní institut pro standardy a technologie (NIST) odradil používání SMS ve službách 2FA ve své speciální publikaci 800-63-3: pokyny pro digitální identitu. NIST dospěl k závěru, že OTP odeslané prostřednictvím SMS jsou příliš zranitelné kvůli útokům na přenositelnost čísla mobilního telefonu, útokům na síť mobilních telefonů a malwaru, který lze použít k zachycení nebo přesměrování textových zpráv.

budoucnost ověřování

prostředí, která vyžadují vyšší bezpečnost, mohou mít zájem o třífaktorové ověřování, které obvykle zahrnuje držení fyzického tokenu a hesla používaného ve spojení s biometrickými údaji, jako jsou skenování otisků prstů nebo hlasové otisky. Faktory, jako je geolokace, typ zařízení a denní doba, se také používají k určení, zda by měl být uživatel ověřen nebo blokován. Kromě toho lze behaviorální biometrické identifikátory, jako je délka stisknutí klávesy uživatele, rychlost psaní a pohyby myši, také diskrétně sledovat v reálném čase, aby bylo zajištěno nepřetržité ověřování namísto jediné jednorázové kontroly ověření během přihlášení.

spoléhání se na hesla jako na hlavní metodu ověřování, i když je běžné, často již nenabízí zabezpečení nebo uživatelské prostředí, které společnosti a jejich uživatelé požadují. A přestože se starší bezpečnostní nástroje, jako je správce hesel a MFA, pokoušejí vypořádat se s problémy uživatelských jmen a hesel, závisí na v podstatě zastaralé architektuře: databázi hesel.

v důsledku toho se mnoho organizací obrací na ověřování bez hesla. Použití metod, jako jsou biometrie a zabezpečené protokoly, umožňuje uživatelům bezpečně se autentizovat ve svých aplikacích, aniž by museli zadávat hesla. V podnikání to znamená, že zaměstnanci mají přístup ke své práci, aniž by museli zadávat hesla, a stále si udržuje úplnou kontrolu nad každým přihlášením. Využití blockchainu, například prostřednictvím decentralizované identity nebo suverénní identity, získává pozornost také jako alternativa k tradičním metodám autentizace.