snahy o prolomení šifrování WEP byly kolem a dokonce veřejně diskutovány od vzniku protokolu WEP, a tato stránka vám přináší informace o tom, jak objevit a vypočítat klíč WEP ze síťového provozu. Tento úvod do praskání WEP může být užitečný pro každého, kdo má v úmyslu prozkoumat zabezpečení sítě.

praskání WEP samo o sobě je relativně snadné a může trvat od několika minut do několika hodin (závisí na množství síťového provozu, kvalitě připojení atd.). Nastavení zařízení tak, aby dělalo to, co potřebuje, může trvat týdny (záleží na tom, co máte a co již víte). Než budete pokračovat v praskání WEP, přečtěte si naši první stránku tohoto „tutoriálu“, který může poskytnout představu o nastavení počítače a také o zákonnosti praskání WEP.

jak crack WEP s Intel PRO / Wireless 3945ABG

Nyní můžeme přistoupit k demonstraci, jak crack WEP šifrování.

co potřebuji k objevení klíče WEP bezdrátové sítě?

zde je seznam předpokladů, které musíte splnit, abyste mohli objevit klíč WEP ze síťového provozu. Poznámka: níže uvedené předpoklady jsou specifické pro tento tutoriál. Další návody na webu jsou založeny na různých předpokladech.

- Software a hardware: Ubuntu, Intel PRO / Wireless 3945ABG s ovladačem ipwraw-ng-2.3.4 (nebo alternativně síťový adaptér TP-LINK TL-WN321G s rt73-k2wrlz-3.0.1. řidič), aircrack-ng-1.0. (Samozřejmě můžete použít i jiný adaptér, Intel a TP-LINK jsou to, co jsme použili.)

- jste fyzicky dostatečně blízko přístupového bodu pro odesílání a přijímání paketů. Nezapomeňte, že jen proto, že můžete přijímat pakety z bezdrátového přístupového bodu, neznamená, že budete moci přenášet pakety do přístupového bodu. Síla bezdrátové karty je obvykle menší než síla přístupového bodu, takže musíte být fyzicky dostatečně blízko, aby vaše přenášené pakety dosáhly a byly přijaty přístupovým bodem.

- k síti je připojen alespoň jeden bezdrátový klient a je aktivní. Důvodem je, že WEP cracking spoléhá na ARP pakety a pokud nejsou aktivní klienti, pak nikdy nebudou žádné ARP request pakety.

ujistěte se, že všechny výše uvedené předpoklady jsou pravdivé, jinak následující příklady nebudou fungovat.

Testovali jsme praskání WEP pomocí dvou síťových adaptérů: Intel PRO / Wireless 3945ABG s ovladačem ipwraw-ng-2.3.4 a alternativně TP-LINK TL-WN321G síťový adaptér dongle s rt73-k2wrlz-3.0.1. ovladač. Adaptér Intel je označován jako wlan0 (wifi0) a adaptér TP-LINK je označován jako rausb0. Název síťového adaptéru najdete spuštěním příkazu iwconfig.

funguje ovladač síťového adaptéru správně?

jedním z předpokladů v tomto článku je, že ovladače síťového rozhraní musí být opraveny pro režim monitoru a vstřikování paketů. (Viz Jak crack WEP s Intel PRO / Wireless 3945ABG odkaz uvedený výše pro více informací.

test režimu monitoru

pokud jste správně načetli modul ovladače, může být síťový adaptér již v režimu monitoru. Pokud tomu tak není, zkuste provést následující příkaz:

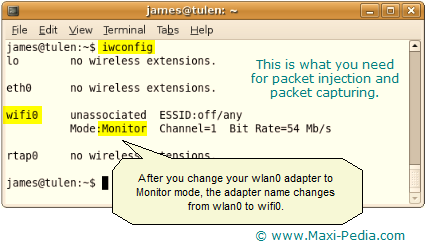

sudo airmon-ng start wlan0

Wlan0 (a také wifi0) je název vašeho síťového adaptéru Intel 3945. Bylo by rausb0, kdybyste pracovali s TP-LINK 321. Název síťového adaptéru najdete spuštěním příkazu iwconfig. Tisková obrazovka níže ukazuje, co chcete vidět na obrazovce iwconfig.

pokud je síťové rozhraní správně nastaveno, mělo by se říci režim monitoru.

paketový injekční test

použijte injekční test k potvrzení, že vaše karta může injekci aplikovat před pokračováním. Zkuste provést následující dva příkazy v okně terminálu:

aireplay-ng -9 wifi0

aireplay-ng -9 127.0.0.1:666

oba by měli mít za následek “ injekce funguje!“ zpráva. Více informací naleznete zde: http://aircrack-ng.org/doku.php?id=injection_test.

jak funguje WEP cracking?

Ok, máme veškerý hardware a software připraven, nyní je čas vysvětlit, jak funguje WEP cracking.

zde jsou základní kroky, kterými budeme procházet:

- spusťte bezdrátové rozhraní v režimu monitoru

- spusťte airodump-ng a objevte všechny dostupné sítě a najděte svůj cíl

- Změňte svou MAC adresu (volitelné)

- spusťte airodump-ng na AP kanálu pomocí filtru bssid pro sběr nových jedinečných IVs

- použijte aireplay-ng k provedení falešné autentizace s cílovým přístupovým bodem

- spusťte aireplay-ng ng v režimu arp request Replay pro vložení paketů

- spusťte aircrack-ng k prasknutí pomocí IVS shromážděných

zní to jednoduše? Pojďme se dostat do detailů.

1. Spusťte bezdrátové rozhraní v režimu monitoru

pokud chcete poslouchat síťový provoz a zachytit síťový provoz, musí být síťový adaptér v režimu monitoru. To jsme již pokryli výše a také na stránce Jak bezva WEP s Intel PRO / Wireless 3945ABG.

2. Spusťte airodump-ng a objevte všechny dostupné sítě

pokud chcete bezva WEP, potřebujete vědět něco víc než jen název sítě. Musíte také znát MAC adresu bezdrátového přístupového bodu nebo bezdrátového směrovače, který najdete provedením následujícího příkazu:

sudo airodump-ng wifi0

to je to, co dostanete.

názvy dostupných bezdrátových sítí můžete vidět v pravém sloupci a MAC adresy přístupových bodů v levém sloupci. Tato obrazovka vám také řekne, jak je každá síť zabezpečena (WEP, WPA, OPN atd.). Můžete také zjistit, na kterém kanálu funguje každý přístupový bod.

3. Změňte svou MAC adresu (volitelné)

Chcete-li využít techniku vstřikování paketů, musíte být spojeni s cílovým bezdrátovým přístupovým bodem. Mnoho bezdrátových sítí je chráněno nejen šifrováním WEP, ale navíc také filtrováním MAC. Pokud tomu tak je v případě cílové sítě, musíte nejprve zjistit MAC adresu již přidruženého uživatele a poté tuto MAC adresu použít pro vlastní autentizaci a přidružení. Přečtěte si následující dvě stránky:

jak přerušit filtrování MAC (zabezpečení wifi)

jak změnit MAC-Macchanger

Poznámka: před změnou adresy MAC budete muset deaktivovat síťový adaptér a poté jej znovu povolit, takže se jedná o cvičení, které prochází dvěma výše uvedenými stránkami a také přes bod 1 a 2 znovu.

Jak najdu MAC adresu?

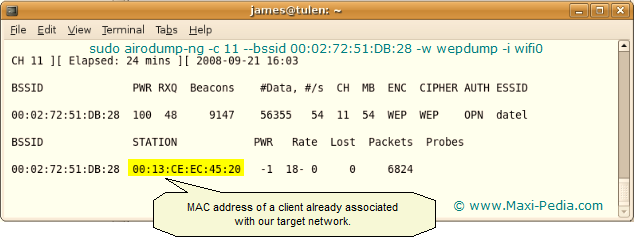

nezapomeňte, že musíte najít klienta v síti, který je již přidružen k cílovému přístupovému bodu. Můžete tak učinit provedením následujícího příkazu v okně terminálu Ubuntu:

sudo airodump-ng-c 11 –bssid 00:02: 72: 51: DB: 28-w wepdump – i wifi0

kde-c je kanál, na kterém vysílá váš cílový přístupový bod, BSSID je MAC adresa přístupového bodu A-w wepdump-i (vysvětlíme později).

obrazovka bude vypadat podobně jako na obrazovce výše.

4. Spusťte airodump-ng a sbírejte nové jedinečné IVs

Nyní byste měli mít všechny potřebné informace o cílovém přístupovém bodě (jméno, MAC, kanál atd.), vaše MAC adresa se změnila na stejnou adresu jako nějaký jiný klient v síti a vaše síťové rozhraní bylo nastaveno v režimu monitoru. Nyní chcete začít zachycovat všechny nové jedinečné takzvané inicializační vektory (IV) obsažené v paketech, které vycházejí z vašeho přístupového bodu. To lze provést spuštěním airodump-ng na kanálu přístupového bodu pomocí filtru BSSID (MAC adresa přístupového bodu). Otevřete nové okno terminálu a proveďte:

sudo airodump-ng-c 11 –bssid 00:02:72:51:DB:28-w wepdump-i wifi0

Jedná se o stejný příkaz jako v kroku 3. Použili jsme to v kroku 3 k nalezení někoho, kdo již používá váš bezdrátový přístupový bod; nyní jej používáme k zachycení inicializačních vektorů. Volba-w wepdump je název souboru, kam chcete uložit inicializační vektory. Volba-i znamená, že chcete uložit pouze inicializační vektory a zahodit všechna ostatní data.

obrazovka bude vypadat podobně jako obrazovka výše v kroku 3.

5. Použijte aireplay-ng k falešnému ověření pomocí přístupového bodu

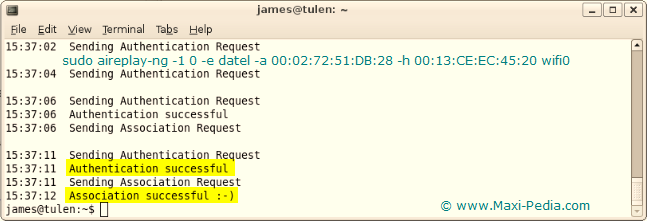

nyní je čas se „přihlásit“ do bezdrátové sítě. Aby přístupový bod přijal paket, musí být již přidružena zdrojová MAC adresa. Pokud zdrojová MAC adresa, kterou vkládáte (později), není spojena s přístupovým bodem, pak přístupový bod ignoruje paket a vyšle paket“ DeAuthentication “ v cleartextu. V tomto stavu nejsou vytvořeny žádné nové inicializační vektory, protože přístupový bod ignoruje všechny injikované pakety. Nedostatek spojení s přístupovým bodem je jediným největším důvodem, proč se vstřikování paketů nezdaří. V tomto okamžiku se právě připojujete k přístupovému bodu a říkáte mu, že jste tady a chcete s ním mluvit. To vám nedává žádnou možnost přenosu dat. Otevřete další okno terminálu a proveďte:

sudo aireplay-ng -1 0-e datel-a 00:02:72:51:DB:28-h 00:13:CE:EC:45:20 wifi0

kde -1 znamená falešné ověření, 0 znamená načasování opětovného spojení v sekundách, -e datel je název sítě, -a je přístupový bod MAC adresa a-h je MAC adresa, pod kterou jednáte (buď vlastní, nebo falešná, pokud jste prošli touto sítí).Krok 3).

takto by měl vypadat výstup.

nezapomeňte, že MAC adresa, na kterou chcete injekci aplikovat, musí být spojena s přístupovým bodem buď pomocí falešné autentizace, nebo pomocí MAC adresy od již přidruženého klienta (Krok 3), nebo přinejlepším obojí.

možný problém: Pokud se dostanete „dostal deauthentication paket“ a pak kontinuální opakování, pak jste pravděpodobně co do činění s Mac filtrování (to je některé přístupové body jsou nakonfigurovány tak, aby pouze vybrané MAC adresy přidružit a připojit). Vraťte se ke kroku 3. Pokud tomu tak je, nebudete moci úspěšně provést falešnou autentizaci, pokud neznáte jednu z MAC adres v povoleném seznamu.

možný problém: pokud dostanete “ čekání na beacon frame (BSSID: …) Žádný takový BSSID k dispozici.“pak máte co do činění se slabým signálem wifi. Přibližte se k přístupovému bodu.

odeslání požadavku na ověření

odeslání požadavku na ověření, který se stále opakuje na obrazovce aireplay-ng, je dalším běžným problémem. Pokud stále dostáváte „odesílání požadavku na Ověření „nebo“ odesílání požadavku na přidružení“, které se stále vracejí, jste příliš daleko od přístupového bodu nebo máte co do činění se slabým signálem. Pamatujte, že skutečnost, že můžete zachytit pakety z přístupového bodu, neznamená, že přístupový bod může také zachytit pakety z vašeho počítače. Signál vycházející z vašeho počítače je mnohem slabší.

také zkontrolujte, zda komunikujete na stejném bezdrátovém kanálu jako přístupový bod.

dalším problémem může být, že přístupový bod využívá MAC adresování a váš MAC spoofing v kroku 3 nešel správně. Spusťte příkazy ifconfig a macchanger –show a ověřte, zda počítač komunikuje pomocí MAC adresy již ověřeného uživatele. (Další podrobnosti naleznete na stránce stáhnout Macchanger,“ jak ověřit“.)

v některých případech není přístupový bod schopen dostatečně rychle komunikovat s počítačem. V tomto případě se pokuste zvýšit zpoždění a načasování:

sudo aireplay-ng -1 6000-o 1-q 10 – e datel-a 00:02:72:51:DB:28-h 00: 13: CE: EC: 45: 20 wifi0

někdy falešné ověření prostě nefunguje bez ohledu na to, co děláte, a musíte pokračovat bez něj.

5.1 WEP crack bez vstřikování paketů

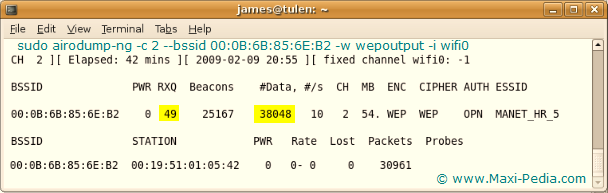

pokud předchozí krok selže ve vašem případě a nejste schopni provést ověření pomocí falešné nebo vlastní MAC adresy, další krok 6 – injekce paketů – pravděpodobně také selže. Vyzkoušejte to a uvidíte. Pokud Krok 6 selže, vraťte se do této části. Žádný strach, stále můžete prasknout WEP; bude to trvat déle. Pokud se vám nepodaří ověřit a v důsledku toho provést injekci paketů, budete chvíli sledovat obrazovku, kterou jste otevřeli v kroku 4.

vaším cílem je vidět alespoň 150 000 ve sloupci # Data. Pokud se podíváte na sloupec RXQ na tiskové obrazovce výše, můžete vidět číslo 49. Tato hodnota poskytuje informace o kvalitě bezdrátového připojení mezi přístupovým bodem a počítačem. Cokoli pod 80 je považováno za slabé. Pokud číslo hodně kolísá, máte také slabý signál.

hodnota RXQ se vztahuje k datovému toku přecházejícímu z přístupového bodu do vašeho počítače. I když je toto číslo vyšší než 80, přístupový bod stále nemusí být schopen vidět váš počítač. Toto je nejčastější důvod selhání falešné autentizace a vstřikování paketů. Pokud je to váš případ, jen se posaďte a počkejte, dokud sloupec # Data nezobrazí alespoň 150 000,a zkuste Krok 7 (WEP crack). Bez autentizace a vstřikování paketů může tento proces trvat 1,5-2 hodiny. Můžete začít zkoušet WEP crack v kroku 7, Jakmile #Data dosáhnou alespoň 80,000, ale naše zkušenost je, že WEP klíče obvykle prasknou, jakmile mají někde kolem 150,000 iniciačních vektorů.

6. Spusťte aireplay-ng v režimu ARP request replay pro vložení paketů

, abychom prolomili klíč WEP pro bezdrátový přístupový bod, musíme shromáždit mnoho inicializačních vektorů (IVs), ideálně někde kolem 150 000 z nich. Normální síťový provoz obvykle tyto inicializační vektory nevytváří velmi rychle. Teoreticky, pokud jste trpěliví, můžete shromáždit dostatek IVs k prasknutí klíče WEP jednoduchým pasivním poslechem síťového provozu a jejich uložením (krok 5.1). Alternativně můžete k aktivnímu urychlení procesu použít techniku zvanou vstřikování paketů. Injekce zahrnuje to, že přístupový bod znovu a znovu odesílá vybrané pakety ARP (zahrnují IV) velmi rychle. To nám umožňuje zachytit velké množství inicializačních vektorů v krátkém časovém období. Účelem tohoto kroku je tedy spustit aireplay-ng v režimu, který poslouchá požadavky ARP a poté je znovu vloží zpět do sítě. Otevřete další okno terminálu a proveďte:

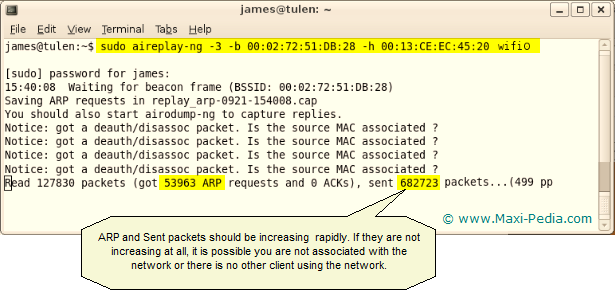

sudo aireplay-ng -3-b 00:02:72:51:DB:28-h 00:13:CE:EC:45:20 wifi0

kde-b je MAC adresa přístupového bodu A-h je MAC adresa, pod kterou jednáte (buď vlastní, nebo falešná, pokud jste prošli krokem 3).

tento příkaz začne poslouchat požadavky ARP a když uslyší jeden, aireplay-ng jej okamžitě začne injektovat. Požadavek ARP můžete vygenerovat pomocí ping jiného klienta, který je již přidružen.

takto by měl vypadat výstup:

můžete potvrdit, že injektujete kontrolou obrazovek airodump-ng a aireplay-ng. Datové pakety by se měly rychle zvyšovat. „#/S “ by měla být někde v rozmezí 300 až 400 datových paketů za sekundu. To může tak nízké, jak 100 / s a tak vysoko, jak 500 / s. Pakety ARP a odeslané pakety by se měly také rychle zvyšovat.

možný problém: Poznámka: Pokud se počet paketů ARP a počet odeslaných také zaseknou na nule, vaše síťové rozhraní pravděpodobně nebude spojeno s vaším přístupovým bodem. Nebo můžete být také příliš daleko od přístupového bodu (slabý signál).

možný problém: zpráva podobná “ Got a deauth/disassoc packet. Je zdroj mac přidružen?“znamená, že jste ztratili spojení s přístupovým bodem. Vraťte se do druhého okna z kroku 5 a znovu spusťte falešnou autentizaci. To není nutné, pokud jste prošli krokem 3 ačkoli.

7. Spusťte aircrack-ng k prasknutí klíče WEP pomocí IVs shromážděných

jakmile zachytíte velké množství inicializačních vektorů, můžete je použít k určení klíče WEP. Existují dvě základní metody pro praskání WEP: metoda PTW a metoda FMS/Korek.

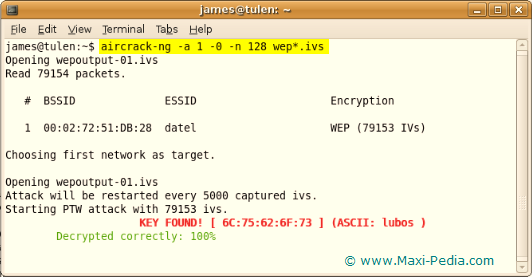

Chcete-li WEP rozbít, otevřete další okno terminálu a proveďte následující příkazy:

sudo aircrack-ng-z-b 00:1A:92:77:BB:D9 wepdump*.ivs

sudo aircrack-ng-a 1 -0-n 128 wepdump*.ivs

kde -z vyvolá metodu PTW WEP-cracking, – b vybere přístupový bod, který nás zajímá, wepdump*.ivs vybere všechny soubory začínající na „wepdump“ a končící na „.ivs“ (toto pochází z vašeho příkazu airodump-ng dříve), -a označuje útok FMS/KoreK a-n vybere typ klíče WEP (128bitový v našem případě). Tyto příkazy vypočítají klíč WEP ze zachycených inicializačních vektorů. Takto vypadá výstup:

zvládli jste to! Máte zájem o zábavnější věci? Přečtěte si následující dva články:

jak najít MAC a IP adresy v síťových datech

jak přerušit filtrování MAC

Nyní, když víte, jak proniknout do sítě chráněné WEP, a proto jste objevili slabé spojení ve vaší síti wifi, rádi bychom vás také upozornili na naše bezpečnostní návody. Napsali jsme několik tutoriálů týkajících se zabezpečení bezdrátové sítě. Můžete si přečíst více o adresování IPSec, VPN, MAC, WPA, WPA2, PSK a mnoha dalších bezdrátových bezpečnostních opatřeních. Naše bezdrátové bezpečnostní návody vám pomohou zvýšit bezpečnost vaší sítě.

a konečně, pokud potřebujete další pomoc s tím, jak prasknout WEP, neváhejte diskutovat v našem diskusním fóru IT. Doporučujeme také zkontrolovat sekci Související obsah v pravém postranním panelu na této stránce. Můžete také najít nějakou pomoc zde: