jak jsem popraskané 70% Tel Aviv Wifi sítí (ze vzorku 5,000 shromáždil WiFi).

za posledních sedm let, co jsem žil v Tel Avivu, jsem změnil byty čtyřikrát. Pokaždé, když jsem čelil stejnému scénáři: internetové společnosti trvalo připojení bytu několik dní, nechal mě odpojeného a frustrovaného, když jsem se snažil sledovat laggy Netflix v televizi pomocí hotspotu pro mobilní telefony. Řešení, které mám k tomuto scénáři, má “ dobrý den. Jsem nový soused“ promluvte si se sousedy a snažte se získat jejich číslo mobilního telefonu v případě nouze — a zeptejte se, jestli bych mohl použít jejich WiFi, dokud mě kabelová společnost nepřipojí. Myslím, že se všichni můžeme shodnout, že nemít internet snadno spadá do kategorie nouze! Často, jejich mobilní telefonní číslo bylo také jejich WiFi heslo!

předpokládal jsem, že většina lidí žijících v Izraeli (a na celém světě) má nebezpečná hesla WiFi, která mohou být snadno popraskána nebo dokonce uhodnuta zvědavými sousedy nebo škodlivými herci.

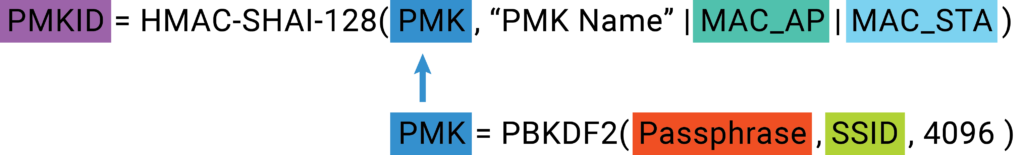

kombinace mých minulých zkušeností, relativně nový WiFi útok, který vysvětlím na okamžik, nový monster cracking rig (8 x QUADRO RTX 8000 48GB GPU) v CyberArk Labs a skutečnost, že WiFi je všude, protože připojení je důležitější než kdy jindy mě vedlo k výzkumu, ať už jsem měl pravdu se svou hypotézou nebo možná jen štěstí.

s pokračujícím přechodem na práci na dálku kvůli pandemii se zabezpečení domácích sítí stalo nezbytným a představuje riziko pro podnik, pokud tak neučiní. Domácí sítě mají zřídka stejné ovládací prvky jako podnikové sítě. A bezpečnostní program je jen tak silný jako jeho nejslabší článek.

Obrázek 1-CyberArk Labs new cracking rig

abych otestoval tuto hypotézu, shromáždil jsem 5000 WiFi síťových hash jako svou studijní skupinu procházením ulicemi v Tel Avivu pomocí zařízení pro čichání WiFi. Na konci výzkumu jsem byl schopen relativně snadno prolomit více než 70% očichaných hesel WiFi sítí. Metropolitní oblast Tel Avivu má více než 3.9 milionů lidí — dokážete si představit, jaká čísla by byla, kdybychom náš výzkum neuřízli na 5 000 wifi sítích. A zatímco tento výzkum byl proveden v Tel Avivu, směrovače, které byly náchylné k tomuto útoku-od mnoha největších světových dodavatelů-používají domácnosti a podniky po celém světě.

v tomto blogu demonstruji, jak snadno (nepotřebujete praskací soupravu) as malým vybavením lze nezabezpečená hesla WiFi prasknout, a tak hacknout síť WiFi .Na závěr odhalíme statistiky prasklých hashů a vysvětlíme, jak bránit vaši síť před tímto typem útoku. Proto je nanejvýš důležité, abychom znali a porozuměli způsobu praskání, abychom vytvořili adekvátní obranu.

pojďme kopat

před výzkumem Jens“ atom “ Steube (hlavní vývojář Hashcat), když hacker chtěl prolomit heslo WiFi, potřebovali zachytit živý čtyřcestný handshake mezi klientem a routerem, ke kterému dochází pouze během navázání spojení. Jednoduše řečeno, útočník by musel monitorovat síť v době, kdy se uživatel nebo zařízení připojí k síti WiFi. Hacker proto musel být na fyzickém místě mezi přístupovým bodem (routerem) a klientem v naději, že uživatel zadá správné heslo a že všechny čtyři pakety handshake byly čichány správně. Pokud hacker nechtěl čekat, až oběť naváže spojení(což může trvat hodiny, kdo se připojí k domácí síti, když je v práci ?), útočník by mohl de-autentizovat již připojeného uživatele, aby donutil oběť k novému čtyřcestnému podání ruky.

dalším útočným vektorem je nastavení škodlivé dvojité sítě se stejným SSID (název sítě) v naději, že se oběť pokusí přihlásit do falešné sítě. Hlavním nedostatkem je samozřejmě to, že je velmi hlučný (což znamená, že jej lze snadno vysledovat) a lze jej snadno zaznamenat.

v jednoduché angličtině, pokud protivník chtěl hacknout / prolomit heslo WiFi, musí být na správném místě (mezi uživateli a routerem) ve správný čas (když se uživatelé přihlásí) a mít štěstí (uživatelé zadali správné heslo a všechny čtyři pakety byly čichány správně).

to vše se změnilo s průkopnickým výzkumem společnosti atom, který odhalil novou zranitelnost zaměřenou na RSN IE (robustní bezpečnostní síťový informační prvek), aby získal PMKID hash (bude vysvětleno trochu), který lze použít k prasknutí hesla cílové sítě. PMKID je hash, který se používá pro roamingové schopnosti mezi AP. Legitimní použití PMKID je však pro rozsah tohoto blogu málo relevantní. Upřímně řečeno, nemá smysl povolit jej na směrovačích pro osobní / soukromé použití (WPA2-personal), protože obvykle není třeba roaming v osobní síti.

technika Atom je bez klienta, takže je třeba zachytit přihlášení uživatele v reálném čase a potřebu uživatelů připojit se k síti vůbec zastaralé. Kromě toho vyžaduje, aby útočník zachytil jediný snímek a odstranil nesprávná hesla a deformované snímky, které narušují proces praskání.

jednoduše řečeno, nemusíme čekat, až se lidé připojí ke svým směrovačům, aby byl tento útok úspěšný. Jsme právě v blízkosti routeru / sítě, kde získáváme PMKID hash a snažíme se ho rozbít.

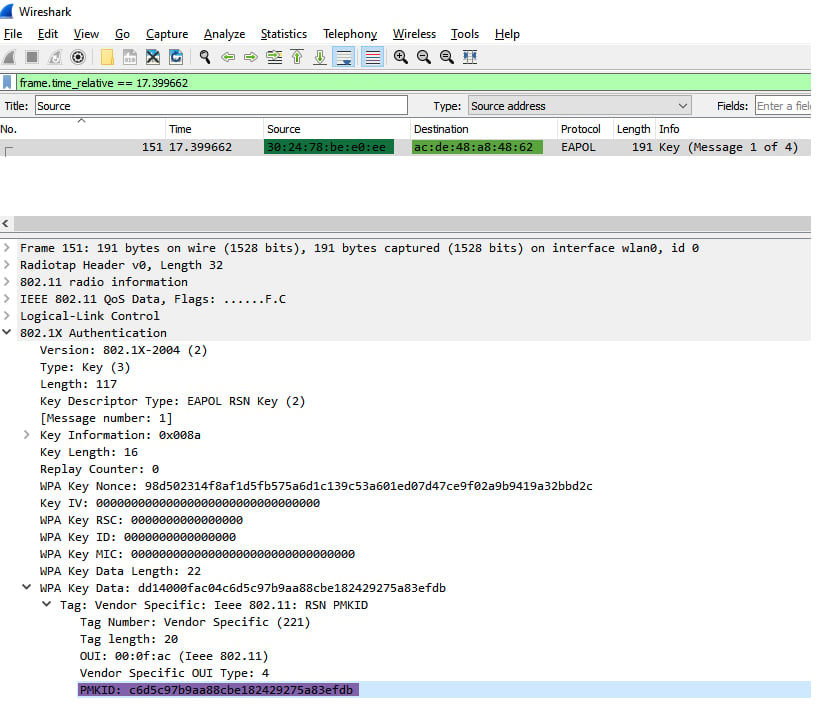

Chcete-li rozbít PMKID, musíme nejprve pochopit, jak je generován.

jak se generuje PMKID hash a jaké prvky obsahuje

Obrázek 2-Tok výpočtu PMKID hash a PMK

výpočet hash se může na první pohled zdát skličující, ale pojďme se do toho ponořit.

potřebujeme vygenerovat PMK řízený z SSID (název sítě) a přístupového hesla; pak vygenerujeme PMKID řízený z PMK, který jsme vygenerovali, MAC adresy AP a MAC adresy klienta. Podívejme se tedy, kde je najdeme:

PMK se vypočítá následovně:

![]()

obrázek 3-Výpočet PMK

- přístupové heslo-heslo WiFi-proto část, kterou opravdu hledáme.

- SSID-název sítě. Je volně k dispozici na majácích routeru (obrázek 3).

- 4096-počet iterací PBKDF2

![]()

obrázek 4-SSID z majáku

po vygenerování PMK můžeme vygenerovat PMKID.

PMKID se vypočítá následovně:

![]()

obrázek 5-výpočet PMKID

- PMK-co hledáme, generované výše. V WPA2 personal je PMK PSK (bude vysvětleno v následujícím odstavci).

- “ PMK Name – – statický řetězec pro všechny Pkmid.

- MAC_AP-MAC adresa přístupového bodu-tuto adresu lze nalézt v libovolném snímku odeslaném routerem (obrázek 4).

- MAC_STA-Mac adresu klienta lze nalézt v libovolném snímku odeslaném počítačem klienta (obrázek 4). To lze navíc nalézt ve výstupu příkazů ifconfig\ip a.

obrázek 6 – PMKID, AP MAC, klientův MAC

obrázek 6 – PMKID, AP MAC, klientův MAC

praskání PMKID hash je nakonec jen generování/výpočet PMK s SSID a různými přístupovými frázemi, pak výpočet PMKID z PMK a dalších informací, které jsme získali. Jakmile jsme vygenerovali PMKID rovnající se PMKID, který byl načten z AP (obrázek 3), hash je prasklý; přístupová hesla, která byla použita ke generování správného PMK, ze kterého byl PMKID generován, je správné heslo WiFi.

nyní víme, jak se vytváří PMKID, a můžeme pokračovat v čichání a praskání fází našeho výzkumu.

čichání PMKID

Chcete-li shromáždit WiFi PMKID hashe, je vyžadováno bezdrátové síťové rozhraní, které má možnosti režimu monitoru. Režim monitoru umožňuje zachycení paketů bez nutnosti přidružit se k přístupovému bodu.

koupil jsem síťovou kartu AWUS036ACH ALFA za 50 USD (existují i levnější možnosti), která podporuje režim monitoru a vstřikování paketů a obešla centrum Tel Avivu, aby čichala WiFis.

než začneme čichat, musíme připravit naše prostředí:

použil jsem počítač ubuntu s AWUS036ACH ALFA.

Obrázek 7-AWUS036ACH ALFA NIC

sestavujeme balíček Hcxdumptool-skvělý nástroj společnosti ZerBea pro zachycení paketů ze zařízení WLAN.

git clone https://github.com/ZerBea/hcxdumptool.gitsudo apt-get install libcurl4-OpenSSL-dev libssl-dev pkg-configmake

poté musíme nainstalovat ovladače s možností režimu monitoru. Každá čipová sada má své ovladače:

git clone -b v5.6.4.2 https://github.com/aircrack-ng/rtl8812au.gitmake && make install

doporučuje se vypnout služby, které by mohly rušit provádění Hcxdumptool:

sudo systemctl stop wpa_supplicantsudo service NetworkManager stop

pak je čas začít čichat. Hcxdumptool je výkonný nástroj, který lze použít pro různé útoky, nejen PMKID; proto deaktivujeme jakýkoli útok, který není zaměřen na PMKID.

sudo ../../tools/hcxdumptool/hcxdumptool -i wlx00c0caac2745 -o Wi-Fi_PMKID.pcapng --disable_deauthentication --disable_client_attacks --enable_status=3

- -i můj Alfa NIC, můžete spustit ifconfig\ip a najít název rozhraní.

- – o výstupní pcapng provedení.

nyní noste kapuci, protože dostanete PMKID každé sítě, kterou překročíte, která je zranitelná vůči útoku.

Obrázek 8-Já v mikině

když jsem dosáhl 5000 nasbíraných sítí, rozhodl jsem se skončit; izraelské léto bylo pro mě příliš horké — a tak jsem se obrátil na zábavnou část-praskání.

je čas praskání!

naším prvním krokem v postupu praskání je instalace hashcat, nejrychlejší a nejpokročilejší nástroj pro obnovu hesla na světě. Vzhledem k tomu, že výsledky čichání jsou ve formě pcapng, museli jsme je převést do formátu hashfile, aby se vešly do hashcat. Pro tento cíl jsem využil jiný nástroj z velké sady hcxtools.

hcxpcapngtool -o Wi-Fi_pmkid_hash_22000_file.txt Wi-Fi_PMKID.pcapng

výsledkem je hashfile, že každý řádek má následující strukturu:

podpis * Typ * PMKID/MIC * MACAP * MACSTA * ESSID * * *

zde je příklad hashline:

WPA * 01 * c6d5c97b9aa88cbe182429275a83efdb * 302478bee0ee * acde48a84862*54686557494649***

- SIGNATURE = “ WPA “

- TYPE = 01 pro PMKID, 02 pro EAPOL, ostatní následovat

- PMKID / MIC = PMKID if TYPE= = 01, MIC if TYPE= = 02

- MACAP = MAC AP

- MACSTA = MAC stanice

- ESSID = ESSID

- nepoužívá se při útoku PMKID:

- anonce = anonce

- EAPOL = EAPOL (SNONCE je zde)

- MESSAGEPAIR = Bitmask

dalším krokem je zahájit postup praskání provedením hashcat:

funkce Hashcat zahrnují několik metod praskání, z nichž nejběžnější jsou slovník + pravidla a útok masky. Metody se liší způsobem, jakým vytvářejí přístupové heslo.

rozhodli jsme se začít s tím, čemu se říká „maskovací útok“, kvůli strašlivému zvyku, který mnoho lidí žijících v Izraeli používá jako hesla WiFi. Útok masky můžete považovat za Regulární výraz:

- ?d-číslice

- ?l-malá písmena

- ?u-velká písmena

- ?s-speciální symboly jako ? ! $ …..

maska pro heslo: 202!$ ummeR by se stal ?d?d?d?s?s?l?l?l?l?u

zde je můj příkaz Hashcat, který vyzkoušel všechny možné kombinace čísel mobilních telefonů v Izraeli

sudo hashcat -a 3 -w4 -m 22000 /home/tuser/hashes/Wi-Fi_pmkid_hash_22000_file.txt 05?d?d?d?d?d?d?d?d -o /home/tuser/hashes/pmkid_cracked.txt

během tohoto prvního provedení útoku masky jsme prolomili hesla 2,200. Pojďme vypočítat počet možností pro izraelská čísla mobilních telefonů:

je dlouhá 10 číslic a začíná číslem 05. Proto musíme odhadnout zbývajících 8 číslic.

každá číslice má 10 možností (0-9), tedy 10* * 8 možných kombinací. Sto milionů vypadá jako spousta kombinací,ale naše monster rig počítá rychlostí 6819,8 kH / s, což se promítá do 6,819,000 hash za sekundu.

praskající souprava není nutná, protože můj notebook se může dostat na 194.4 kH / s,což se promítá do 194,000 hash za sekundu. To se rovná více než dostatečnému výpočetnímu výkonu k procházení možností nezbytných k prolomení hesel. V důsledku toho trvalo mému notebooku zhruba 9 minut, než jsem prolomil jediné heslo WiFi s charakteristikami čísla mobilního telefonu. (10**8)/194,000 = ~516 (sekund) / 60 = ~9 minut.

rychlost praskání pro hashtypy se liší kvůli různým hašovacím funkcím a počtu iterací. Například PMKID je ve srovnání s MD5 nebo NTLM velmi pomalý. Nicméně je možné prolomit hash PMKID, pokud se útočník zaměřuje na konkrétní síť a heslo není dostatečně komplikované.

poté jsme provedli standardní slovníkový útok s nejběžnějším slovníkem, Rockyou.txt, a popraskané více než 900 hash. Zde je malý pohled do Rockyou.obsah txt:

123456 12345 123456789 heslo iloveyou princezna 1234567 rockyou 12345678 abc123 nicole daniel babygirl monkey lovely jessica 654321 michael ashley

podívejme se na statistiky popraskaných hashů:

popraskaná hesla podle jejich délky:

| délka hesla | výskyty |

| 10 | 2405 |

| 8 | 744 |

| 9 | 368 |

| 12 | 14 |

| 11 | 14 |

| 14 | 7 |

| 13 | 7 |

| součet | 3,559 |

jak vidíte, s výjimkou 10místného hesla-pro které jsme měli masku na míru-se délka hesla zvyšovala, počet popraskaných hesel se snížil. Lekce zde? Čím delší je heslo, tím lépe.

Top 4 masky pro popraskané hesla:

| maska | výskyty | význam |

| maska | výskyty | význam |

| ?d?d?d?d?d?d?d?d?d?d | 2349 | 10 číslic |

| ?d?d?d?d?d?d?d?d | 596 | 8 číslic |

| ?d?d?d?d?d?d?d?d?d | 368 | 9 číslic |

| ?l?l?l?l?l?l?l?l | 320 | 8 malá písmena |

| součet | 3,633 |

vidíme, že popraskaná hesla se nejčastěji hodí k masce, která obsahuje pouze číslice nebo pouze malá písmena.

ne všechny směrovače podporují roamingové funkce, a proto nejsou zranitelné vůči útoku PMKID. Náš výzkum však zjistil, že směrovače vyráběné mnoha největšími světovými dodavateli jsou zranitelné.

jak jsem předem odhadl, proces čichání WiFis a následné postupy praskání byly velmi dostupným podnikem, pokud jde o vybavení, náklady a provedení.

pointa je, že za pár hodin as přibližně 50 USD může váš soused nebo škodlivý herec ohrozit vaše soukromí a mnohem více, pokud nemáte silné heslo.

závěr

celkem jsme popraskali více než 3,500 WiFi síť v Tel Avivu a okolí – 70% našeho vzorku.

hrozba kompromitované WiFi sítě představuje vážné riziko pro jednotlivce, majitele malých podniků i podniky. A jak jsme ukázali, když útočník může relativně snadno prolomit více než 70% WiFi sítí ve velkém globálním městě, je třeba věnovat větší pozornost ochraně sebe sama.

na nejzákladnější úrovni se lidé, kteří používají vaši síť, účastní vaší šířky pásma, což může zpomalit váš internetový zážitek. Důslednější však je, že jakmile útočníci získají přístup k vaší síti, mohou zahájit různé útoky typu man-in-the-middle (MITM). To může vést k tomu, že útočníci získají přístup k vašim důležitým účtům, jako je váš bankovní účet, váš e-mailový účet (což je vše v moderním životě) a ohrozí další citlivá pověření. To také dále otevírá vektory útoku na vaše zařízení IoT, jako jsou inteligentní domácí zařízení, chytré televizory,bezpečnostní systémy atd.

pro malé firmy spočívá riziko v útočníkovi, který infiltruje síť a poté se bočně přesune do aplikací nebo dat s vysokou hodnotou, jako je fakturační systém nebo pokladní.

pokud jde o podnik, je možné, aby útočník získal počáteční přístup k WiFi vzdáleného uživatele a poté skočil do počítače uživatele a počkal na připojení VPN nebo na to, aby uživatel šel do kanceláře a odtud se pohyboval bočně.

z širšího pohledu nejsou počítače a další zařízení obvykle přístupné mimo síť kvůli NAT, ale jakmile je útočník v síti, usnadňuje řadu útočných vektorů.

jak se mám chránit?

- vyberte složité heslo. Silné heslo by mělo obsahovat alespoň jedno malé písmeno, jedno velké písmeno, jeden symbol, jednu číslici. Mělo by být dlouhé nejméně 10 znaků. Mělo by být snadno zapamatovatelné a těžko předvídatelné. Špatný příklad: léto $ 021

- Změňte výchozí uživatelské jméno a heslo routeru.

- Aktualizujte verzi firmwaru routeru.

- zakázat slabé šifrovací protokoly (jako WAP nebo WAP1).

- zakázat WPS.

je důležité si uvědomit, že implementace vícefaktorové autentizace (MFA) pro osobní WiFi je obtížná a do značné míry nepraktická pro osobní WiFi a netechnického spotřebitele. Je také nepravděpodobné, že MFA bude široce dostupná pro běžné případy použití pro spotřebitele v blízké funkci.

Chtěl bych dát Atomovi a ZerBea velký výkřik za jejich neuvěřitelnou práci na této útočné technice a za jejich práci obecně.

doufám, že se vám tento blog líbil a že podniknete potřebné kroky k zabezpečení vaší WiFi sítě. Připomínáme, že žádné z hesel, které jsme prolomili, nebylo použito pro neoprávněný přístup k těmto sítím WiFi nebo k jiným informacím přístupným prostřednictvím těchto sítí.