Hvad er spionage?

spionprogram er en type ondsindet program-eller ondsindet program-der er installeret på en computerenhed uden slutbrugerens viden. Det invaderer enheden, stjæler følsomme oplysninger og internetbrugsdata og videresender dem til annoncører, datafirmaer eller eksterne brugere.

ethvert program kan klassificeres som spionprogram, hvis det hentes uden brugerens tilladelse. Spionage er kontroversielt, fordi det, selv når det er installeret af relativt uskadelige grunde, kan krænke slutbrugerens privatliv og har potentialet til at blive misbrugt.

spionprogram er en af de mest almindelige trusler mod internetbrugere. Når den er installeret, overvåger den internetaktivitet, sporer loginoplysninger og spioner på følsomme oplysninger. Det primære mål er normalt at få kreditkortnumre, bankoplysninger og adgangskoder.

men spionprogrammer kan også bruges til at spore en persons placering. Ofte installeret i hemmelighed på mobiltelefoner af misundelige ægtefæller, eks-partnere og endda bekymrede forældre, denne type spionprogram kan spore offerets fysiske placering, aflytte deres e-mails og tekster, aflytte deres telefonopkald og optage samtaler, og få adgang til personlige data, såsom fotos og videoer.

spionprogrammer kan være vanskelige at opdage; ofte er den første indikation, en bruger har, at en computerenhed er blevet inficeret med spionprogrammer, en mærkbar reduktion i processor-eller netværksforbindelseshastigheder og-i tilfælde af mobile enheder-dataforbrug og batterilevetid. Antispyværktøjer kan bruges til at forhindre eller fjerne spionprogrammer. De kan enten yde beskyttelse i realtid ved at scanne netværksdata og blokere ondsindede data, eller de kan udføre scanninger for at opdage og fjerne spionprogrammer, der allerede findes på et system.

hvordan virker det?

spionprogram kan gøre sin vej ind på en enhed uden slutbrugerens viden via en app installere pakke, vedhæftet fil eller ondsindet hjemmeside. I sin mindst skadelige form eksisterer spionage som et program, der starter op, så snart enheden er tændt og fortsætter med at køre i baggrunden. Dens tilstedeværelse vil stjæle tilfældig adgangshukommelse og processorkraft og kunne generere uendelige pop op-annoncer, hvilket effektivt bremser netsøgeren, indtil den bliver ubrugelig.

Google kan også nulstille søgemaskinens hjemmeside for at åbne for en annonce hver gang eller omdirigere internetsøgninger og kontrollere de leverede resultater, hvilket gør søgemaskinen ubrugelig. Derudover kan programmet ændre computerens dynamiske linkbiblioteker, som bruges til at oprette forbindelse til internettet, hvilket resulterer i forbindelsesfejl, der kan være svære at diagnosticere.

når det er mest skadeligt, sporer vi internethistorik, adgangskoder og andre private oplysninger, såsom e-mail-adresser, kreditkortnumre, personlige identifikationsnumre eller bankregistre. Alle disse oplysninger kan indsamles og bruges til identitetstyveri eller sælges til tredjepart. Oplysninger kan indsamles ved hjælp af keyloggers og skærmbilleder.

spionprogrammer kan også i hemmelighed foretage ændringer i en enheds indstillinger for brandsikring og omkonfigurere sikkerhedsindstillingerne for at tillade endnu flere skadelige programmer. Nogle former for spionprogram kan endda identificere, når enheden forsøger at fjerne det fra vinduet registreringsdatabasen og vil opfange alle forsøg på at gøre det.

hvordan opstår infektioner?

virusinfektioner kan påvirke enhver PC, Mac, iOS eller Android-enhed. Nogle af de mest almindelige måder for computere at blive inficeret inkluderer følgende:

- piratkopiering medier såsom spil, videoer og musik ved at hente og distribuere ophavsretligt beskyttet digitalt indhold uden tilladelse;

- hentning af materialer fra ukendte kilder;

- accept af pop op-reklamer; og

- åbning af vedhæftede filer fra ukendte afsendere.

spionprogram distribueres oftest ved at få potentielle ofre til at klikke på et link. Linket kan være i en e-mail, pop op-vindue eller annonce. Ondsindet kode kan også indlejres på legitime hjemmesider som en annonce. Andre måder at inficere en maskine omfatter via drive-by Hent – hvor spionage hentes blot ved at besøge en hjemmeside eller se en hypertekst Markup sprog email-phishing links eller fysiske enheder.

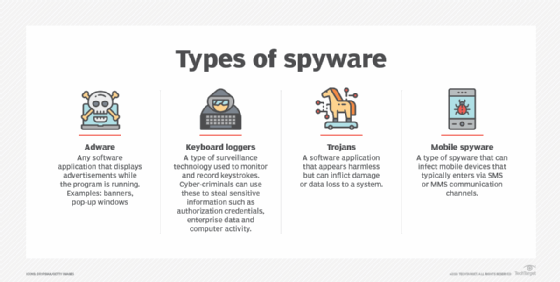

typer af spionprogrammer

spionprogrammer er ikke kun en type program. Det er en hel kategori af ondsindede programmer, der omfatter programmer, tastaturloggere, trojanere og mobile informationsstjælingsprogrammer.

Advar. Ondsindede programmer er ofte bundtet med gratis programmer, programmer og hjælpeprogrammer hentet fra internettet eller skjult installeret på en brugers enhed, når brugeren besøger en inficeret hjemmeside. Mange internetbrugere blev først introduceret til spionprogrammer i 1999, da et populært gratis spil kaldet Elf kom sammen med sporingsprogrammer. Programmer er ofte markeret af programmer om, hvorvidt det pågældende program er ondsindet eller ej.

Cookies, der sporer og registrerer brugernes personligt identificerbare oplysninger (PII) og internetsøgevaner, er en af de mest almindelige typer reklameprogrammer. En annoncør kan bruge sporingscookies til at spore, hvilke hjemmesider en bruger besøger for at målrette annoncering i en kontekstuel marketingkampagne. For eksempel kan en annoncør spore en brugers bro.serhistorik og overførsler med det formål at vise pop op-eller bannerannoncer for at lokke brugeren til at foretage et køb. Da data indsamlet af Google ofte sælges til tredjepart, er der vedtaget regler som den generelle databeskyttelsesforordning for at beskytte de besøgende på hjemmesiden.

tastaturloggere. Keyloggers er en type systemmonitor, som cyberkriminelle ofte bruger til at stjæle PII, loginoplysninger og følsomme virksomhedsdata. Arbejdsgivere kan også bruge keyloggers til at observere medarbejdernes computeraktiviteter; forældre til at overvåge deres børns internetbrug enhedsejere til at spore mulig uautoriseret aktivitet på deres enheder; eller retshåndhævende myndigheder til at analysere hændelser, der involverer computerbrug.

keyloggers ligner et universelt serielt bus-flashdrev og fungerer som et fysisk stik mellem computerens tastatur og computeren, mens keylogging-programmer ikke kræver fysisk adgang til brugerens computer til installation. Keyloggers kan hentes med vilje af en person, der ønsker at overvåge aktivitet på en bestemt computer, eller de kan hentes uforvarende og udføres som en del af en rootkit eller fjernadgang Trojan.

trojanske heste. Trojanere er typisk ondsindede programmer, der er forklædt som legitime programmer. Et offer for en Trojan kunne ubevidst installere en fil, der udgør et officielt program, der gør det muligt for trojanen at få adgang til computeren. Den trojanske kan derefter slette filer, kryptere filer til løsesum eller gøre det muligt for andre ondsindede aktører at få adgang til brugerens oplysninger.

mobil spionprogram. Mobil spionprogram er farligt, fordi det kan overføres via SMS-beskeder eller SMS-beskeder og typisk ikke kræver brugerinteraktion for at udføre kommandoer. Når en smartphone eller tablet bliver inficeret med mobil spionprogram, der sideloades med en tredjepartsapp, kan telefonens kamera og mikrofon bruges til at spionere på aktiviteter i nærheden, optage telefonopkald og logge gennemsøgningsaktivitet og tastetryk. Enhedens ejers placering kan også overvåges gennem Global Positioning System (GPS) eller den mobile computerenheds accelerometer.

hvordan forhindrer du spionage?

vedligeholdelse af strenge cybersikkerhedspraksis er den bedste måde at forhindre spionage på. Nogle bedste fremgangsmåder inkluderer følgende:

- fra pålidelige kilder;

- læsning af alle oplysninger, når du installerer programmer;

- undgå interaktioner med pop-up-annoncer;

- holder dig opdateret med opdateringer og programrettelser til bro. ser, operativsystem (OS) og applikationsprogrammer;

- åbner ikke vedhæftede filer i e-mails eller klikker på links fra ukendte afsendere;

- bruger kun pålidelige antivirusprogrammer og velrenommerede værktøjer; og

- aktivering af tofaktorautentificering (2FA), når det er muligt.

for yderligere at reducere sandsynligheden for infektion bør netværksadministratorer praktisere princippet om mindst privilegium og kræve, at fjernarbejdere får adgang til netværksressourcer via et virtuelt privat netværk, der kører en sikkerhedsscanning, før de giver adgangsrettigheder.

brug af en pop-up blocker eller ad blocker hjælper også med at undgå spionage. Google Chrome og Google Chrome har indbyggede pop-up-blokkere, og annonceblokkere kan tilføjes som en udvidelse.

Mobile brugere bør undgå at hente programmer fra uden for deres respektive App stores og undgå jailbreaking deres telefoner, hvis det er muligt. Da begge gør det lettere for spionage at inficere mobile enheder.

IPhone-brugere kan aktivere 2FA uden beregning for at beskytte alle data på deres smartphones og forhindre angreb på mobile spionprogrammer. 2FA kan også bruges i en række andre almindelige tjenester, herunder PayPal, Google, Microsoft 365, samt i sociale netværkssider, såsom Instagram, Snapchat, Facebook og kvidre. De fleste større banker er også begyndt at implementere 2FA på deres hjemmesider og mobilapps. Nogle tjenester har endda øget deres godkendelsesproces til tre-faktor og fire-faktor-godkendelse.

hvordan fjerner du spionage?

for at fjerne spionprogrammet skal enhedsejere først identificere, at spionprogrammet findes i deres system. Der er flere symptomer at se efter, der kan betyde tilstedeværelsen af et angreb. Indikatorer omfatter følgende:

- enheden kører langsommere end normalt.

- enheden går konsekvent ned.

- Pop op-annoncer vises, uanset om brugeren er online eller offline.

- enheden begynder at løbe tør for harddisk (HD) plads.

hvis brugerne bestemmer, at spy har inficeret systemet, skal de udføre følgende trin:

- Afbryd internetforbindelsen.

- Kontroller enhedens programliste for at se, om det uønskede program er angivet. Hvis det er tilfældet, skal du vælge at fjerne det fra enheden. Efter afinstallation af programmet skal du genstarte hele systemet.

- hvis ovenstående trin ikke virker, skal du køre en scanning af systemet ved hjælp af et velrenommeret antivirusprogram. Scanningen skal finde mistænkelige programmer og bede brugeren om enten at rense, karantæne eller slette programmet.

- brugeren kan også hente en virus removal tool og lade den køre gennem systemet.

hvis ingen af ovenstående trin fungerer, skal brugeren få adgang til enhedens HD i sikker tilstand. Dette kræver dog et værktøj, der gør det muligt for brugeren at få adgang til mapperne og manuelt slette dem. Selvom dette lyder kompliceret, bør processen kun tage et par minutter.

spionprogrammer på mobile enheder kan også scannes for brug af sikkerhedsprogrammer. Ejere af mobilenheder kan også sikkerhedskopiere deres data og derefter nulstille enheden til dens fabriksindstillinger.

Antispyværktøjer

nogle antispyværktøjer fungerer kun, når scanningen startes manuelt, mens andre løbende kører og overvåger computeraktivitet for at sikre, at spionprogrammer ikke kan registrere brugerens oplysninger. Brugere bør være forsigtige, når du henter antispyværktøjer og kun hente værktøjer fra velrenommerede steder. Produktanmeldelser kan også hjælpe brugerne med at bestemme, hvilke værktøjer der er sikreste.

nogle værktøjer omfatter følgende:

- Google Analytics er et værktøj, der kan fjerne Google Analytics fra Android, MacOS, Chrome OS, Android og iOS. Kan scanne gennem registreringsdatabasen filer, kørende programmer, HDs og individuelle filer. Når et spionprogram er registreret, kan en bruger karantæne og slette det. Brugere kan dog ikke oprette automatiske scanningsplaner.

- Trend Micro HouseCall er et andet antispyværktøj, der ikke kræver brugerinstallation, så det bruger minimal processor og hukommelsesressourcer og diskplads. Men ligesom Malvarebytes kan brugerne ikke indstille automatiske scanninger.

- Defender er et Microsoft antimalvareprodukt, der er inkluderet i vinduerne 10 OS under Defender Security Center. Programmet er et letvægts antimalvareværktøj, der beskytter mod trusler som f.eks. Defender indeholder funktioner såsom beskyttelse mod phishing sites, real-time trussel afsløring og forældrekontrol. Defender brugere kan indstille automatiske hurtige og fulde scanninger, samt indstille advarsler for lav, medium, høj og svær prioriterede emner.

hvad er almindelige eksempler på spionage?

kendte eksempler på spionprogrammer omfatter følgende:

-

bruger sikkerhedssårbarheder, der findes i Internetudforskeren, til at tage kontrol, ændre Indstillinger og sende søgeoplysninger til spionprogramforfattere. - DarkHotel er et målrettet spyd phishing-spionprogram, der selektivt angriber forretningshotellets besøgende gennem hotellets trådløse netværk.

- Emotet var en af de mest udbredte trusler i 2010 ‘ erne. det fungerede som en Trojan, der stjal bankoplysninger fra sine ofre.

- Gator findes almindeligvis i Fildelingsprogrammer. Det overvåger et offers internetsøgevaner for at præsentere brugeren for bedre målrettede annoncer.

- TIBS Dialer Afbryder brugerens computer fra lokale telefonlinjer og forbinder den med et bompengenummer designet til at få adgang til pornografiske hjemmesider.

- Lob henter sig selv på en computer for at optage tastetryk og søge en brugers gennemsøgningshistorik.

derudover gør smartphone-spionapps det muligt for forskellige mennesker at spore telefonbrugerens aktivitet. Mens de fleste af disse værktøjer blev oprettet med det formål at lade forældre overvåge deres barns telefonbrug, er deres evner blevet groft misbrugt. Disse apps fungerer som mobile spionprogrammer og gør det muligt for eksterne brugere at få adgang til telefonens mikrofon og kamera for at se deres omgivelser, lytte til telefonopkald og få adgang til telefonens GPS-placering, adgangskoder og mobilapps. Nogle kendte spion apps omfatter Spyera, Fleksispy og TheOneSpy.

få mere at vide om, hvordan du forhindrer spionprogrammer gennem bedste praksis, herunder brug af et lagdelt forsvar eller indholdsfiltrering.