Was ist das Address Resolution Protocol (ARP)?

Address Resolution Protocol (ARP) ist ein Verfahren zum Zuordnen einer dynamischen IP-Adresse zu einer permanenten physischen Maschinenadresse in einem lokalen Netzwerk (LAN). Die Adresse des physischen Computers wird auch als MAC-Adresse (Media Access Control) bezeichnet.

Die Aufgabe von ARP besteht im Wesentlichen darin, 32-Bit-Adressen in 48-Bit-Adressen und umgekehrt zu übersetzen. Dies ist notwendig, da IP-Adressen in IP-Version 4 (IPv4) 32 Bit, MAC-Adressen jedoch 48 Bit betragen.

ARP arbeitet zwischen den Schichten 2 und 3 des Open Systems Interconnection Model (OSI-Modell). Die MAC-Adresse befindet sich auf Schicht 2 des OSI-Modells, der Datenverbindungsschicht. Die IP-Adresse existiert auf Layer 3, der Netzwerkschicht.

ARP kann auch für IP über andere LAN-Technologien wie Token Ring, Fiber Distributed Data Interface (FDDI) und IP über ATM verwendet werden.

Funktionsweise von ARP

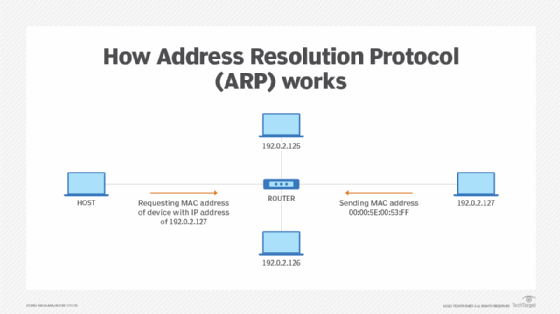

Wenn ein neuer Computer einem LAN beitritt, wird ihm eine eindeutige IP-Adresse zur Identifizierung und Kommunikation zugewiesen. Wenn ein eingehendes Paket, das für einen Hostcomputer in einem bestimmten LAN bestimmt ist, bei einem Gateway ankommt, fordert das Gateway das ARP-Programm auf, eine MAC-Adresse zu finden, die mit der IP-Adresse übereinstimmt. Eine Tabelle namens ARP-Cache enthält eine Aufzeichnung jeder IP-Adresse und der entsprechenden MAC-Adresse.

Alle Betriebssysteme in einem IPv4-Ethernet-Netzwerk speichern einen ARP-Cache. Jedes Mal, wenn ein Host eine MAC-Adresse anfordert, um ein Paket an einen anderen Host im LAN zu senden, überprüft er seinen ARP-Cache, um festzustellen, ob die IP-zu-MAC-Adressumsetzung bereits vorhanden ist. Wenn dies der Fall ist, ist eine neue ARP-Anforderung nicht erforderlich. Wenn die Übersetzung noch nicht vorhanden ist, wird die Anforderung nach Netzwerkadressen gesendet und ARP ausgeführt.

ARP sendet ein Anforderungspaket an alle Maschinen im LAN und fragt, ob eine der Maschinen diese bestimmte IP-Adresse verwendet. Wenn ein Computer die IP-Adresse als seine eigene erkennt, sendet er eine Antwort, damit ARP den Cache zum späteren Nachschlagen aktualisieren und mit der Kommunikation fortfahren kann.

Hostcomputer, die ihre eigene IP-Adresse nicht kennen, können das Reverse ARP-Protokoll (RARP) für die Erkennung verwenden.

Die ARP-Cachegröße ist begrenzt und wird regelmäßig von allen Einträgen bereinigt, um Speicherplatz freizugeben. Adressen bleiben in der Regel nur wenige Minuten im Cache. Durch häufige Updates können andere Geräte im Netzwerk sehen, wenn ein physischer Host die angeforderten IP-Adressen ändert. Bei der Bereinigung werden nicht verwendete Einträge zusammen mit erfolglosen Versuchen, mit Computern zu kommunizieren, die derzeit nicht eingeschaltet sind, gelöscht.

Proxy-ARP

Proxy-ARP ermöglicht es einem Netzwerk-Proxy, ARP-Abfragen für IP-Adressen außerhalb des Netzwerks zu beantworten. Dadurch können Pakete erfolgreich von einem Subnetz in ein anderes übertragen werden.

Wenn ein ARP-Abfragepaket gesendet wird, wird die Routingtabelle untersucht, um festzustellen, welches Gerät im LAN das Ziel am schnellsten erreichen kann. Dieses Gerät, bei dem es sich häufig um einen Router handelt, fungiert als Gateway zum Weiterleiten von Paketen außerhalb des Netzwerks an ihre beabsichtigten Ziele.

ARP-Spoofing und ARP-Cache-Poisoning

LANs, die ARP verwenden, sind anfällig für ARP-Spoofing, auch ARP-Poison-Routing oder ARP-Cache-Poisoning genannt.

ARP-Spoofing ist ein Geräteangriff, bei dem ein Hacker falsche ARP-Nachrichten über ein LAN sendet, um die MAC-Adresse eines Angreifers mit der IP-Adresse eines legitimen Computers oder Servers im Netzwerk zu verknüpfen. Sobald eine Verbindung hergestellt wurde, kann der Zielcomputer Frames, die für das ursprüngliche Ziel bestimmt sind, zuerst an den Computer des Hackers senden, sowie alle Daten, die für die legitime IP-Adresse bestimmt sind.

ARP-Spoofing kann Unternehmen ernsthaft beeinträchtigen. In ihrer einfachsten Form können ARP-Spoofing-Angriffe vertrauliche Informationen stehlen. Die Angriffe können jedoch auch andere böswillige Angriffe ermöglichen, einschließlich der folgenden:

- man-in-the-Middle-Angriffe

- Denial-of-Service-Angriffe

- Session Hijacking

Geschichte und Zukunft von ARP

ARP wurde erstmals in Request for Comments (RFC) 826 vorgeschlagen und diskutiert, das im November 1982 von David C. Plummer veröffentlicht wurde. Das Problem der Adressauflösung war in den frühen Tagen der IP Suite sofort offensichtlich, da Ethernet schnell zur bevorzugten LAN-Technologie wurde, Ethernet-Kabel jedoch 48-Bit-Adressen benötigten.

IPv6-Adressen mit 128 Bit verwenden das Neighbor Discovery Protocol, um Konfigurationsinformationen anstelle von ARP zu erhalten. Während IPv4-Adressen derzeit häufiger vorkommen, nimmt die Verwendung von IPv6 zu. Dieser Anstieg ist hauptsächlich auf den Zustrom von IoT-Geräten zurückzuführen, die IP-Adressen benötigen. Neighbor Discovery arbeitet in der Schicht 2 des OSI-Modells und verwendet ICMP (Internet Control Message Protocol) Version 6, um benachbarte Knoten zu erkennen.