Was ist ein Sicherheitsaudit?

Ein Sicherheitsaudit ist eine systematische Bewertung der Sicherheit des Informationssystems eines Unternehmens, indem gemessen wird, wie gut es einem festgelegten Kriterienkatalog entspricht. Ein gründliches Audit bewertet in der Regel die Sicherheit der physischen Konfiguration und Umgebung des Systems, der Software, der Informationsverarbeitungsprozesse und der Benutzerpraktiken.

Sicherheitsaudits werden häufig verwendet, um die Einhaltung von Vorschriften wie dem Health Insurance Portability and Accountability Act, dem Sarbanes-Oxley Act und dem California Security Breach Information Act zu bestimmen, die festlegen, wie Organisationen mit Informationen umgehen müssen.

Diese Audits sind neben Schwachstellenbewertungen und Penetrationstests eine von drei Hauptarten der Sicherheitsdiagnose. Sicherheitsaudits messen die Leistung eines Informationssystems anhand einer Liste von Kriterien. Eine Schwachstellenbewertung ist eine umfassende Studie eines Informationssystems, Suche nach potenziellen Sicherheitslücken. Penetrationstests sind ein verdeckter Ansatz, bei dem ein Sicherheitsexperte testet, ob ein System einem bestimmten Angriff standhalten kann. Jeder Ansatz hat inhärente Stärken und die Verwendung von zwei oder mehr in Verbindung kann der effektivste Ansatz sein.

Organisationen sollten einen Sicherheitsauditplan erstellen, der wiederholbar und aktualisierbar ist. Stakeholder müssen in den Prozess einbezogen werden, um das beste Ergebnis zu erzielen.

Warum ein Sicherheitsaudit durchführen?

Es gibt mehrere Gründe, eine Sicherheitsüberprüfung durchzuführen. Dazu gehören diese sechs Ziele:

- Identifizieren Sie Sicherheitsprobleme und -lücken sowie Systemschwächen.

- Legen Sie eine Sicherheitsgrundlage fest, mit der zukünftige Audits verglichen werden können.

- Befolgen Sie die Sicherheitsrichtlinien der internen Organisation.

- Externe regulatorische Anforderungen erfüllen.

- Stellen Sie fest, ob das Sicherheitstraining angemessen ist.

- Identifizieren Sie unnötige Ressourcen.

Sicherheitsaudits helfen, kritische Daten zu schützen, Sicherheitslücken zu identifizieren, neue Sicherheitsrichtlinien zu erstellen und die Wirksamkeit von Sicherheitsstrategien zu verfolgen. Regelmäßige Audits können dazu beitragen, dass sich Mitarbeiter an die Sicherheitspraktiken halten und neue Schwachstellen erkennen können.

Wann ist eine Sicherheitsüberprüfung erforderlich?

Wie oft ein Unternehmen seine Sicherheitsaudits durchführt, hängt von der Branche ab, in der es tätig ist, den Anforderungen seiner Geschäfts- und Unternehmensstruktur und der Anzahl der Systeme und Anwendungen, die geprüft werden müssen. Organisationen, die mit vielen sensiblen Daten umgehen – wie Finanzdienstleister und Gesundheitsdienstleister – werden wahrscheinlich häufiger Audits durchführen. Diejenigen, die nur eine oder zwei Anwendungen verwenden, werden es einfacher finden, Sicherheitsüberprüfungen durchzuführen, und diese möglicherweise häufiger durchführen. Auch externe Faktoren wie regulatorische Anforderungen beeinflussen die Prüfungshäufigkeit.

Viele Unternehmen führen mindestens ein- oder zweimal im Jahr ein Sicherheitsaudit durch. Sie können aber auch monatlich oder vierteljährlich durchgeführt werden. Verschiedene Abteilungen haben möglicherweise unterschiedliche Prüfpläne, abhängig von den Systemen, Anwendungen und Daten, die sie verwenden. Routineaudits – ob jährlich oder monatlich – können helfen, Anomalien oder Muster in einem System zu identifizieren.

Vierteljährliche oder monatliche Audits können jedoch mehr sein, als die meisten Organisationen über die Zeit oder Ressourcen verfügen. Die bestimmenden Faktoren dafür, wie oft eine Organisation Sicherheitsaudits durchführt, hängen von der Komplexität der verwendeten Systeme und der Art und Wichtigkeit der Daten in diesem System ab. Wenn die Daten in einem System als wesentlich erachtet werden, kann dieses System häufiger geprüft werden, aber komplizierte Systeme, deren Prüfung einige Zeit in Anspruch nimmt, können seltener geprüft werden.

Eine Organisation sollte nach einer Datenschutzverletzung, einem Systemupgrade oder einer Datenmigration oder bei Änderungen der Compliance-Gesetze, wenn ein neues System implementiert wurde oder wenn das Unternehmen um mehr als eine definierte Anzahl von Benutzern wächst, ein spezielles Sicherheitsaudit durchführen. Diese einmaligen Audits können sich auf einen bestimmten Bereich konzentrieren, in dem das Ereignis Sicherheitslücken geöffnet hat. Wenn beispielsweise gerade ein Datenverstoß aufgetreten ist, kann ein Audit der betroffenen Systeme helfen, festzustellen, was schief gelaufen ist.

Arten von Sicherheitsaudits

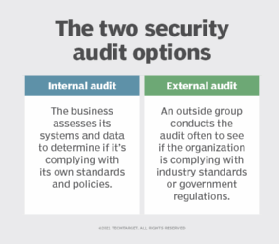

Sicherheitsaudits gibt es in zwei Formen, interne und externe Audits, die die folgenden Verfahren umfassen:

- Interne Audits. In diesen Prüfungen verwendet ein Unternehmen seine eigenen Ressourcen und interne Revision. Interne Audits werden verwendet, wenn eine Organisation Geschäftssysteme auf Einhaltung von Richtlinien und Verfahren validieren möchte.

- Externe Prüfungen. Bei diesen Audits wird eine externe Organisation hinzugezogen, um ein Audit durchzuführen. Externe Audits werden auch durchgeführt, wenn eine Organisation bestätigen muss, dass sie den Industriestandards oder staatlichen Vorschriften entspricht.

Es gibt zwei Unterkategorien von externen Audits: Zweit- und Drittpartei-Audits. Second-Party-Audits werden von einem Lieferanten der zu auditierenden Organisation durchgeführt. Externe Audits werden von einer unabhängigen, unvoreingenommenen Gruppe durchgeführt, und die beteiligten Auditoren sind nicht mit der zu prüfenden Organisation verbunden.

Welche Systeme umfasst ein Audit?

Während eines Sicherheitsaudits kann jedes System, das eine Organisation verwendet, auf Schwachstellen in den folgenden Bereichen untersucht werden:

- Netzwerk-Schwachstellen. Auditoren suchen nach Schwachstellen in jeder Netzwerkkomponente, die ein Angreifer ausnutzen könnte, um auf Systeme oder Informationen zuzugreifen oder Schäden zu verursachen. Informationen, die zwischen zwei Punkten übertragen werden, sind besonders anfällig. Sicherheitsaudits und regelmäßige Netzwerküberwachung verfolgen den Netzwerkverkehr, einschließlich E-Mails, Sofortnachrichten, Dateien und anderer Kommunikationen. Netzwerkverfügbarkeit und Access Points sind ebenfalls in diesem Teil des Audits enthalten.

- Sicherheitskontrollen. In diesem Teil des Audits untersucht der Auditor, wie effektiv die Sicherheitskontrollen eines Unternehmens sind. Dazu gehört die Bewertung, wie gut eine Organisation die Richtlinien und Verfahren implementiert hat, die sie zum Schutz ihrer Informationen und Systeme festgelegt hat. Ein Auditor kann beispielsweise prüfen, ob das Unternehmen die administrative Kontrolle über seine mobilen Geräte behält. Der Auditor prüft die Kontrollen des Unternehmens, um sicherzustellen, dass sie wirksam sind und dass das Unternehmen seine eigenen Richtlinien und Verfahren befolgt.

- Verschlüsselung. In diesem Teil der Prüfung wird überprüft, ob eine Organisation über Kontrollen zur Verwaltung von Datenverschlüsselungsprozessen verfügt.

- Softwaresysteme. Hier werden Softwaresysteme untersucht, um sicherzustellen, dass sie ordnungsgemäß funktionieren und genaue Informationen liefern. Sie werden auch überprüft, um sicherzustellen, dass Kontrollen vorhanden sind, um zu verhindern, dass unbefugte Benutzer Zugriff auf private Daten erhalten. Die untersuchten Bereiche umfassen Datenverarbeitung, Softwareentwicklung und Computersysteme.

- Architekturverwaltungsfunktionen. Auditoren stellen sicher, dass das IT-Management über Organisationsstrukturen und -verfahren verfügt, um eine effiziente und kontrollierte Umgebung für die Verarbeitung von Informationen zu schaffen.

- Telekommunikationskontrollen. Auditoren überprüfen, ob Telekommunikationskontrollen sowohl auf Client- als auch auf Serverseite sowie im Netzwerk, das sie verbindet, funktionieren.

- Prüfung der Systementwicklung. Audits, die diesen Bereich abdecken, stellen sicher, dass alle in der Entwicklung befindlichen Systeme die von der Organisation festgelegten Sicherheitsziele erfüllen. Dieser Teil des Audits wird auch durchgeführt, um sicherzustellen, dass die in der Entwicklung befindlichen Systeme festgelegten Standards entsprechen.

- Informationsverarbeitung. Diese Audits überprüfen, ob Sicherheitsmaßnahmen für die Datenverarbeitung vorhanden sind.

Organisationen können auch bestimmte Audit-Typen zu einem Gesamtkontrollprüfungs-Audit kombinieren.

Schritte eines Sicherheitsaudits

Diese fünf Schritte sind im Allgemeinen Teil eines Sicherheitsaudits:

- Vereinbaren Sie Ziele. Beziehen Sie alle Stakeholder in die Diskussionen ein, was mit dem Audit erreicht werden soll.

- Definieren Sie den Umfang des Audits. Listen Sie alle zu prüfenden Vermögenswerte auf, einschließlich Computerausrüstung, interner Dokumentation und verarbeiteter Daten.

- Führen Sie das Audit durch und identifizieren Sie Bedrohungen. Die Liste potenzieller Bedrohungen, die sich auf die einzelnen Bedrohungen beziehen, kann den Verlust von Daten, Geräten oder Aufzeichnungen durch Naturkatastrophen, Malware oder nicht autorisierte Benutzer umfassen.

- Bewerten Sie Sicherheit und Risiken. Bewerten Sie das Risiko, dass jede der identifizierten Bedrohungen auftritt, und wie gut sich die Organisation dagegen verteidigen kann.

- Bestimmen Sie die erforderlichen Steuerelemente. Identifizieren Sie, welche Sicherheitsmaßnahmen implementiert oder verbessert werden müssen, um Risiken zu minimieren.

Erfahren Sie mehr über andere Arten von Audits

Best Practices für die Vorbereitung von Backup-Audits

Business Continuity Plan Audit

Erstellen Sie eine Checkliste für Compliance-Audits, die Auditoren sehen möchten

So führen Sie ein IoT-Audit

Test vs. Assessment vs. Audit

Audits sind ein separates Konzept von anderen Praktiken wie Tests und Assessments. Ein Audit ist eine Möglichkeit zu überprüfen, ob eine Organisation die intern festgelegten Verfahren und Sicherheitsrichtlinien sowie die von Standardgruppen und Aufsichtsbehörden festgelegten Standards einhält. Organisationen können Audits selbst durchführen oder Dritte damit beauftragen. Best Practices für Sicherheitsaudits sind von verschiedenen Branchenorganisationen erhältlich.

Ein Test, z. B. ein Penetrationstest, ist ein Verfahren, um zu überprüfen, ob ein bestimmtes System ordnungsgemäß funktioniert. IT-Experten, die die Tests durchführen, suchen nach Lücken, die Schwachstellen öffnen könnten. Bei einem Pen-Test beispielsweise hackt sich der Sicherheitsanalyst auf die gleiche Weise in das System ein wie ein Bedrohungsakteur, um festzustellen, was ein Angreifer sehen und darauf zugreifen kann.

Ein Assessment ist ein geplanter Test, z. B. eine Risiko- oder Schwachstellenbewertung. Es wird untersucht, wie ein System funktionieren soll, und dann mit dem aktuellen Betriebszustand des Systems verglichen. Zum Beispiel überprüft eine Schwachstellenbewertung eines Computersystems den Status der Sicherheitsmaßnahmen, die dieses System schützen, und ob sie so reagieren, wie sie sollten.

Sicherheitsaudits sind Teil einer Gesamtstrategie zum Schutz von IT-Systemen und -Daten. Informieren Sie sich über die neuesten Best Practices und Verfahren für Cybersicherheit.