Seit der Einführung des WEP-Protokolls gibt es Bemühungen, die WEP-Verschlüsselung zu knacken, und diese Seite enthält Informationen zum Ermitteln und Berechnen eines WEP-Schlüssels aus dem Netzwerkverkehr. Diese Einführung in WEP-Cracking kann für jeden nützlich sein, der die Netzwerksicherheit untersuchen möchte.

Das Knacken von WEP selbst ist relativ einfach und kann von wenigen Minuten bis zu einigen Stunden dauern (abhängig von der Menge des Netzwerkverkehrs, der Verbindungsqualität usw.). Das Einrichten Ihrer Ausrüstung so, dass sie das tut, was sie tun muss, kann Wochen dauern (hängt davon ab, was Sie haben und was Sie bereits wissen). Bevor Sie mit dem WEP-Cracken fortfahren, lesen Sie unsere erste Seite dieses „Tutorials“, auf der Sie eine Vorstellung von der Einstellung Ihres Computers und der Rechtmäßigkeit des WEP-Crackens erhalten.

So knacken Sie WEP mit Intel PRO / Wireless 3945ABG

Jetzt können wir demonstrieren, wie Sie die WEP-Verschlüsselung knacken.

Was benötige ich, um einen WEP-Schlüssel für ein drahtloses Netzwerk zu ermitteln?

Hier finden Sie eine Liste von Annahmen, die Sie erfüllen müssen, um einen WEP-Schlüssel aus dem Netzwerkverkehr ermitteln zu können. Beachten Sie, dass die unten aufgeführten Annahmen spezifisch für dieses Lernprogramm sind. Andere Tutorials im Web basieren auf anderen Annahmen.

- Software und Hardware: Ubuntu, Intel PRO/Wireless 3945ABG mit dem Treiber ipwraw-ng-2.3.4 (oder alternativ TP-LINK TL-WN321G Netzwerkadapter mit dem rt73-k2wrlz-3.0.1. fahrer), aircrack-ng-1.0. (Natürlich können Sie auch einen anderen Adapter verwenden, Intel und TP-LINK haben wir verwendet.)

- Sie befinden sich physisch nahe genug am Access Point, um Pakete zu senden und zu empfangen. Denken Sie daran, dass nur weil Sie Pakete vom drahtlosen Zugangspunkt empfangen können, dies nicht bedeutet, dass Sie Pakete an den Zugangspunkt übertragen können. Die WLAN-Kartenstärke ist in der Regel geringer als die Access Point-Stärke, sodass Sie physisch nahe genug sein müssen, damit Ihre übertragenen Pakete den Access Point erreichen und empfangen können.

- Es ist mindestens ein drahtloser Client mit dem Netzwerk verbunden und aktiv. Der Grund dafür ist, dass WEP-Cracking auf ARP-Paketen basiert und wenn keine aktiven Clients vorhanden sind, wird es niemals ARP-Anforderungspakete geben.

Stellen Sie sicher, dass alle oben genannten Annahmen zutreffen, da sonst die folgenden Beispiele nicht funktionieren.

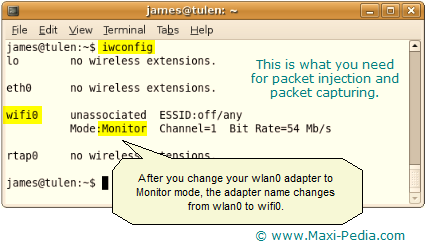

Wir haben WEP Cracking mit zwei Netzwerkadaptern getestet: Intel PRO/Wireless 3945ABG mit dem Treiber ipwraw-ng-2.3.4 und alternativ TP-LINK TL-WN321G Netzwerkadapter Dongle mit dem rt73-k2wrlz-3.0.1. Treiber. Der Intel-Adapter wird als wlan0 (wifi0) und der TP-LINK-Adapter als rausb0 bezeichnet. Sie können den Namen Ihres Netzwerkadapters ermitteln, indem Sie den Befehl iwconfig ausführen.

Funktioniert mein Netzwerkadaptertreiber korrekt?

Eine der Annahmen in diesem Artikel ist, dass Ihre Netzwerkschnittstellentreiber für den Monitormodus und die Paketinjektion gepatcht werden müssen. (Weitere Informationen finden Sie im oben genannten Link zum Knacken von WEP mit Intel PRO / Wireless 3945ABG.)

Test des Monitormodus

Wenn Sie Ihr Treibermodul korrekt geladen haben, befindet sich Ihr Netzwerkadapter möglicherweise bereits im Monitormodus. Wenn dies nicht der Fall ist, führen Sie den folgenden Befehl aus:

sudo airmon-ng start wlan0

Wlan0 (und auch wifi0) ist der Name Ihres Intel 3945 Netzwerkadapters. Es wäre rausb0, wenn Sie mit dem TP-LINK 321 arbeiten würden. Sie können den Namen Ihres Netzwerkadapters ermitteln, indem Sie den Befehl iwconfig ausführen. Der Druckbildschirm unten zeigt Ihnen, was Sie in Ihrem iwconfig-Bildschirm sehen möchten.

Wenn die Netzwerkschnittstelle richtig eingestellt ist, sollte der Monitormodus angezeigt werden.

Paketinjektionstest

Verwenden Sie den Injektionstest, um zu bestätigen, dass Ihre Karte injizieren kann, bevor Sie fortfahren. Versuchen Sie, die folgenden zwei Befehle in Ihrem Terminalfenster auszuführen:

aireplay-ng -9 wifi0

aireplay-ng -9 127.0.0.1:666

Beide sollten dazu führen, dass die „Injektion funktioniert!“ Nachricht. Weitere Details finden Sie hier: http://aircrack-ng.org/doku.php?id=injection_test.

Wie funktioniert WEP Cracking?

Ok, wir haben die gesamte Hardware und Software bereit, jetzt ist es Zeit zu erklären, wie WEP Cracking funktioniert.

Hier sind die grundlegenden Schritte, die wir durchlaufen werden:

- Starten Sie die drahtlose Schnittstelle im Monitormodus

- Starten Sie airodump-ng, um alle verfügbaren Netzwerke zu ermitteln und Ihr Ziel zu finden

- Ändern Sie Ihre MAC-Adresse (optional)

- Starten Sie airodump-ng auf dem AP-Kanal mit einem BSSID-Filter, um die neuen eindeutigen IVs zu sammeln

- ng, um eine gefälschte Authentifizierung mit dem Zielzugriffspunkt durchzuführen

- Starten Sie aireplay-ng im ARP-Anforderungswiedergabemodus, um Pakete zu injizieren

- Führen Sie aircrack-ng aus, um den Schlüssel mithilfe der gesammelten IVs zu knacken

Klingt einfach? Kommen wir ins Detail.

1. Starten Sie die drahtlose Schnittstelle im Monitormodus

Wenn Sie den Netzwerkverkehr abhören und den Netzwerkverkehr erfassen möchten, muss sich Ihr Netzwerkadapter im Monitormodus befinden. Wir haben dies bereits oben und auch auf der Seite How to crack WEP with Intel PRO / Wireless 3945ABG behandelt.

2. Starten Sie airodump-ng, um alle verfügbaren Netzwerke zu entdecken

Wenn Sie WEP knacken möchten, müssen Sie etwas mehr als nur den Netzwerknamen kennen. Sie müssen auch die MAC-Adresse des drahtlosen Zugangspunkts oder WLAN-Routers kennen, die Sie durch Ausführen des folgenden Befehls finden können:

sudo airodump-ng wifi0

Das bekommen Sie.

In der rechten Spalte werden die Namen der verfügbaren drahtlosen Netzwerke und in der linken Spalte die MAC-Adressen der Zugangspunkte angezeigt. In diesem Bildschirm erfahren Sie auch, wie jedes Netzwerk gesichert ist (WEP, WPA, OPN usw.). Sie können auch herausfinden, auf welchem Kanal jeder Access Point arbeitet.

3. Ändern Sie Ihre MAC-Adresse (optional)

Um die Vorteile der Paketinjektionstechnik nutzen zu können, müssen Sie dem Ziel-WLAN-Zugangspunkt zugeordnet sein. Viele drahtlose Netzwerke sind nicht nur durch WEP-Verschlüsselung, sondern zusätzlich auch durch MAC-Filterung geschützt. Wenn dies bei Ihrem Zielnetzwerk der Fall ist, müssen Sie zuerst eine MAC-Adresse eines bereits zugeordneten Benutzers ermitteln und diese MAC-Adresse dann für Ihre eigene Authentifizierung und Zuordnung verwenden. Lesen Sie die folgenden zwei Seiten:

So brechen Sie die MAC-Filterung (WiFi-Sicherheit)

So ändern Sie den MAC – Macchanger

Hinweis: Sie müssen Ihren Netzwerkadapter deaktivieren, bevor Sie Ihre MAC-Adresse ändern, und ihn dann wieder aktivieren.

Wie finde ich eine MAC-Adresse?

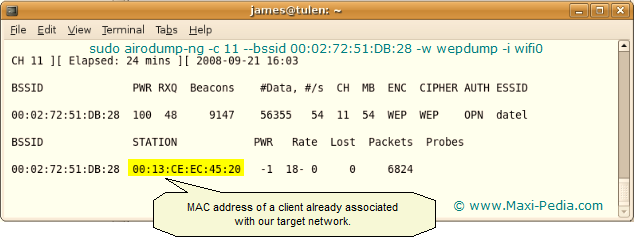

Denken Sie daran, dass Sie einen Client im Netzwerk finden müssen, der bereits mit Ihrem Zielzugriffspunkt verknüpft ist. Sie können dies tun, indem Sie den folgenden Befehl in Ihrem Ubuntu-Terminalfenster ausführen:

sudo airodump-ng -c 11 –bssid 00:02:72:51:DB:28 -w wepdump -i wifi0

wobei -c der Kanal ist, auf dem Ihr Zielzugriffspunkt sendet, BSSID die MAC-Adresse des Zugriffspunkts und -w wepdump -i (wir werden es später erklären).

Der Bildschirm sieht dem obigen Bildschirm ähnlich.

4. Starten Sie airodump-ng, um die neuen eindeutigen IVs zu sammeln

Inzwischen sollten Sie über alle erforderlichen Informationen zu Ihrem Zielzugriffspunkt verfügen (Name, MAC, Kanal usw.), ihre MAC-adresse geändert, um die gleiche adresse wie einige andere client auf die netzwerk, und ihre netzwerk interface set in Monitor modus. Jetzt möchten Sie mit der Erfassung aller neuen eindeutigen sogenannten Initialisierungsvektoren (IVs) beginnen, die in Paketen enthalten sind, die Ihren Zugangspunkt verlassen. Sie können dies tun, indem Sie airodump-ng auf Ihrem Access Point-Kanal mit einem BSSID-Filter (Access Point MAC-Adresse) starten. Öffnen Sie ein neues Terminalfenster und führen Sie Folgendes aus:

sudo airodump-ng -c 11 –bssid 00:02:72:51:DB:28 -w wepdump -i wifi0

Dies ist derselbe Befehl wie in Schritt 3. Wir haben es in Schritt 3 verwendet, um jemanden zu finden, der Ihren drahtlosen Zugangspunkt bereits verwendet. Die Option -w wepdump ist der Name der Datei, in der Sie Ihre Initialisierungsvektoren speichern möchten. Option -i bedeutet, dass Sie nur Initialisierungsvektoren speichern und alle anderen Daten verwerfen möchten.

Der Bildschirm sieht ähnlich aus wie der Bildschirm oben in Schritt 3.

5. Verwenden Sie aireplay-ng, um eine gefälschte Authentifizierung mit dem Access Point

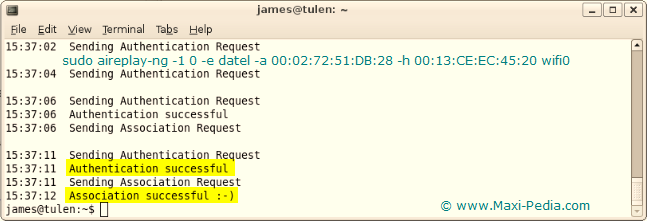

Jetzt ist es an der Zeit, sich in Ihr drahtloses Netzwerk „einzuloggen“. Damit ein Access Point ein Paket annehmen kann, muss die Quell-MAC-Adresse bereits zugeordnet sein. Wenn die Quell-MAC-Adresse, die Sie (später) injizieren, nicht mit dem Access Point verknüpft ist, ignoriert der Access Point das Paket und sendet ein „DeAuthentication“ -Paket im Klartext. In diesem Zustand werden keine neuen Initialisierungsvektoren erstellt, da der Zugriffspunkt alle injizierten Pakete ignoriert. Die fehlende Zuordnung zum Access Point ist der Hauptgrund, warum die Paketinjektion fehlschlägt. Zu diesem Zeitpunkt stellen Sie nur eine Verbindung zum Access Point her und sagen ihm, dass Sie hier sind und mit ihm sprechen möchten. Dies gibt Ihnen keine Möglichkeit, Daten zu übertragen. Öffnen Sie ein anderes Terminalfenster und führen Sie Folgendes aus:

sudo aireplay-ng -1 0 -e datel -a 00:02:72:51:DB:28 -h 00:13: CE: EC:45:20 wifi0

wobei -1 gefälschte Authentifizierung bedeutet, 0 das Timing der Neuzuordnung in Sekunden bedeutet, -e datel der Name des Netzwerks ist, -a die MAC-Adresse des unter denen Sie handeln (entweder Ihre eigene oder die gefälschte, wenn Sie Schritt 3 durchlaufen haben).

So sollte die Ausgabe aussehen.

Merken, Die MAC-Adresse, auf die Sie zur Injektion abzielen, muss dem Zugriffspunkt zugeordnet werden, indem entweder eine gefälschte Authentifizierung oder eine MAC-Adresse eines bereits zugeordneten Clients verwendet wird (Schritt 3), oder bestenfalls beides.

Mögliches Problem: Wenn Sie „Got a deauthentication packet“ und dann kontinuierliche Wiederholungsversuche erhalten, handelt es sich wahrscheinlich um eine MAC-Filterung (dh einige Zugriffspunkte sind so konfiguriert, dass nur ausgewählte MAC-Adressen zugeordnet und eine Verbindung hergestellt werden können). Gehen Sie zurück zu Schritt 3. In diesem Fall können Sie die gefälschte Authentifizierung nur dann erfolgreich durchführen, wenn Sie eine der MAC-Adressen in der Liste der zulässigen Adressen kennen.

Mögliches Problem: Wenn Sie „Warten auf Beacon frame (BSSID: …) Keine solche BSSID verfügbar.“ dann haben Sie es mit einem schwachen WLAN-Signal zu tun. Gehen Sie näher an den Zugangspunkt heran.

Senden einer Authentifizierungsanforderung

Das Senden einer Authentifizierungsanforderung, die sich auf dem aireplay-ng-Bildschirm immer wieder wiederholt, ist ein weiteres häufiges Problem. Wenn Sie immer wieder „Authentifizierungsanforderung senden“ oder „Zuordnungsanforderung senden“ erhalten, die immer wieder zurückkommen, sind Sie zu weit vom Zugangspunkt entfernt oder haben es mit einem schwachen Signal zu tun. Denken Sie daran, dass die Tatsache, dass Sie Pakete vom Access Point erfassen können, nicht bedeutet, dass der Access Point auch Pakete von Ihrem Computer erfassen kann. Das Signal, das von Ihrem Computer ausgeht, ist viel schwächer.

Stellen Sie außerdem sicher, dass Sie über denselben drahtlosen Kanal wie der Access Point kommunizieren.

Ein weiteres Problem kann sein, dass der Access Point die MAC-Adressierung verwendet und Ihr MAC-Spoofing in Schritt 3 nicht richtig funktioniert hat. Führen Sie die Befehle ifconfig und macchanger –show aus, um zu überprüfen, ob Ihr Computer über die MAC-Adresse eines bereits authentifizierten Benutzers kommuniziert. (Weitere Informationen finden Sie auf der Download Macchanger-Seite im Abschnitt „So überprüfen Sie“.)

In einigen Fällen kann der Access Point nicht schnell genug mit Ihrem Computer kommunizieren. Versuchen Sie in diesem Fall, Ihre Verzögerung und Ihr Timing zu erhöhen:

sudo aireplay-ng -1 6000 -o 1 -q 10 -e datel -a 00:02:72:51:DB:28 -h 00:13:CE: EC:45:20 wifi0

Manchmal funktioniert die gefälschte Authentifizierung einfach nicht, egal was Sie tun, und Sie müssen ohne sie fortfahren.

5.1 WEP-Riss ohne Paketinjektion

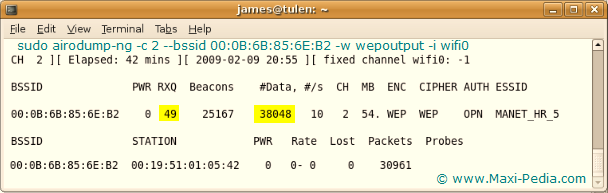

Wenn der vorherige Schritt in Ihrem Fall fehlschlägt und Sie keine Authentifizierung mit einer gefälschten oder Ihrer eigenen MAC-Adresse durchführen können, schlägt der nächste Schritt 6 – Paketinjektion – wahrscheinlich ebenfalls fehl. Probieren Sie es aus und sehen. Wenn Schritt 6 fehlschlägt, kehren Sie zu diesem Abschnitt zurück. Keine Sorge, Sie können immer noch WEP knacken; es wird nur mehr Zeit in Anspruch nehmen. Wenn Sie sich nicht authentifizieren können und daher die Paketinjektion durchführen, wird der Bildschirm, den Sie in Schritt 4 geöffnet haben, eine Weile angezeigt.

Ihr Ziel ist es, mindestens 150.000 in der Spalte #Data zu sehen. Wenn Sie sich die Spalte RXQ im Druckbildschirm oben ansehen, sehen Sie dort die Nummer 49. Dieser Wert gibt Auskunft über die Qualität Ihrer drahtlosen Verbindung zwischen dem Access Point und Ihrem Computer. Alles unter 80 gilt als schwach. Wenn die Zahl stark schwankt, haben Sie auch ein schwaches Signal.

Der RXQ-Wert bezieht sich auf den Datenstrom, der vom Access Point zu Ihrem Computer fließt. Selbst wenn diese Zahl über 80 liegt, kann der Access Point Ihren Computer möglicherweise nicht sehen. Dies ist der häufigste Grund, warum gefälschte Authentifizierung und Paketinjektion fehlschlagen. Wenn dies der Fall ist, lehnen Sie sich einfach zurück und warten Sie, bis die Spalte #Data mindestens 150.000 anzeigt, und versuchen Sie dann Schritt 7 (WEP crack). Ohne Authentifizierung und Paketinjektion kann dieser Vorgang 1,5 – 2 Stunden dauern. Sie können WEP crack in Schritt 7 ausprobieren, sobald die # Daten mindestens 80.000 erreichen, aber unsere Erfahrung ist, dass WEP-Schlüssel normalerweise einmal geknackt werden, wenn sie ungefähr 150.000 Initiierungsvektoren haben.

6. Starten Sie aireplay-ng im ARP-Anforderungswiedergabemodus, um Pakete zu injizieren

Um einen WEP-Schlüssel für einen drahtlosen Zugangspunkt zu knacken, müssen wir viele Initialisierungsvektoren (IVs) sammeln, idealerweise etwa 150.000 davon. Normaler Netzwerkverkehr generiert diese Initialisierungsvektoren normalerweise nicht sehr schnell. Theoretisch können Sie, wenn Sie geduldig sind, genügend IVs sammeln, um den WEP-Schlüssel zu knacken, indem Sie einfach passiv den Netzwerkverkehr abhören und speichern (Schritt 5.1). Alternativ können Sie eine Technik namens Paketinjektion verwenden, um den Prozess aktiv zu beschleunigen. Bei der Injektion muss der Zugangspunkt ausgewählte ARP-Pakete (einschließlich IVs) immer wieder sehr schnell erneut senden. Dies ermöglicht es uns, eine große Anzahl von Initialisierungsvektoren in kurzer Zeit zu erfassen. Der Zweck dieses Schritts besteht also darin, aireplay-ng in einem Modus zu starten, der auf ARP-Anforderungen wartet und diese dann wieder in das Netzwerk einfügt. Öffnen Sie ein anderes Terminalfenster und führen Sie Folgendes aus:

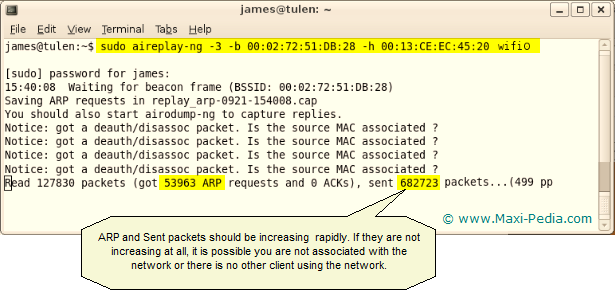

sudo aireplay-ng -3 -b 00:02:72: 51: DB:28 -h 00:13: CE: EC:45:20 wifi0

wobei -b die MAC-Adresse des Zugangspunkts und -h die MAC-Adresse ist, unter der Sie handeln (entweder Ihre eigene oder die gefälschte, wenn Sie Schritt 3 durchlaufen haben).

Dieser Befehl beginnt auf ARP-Anfragen zu lauschen, und wenn er eine hört, beginnt aireplay-ng sofort mit der Injektion. Sie können eine ARP-Anforderung generieren, indem Sie einen anderen Client anpingen, der bereits zugeordnet ist.

So sollte die Ausgabe aussehen:

Sie können bestätigen, dass Sie injizieren, indem Sie Ihre airodump-ng- und aireplay-ng-Bildschirme überprüfen. Die Datenpakete sollten schnell ansteigen. Die „# / s“ sollten irgendwo im Bereich von 300 bis 400 Datenpaketen pro Sekunde liegen. Es kann so niedrig wie ein 100 / Sekunde und so hoch wie ein 500 / Sekunde. Die ARP-Pakete und gesendeten Pakete sollten ebenfalls schnell zunehmen.

Mögliches Problem: Hinweis: Wenn die Anzahl der ARP-Pakete und die Anzahl der gesendeten Pakete bei Null hängen bleiben, ist Ihre Netzwerkschnittstelle wahrscheinlich nicht mit Ihrem Access Point verknüpft. Oder Sie können auch zu weit vom Access Point entfernt sein (schwaches Signal).

Mögliches Problem: Meldung ähnlich „Got a deauth/disassoc packet. Ist der Quell-Mac zugeordnet?“ bedeutet, dass Sie die Verbindung zum Access Point verloren haben. Kehren Sie von Schritt 5 zu Ihrem anderen Fenster zurück und führen Sie die gefälschte Authentifizierung erneut aus. Dies ist jedoch nicht erforderlich, wenn Sie Schritt 3 durchlaufen haben.

7. Führen Sie aircrack-ng aus, um den WEP-Schlüssel mithilfe der IVs zu knacken:

Sobald Sie eine große Anzahl von Initialisierungsvektoren erfasst haben, können Sie diese verwenden, um den WEP-Schlüssel zu bestimmen. Es gibt zwei grundlegende Methoden zum Knacken von WEP: die PTW-Methode und die FMS / Korek-Methode.

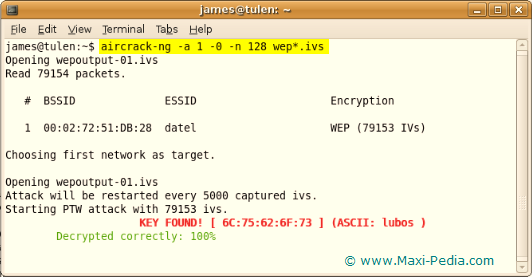

Um das WEP zu knacken, öffnen Sie ein anderes Terminalfenster und führen Sie die folgenden Befehle aus:

sudo aircrack-ng -z -b 00:1A:92:77:BB:D9 wepdump*.ivs

sudo aircrack-ng -a 1 -0 -n 128 wepdump*.ivs

wobei -z die PTW WEP-Cracking-Methode aufruft, -b den Zugriffspunkt auswählt, an dem wir interessiert sind, wepdump*.ivs wählt alle Dateien aus, die mit „wepdump“ beginnen und mit „enden.ivs“ (dies stammt aus Ihrem früheren Befehl airodump-ng), -a bezeichnet den FMS / KoreK-Angriff und -n wählt den Typ des WEP-Schlüssels aus (in unserem Fall 128 Bit). Diese Befehle berechnen den WEP-Schlüssel aus den erfassten Initialisierungsvektoren. So sieht die Ausgabe aus:

Du hast es geschafft! Interessiert an mehr lustigen Sachen? Lesen Sie die folgenden zwei Artikel:

So finden Sie MAC- und IP-Adressen in Netzwerkdaten

So unterbrechen Sie die MAC-Filterung

Nachdem Sie nun wissen, wie Sie in ein WEP-geschütztes Netzwerk eindringen und daher die Schwachstelle in Ihrem WLAN-Netzwerk entdeckt haben, möchten wir Sie auch auf unsere Sicherheitstutorials aufmerksam machen. Wir haben einige Tutorials zur Sicherheit drahtloser Netzwerke geschrieben. Sie können mehr über IPSec, VPN, MAC-Adressierung, WPA, WPA2, PSK und viele andere drahtlose Sicherheitsmaßnahmen lesen. Unsere Tutorials zur drahtlosen Sicherheit helfen Ihnen dabei, Ihr Netzwerk sicherer zu machen.

Und schließlich, wenn Sie weitere Hilfe benötigen, wie WEP zu knacken, fühlen Sie sich frei, in unserem IT-Diskussionsforum zu diskutieren. Wir empfehlen Ihnen außerdem, den Abschnitt mit verwandten Inhalten in der rechten Seitenleiste auf dieser Seite zu überprüfen. Hier finden Sie auch Hilfe: