Was ist Spyware?

Spyware ist eine Art bösartiger Software – oder Malware -, die ohne Wissen des Endbenutzers auf einem Computergerät installiert wird. Es dringt in das Gerät ein, stiehlt vertrauliche Informationen und Internetnutzungsdaten und leitet sie an Werbetreibende, Datenfirmen oder externe Benutzer weiter.

Jede Software kann als Spyware eingestuft werden, wenn sie ohne Genehmigung des Benutzers heruntergeladen wird. Spyware ist umstritten, da sie, selbst wenn sie aus relativ harmlosen Gründen installiert wird, die Privatsphäre des Endbenutzers verletzen und missbraucht werden kann.

Spyware ist eine der häufigsten Bedrohungen für Internetnutzer. Einmal installiert, überwacht es die Internetaktivität, verfolgt Anmeldeinformationen und spioniert vertrauliche Informationen aus. Das primäre Ziel von Spyware ist in der Regel Kreditkartennummern, Bankdaten und Passwörter zu erhalten.

Spyware kann aber auch verwendet werden, um den Standort einer Person zu verfolgen, wie dies bei Stalkerware der Fall ist. Diese Art von Spyware, die häufig von eifersüchtigen Ehepartnern, Ex-Partnern und sogar besorgten Eltern heimlich auf Mobiltelefonen installiert wird, kann den physischen Standort des Opfers verfolgen, seine E-Mails und Texte abfangen, seine Telefonanrufe belauschen und Gespräche aufzeichnen und auf persönliche Daten wie Fotos und Videos zugreifen.

Spyware kann schwer zu erkennen sein; Oft ist das erste Anzeichen, das ein Benutzer hat, dass ein Computergerät mit Spyware infiziert wurde, eine merkliche Verringerung der Prozessor- oder Netzwerkverbindungsgeschwindigkeiten und – im Fall von mobilen Geräten – der Datennutzung und der Akkulaufzeit. Antispyware-Tools können verwendet werden, um Spyware zu verhindern oder zu entfernen. Sie können entweder Echtzeitschutz bieten, indem sie Netzwerkdaten scannen und schädliche Daten blockieren, oder sie können Scans ausführen, um bereits auf einem System befindliche Spyware zu erkennen und zu entfernen.

Wie funktioniert Spyware?

Spyware kann ohne Wissen des Endbenutzers über ein App-Installationspaket, einen Dateianhang oder eine schädliche Website auf ein Gerät gelangen. In seiner am wenigsten schädlichen Form existiert Spyware als eine Anwendung, die startet, sobald das Gerät eingeschaltet wird und im Hintergrund weiterläuft. Seine Anwesenheit stiehlt Arbeitsspeicher und Prozessorleistung und kann unendliche Popup-Anzeigen generieren, wodurch der Webbrowser effektiv verlangsamt wird, bis er unbrauchbar wird.

Spyware kann auch die Homepage des Browsers zurücksetzen, um jedes Mal eine Anzeige zu öffnen oder Websuchen umzuleiten und die bereitgestellten Ergebnisse zu kontrollieren, wodurch die Suchmaschine unbrauchbar wird. Darüber hinaus kann Spyware die Dynamic Link Libraries des Computers ändern, die für die Verbindung mit dem Internet verwendet werden, was zu Verbindungsfehlern führt, die schwer zu diagnostizieren sind.

In seiner schädlichsten Form verfolgt Spyware den Browserverlauf, Passwörter und andere private Informationen wie E-Mail-Adressen, Kreditkartennummern, persönliche Identifikationsnummern oder Bankunterlagen. Alle diese Informationen können gesammelt und für Identitätsdiebstahl verwendet oder an Dritte verkauft werden. Informationen können mithilfe von Keyloggern und Screenshots gesammelt werden.

Spyware kann auch heimlich Änderungen an den Firewall-Einstellungen eines Geräts vornehmen und die Sicherheitseinstellungen neu konfigurieren, um noch mehr Malware zuzulassen. Einige Formen von Spyware können sogar erkennen, wenn das Gerät versucht, es aus der Windows-Registrierung zu entfernen, und fangen alle Versuche ab.

Wie treten Spyware-Infektionen auf?

Spyware-Infektionen können jeden PC, Mac, iOS oder Android-Gerät beeinflussen. Einige der häufigsten Möglichkeiten für Computer infiziert sind die folgenden:

- raubkopien von Medien wie Spielen, Videos und Musik durch Herunterladen und Verteilen urheberrechtlich geschützter digitaler Inhalte ohne Erlaubnis;

- Herunterladen von Materialien aus unbekannten Quellen;

- Popup-Werbung akzeptieren; und

- E-Mail-Anhänge von unbekannten Absendern öffnen.

Spyware wird am häufigsten verbreitet, indem potenzielle Opfer dazu gebracht werden, auf einen Link zu klicken. Der Link kann sich in einer E-Mail, einem Popup-Fenster oder einer Anzeige befinden. Bösartiger Code kann auch auf legitimen Websites als Werbung eingebettet werden. Andere Möglichkeiten für Spyware, einen Computer zu infizieren, umfassen den Drive-By-Download – bei dem Spyware nur durch den Besuch einer Website oder das Anzeigen einer E-Mail-Nachricht in HyperText Markup Language heruntergeladen wird – Phishing-Links oder physische Geräte.

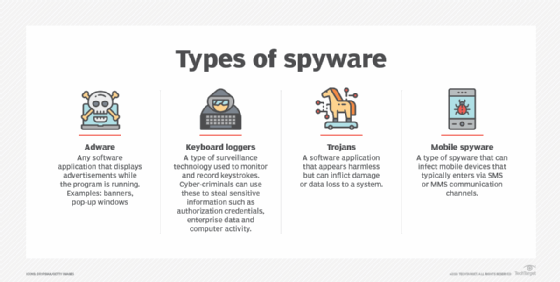

Arten von Spyware

Spyware ist nicht nur eine Art von Programm. Es handelt sich um eine ganze Kategorie von Malware, zu der Adware, Tastaturlogger, Trojaner und Programme zum Stehlen mobiler Informationen gehören.

Adware. Bösartige Adware wird häufig mit kostenloser Software, Shareware-Programmen und Dienstprogrammen gebündelt, die aus dem Internet heruntergeladen oder heimlich auf dem Gerät eines Benutzers installiert werden, wenn der Benutzer eine infizierte Website besucht. Viele Internetnutzer wurden erstmals 1999 mit Spyware vertraut gemacht, als ein beliebtes Freeware-Spiel namens Elf Bowling mit Tracking-Software gebündelt wurde. Adware wird oft von Antimalware-Programmen gekennzeichnet, ob das betreffende Programm bösartig ist oder nicht.

Cookies, die die persönlich identifizierbaren Informationen (PII) und die Surfgewohnheiten der Benutzer im Internet verfolgen und aufzeichnen, sind eine der häufigsten Arten von Adware. Ein Werbetreibender kann Tracking-Cookies verwenden, um zu verfolgen, welche Webseiten ein Benutzer besucht, um Werbung in einer kontextbezogenen Marketingkampagne auszurichten. Beispielsweise könnte ein Werbetreibender den Browserverlauf und die Downloads eines Benutzers mit der Absicht verfolgen, Popup- oder Bannerwerbung anzuzeigen, um den Benutzer zum Kauf zu verleiten. Da durch Spyware gesammelte Daten häufig an Dritte verkauft werden, wurden Vorschriften wie die Datenschutz-Grundverordnung erlassen, um die personenbezogenen Daten von Website-Besuchern zu schützen.

Tastatur-Logger. Keylogger sind eine Art Systemmonitor, mit dem Cyberkriminelle häufig PII, Anmeldeinformationen und sensible Unternehmensdaten stehlen. Arbeitgeber können auch Keylogger verwenden, um die Computeraktivitäten der Mitarbeiter zu beobachten; Eltern, um die Internetnutzung ihrer Kinder zu überwachen; Gerätebesitzer, um mögliche nicht autorisierte Aktivitäten auf ihren Geräten zu verfolgen; oder Strafverfolgungsbehörden, um Vorfälle mit Computernutzung zu analysieren.

Hardware-Keylogger ähneln einem Universal Serial Bus-Flash-Laufwerk und dienen als physischer Anschluss zwischen der Computertastatur und dem Computer, während Software-Keylogger-Programme für die Installation keinen physischen Zugriff auf den Computer des Benutzers benötigen. Software-Keylogger können absichtlich von jemandem heruntergeladen werden, der die Aktivitäten auf einem bestimmten Computer überwachen möchte, oder sie können unwissentlich heruntergeladen und als Teil eines Rootkits oder RAS-Trojaners ausgeführt werden.

Trojaner. Trojaner sind in der Regel Malware-Programme, die als legitime Software getarnt sind. Ein Opfer eines Trojaners könnte unwissentlich eine Datei installieren, die sich als offizielles Programm ausgibt und es dem Trojaner ermöglicht, auf den Computer zuzugreifen. Der Trojaner kann dann Dateien löschen, Dateien gegen Lösegeld verschlüsseln oder anderen böswilligen Akteuren den Zugriff auf die Benutzerinformationen ermöglichen.

Mobile Spyware. Mobile Spyware ist gefährlich, da sie über Kurznachrichtendienste oder Multimedia-Nachrichtendienste übertragen werden kann und normalerweise keine Benutzerinteraktion zum Ausführen von Befehlen erfordert. Wenn ein Smartphone oder Tablet mit mobiler Spyware infiziert wird, die mit einer Drittanbieter-App von der Seite geladen wird, können die Kamera und das Mikrofon des Telefons verwendet werden, um Aktivitäten in der Nähe auszuspionieren, Anrufe aufzuzeichnen und Browsing-Aktivitäten und Tastenanschläge zu protokollieren. Der Standort des Gerätebesitzers kann auch über das Global Positioning System (GPS) oder den Beschleunigungsmesser des mobilen Computergeräts überwacht werden.

Wie verhindern Sie Spyware?

Die Einhaltung strenger Cybersicherheitspraktiken ist der beste Weg, um Spyware zu verhindern. Einige Best Practices sind die folgenden:

- nur Herunterladen von Software aus vertrauenswürdigen Quellen;

- Lesen aller Angaben bei der Installation von Software;

- Vermeiden von Interaktionen mit Popup-Anzeigen;

- auf dem Laufenden bleiben mit Updates und Patches für Browser, Betriebssystem (OS) und Anwendungssoftware;

- keine E-Mail-Anhänge öffnen oder auf Links von unbekannten Absendern klicken;

- nur vertrauenswürdige Antivirensoftware und seriöse Spyware-Tools verwenden; und

- aktivieren der Zwei-Faktor-Authentifizierung (2FA), wann immer möglich.

Um die Wahrscheinlichkeit einer Infektion weiter zu verringern, sollten Netzwerkadministratoren das Prinzip der geringsten Berechtigung anwenden und Remote-Mitarbeiter auffordern, über ein virtuelles privates Netzwerk, das einen Sicherheitsscan ausführt, auf Netzwerkressourcen zuzugreifen, bevor Zugriffsberechtigungen erteilt werden.

Die Verwendung eines Popup- oder Werbeblockers hilft auch, Spyware zu vermeiden. Mozilla Firefox und Google Chrome verfügen über integrierte Popup-Blocker, und Werbeblocker können als Browsererweiterung hinzugefügt werden.

Mobile Benutzer sollten es vermeiden, Anwendungen von außerhalb ihrer jeweiligen App Stores herunterzuladen und nach Möglichkeit Jailbreaks auf ihren Handys zu vermeiden. Da beide es Spyware erleichtern, mobile Geräte zu infizieren.

iPhone-Nutzer können 2FA kostenlos aktivieren, um alle Daten auf ihren Smartphones zu schützen und mobile Spyware-Angriffe zu verhindern. Facebook Instagram 2FA kann auch in einer Vielzahl anderer gängiger Dienste verwendet werden, darunter PayPal, Google, Dropbox und Microsoft 365 sowie in sozialen Netzwerken wie Instagram, Snapchat, Facebook und Twitter. Die meisten großen Banken haben auch begonnen, 2FA in ihren Websites und mobilen Apps zu implementieren. Einige Dienste haben sogar ihren Authentifizierungsprozess auf Drei-Faktor- und Vier-Faktor-Authentifizierung erhöht.

Wie entfernen Sie Spyware?

Um Spyware zu entfernen, müssen Gerätebesitzer zuerst feststellen, dass die Spyware in ihrem System vorhanden ist. Es gibt mehrere Symptome, nach denen gesucht werden muss, um das Vorhandensein eines Angriffs anzuzeigen. Indikatoren umfassen Folgendes:

- Das Gerät läuft langsamer als normal.

- Das Gerät stürzt ständig ab.

- Popup-Anzeigen werden angezeigt, unabhängig davon, ob der Benutzer online oder offline ist.

- Dem Gerät geht der Festplattenspeicher (HD) aus.

Wenn Benutzer feststellen, dass Spyware das System infiziert hat, sollten sie die folgenden Schritte ausführen:

- Trennen Sie die Internetverbindung.

- Überprüfen Sie die Programmliste des Geräts, um festzustellen, ob die unerwünschte Software aufgeführt ist. Wenn dies der Fall ist, entfernen Sie es vom Gerät. Starten Sie nach der Deinstallation des Programms das gesamte System neu.

- Wenn der obige Schritt nicht funktioniert, führen Sie einen Scan des Systems mit einer seriösen Antivirensoftware durch. Der Scan sollte verdächtige Programme finden und den Benutzer auffordern, die Software entweder zu bereinigen, unter Quarantäne zu stellen oder zu löschen.

- Der Benutzer kann auch ein Virenentfernungs- oder Antispyware-Tool herunterladen und es durch das System laufen lassen.

Wenn keiner der oben genannten Schritte funktioniert, muss der Benutzer im abgesicherten Modus auf die Festplatte des Geräts zugreifen. Dies erfordert jedoch ein Tool, mit dem der Benutzer auf die Spyware-Ordner zugreifen und diese manuell löschen kann. Während dies kompliziert klingt, sollte der Vorgang nur wenige Minuten dauern.

Spyware auf mobilen Geräten kann auch für die Verwendung von Sicherheitsprogrammen gescannt werden. Besitzer mobiler Geräte können ihre Daten auch sichern und das Gerät dann auf die Werkseinstellungen zurücksetzen.

Antispyware-Tools

Einige Antispyware-Tools werden nur ausgeführt, wenn der Scan manuell gestartet wird, während andere kontinuierlich ausgeführt werden und die Computeraktivität überwachen, um sicherzustellen, dass Spyware die Benutzerinformationen nicht aufzeichnen kann. Benutzer sollten beim Herunterladen von Antispyware-Tools vorsichtig sein und nur Tools von seriösen Websites herunterladen. Produktbewertungen können Benutzern auch dabei helfen, festzustellen, welche Tools am sichersten sind.

Einige Antispyware-Tools umfassen die folgenden:

- Malwarebytes ist ein Antimalware- und Spyware-Tool, mit dem Spyware von Windows, macOS, Chrome OS, Android und iOS entfernt werden kann. Malwarebytes kann Registrierungsdateien, laufende Programme, HDs und einzelne Dateien durchsuchen. Sobald ein Spyware-Programm erkannt wird, kann ein Benutzer es unter Quarantäne stellen und löschen. Benutzer können jedoch keine automatischen Scanpläne einrichten.

- Trend Micro HouseCall ist ein weiteres Antispyware-Tool, das keine Benutzerinstallation erfordert und daher nur minimale Prozessor- und Speicherressourcen sowie Speicherplatz benötigt. Wie bei Malwarebytes können Benutzer jedoch keine automatischen Scans festlegen.

- Windows Defender ist ein Microsoft-Antimalware-Produkt, das im Windows 10-Betriebssystem unter Windows Defender Security Center enthalten ist. Die Software ist ein leichtes Antimalware-Tool, das vor Bedrohungen wie Spyware, Adware und Viren schützt. Windows Defender enthält Funktionen wie den Schutz vor Phishing-Websites, die Erkennung von Bedrohungen in Echtzeit und die Kindersicherung. Windows Defender-Benutzer können automatische schnelle und vollständige Scans sowie Warnungen für Elemente mit niedriger, mittlerer, hoher und schwerer Priorität festlegen.

Was sind häufige Beispiele für Spyware?

Bekannte Beispiele für Spyware sind die folgenden:

- CoolWebSearch nutzt Sicherheitslücken in Internet Explorer, um die Kontrolle zu übernehmen, Einstellungen zu ändern und Browsing-Informationen an Spyware-Autoren zu senden.

- DarkHotel ist eine gezielte Spear-Phishing-Spyware, die Geschäftshotelbesucher selektiv über das Wi-Fi-Netzwerk des Hotels angreift.

- Emotet war in den 2010er Jahren eine der häufigsten Bedrohungen. Es handelte sich um einen Trojaner, der seinen Opfern Bankdaten stahl.

- Gator wird häufig in Filesharing-Software gefunden. Es überwacht die Surfgewohnheiten eines Opfers, um dem Benutzer gezieltere Anzeigen zu präsentieren.

- TIBS Dialer trennt den Computer des Benutzers von lokalen Telefonleitungen und verbindet ihn mit einer gebührenpflichtigen Nummer für den Zugriff auf pornografische Websites.

- Zlob lädt sich auf einen Computer herunter, um Tastatureingaben aufzuzeichnen und den Browserverlauf eines Benutzers zu durchsuchen.

Darüber hinaus ermöglichen Smartphone-Spionage-Apps verschiedenen Personen, die Aktivitäten des Telefonbenutzers zu verfolgen. Während die meisten dieser Tools mit der Absicht entwickelt wurden, Eltern die Telefonnutzung ihres Kindes überwachen zu lassen, wurden ihre Fähigkeiten grob missbraucht. Diese Apps fungieren als mobile Spyware und ermöglichen externen Benutzern den Zugriff auf das Mikrofon und die Kamera des Telefons, um ihre Umgebung anzuzeigen, Anrufe abzuhören und auf den GPS-Standort, die Kennwörter und die mobilen Apps des Telefons zuzugreifen. Einige bekannte Spionage-Apps sind Spyera, FlexiSPY und TheOneSpy.

Erfahren Sie mehr darüber, wie Sie Spyware durch Best Practices verhindern können, einschließlich der Verwendung einer mehrschichtigen Verteidigung oder Inhaltsfilterung.