Was ist Zwei-Faktor-Authentifizierung und warum wird sie verwendet?

Die Zwei-Faktor-Authentifizierung (2FA), manchmal auch als zweistufige Verifizierung oder Dual-Faktor-Authentifizierung bezeichnet, ist ein Sicherheitsprozess, bei dem Benutzer zwei verschiedene Authentifizierungsfaktoren angeben, um sich selbst zu verifizieren.

2FA ist implementiert, um sowohl die Anmeldeinformationen eines Benutzers als auch die Ressourcen, auf die der Benutzer zugreifen kann, besser zu schützen. Die Zwei-Faktor-Authentifizierung bietet ein höheres Sicherheitsniveau als Authentifizierungsmethoden, die von der Ein-Faktor-Authentifizierung (SFA) abhängen, bei der der Benutzer nur einen Faktor angibt – in der Regel ein Kennwort oder einen Passcode. Zwei-Faktor-Authentifizierungsmethoden beruhen darauf, dass ein Benutzer ein Passwort als ersten Faktor und einen zweiten, anderen Faktor angibt – normalerweise entweder ein Sicherheitstoken oder einen biometrischen Faktor wie einen Fingerabdruck oder einen Gesichtsscan.

Die Zwei-Faktor-Authentifizierung fügt dem Authentifizierungsprozess eine zusätzliche Sicherheitsebene hinzu, indem sie es Angreifern erschwert, Zugriff auf die Geräte oder Online-Konten einer Person zu erhalten, da selbst wenn das Passwort des Opfers gehackt wird, ein Passwort allein nicht ausreicht, um die Authentifizierungsprüfung zu bestehen.

Die Zwei-Faktor-Authentifizierung wird seit langem verwendet, um den Zugriff auf sensible Systeme und Daten zu steuern. Online-Dienstanbieter verwenden zunehmend 2FA, um die Anmeldeinformationen ihrer Benutzer vor der Verwendung durch Hacker zu schützen, die eine Kennwortdatenbank gestohlen oder Phishing-Kampagnen verwendet haben, um Benutzerkennwörter zu erhalten.

Dieser Artikel ist Teil von

What is identity and access management? Leitfaden für IAM

- Das beinhaltet auch:

- Aufbau einer effektiven IAM-Architektur

- 4 Best Practices für das Identitäts- und Zugriffsmanagement

- 5 IAM-Trends, die die Zukunft der Sicherheit gestalten

Was sind Authentifizierungsfaktoren?

Es gibt mehrere Möglichkeiten, wie jemand mit mehr als einer Authentifizierungsmethode authentifiziert werden kann. Derzeit basieren die meisten Authentifizierungsmethoden auf Wissensfaktoren wie einem herkömmlichen Kennwort, während Zwei-Faktor-Authentifizierungsmethoden entweder einen Besitzfaktor oder einen Inherenzfaktor hinzufügen.

Authentifizierungsfaktoren, die in ungefährer Reihenfolge ihrer Annahme für die Berechnung aufgeführt sind, umfassen Folgendes:

- Ein Wissensfaktor ist etwas, das der Benutzer kennt, z. B. ein Passwort, eine persönliche Identifikationsnummer (PIN) oder eine andere Art von gemeinsamem Geheimnis.

- Ein Besitzfaktor ist etwas, über das der Benutzer verfügt, z. B. einen Personalausweis, ein Sicherheitstoken, ein Mobiltelefon, ein Mobilgerät oder eine Smartphone-App, um Authentifizierungsanforderungen zu genehmigen.

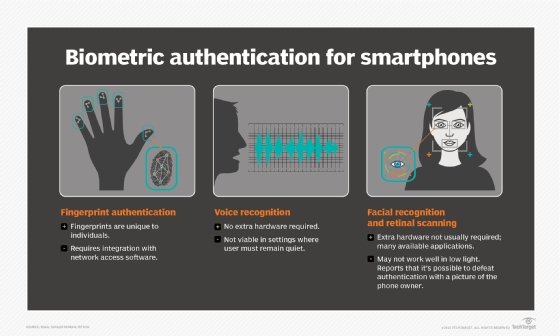

- Ein biometrischer Faktor, auch als Inhärenzfaktor bekannt, ist etwas, das dem physischen Selbst des Benutzers innewohnt. Dies können persönliche Attribute sein, die von physischen Merkmalen abgeleitet sind, wie z. B. Fingerabdrücke, die durch einen Fingerabdruckleser authentifiziert werden. Andere häufig verwendete Inhärenzfaktoren sind Gesichts- und Spracherkennung oder Verhaltensbiometrie wie Tastendynamik, Gang- oder Sprachmuster.

- Ein Standortfaktor wird normalerweise durch den Ort bezeichnet, von dem aus ein Authentifizierungsversuch durchgeführt wird. Dies kann erzwungen werden, indem Authentifizierungsversuche auf bestimmte Geräte an einem bestimmten Standort beschränkt werden oder indem die geografische Quelle eines Authentifizierungsversuchs basierend auf der Quell-Internetprotokolladresse oder anderen Geolokalisierungsinformationen, wie z. B. GPS-Daten (Global Positioning System), verfolgt wird abgeleitet vom Mobiltelefon oder einem anderen Gerät des Benutzers.

- Ein Zeitfaktor beschränkt die Benutzerauthentifizierung auf ein bestimmtes Zeitfenster, in dem die Anmeldung zulässig ist, und beschränkt den Zugriff auf das System außerhalb dieses Fensters.

Die überwiegende Mehrheit der Zwei-Faktor-Authentifizierungsmethoden stützt sich auf die ersten drei Authentifizierungsfaktoren, obwohl Systeme, die eine höhere Sicherheit erfordern, diese möglicherweise zur Implementierung der Multifaktor-Authentifizierung (MFA) verwenden, die sich auf zwei oder mehr unabhängige Anmeldeinformationen für eine sicherere Authentifizierung verlassen kann.

Wie funktioniert die Zwei-Faktor-Authentifizierung?

Die Aktivierung der Zwei-Faktor-Authentifizierung variiert je nach Anwendung oder Anbieter. Zwei-Faktor-Authentifizierungsprozesse beinhalten jedoch denselben allgemeinen, mehrstufigen Prozess:

- Der Benutzer wird von der Anwendung oder der Website aufgefordert, sich anzumelden.

- Der Benutzer gibt das ein, was er weiß – normalerweise Benutzername und Passwort. Dann findet der Server der Site eine Übereinstimmung und erkennt den Benutzer.

- Für Prozesse, für die keine Kennwörter erforderlich sind, generiert die Website einen eindeutigen Sicherheitsschlüssel für den Benutzer. Das Authentifizierungstool verarbeitet den Schlüssel und der Server der Site validiert ihn.

- Die Site fordert den Benutzer dann auf, den zweiten Anmeldeschritt zu starten. Obwohl dieser Schritt eine Reihe von Formen annehmen kann, muss der Benutzer nachweisen, dass er über etwas verfügt, das nur er haben würde, z. B. Biometrie, ein Sicherheitstoken, eine ID-Karte, ein Smartphone oder ein anderes mobiles Gerät. Dies ist der Inhärenz- oder Besitzfaktor.

- Dann muss der Benutzer möglicherweise einen einmaligen Code eingeben, der in Schritt vier generiert wurde.

- Nach Angabe beider Faktoren wird der Benutzer authentifiziert und erhält Zugriff auf die Anwendung oder Website.

Elemente der Zwei-Faktor-Authentifizierung

Die Zwei-Faktor-Authentifizierung ist eine Form der MFA. Technisch gesehen wird es immer dann verwendet, wenn zwei Authentifizierungsfaktoren erforderlich sind, um Zugriff auf ein System oder einen Dienst zu erhalten. Die Verwendung von zwei Faktoren aus derselben Kategorie stellt jedoch keine 2FA dar. Beispielsweise wird die Anforderung eines Kennworts und eines gemeinsam genutzten Geheimnisses weiterhin als SFA betrachtet, da beide zum Typ des Wissensauthentifizierungsfaktors gehören.

Was SFA-Dienste betrifft, sind Benutzernamen und Kennwörter nicht die sichersten. Ein Problem bei der passwortbasierten Authentifizierung besteht darin, dass Kenntnisse und Sorgfalt erforderlich sind, um sichere Passwörter zu erstellen und zu speichern. Passwörter müssen vor vielen Insider-Bedrohungen geschützt werden, z. B. achtlos gespeicherte Haftnotizen mit Anmeldeinformationen, alte Festplatten und Social-Engineering-Exploits. Passwörter sind auch externen Bedrohungen ausgesetzt, z. B. Hackern, die Brute-Force-, Wörterbuch- oder Rainbow-Table-Angriffe ausführen.

Mit genügend Zeit und Ressourcen kann ein Angreifer in der Regel passwortbasierte Sicherheitssysteme durchbrechen und Unternehmensdaten stehlen. Passwörter sind aufgrund ihrer geringen Kosten, einfachen Implementierung und Vertrautheit die häufigste Form von SFA geblieben.

Mehrere Challenge-Response-Fragen können je nach Implementierung mehr Sicherheit bieten, und eigenständige biometrische Überprüfungsmethoden können auch eine sicherere SFA-Methode bieten.

Arten von Zwei-Faktor-Authentifizierungsprodukten

Es gibt viele verschiedene Geräte und Dienste zur Implementierung von 2FA – von Token über RFID-Karten (Radio Frequency Identification) bis hin zu Smartphone-Apps.

Zwei-Faktor-Authentifizierungsprodukte können in zwei Kategorien unterteilt werden:

- token, die Benutzern beim Anmelden zur Verfügung gestellt werden; und

- Infrastruktur oder Software, die den Zugriff für Benutzer erkennt und authentifiziert, die ihre Token korrekt verwenden.

Authentifizierungstoken können physische Geräte wie Schlüsselanhänger oder Smartcards sein oder in Software als mobile oder Desktop-Apps vorhanden sein, die PIN-Codes für die Authentifizierung generieren. Diese Authentifizierungscodes, auch als Einmalpasswörter (OTPs) bezeichnet, werden normalerweise von einem Server generiert und können von einem Authentifizierungsgerät oder einer App als authentisch erkannt werden. Der Authentifizierungscode ist eine kurze Sequenz, die mit einem bestimmten Gerät, Benutzer oder Konto verknüpft ist und nur einmal im Rahmen eines Authentifizierungsprozesses verwendet werden kann.

Organisationen müssen ein System bereitstellen, um Benutzer, die sich mit ihren Token authentifizieren, zu akzeptieren, zu verarbeiten und den Zugriff darauf zuzulassen oder zu verweigern. Dies kann in Form von Serversoftware oder einem dedizierten Hardwareserver bereitgestellt werden, sowie als Service von einem Drittanbieter bereitgestellt werden.

Ein wichtiger Aspekt von 2FA besteht darin, sicherzustellen, dass der authentifizierte Benutzer Zugriff auf alle Ressourcen erhält, für die der Benutzer zugelassen ist, und nur auf diese Ressourcen. Daher besteht eine Schlüsselfunktion von 2FA darin, das Authentifizierungssystem mit den Authentifizierungsdaten einer Organisation zu verknüpfen. Microsoft stellt einen Teil der Infrastruktur bereit, die Unternehmen benötigen, um 2FA in Windows 10 über Windows Hello zu unterstützen, das mit Microsoft-Konten arbeiten und Benutzer über Microsoft Active Directory, Azure AD oder Fast IDentity Online (FIDO) authentifizieren kann.

Funktionsweise von 2FA-Hardwaretoken

Hardwaretoken für 2FA sind verfügbar, die verschiedene Authentifizierungsansätze unterstützen. Ein beliebtes Hardware-Token ist der YubiKey, ein kleines USB-Gerät (Universal Serial Bus), das OTPs, Verschlüsselung und Authentifizierung mit öffentlichem Schlüssel und das von der FIDO Alliance entwickelte universelle 2nd-Faktor-Protokoll unterstützt. YubiKey-Token werden von Yubico Inc. verkauft., mit Sitz in Palo Alto, Calif.

Wenn sich Benutzer mit einem YubiKey bei einem Onlinedienst anmelden, der OTPs unterstützt, z. B. Google Mail, GitHub oder WordPress, stecken sie ihren YubiKey in den USB-Anschluss ihres Geräts, geben ihr Passwort ein, klicken in das YubiKey-Feld und berühren die YubiKey-Schaltfläche. Der YubiKey generiert ein OTP und trägt es in das Feld ein.

Das OTP ist ein 44-stelliges Einmalpasswort; die ersten 12 Zeichen sind eine eindeutige ID, die den mit dem Konto registrierten Sicherheitsschlüssel darstellt. Die restlichen 32 Zeichen enthalten Informationen, die mit einem Schlüssel verschlüsselt werden, der nur dem Gerät und den Yubico-Servern bekannt ist und bei der ersten Kontoregistrierung festgelegt wurde.

Das OTP wird vom Onlinedienst zur Authentifizierungsprüfung an Yubico gesendet. Sobald das OTP validiert ist, sendet der Yubico Authentication Server eine Nachricht zurück, die bestätigt, dass dies das richtige Token für diesen Benutzer ist. 2FA ist abgeschlossen. Der Benutzer hat zwei Authentifizierungsfaktoren angegeben: Das Kennwort ist der Wissensfaktor und der YubiKey ist der Besitzfaktor.

Zwei-Faktor-Authentifizierung für mobile Geräte

Smartphones bieten eine Vielzahl von 2FA-Funktionen, mit denen Unternehmen das nutzen können, was für sie am besten geeignet ist. Einige Geräte können Fingerabdrücke erkennen, die integrierte Kamera zur Gesichtserkennung oder zum Scannen der Iris verwenden und das Mikrofon zur Spracherkennung verwenden. Smartphones, die mit GPS ausgestattet sind, können den Standort als zusätzlichen Faktor überprüfen. Sprach- oder Kurznachrichtendienst (SMS) kann auch als Kanal für die Out-of-Band-Authentifizierung verwendet werden.

Eine vertrauenswürdige Telefonnummer kann verwendet werden, um Bestätigungscodes per SMS oder automatisiertem Telefonanruf zu erhalten. Ein Benutzer muss mindestens eine vertrauenswürdige Telefonnummer überprüfen, um sich für Mobile 2FA anzumelden.

Apple iOS, Google Android und Windows 10 verfügen alle über Apps, die 2FA unterstützen, sodass das Telefon selbst als physisches Gerät dient, um den Besitzfaktor zu erfüllen. Duo Sicherheit, mit Sitz in Ann Arbor, Mich., und von Cisco im Jahr 2018 für 2,35 Milliarden US-Dollar gekauft, verfügt über eine Plattform, mit der Kunden ihre vertrauenswürdigen Geräte für 2FA verwenden können. Die Duo-Plattform stellt zunächst fest, dass ein Benutzer vertrauenswürdig ist, bevor überprüft wird, ob das mobile Gerät auch als Authentifizierungsfaktor vertrauenswürdig ist.

Authenticator-Apps ersetzen die Notwendigkeit, einen Bestätigungscode per Text, Sprachanruf oder E-Mail zu erhalten. Um beispielsweise auf eine Website oder einen webbasierten Dienst zuzugreifen, der Google Authenticator unterstützt, geben Benutzer ihren Benutzernamen und ihr Kennwort ein – ein Wissensfaktor. Benutzer werden dann aufgefordert, eine sechsstellige Nummer einzugeben. Anstatt einige Sekunden warten zu müssen, um eine Textnachricht zu erhalten, generiert ein Authentifikator die Nummer für sie. Diese Zahlen ändern sich alle 30 Sekunden und sind für jeden Login unterschiedlich. Durch Eingabe der richtigen Nummer schließen Benutzer den Überprüfungsprozess ab und beweisen den Besitz des richtigen Geräts – ein Eigentumsfaktor.

Diese und andere 2FA-Produkte bieten Informationen zu den Mindestsystemanforderungen, die für die Implementierung von 2FA erforderlich sind.

Push-Benachrichtigungen für 2FA

Eine Push-Benachrichtigung ist eine passwortlose Authentifizierung, bei der ein Benutzer überprüft wird, indem eine Benachrichtigung direkt an eine sichere App auf dem Gerät des Benutzers gesendet wird, um den Benutzer über einen Authentifizierungsversuch zu informieren. Der Benutzer kann Details des Authentifizierungsversuchs anzeigen und den Zugriff entweder genehmigen oder verweigern – normalerweise mit einem einzigen Tastendruck. Wenn der Benutzer die Authentifizierungsanforderung genehmigt, empfängt der Server diese Anforderung und meldet den Benutzer bei der Web-App an.

Push-Benachrichtigungen authentifizieren den Benutzer, indem sie bestätigen, dass sich das beim Authentifizierungssystem registrierte Gerät – normalerweise ein mobiles Gerät – im Besitz des Benutzers befindet. Wenn ein Angreifer das Gerät kompromittiert, werden auch die Push-Benachrichtigungen kompromittiert. Push-Benachrichtigungen beseitigen Bedrohungen wie Man-in-the-Middle-Angriffe, unbefugten Zugriff und Social-Engineering-Angriffe.

Obwohl Push-Benachrichtigungen sicherer sind als andere Authentifizierungsmethoden, bestehen dennoch Sicherheitsrisiken. Beispielsweise können Benutzer versehentlich eine betrügerische Authentifizierungsanforderung genehmigen, da sie verwendet werden, um beim Empfang von Push-Benachrichtigungen auf Genehmigen zu tippen.

Ist die Zwei-Faktor-Authentifizierung sicher?

Während die Zwei-Faktor-Authentifizierung die Sicherheit verbessert, sind 2FA-Schemata nur so sicher wie ihre schwächste Komponente. Beispielsweise hängen Hardware-Token von der Sicherheit des Emittenten oder Herstellers ab. Einer der bekanntesten Fälle eines kompromittierten Zwei-Faktor-Systems ereignete sich 2011, als das Sicherheitsunternehmen RSA Security berichtete, dass seine SecurID-Authentifizierungstoken gehackt worden waren.

Der Kontowiederherstellungsprozess selbst kann auch untergraben werden, wenn er zur Zwei-Faktor-Authentifizierung verwendet wird, da er häufig das aktuelle Kennwort eines Benutzers zurücksetzt und ein temporäres Kennwort per E-Mail sendet, damit sich der Benutzer unter Umgehung des 2FA-Prozesses erneut anmelden kann. Die geschäftlichen Google Mail-Konten des Chief Executive von Cloudflare wurden auf diese Weise gehackt.

Obwohl SMS-basierte 2FA kostengünstig, einfach zu implementieren und benutzerfreundlich ist, ist sie anfällig für zahlreiche Angriffe. Das National Institute of Standards and Technology (NIST) hat in seiner Sonderpublikation 800-63-3: Digital Identity Guidelines von der Verwendung von SMS in 2FA-Diensten abgeraten. NIST kam zu dem Schluss, dass OTPs, die per SMS gesendet werden, aufgrund von Angriffen auf die Portabilität von Mobiltelefonnummern, Angriffen auf das Mobiltelefonnetz und Malware, die zum Abfangen oder Umleiten von Textnachrichten verwendet werden können, zu anfällig sind.

Zukunft der Authentifizierung

Umgebungen, die eine höhere Sicherheit erfordern, sind möglicherweise an einer Drei-Faktor-Authentifizierung interessiert, bei der in der Regel ein physisches Token und ein Kennwort in Verbindung mit biometrischen Daten wie Fingerabdruckscans oder Sprachabdrücken verwendet werden. Faktoren wie Geolokalisierung, Gerätetyp und Tageszeit werden ebenfalls verwendet, um zu bestimmen, ob ein Benutzer authentifiziert oder blockiert werden soll. Darüber hinaus können verhaltensbiometrische Identifikatoren wie Tastenanschlagslänge, Tippgeschwindigkeit und Mausbewegungen eines Benutzers diskret in Echtzeit überwacht werden, um eine kontinuierliche Authentifizierung anstelle einer einzigen einmaligen Authentifizierungsprüfung während der Anmeldung bereitzustellen.

Die Verwendung von Passwörtern als Hauptauthentifizierungsmethode ist zwar üblich, bietet jedoch häufig nicht mehr die Sicherheit oder Benutzererfahrung, die Unternehmen und ihre Benutzer verlangen. Und obwohl Legacy-Sicherheitstools wie ein Passwort-Manager und MFA versuchen, die Probleme von Benutzernamen und Passwörtern zu lösen, hängen sie von einer im Wesentlichen veralteten Architektur ab: der Passwort-Datenbank.

Folglich wenden sich viele Organisationen der passwortlosen Authentifizierung zu. Mit Methoden wie Biometrie und sicheren Protokollen können sich Benutzer sicher in ihren Anwendungen authentifizieren, ohne Passwörter eingeben zu müssen. In der Geschäftswelt bedeutet dies, dass Mitarbeiter auf ihre Arbeit zugreifen können, ohne Passwörter eingeben zu müssen, und dass sie bei jedem Login die vollständige Kontrolle behalten. Der Einsatz von Blockchain, zum Beispiel durch dezentrale Identität oder selbstsouveräne Identität, gewinnt auch als Alternative zu herkömmlichen Authentifizierungsmethoden an Aufmerksamkeit.