mikä on kaksivaiheinen todennus ja miksi sitä käytetään?

kaksivaiheinen todennus (Two-factor authentication, 2fa), jota kutsutaan joskus kaksivaiheiseksi todennukseksi tai kaksivaiheiseksi todennukseksi, on suojausprosessi, jossa käyttäjät antavat kaksi eri todennuskerrointa itsensä todentamiseksi.

2fa on toteutettu suojaamaan paremmin sekä käyttäjän tunnuksia että resursseja, joita käyttäjä voi käyttää. Kaksivaiheinen todennus tarjoaa korkeamman turvallisuustason kuin yksivaiheiseen todennukseen (SFA) perustuvat todennusmenetelmät, joissa käyttäjä antaa vain yhden tekijän-tyypillisesti salasanan tai salasanan. Kaksivaiheiset todennusmenetelmät perustuvat siihen, että Käyttäjä antaa salasanan ensimmäisenä tekijänä ja toisena eri tekijänä-yleensä joko tietoturvatunnuksen tai biometrisen tekijän, kuten sormenjäljen tai kasvojen skannauksen.

kaksivaiheinen todennus lisää lisäturvaa todennusprosessiin vaikeuttamalla hyökkääjien pääsyä henkilön laitteisiin tai online-tileille, koska vaikka uhrin salasana olisi hakkeroitu, pelkkä salasana ei riitä aitoustarkastuksen läpäisemiseen.

kaksivaiheista todennusta on jo pitkään käytetty valvomaan pääsyä arkaluonteisiin järjestelmiin ja tietoihin. Verkkopalvelujen tarjoajat käyttävät yhä enemmän 2FA: ta suojellakseen käyttäjiensä tunnuksia hakkereilta, jotka varastivat salasanatietokannan tai käyttivät tietojenkalastelukampanjoita saadakseen käyttäjien salasanoja.

tämä artikkeli on osa

mitä on identiteetin ja käyttöoikeuksien hallinta? Opas IAM

- joka sisältää myös:

- kuinka rakentaa tehokas IAM-arkkitehtuuri

- 4 olennaiset identiteetin ja käyttöoikeuksien hallinnan parhaat käytännöt

- 5 IAM: n trendit turvallisuuden tulevaisuuden muokkaamisessa

Mitä ovat todentamistekijät?

on olemassa useita tapoja, joilla joku voidaan todentaa useammalla kuin yhdellä autentikointimenetelmällä. Tällä hetkellä useimmat todennusmenetelmät perustuvat tietotekijöihin, kuten perinteiseen salasanaan, kun taas kaksivaiheiset todennusmenetelmät lisäävät joko hallussapitokertoimen tai inherenssikertoimen.

Todentamistekijöitä, jotka on lueteltu likimääräisessä laskentajärjestyksessä, ovat seuraavat:

- tieto tekijä on jotain käyttäjä tietää, kuten salasana, henkilökohtainen tunnistenumero (PIN) tai muu jaettu salaisuus.

- hallussapitotekijä on jotain, mitä käyttäjällä on, kuten henkilökortti, tietoturvatunniste, kännykkä, mobiililaite tai älypuhelinsovellus, jolla hän hyväksyy autentikointipyynnöt.

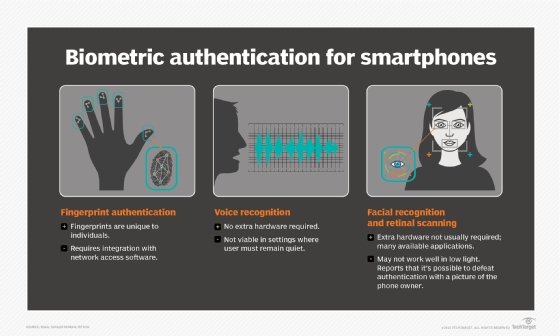

- biometrinen tekijä, joka tunnetaan myös inherenssikertoimena, on jotain käyttäjän fyysiseen minään luontaista. Nämä voivat olla henkilökohtaisia ominaisuuksia, jotka on kartoitettu fyysisistä ominaisuuksista, kuten sormenjäljenlukijan avulla todennetuista sormenjäljistä. Muita yleisesti käytettyjä inherenssitekijöitä ovat kasvojen ja äänen tunnistus tai käyttäytymisen biometriikka, kuten näppäilyn dynamiikka, kävely tai puhekuviot.

- sijaintikerrointa merkitään yleensä sillä paikkakunnalla, josta todennusyritys tehdään. Tämä voidaan toteuttaa rajoittamalla todennusyritykset tiettyihin laitteisiin tietyssä paikassa tai seuraamalla todennusyrityksen maantieteellistä lähdettä Internet-protokollan osoitteen tai muiden paikkatietojen, kuten GPS-järjestelmän (Global Positioning System) tietojen perusteella, jotka on johdettu käyttäjän matkapuhelimesta tai muusta laitteesta.

- aikatekijä rajoittaa käyttäjän todennuksen tiettyyn aikaikkunaan, jossa kirjautuminen on sallittua, ja rajoittaa pääsyä järjestelmään kyseisen ikkunan ulkopuolella.

valtaosa kaksivaiheisista todennusmenetelmistä perustuu kolmeen ensimmäiseen todennustekijään, joskin suurempaa turvallisuutta vaativat järjestelmät saattavat käyttää niitä toteuttaakseen monitekijätodennuksen (MFA), joka voi luottaa kahteen tai useampaan riippumattomaan tunnistukseen turvallisemman todennuksen aikaansaamiseksi.

miten kaksivaiheinen tunnistautuminen toimii?

kaksivaiheisen tunnistautumisen mahdollistaminen vaihtelee sovelluksen tai toimittajan mukaan. Kaksivaiheiset todennusprosessit sisältävät kuitenkin saman yleisen, monivaiheisen prosessin:

- käyttäjää pyydetään kirjautumaan sovellukseen tai verkkosivulle.

- käyttäjä syöttää sen, minkä osaa-yleensä käyttäjätunnuksen ja salasanan. Sitten, sivuston palvelin löytää ottelu ja tunnistaa käyttäjän.

- prosesseille, jotka eivät vaadi salasanoja, sivusto luo käyttäjälle ainutlaatuisen suojausavaimen. Autentikointityökalu käsittelee avaimen, ja sivuston palvelin validoi sen.

- tämän jälkeen sivusto kehottaa käyttäjää aloittamaan toisen kirjautumisvaiheen. Vaikka tämä vaihe voi olla useita muotoja, käyttäjä on osoitettava, että heillä on jotain vain heillä olisi, kuten biometriset tunnisteet, turvallisuus token, henkilökortti, älypuhelin tai muu mobiililaitteen. Tämä on inherenssi tai hallussapito tekijä.

- silloin käyttäjä voi joutua syöttämään neljännen vaiheen aikana syntyneen kertakoodin.

- kun molemmat tekijät on annettu, käyttäjä todennetaan oikeaksi ja hänelle myönnetään pääsy sovellukseen tai verkkosivustoon.

kaksivaiheisen autentikoinnin elementit

kaksivaiheinen autentikointi on eräs MFA: n muoto. Teknisesti se on käytössä aina, kun järjestelmään tai palveluun pääsyyn tarvitaan kaksi tunnistautumistekijää. Kahden saman kategorian tekijän käyttäminen ei kuitenkaan muodosta 2FA: ta. Esimerkiksi salasanan ja jaetun salaisuuden vaatimista pidetään edelleen SFA: na, koska ne molemmat kuuluvat knowledge authentication factor-tyyppiin.

SFA-palveluiden osalta käyttäjätunnukset ja salasanat eivät ole kaikkein turvallisimpia. Salasanapohjaisen tunnistautumisen yksi ongelma on se, että vahvojen salasanojen luominen ja muistaminen vaatii osaamista ja huolellisuutta. Salasanat vaativat suojaa monilta sisäpiirin uhkilta, kuten huolimattomasti tallennetuilta muistilapuilta kirjautumistunnuksilla, vanhoilta kiintolevyiltä ja sosiaalisen tekniikan hyväksikäytöiltä. Salasanoja saalistavat myös ulkoiset uhat, kuten hakkerit, jotka käyttävät brute-force -, dictionary-tai rainbow table-hyökkäyksiä.

riittävän ajan ja resurssien turvin hyökkääjä voi yleensä murtautua salasanapohjaisiin turvajärjestelmiin ja varastaa yritysten tietoja. Salasanat ovat pysyneet SFA: n yleisimpänä muotona niiden edullisuuden, käyttöönoton helppouden ja tuttuuden vuoksi.

useat haastekysymykset voivat tarjota enemmän turvallisuutta riippuen siitä, miten ne toteutetaan, ja erilliset biometriset todentamismenetelmät voivat myös tarjota turvallisemman SFA-menetelmän.

kaksivaiheisen todennuksen tyyppisiä tuotteita

2FA: n toteuttamiseen on olemassa monia erilaisia laitteita ja palveluja poleteista radiotaajuustunnistuskortteihin (RFID) ja älypuhelinsovelluksiin.

kaksivaiheiset tunnistustuotteet voidaan jakaa kahteen luokkaan:

- poletteja, joita käyttäjät voivat käyttää kirjautuessaan sisään, ja

- infrastruktuuri tai ohjelmisto, joka tunnistaa ja todentaa niiden käyttäjien pääsyn, jotka käyttävät polettejaan oikein.

Autentikointipoletit voivat olla fyysisiä laitteita, kuten avaintietokoneita tai älykortteja, tai niitä voi olla ohjelmistoissa mobiili-tai työpöytäsovelluksina, jotka tuottavat PIN-koodeja autentikointia varten. Nämä todennuskoodit, joita kutsutaan myös kertaluonteisiksi salasanoiksi (OTPs), luodaan yleensä palvelimella, ja ne voidaan tunnistaa aidoiksi todennuslaitteella tai sovelluksella. Todennuskoodi on lyhyt jakso, joka liittyy tiettyyn laitteeseen, käyttäjään tai tiliin ja jota voidaan käyttää vain kerran osana todennusprosessia.

organisaatioiden on otettava käyttöön järjestelmä, jolla ne voivat hyväksyä, käsitellä ja sallia tai estää niiden käyttäjien pääsyn todennettaviin poletteihinsa. Tämä voidaan ottaa käyttöön palvelinohjelmiston tai erillisen laitteistopalvelimen muodossa sekä kolmannen osapuolen toimittajan palveluna.

tärkeä näkökohta 2FA: ssa on varmistaa, että todennetulle käyttäjälle annetaan pääsy kaikkiin resursseihin, joihin käyttäjä on hyväksytty, ja vain niihin resursseihin. Tämän seurauksena 2FA: n yksi keskeinen tehtävä on yhdistää autentikointijärjestelmä organisaation autentikointitietoihin. Microsoft tarjoaa osan infrastruktuurista, jota organisaatiot tarvitsevat 2FA: n tukemiseen Windows 10: ssä Windows Hello: n kautta, joka voi toimia Microsoft-tilien kanssa sekä todentaa käyttäjät Microsoft Active Directoryn, Azure AD: n tai Fast IDentity Online: n (fido) kautta.

miten 2FA-laitteistosanakkeet toimivat

2fa-laitteistosanakkeita on saatavilla tukemaan erilaisia lähestymistapoja todennukseen. Yksi suosittu laitteisto token on YubiKey, pieni yleinen sarjaväylä (USB) laite, joka tukee OTPs, julkisen avaimen salaus ja todennus, ja Universal 2nd Factor protokolla kehittämä Fido Alliance. YubiKey poletteja myy Yubico Inc., kotipaikka Palo Alto, Calif.

kun käyttäjät, joilla on YubiKey, kirjautuvat sisään OTPs: ää tukevaan verkkopalveluun, kuten Gmailiin, GitHubiin tai WordPressiin, he lisäävät Yubikeyn laitteensa USB-porttiin, syöttävät salasanansa, klikkaavat YubiKey-kenttää ja hipaisevat YubiKey-painiketta. Jubikey luo OTP: n ja syöttää sen kenttään.

OTP on 44-merkkinen kertakäyttöinen salasana; ensimmäiset 12 merkkiä ovat yksilöivä tunnus, joka edustaa tilille rekisteröityä turvallisuusavainta. Loput 32 merkkiä sisältävät tietoja, jotka on salattu avaimella, joka tunnetaan vain laitteesta ja Yubicon palvelimista ja joka on perustettu alkuperäisen tilin rekisteröinnin aikana.

OTP lähetetään verkkopalvelusta yubicolle tunnistautumisen tarkistamista varten. Kun OTP on vahvistettu, Yubico-todennuspalvelin lähettää takaisin viestin, jossa vahvistetaan, että tämä on oikea merkki tälle käyttäjälle. 2FA on valmis. Käyttäjä on antanut kaksi tekijää todennukseen: salasana on tietotekijä ja YubiKey on hallussapitotekijä.

kaksivaiheinen todennus mobiililaitteille

älypuhelimet tarjoavat erilaisia 2FA-ominaisuuksia, joiden avulla yritykset voivat käyttää sitä, mikä toimii heille parhaiten. Jotkin laitteet voivat tunnistaa sormenjäljet, käyttää sisäänrakennettua kameraa kasvojentunnistukseen tai iiriksen skannaukseen ja käyttää mikrofonia äänentunnistukseen. GPS: llä varustetut älypuhelimet voivat tarkistaa sijainnin lisätekijänä. Voice – tai Short Message Service (SMS) voidaan käyttää myös kanavana Out-of-band todennus.

luotettua puhelinnumeroa voi käyttää vahvistuskoodien vastaanottamiseen tekstiviestillä tai automaattipuhelulla. Käyttäjän on varmennettava vähintään yksi luotettava puhelinnumero, jotta hän voi ilmoittautua mobile 2FA: han.

Applen iOS: ssä, Googlen Androidissa ja Windows 10: ssä on kaikissa 2FA: ta tukevat sovellukset, joiden avulla itse puhelin voi toimia fyysisenä laitteena, joka tyydyttää hallussapitokertoimen. Duo Security, kotipaikka Ann Arborissa, Mich., ja osti Cisco vuonna 2018 $2.35 miljardia, on alusta, jonka avulla asiakkaat voivat käyttää luotettuja laitteita 2FA. Duon alustassa todetaan ensin, että käyttäjään luotetaan ennen kuin mobiililaitteeseen voi luottaa myös todennuskertoimena.

Authenticator-Sovellukset korvaavat tarpeen saada vahvistuskoodi tekstillä, äänipuhelulla tai sähköpostilla. Esimerkiksi päästäkseen Google Authenticatoria tukevaan verkkosivustoon tai verkkopohjaiseen palveluun käyttäjät kirjoittavat käyttäjätunnuksensa ja salasanansa — tietotekijä. Tämän jälkeen käyttäjiä pyydetään antamaan kuusinumeroinen luku. Sen sijaan, että joutuisi odottamaan muutaman sekunnin tekstiviestin vastaanottamista, autentikaattori luo numeron heille. Nämä numerot vaihtuvat 30 sekunnin välein ja ovat erilaisia jokaisella kirjautumisella. Syöttämällä oikean numeron käyttäjät suorittavat vahvistusprosessin ja todistavat oikean laitteen hallussapidon-omistuskertoimen.

nämä ja muut 2FA-tuotteet tarjoavat tietoa 2FA: n toteuttamisen edellyttämistä järjestelmän vähimmäisvaatimuksista.

Push-ilmoitukset 2FA: lle

push-ilmoitus on passwordless-todennus, joka vahvistaa käyttäjän lähettämällä ilmoituksen suoraan käyttäjän laitteessa olevaan suojattuun sovellukseen, joka varoittaa käyttäjää todennusyrityksestä. Käyttäjä voi tarkastella todennusyrityksen yksityiskohtia ja joko hyväksyä tai estää pääsyn — tyypillisesti yhdellä napautuksella. Jos käyttäjä hyväksyy todennuspyynnön, palvelin vastaanottaa kyseisen pyynnön ja kirjaa käyttäjän verkkosovellukseen.

Push-ilmoitukset todentavat käyttäjän vahvistamalla, että autentikointijärjestelmään rekisteröity laite-yleensä mobiililaite-on käyttäjän hallussa. Jos hyökkääjä vaarantaa laitteen, myös push-ilmoitukset vaarantuvat. Push-ilmoitukset poistavat uhkia, kuten man-in-the-middle-hyökkäyksiä, luvatonta pääsyä ja social engineering-hyökkäyksiä.

vaikka push-ilmoitukset ovat turvallisempia kuin muut tunnistautumismenetelmät, niihin liittyy silti tietoturvariskejä. Käyttäjät voivat esimerkiksi vahingossa hyväksyä vilpillisen todennuspyynnön, koska niitä käytetään hyväksymishyväksynnän naputteluun, kun he saavat push-ilmoituksia.

onko kaksivaiheinen tunnistautuminen turvallista?

vaikka kaksivaiheinen todennus parantaa turvallisuutta, 2FA-järjestelmät ovat vain yhtä turvallisia kuin niiden heikoin komponentti. Esimerkiksi laitesanakkeet riippuvat liikkeeseenlaskijan tai valmistajan tietoturvasta. Yksi kohutuimmista tapauksista vaarantuneesta kaksiosaisesta järjestelmästä tapahtui vuonna 2011, kun tietoturvayhtiö RSA Security kertoi, että sen SecurID-tunnistautumispoletteihin oli murtauduttu.

myös itse tilin palautusprosessi voidaan kumota, kun sitä käytetään kaksivaiheisen todennuksen kukistamiseen, koska se usein Nollaa käyttäjän nykyisen salasanan ja lähettää väliaikaisen salasanan, jotta käyttäjä voi kirjautua sisään uudelleen ohittaen 2FA-prosessin. CloudFlaren toimitusjohtajan Gmail – tilit hakkeroitiin tällä tavalla.

vaikka tekstiviestipohjainen 2FA on edullinen, helppo toteuttaa ja sitä pidetään käyttäjäystävällisenä, se on altis lukuisille hyökkäyksille. National Institute of Standards and Technology (NIST) on kieltänyt SMS: n käytön 2FA-palveluissa Erityisjulkaisussaan 800-63-3: Digital Identity Guidelines. NIST päätteli, että tekstiviestillä lähetetyt OTP: t ovat liian haavoittuvia matkapuhelinnumeroiden siirrettävyyshyökkäysten, matkapuhelinverkkoon kohdistuvien hyökkäysten ja haittaohjelmien vuoksi, joita voidaan käyttää tekstiviestien sieppaamiseen tai uudelleenohjaamiseen.

future of authentication

ympäristöt, jotka vaativat korkeampaa tietoturvaa, saattavat olla kiinnostuneita kolmivaiheisesta todennuksesta, johon tyypillisesti kuuluu fyysisen tunnuksen ja salasanan hallussapito biometristen tietojen, kuten sormenjälkitarkistuksen tai äänijäljen yhteydessä. Myös paikannuksen, laitetyypin ja vuorokaudenajan kaltaisia tekijöitä käytetään määrittämään, pitäisikö käyttäjä todentaa vai estää. Lisäksi käyttäytymisen biometrisiä tunnisteita, kuten käyttäjän näppäilyn pituutta, kirjoitusnopeutta ja hiiren liikkeitä, voidaan myös seurata huomaamattomasti reaaliaikaisesti, jotta voidaan tarjota jatkuvaa todennusta yhden kertaluonteisen todennustarkastuksen sijaan kirjautumisen aikana.

salasanojen käyttäminen pääasiallisena tunnistautumismenetelmänä on yleistä, mutta se ei useinkaan enää tarjoa yritysten ja niiden käyttäjien vaatimaa tietoturvaa tai käyttökokemusta. Ja vaikka vanhat tietoturvatyökalut, kuten salasanojen hallinta ja MFA, yrittävät käsitellä käyttäjätunnusten ja salasanojen ongelmia, ne riippuvat olennaisesti vanhentuneesta arkkitehtuurista: salasanatietokannasta.

näin ollen monet organisaatiot ovat siirtymässä salasanattomaan tunnistautumiseen. Biometriikan ja suojattujen protokollien kaltaisten menetelmien avulla käyttäjät voivat turvallisesti todentaa itsensä sovelluksissaan ilman salasanojen syöttämistä. Liike-elämässä tämä tarkoittaa sitä, että työntekijät voivat käyttää työtään ilman salasanojen syöttämistä ja se ylläpitää silti täydellistä kontrollia jokaisen kirjautumisen yhteydessä. Myös lohkoketjujen käyttö esimerkiksi hajautetun identiteetin tai itsevaltiaan identiteetin kautta on saamassa huomiota vaihtoehtona perinteisille tunnistautumismenetelmille.