miten Mursin 70% Tel Avivin Wifi-verkoista (5 000 kootun WiFi-verkon otoksesta).

niiden seitsemän vuoden aikana, jotka olen asunut Tel Avivissa, olen vaihtanut asuntoa neljä kertaa. Joka kerta kohtasin saman skenaarion: internet-yhtiö kesti useita päiviä liittää asunnon, jättäen minut irti ja turhautunut, kun yrittää katsella takkuinen Netflix televisiossa minun matkapuhelin hotspot. Ratkaisu minulla on tässä skenaariossa ottaa ” Hei. Olen uusi naapuri ” puhu naapureiden kanssa samalla kun yrität saada heidän matkapuhelinnumeronsa hätätilanteissa-ja kysyä, voisinko käyttää heidän WiFi kunnes kaapeliyhtiö yhdisti minut. Uskon, että me kaikki voimme olla samaa mieltä siitä, että Internetin puuttuminen kuuluu helposti hätäluokkaan! Usein heidän kännykkänumeronsa oli myös heidän WiFi-salasanansa!

arvelin, että useimmilla Israelissa (ja maailmanlaajuisesti) asuvilla ihmisillä on turvattomia WiFi-salasanoja, jotka uteliaat naapurit tai ilkeämieliset toimijat voivat helposti murtaa tai jopa arvata.

aiemman kokemukseni yhdistelmä, suhteellisen uusi WiFi-hyökkäys, jonka selitän hetkellisesti, Uusi monster cracking rig (8 x QUADRO RTX 8000 48GB GPU) CyberArk Labsissa ja se, että WiFi on kaikkialla, koska yhteydet ovat tärkeämpiä kuin koskaan ajoi minut tutkimukseen, olinko oikeassa hypoteesini kanssa tai ehkä vain onnekas.

kun pandemian vuoksi siirrytään edelleen etätyöhön, kotiverkkojen turvaamisesta on tullut välttämätöntä, ja jos näin ei tehdä, se on riski yritykselle. Kotiverkoissa on harvoin samoja kontrolleja kuin yritysverkoissa. Ja turvaohjelma on vain niin vahva kuin sen heikoin lenkki.

Kuva 1 – CyberArk Labs new cracking rig

testatakseni tätä olettamusta keräsin 5 000 WiFi-verkkoyhteyttä opintoryhmänäni kiertelemällä Tel Avivin kaduilla WiFi-nuuskintalaitteilla. Tutkimuksen lopussa onnistuin rikkomaan yli 70 prosenttia nuuhkituista WiFi-verkkojen salasanoista suhteellisen helposti. Tel Avivin metropolialueella on yli 3.9 miljoonaa ihmistä-voitte kuvitella, mitä luvut olisivat olleet, jos emme olisi katkaisseet tutkimuksiamme 5000 WiFi-verkolla. Ja vaikka tämä tutkimus tehtiin Tel Avivissa, reitittimet, jotka olivat alttiita tämän hyökkäyksen-monet maailman suurimmista myyjistä-käytetään kotitalouksissa ja yrityksissä maailmanlaajuisesti.

tässä blogissa havainnollistan, kuinka helposti (et tarvitse krakkauslaitetta) ja pienillä laitteilla suojaamattomia WiFi-salasanoja voidaan murtaa, jolloin hakkeroidaan WiFi-verkko .Lopussa, me paljastamme tilastot säröillä hashes ja selittää, miten puolustaa verkon tämän tyyppinen hyökkäys. Siksi on äärimmäisen tärkeää, että tunnemme ja ymmärrämme murtumismenetelmän riittävän puolustuksen muodostamiseksi.

kaivetaan esiin

ennen Jens ”atom” Steuben (Hashcat ’ s lead developer) tutkimusta, kun hakkeri halusi murtaa WLAN-salasanan, heidän täytyi vangita suora nelisuuntainen kädenpuristus asiakkaan ja reitittimen välillä, joka tapahtui vain yhteyden muodostamisen aikana. Yksinkertaisesti sanottuna hyökkääjän olisi valvottava verkkoa sillä hetkellä, kun käyttäjä tai laite muodostaa yhteyden WiFi-verkkoon. Siksi hakkerin piti olla fyysisessä paikassa tukiaseman (reitittimen) ja asiakkaan välissä toivoen, että käyttäjä syöttäisi oikean salasanan ja että kaikki neljä kättelypakettia nuuhkittaisiin oikein. Jos hakkeri ei halua odottaa, kunnes uhri muodostaa yhteyden (joka voi kestää tunteja, kuka yhdistää kotiverkkoonsa, kun he ovat töissä?), hyökkääjä voisi de-autentikoida jo yhteydessä olevan käyttäjän pakottaakseen uhrin uuteen nelisuuntaiseen kättelyyn.

toinen hyökkäysvektori on perustaa haitallinen kaksoisverkko, jolla on sama SSID (verkon nimi), toivoen, että uhri yrittäisi kirjautua valeverkkoon. Suuri puute tässä on, tietenkin, että se on hyvin meluisa (eli se voidaan helposti jäljittää) ja voidaan helposti huomata.

yksinkertaistettuna, jos vastustaja halusi hakkeroida / murtaa WiFi-salasanan, hänen täytyy olla oikeassa paikassa (käyttäjien ja reitittimen välissä) oikeaan aikaan (kun käyttäjät kirjautuvat sisään) ja olla onnekas (käyttäjät syöttivät oikean salasanan ja kaikki neljä pakettia nuuskittiin oikein).

kaikki tämä muuttui atomin uraauurtavan tutkimuksen myötä, joka paljasti uuden haavoittuvuuden, joka kohdistui RSN IE: hen (Robust Security Network Information Element) hakemaan PMKID-hasista (selitetään hieman), jota voidaan käyttää kohdeverkon salasanan murtamiseen. PMKID on hajautus, jota käytetään verkkovierailuominaisuuksiin APs: n välillä. Pmkid: n laillisella käytöllä ei kuitenkaan ole juurikaan merkitystä tämän blogin laajuuden kannalta. Suoraan sanottuna, on vähän järkeä ottaa se reitittimet henkilökohtaiseen / yksityiseen käyttöön (WPA2-henkilökohtainen), koska yleensä ei ole tarvetta roaming henkilökohtaisessa verkossa.

atomin tekniikka on asiakaskelvoton, minkä vuoksi tarve kaapata käyttäjän kirjautuminen reaaliaikaisesti ja käyttäjien tarve muodostaa yhteys verkkoon ylipäätään ovat vanhentuneita. Lisäksi se vaatii hyökkääjää vain kaappaamaan yhden kehyksen ja poistamaan väärät salasanat ja epämuodostuneet kehykset, jotka häiritsevät murtumisprosessia.

suoraan sanottuna meidän ei tarvitse odottaa, että ihmiset yhdistävät reitittimiinsä, jotta tämä hyökkäys onnistuu. Olemme vain Lähellä reitittimen / verkon saada PMKID hash ja yrittää murtaa sitä.

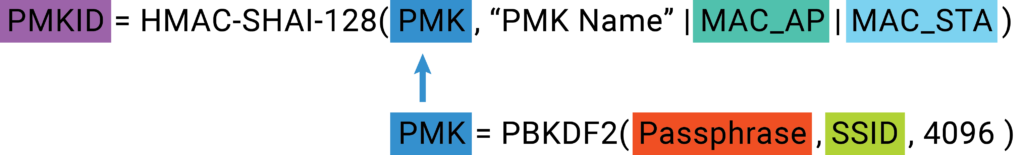

PMKID: n murtamiseksi on ensin ymmärrettävä, miten se syntyy.

miten PMKID-hash syntyy ja mitä elementtejä se sisältää

kuva 2-Pmkid-hash-ja PMK

hash-laskenta saattaa vaikuttaa ensi silmäyksellä pelottavalta, mutta sukeltakaamme siihen.

meidän täytyy luoda PMK ajetaan SSID (verkon nimi) ja salasana; sitten luomme pmkid ajetaan PMK luomme, AP MAC-osoite, ja client MAC-osoite. Katsotaan siis, mistä ne löytyvät:

PMK lasketaan seuraavasti:

![]()

kuva 3– PMK — laskenta

- salasana-WiFi-salasana-siis se osa, jota todella etsimme.

- SSID-verkoston nimi. Se on vapaasti saatavilla reititinmajakoiden (kuva 3).

- 4096-PBKDF2-iteraatioiden lukumäärä

![]()

Kuva 4-SSID majakasta

kun PMK on luotu, voimme luoda PMKID: n.

Pmkid lasketaan seuraavasti:

![]()

kuva 5 – PMKID-laskenta

- PMK-mitä etsimme, luotu edellä. WPA2 personalissa PMK on PSK (selitetään seuraavassa kappaleessa).

- ”PMK Name” – Staattinen merkkijono kaikille Pkmideille.

- MAC_AP – Access Pointin MAC-osoite-Tämä osoite löytyy mistä tahansa reitittimen lähettämästä kehyksestä (Kuva 4).

- MAC_STA-asiakkaan Mac-osoite löytyy mistä tahansa asiakkaan tietokoneen lähettämästä kehyksestä(Kuva 4). Se löytyy myös ifconfig\ip a-komennon ulostulosta.

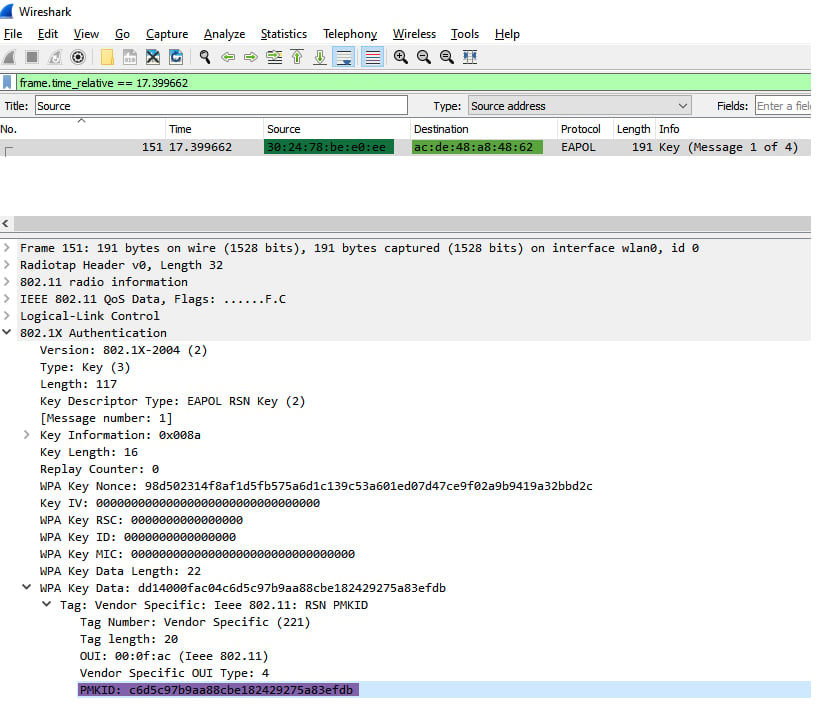

kuva 6 – PMKID, AP: n MAC, Client’ s MAC

kuva 6 – PMKID, AP: n MAC, Client’ s MAC

Pmkid: n hash murtaminen on lopulta vain pmks: n tuottamista/laskemista SSID: n ja eri salasanojen kanssa, sitten pmkid: n laskemista PMK: sta ja muista saamistamme tiedoista. Kun olemme luoneet pmkid yhtä PMKID, joka haettiin AP (kuva 3), hash on murtunut; salasanafraaseja, joita käytettiin luomaan oikea PMK että PMKID luotiin on oikea WiFi salasana.

nyt tiedämme, miten PMKID syntyy, ja voimme jatkaa tutkimuksemme haistelua ja murtumista.

haistelemalla Pmkid

WLAN-PMKID-viivojen keräämiseen tarvitaan langaton verkkoliitäntä, jossa on näyttötila-ominaisuudet. Monitor-tila mahdollistaa paketin kaappaamisen ilman liittymistä tukiasemaan.

ostin 50 dollarilla AWUS036ACH ALFA-verkkokortin (on vielä halvempia vaihtoehtoja), joka tukee monitoritilaa ja pakettiruiskutusta ja kiersin Tel Avivin keskustan nuuhkimaan Wifejä.

ennen kuin voimme aloittaa nuuskaamisen, meidän on valmistauduttava ympäristöömme:

käytin Ubuntu-konetta AWUS036ACH alfalla.

Kuva 7 – AWUS036ACH ALFA NIC

rakennamme Paketin Hcxdumptool — zerbean suuri apuohjelma pakettien kaappaamiseen WLAN-laitteista.

git clone https://github.com/ZerBea/hcxdumptool.gitsudo apt-get install libcurl4-OpenSSL-dev libssl-dev pkg-configmake

sen jälkeen meidän on asennettava ajurit, joilla on näytön tila-ominaisuus. Jokaisella piirisarjalla on ajurinsa:

git clone -b v5.6.4.2 https://github.com/aircrack-ng/rtl8812au.gitmake && make install

on suositeltavaa sulkea palvelut, jotka saattavat häiritä Hcxdumptoolin suoritusta:

sudo systemctl stop wpa_supplicantsudo service NetworkManager stop

sitten on aika alkaa nuuhkia. Hcxdumptool on tehokas työkalu, jota voidaan käyttää erilaisiin hyökkäyksiin, ei vain PMKID; siksi, me poistaa kaikki hyökkäykset, jotka eivät kohdistu PMKID.

sudo ../../tools/hcxdumptool/hcxdumptool -i wlx00c0caac2745 -o Wi-Fi_PMKID.pcapng --disable_deauthentication --disable_client_attacks --enable_status=3

- -I my Alfa NIC, voit suorittaa ifconfig\ip a löytää käyttöliittymän nimi.

- -o suorituksen tuotos pcapng.

pukeudu nyt huppariin, sillä saat PMKID: n jokaisesta ylittämästäsi verkosta, joka on haavoittuvainen hyökkäykselle.

Figure 8 – Me hupparissa

kun saavutin 5 000 kerättyä verkkoa, päätin lopettaa; Israelin kesä oli minulle liian kuuma, joten sorruin hauskaan osankohotukseen.

It ’ s cracking time!

ensimmäinen askel krakkausprosessissa on asentaa hashcat, maailman nopein ja edistynein salasanojen palautustyökalu. Koska haistelun tulokset ovat pcapng: n muodossa, meidän piti muuntaa ne hashfile-muotoon, jotta se sopisi hashcat: iin. Tähän tavoitteeseen, käytin toista työkalua suuri sarja hcxtools.

hcxpcapngtool -o Wi-Fi_pmkid_hash_22000_file.txt Wi-Fi_PMKID.pcapng

tuloksena on hajautustiedosto, jonka jokainen rivi muodostaa seuraavan rakenteen:

SIGNATURE * TYPE * PMKID / MIC * MACAP*MACSTA* ESSID * * *

:

WPA * 01 * c6d5c97b9aa88cbe182429275a83efdb * 302478bee0ee * acde48a84862*54686557494649***

- SIGNATURE = ”WPA”

- TYPE = 01 pmkid: lle, 02 EAPOL: lle, muut seuraavat

- PMKID/MIC = PMKID IF TYPE==01, MIC if TYPE=02

- MACAP=AP: n MAC

- macsta = aseman MAC

- ESSID = ESSID

- ei käytetty pmkid-hyökkäyksessä:

- ANONCE = ANONCE

- EAPOL = EAPOL (SNONCE is in here)

- MESSAGEPAIR = Bitmask

seuraava vaihe on aloittaa krakkausprosessi suorittamalla hashcat:

Hashcatin ominaisuuksiin kuuluu useita krakkausmenetelmiä, joista yleisimmät ovat dictionary + rules ja mask attack. Menetelmät eroavat toisistaan siinä, miten ne muodostavat salasanaa.

päätimme aloittaa niin sanotulla” naamiohyökkäyksellä”, koska monilla Israelissa asuvilla on hirvittävä tapa käyttää Matkapuhelinnumeroitaan WiFi-salasanoina. Naamiohyökkäyksen voi ajatella Regexinä:

- ?d-numero

- ?l-pienaakkoset

- ?u-suuraakkoset

- ?erikoissymbolit ? ! $ …..

salasanan naamio: 202!$bunkkerista tulisi ?d?d?d?- mitä?- mitä?minä?minä?minä?minä?u

tässä on Hashcat-komentoni, joka kokeili kaikkia mahdollisia matkapuhelinnumeroyhdistelmiä Israelissa

sudo hashcat -a 3 -w4 -m 22000 /home/tuser/hashes/Wi-Fi_pmkid_hash_22000_file.txt 05?d?d?d?d?d?d?d?d -o /home/tuser/hashes/pmkid_cracked.txt

tämän naamiohyökkäyksen ensimmäisen toteutuksen aikana mursimme 2 200 salasanaa. Lasketaan useita vaihtoehtoja Israelin matkapuhelin numerot:

se on 10 numeroa pitkä ja se alkaa numerolla 05. Siksi meidän täytyy arvata loput 8 numeroa.

jokaisella numerolla on 10 vaihtoehtoa (0-9), joten 10**8 mahdollista yhdistelmää. Sata miljoonaa tuntuu paljon yhdistelmiä, mutta meidän monster rig laskee nopeudella 6819.8 kH/s mikä tarkoittaa 6,819,000 hashs sekunnissa.

krakkauslaitetta ei tarvita, sillä kannettavani voi päästä 194,4 kH/s: iin, mikä tarkoittaa 194 000 hashia sekunnissa. Se on enemmän kuin tarpeeksi laskentatehoa, – jotta voimme käydä läpi tarvittavat mahdollisuudet salasanojen murtamiseen. Näin ollen, se kesti minun kannettavan noin 9 minuuttia rikkoa yhden WiFi salasana ominaisuudet matkapuhelinnumeron. (10**8)/194,000 = ~516 (sekuntia) / 60 = ~9 minuuttia.

hashtagien murtumisnopeus vaihtelee erilaisten hajautusfunktioiden ja iteraatioiden määrän vuoksi. Esimerkiksi PMKID on hyvin hidas verrattuna MD5: een tai NTLM: ään. PMKID-hasiksen murtaminen on kuitenkin mahdollista, jos hyökkääjä keskittyy tiettyyn verkkoon, eikä salasana ole tarpeeksi monimutkainen.

jälkeenpäin toteutimme tavallisen sanakirjahyökkäyksen yleisimmällä sanakirjalla, Rockyoulla.txt, ja säröillä yli 900 hashs. Tässä on pieni kurkistus Rockyou.txt-sisältö:

123456 12345 123456789 password iloveyou princess 1234567 rockyou 12345678 abc123 nicole daniel babygirl monkey lovely jessica 654321 michael ashley

katsotaanpa cracked hashien tilastoja:

Cracked passwords by their length:

| salasanan pituus | esiintymät |

| 10 | 2405 |

| 8 | 744 |

| 9 | 368 |

| 12 | 14 |

| 11 | 14 |

| 14 | 7 |

| 13 | 7 |

| summa | 3,559 |

kuten näette, lukuun ottamatta 10-numeroista salasanaa – jolle meillä oli räätälöity maski-kun salasanan pituus kasvoi, murtuneiden salasanojen määrä väheni. Mitä opimme tästä? Mitä pidempi salasana, sen parempi.

top 4 murrettujen salasanojen Maskit:

| Mask | esiintymät | merkitys |

| Mask | esiintymät | merkitys |

| ?d?d?d?d?d?d?d?d?d?d | 2349 | 10 numerot |

| ?d?d?d?d?d?d?d?d | 596 | 8 numerot |

| ?d?d?d?d?d?d?d?d?d | 368 | 9 numerot |

| ?minä?minä?minä?minä?minä?minä?minä?l | 320 | 8 pienet kirjaimet |

| summa | 3,633 |

näemme, että murtuneet salasanat sopivat useimmiten maskiin, joka sisältää vain numeroita tai vain pienaakkosia.

kaikki reitittimet eivät tue verkkovierailuominaisuuksia, joten ne eivät ole alttiita PMKID-hyökkäykselle. Tutkimuksessamme kuitenkin havaittiin, että monien maailman suurimpien toimittajien valmistamat reitittimet ovat haavoittuvia.

kuten etukäteen arvioin, Wifien nuuhkiminen ja sitä seuranneet murtomenettelyt olivat varustelun, kustannusten ja toteutuksen kannalta erittäin helposti toteutettavissa.

tärkeintä on, että parissa tunnissa ja noin 50 dollarilla naapurisi tai ilkeä toimija voi vaarantaa yksityisyytesi ja paljon muuta, jos sinulla ei ole vahvaa salasanaa.

johtopäätös

yhteensä murtauduimme yli 3 500 WiFi – verkkoon Tel Avivissa ja sen ympäristössä-70% otoksestamme.

vaarantuneen WiFi-verkon uhka aiheuttaa vakavan vaaran niin yksityishenkilöille, pienyrittäjille kuin yrityksillekin. Ja kuten olemme osoittaneet, kun hyökkääjä pystyy murtamaan suhteellisen helposti yli 70% wlan-verkoista suuressa globaalissa kaupungissa, on kiinnitettävä enemmän huomiota itsensä suojaamiseen.

perustasolla verkkoasi käyttävät ihmiset ottavat osan kaistanleveydestäsi, mikä saattaa hidastaa internetkokemustasi. Vielä tärkeämpää on kuitenkin se, että kun hyökkääjät pääsevät verkkoosi, he voivat käynnistää erilaisia man-in-the-middle (MITM) – hyökkäyksiä. Tämä voi johtaa siihen, että hyökkääjät pääsevät käsiksi tärkeisiin tileihisi, kuten pankkitiliisi, sähköpostitiliisi (joka on kaikki kaikessa nykyaikaisessa elämässä) ja vaarantavat muut arkaluonteiset tunnukset. Tämä avaa myös hyökkäysvektorit IoT-laitteisiin, kuten älykotilaitteisiin, älytelevisioihin, turvajärjestelmiin jne.

pienyrityksessä riski piilee siinä, että hyökkääjä tunkeutuu verkkoon ja siirtyy sitten sivusuunnassa arvokkaisiin sovelluksiin tai tietoihin, kuten laskutusjärjestelmään tai kassaan.

yrityksen osalta hyökkääjän on mahdollista päästä ensin etäkäyttäjän WiFi-verkkoon ja sitten hypätä käyttäjän tietokoneelle odottamaan VPN-yhteyttä tai käyttäjän siirtymistä toimistolle ja siirtyä sieltä sivusuunnassa.

laajemmasta näkökulmasta tietokoneisiin ja muihin laitteisiin ei yleensä pääse verkon ulkopuolelta NAT: n takia, mutta kun hyökkääjä on verkossa, se helpottaa useita hyökkäysvektoreita.

Miten minun pitäisi suojella itseäni?

- valitse monimutkainen salasana. Vahvan salasanan tulee sisältää vähintään yksi pienaakkonen merkki, yksi suuraakkonen merkki, yksi symboli, yksi numero. Sen tulee olla vähintään 10 merkkiä pitkä. Se pitäisi muistaa helposti ja sitä on vaikea ennakoida. Huono esimerkki: Summer$021

- Vaihda reitittimen oletustunnus ja salasana.

- päivitä reitittimen laiteohjelmistoversio.

- poista heikot salausprotokollat käytöstä (kuten WAP tai WAP1).

- Poista WPS käytöstä.

on tärkeää huomata, että monivaiheisen todennuksen (MFA) toteuttaminen henkilökohtaisessa WiFi: ssä on vaikeaa ja suurelta osin epäkäytännöllistä henkilökohtaiselle WiFi: lle ja ei-tekniselle kuluttajalle. On myös epätodennäköistä, että MFA olisi laajalti saatavilla yleisiin kuluttajakäyttötapauksiin near-ominaisuudessa.

haluan antaa isot kehut Atomille ja Zerbealle heidän uskomattomasta työstään tämän hyökkäystekniikan parissa ja heidän työstään ylipäätään.

toivon, että nautit tästä blogista ja että teet tarvittavat toimenpiteet WiFi-verkon turvaamiseksi. Ja muistutuksena, mitään murtamiamme salasanoja ei käytetty luvattomaan pääsyyn näihin WiFi-verkkoihin tai muihin näiden verkkojen kautta saataviin tietoihin.