WEP-salauksen murtamista on yritetty ja siitä on keskusteltu julkisesti WEP-protokollan perustamisesta lähtien, ja tämä sivu tarjoaa sinulle tietoa siitä, miten voit löytää ja laskea WEP-avaimen verkkoliikenteestä. Tämä johdatus WEP cracking voi olla hyödyllinen kaikille, jotka aikovat tutkia verkon turvallisuutta.

Cracking WEP itsessään on suhteellisen helppoa ja voi kestää missä tahansa niin vähän kuin muutamasta minuutista muutamaan tuntiin (riippuu verkkoliikenteen määrästä, yhteyden laadusta jne.). Laitteesi pystyttäminen niin, että se tekee sen, mitä sen pitää tehdä, voi kestää viikkoja (riippuu siitä, mitä sinulla on ja mitä jo tiedät). Ennen kuin siirryt WEP halkeilua, Lue ensimmäinen sivu tästä ”opetusohjelma”, joka voi antaa käsityksen tietokoneen asettamisesta ja myös laillisuudesta WEP halkeilua.

Wepin murtaminen Intel PRO / Wireless 3945ABG

nyt voimme jatkaa WEP-salauksen murtamista.

mitä tarvitsen löytääkseni Langattoman verkon WEP-avaimen?

tässä on luettelo oletuksista, jotka sinun on täytettävä, jotta voit löytää WEP-avaimen verkkoliikenteestä. Huomaa, oletukset alla ovat erityisiä tämän opetusohjelman. Muut tutoriaalit verkossa perustuvat erilaisiin oletuksiin.

- ohjelmisto ja laitteisto: Ubuntu, Intel PRO/Wireless 3945ABG ipwraw-ng-2.3.4-ajurilla (tai vaihtoehtoisesti TP-LINK TL-WN321G-verkkosovittimella rt73-k2wrlz-3.0.1. kuljettaja), aircrack-ng-1.0. (Tietenkin, voit käyttää muita sovitin samoin, Intel ja TP-LINK on mitä käytimme.)

- olet fyysisesti riittävän lähellä tukiasemaa pakettien lähettämiseen ja vastaanottamiseen. Muista, että vain koska voit vastaanottaa paketteja langattoman tukiaseman ei tarkoita voit lähettää paketteja tukiasemaan. Langattoman kortin vahvuus on tyypillisesti vähemmän kuin tukiaseman vahvuus, joten sinun täytyy olla fyysisesti tarpeeksi lähellä lähetettyjä paketteja päästä ja vastaanottaa tukiasema.

- vähintään yksi langaton asiakas on kytketty verkkoon ja aktiivinen. Syynä on, että WEP halkeilua perustuu ARP paketteja ja jos ei ole aktiivisia asiakkaita niin ei koskaan ole ARP pyytää paketteja.

varmista, että kaikki edellä esitetyt oletukset ovat tosia, muuten seuraavat esimerkit eivät toimi.

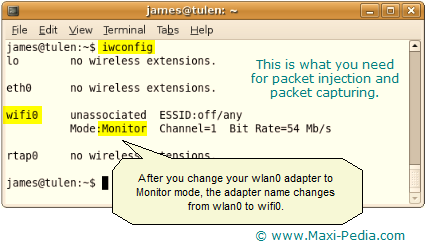

olemme testanneet WEP-krakkausta kahdella verkkosovittimella: Intel PRO / Wireless 3945ABG ipwraw-ng-2.3.4-ohjaimella ja vaihtoehtoisesti TP-LINK TL-WN321G-verkkosovittimella rt73-k2wrlz-3.0.1. ohjain. Intel-sovittimen nimi on wlan0 (wifi0) ja TP-LINK-sovittimen nimi on rausb0. Verkkosovittimen nimen löydät suorittamalla iwconfig-komennon.

toimiiko verkkosovittimen ajurini oikein?

yksi tämän artikkelin oletuksista on, että verkkoliittymäajurit on paikattava monitoritilaa ja pakettiruiskutusta varten. (Katso kuinka murtaa WEP Intel PRO / Wireless 3945ABG link edellä mainitun lisätietoja.)

Monitor mode test

jos latasit ohjainmoduulin oikein, verkkosovitin saattaa olla jo monitoritilassa. Jos se ei ole, yritä suorittaa seuraava komento:

sudo airmon-ng start wlan0

Wlan0 (ja myös wifi0) on Intel 3945-verkkosovittimen nimi. Se olisi rausb0, jos työskentelisit TP-LINK 321: n kanssa. Verkkosovittimen nimen löydät suorittamalla iwconfig-komennon. Alla oleva Tulostusnäyttö näyttää, mitä haluat nähdä iwconfig-näytölläsi.

jos verkkoliitäntä on asetettu oikein, pitäisi sanoa Monitoritila.

Packet injection test

käytä injektiotestiä varmistaaksesi, että korttisi voi pistää ennen kuin jatkat. Yritä suorittaa seuraavat kaksi komentoa pääteikkunassasi:

aireplay-ng -9 wifi0

aireplay-ng -9 127.0.0.1:666

molempien pitäisi johtaa ” injektio toimii!” viesti. Tarkemmat tiedot löydät täältä: http://aircrack-ng.org/doku.php?id=injection_test.

How WEP cracking works?

Ok, meillä on kaikki laitteisto ja ohjelmisto valmiina, nyt on aika selittää, miten WEP-krakkaus toimii.

tässä ovat perusaskeleet, joita käymme läpi:

- Käynnistä langaton käyttöliittymä näyttötilassa

- Aloita airodump-ng löytääksesi kaikki käytettävissä olevat verkot ja etsi kohteesi

- muuta MAC-osoitettasi (valinnainen)

- Käynnistä airodump-ng AP-kanavalla BSSID-suodattimella uuden ainutlaatuisen IVs: n keräämiseksi

- käytä aireplay-ng väärennetty todennus kohdeyhteyspisteellä

- aloita aireplay-ng arp-pyynnöstä Replay-tilassa injektoidaksesi paketteja

- suorita Aircrack-ng crack-avainta käyttäen kerättyä IVS: ää

kuulostaa helpolta? Mennään yksityiskohtiin.

1. Käynnistä langaton liitäntä monitoritilassa

jos haluat kuunnella verkkoliikennettä ja kaapata verkkoliikennettä, verkkosovittimen on oltava monitoritilassa. Olemme jo käsitelleet tämän edellä ja myös miten crack WEP Intel PRO / Wireless 3945ABG sivulla.

2. Aloita airodump-ng löytääksesi kaikki käytettävissä olevat verkot

jos haluat murtaa WEPIN, sinun täytyy tietää hieman enemmän kuin vain verkon nimi. Sinun on myös tiedettävä langattoman tukiaseman tai langattoman reitittimen MAC-osoite, jonka löydät suorittamalla seuraavan komennon:

sudo airodump-ng wifi0

tämän saat.

voit nähdä käytettävissä olevien langattomien verkkojen nimet oikeimmassa sarakkeessa ja tukiasemien MAC-osoitteet vasemmimmassa sarakkeessa. Tämä näyttö kertoo myös, miten kukin verkko on suojattu (WEP, WPA, OPN jne.). Voit myös selvittää, millä kanavalla kukin tukiasema toimii.

3. Vaihda MAC-osoitettasi (valinnainen)

packet injection-tekniikan hyödyntämiseksi sinun on liityttävä langattomaan kohdepisteeseen. Monet langattomat verkot on suojattu WEP-salauksen lisäksi myös MAC-suodatuksella. Jos näin on kohdeverkkosi kanssa, sinun on ensin löydettävä jo liittyvän käyttäjän MAC-osoite ja käytettävä sitten kyseistä MAC-osoitetta omaan todennukseesi ja assosiaatioosi. Lue seuraavat kaksi sivua:

miten rikkoa MAC-suodatus (wifi – suojaus)

Miten muuttaa MAC-Macchanger

huomaa, että verkkosovitin on poistettava käytöstä ennen MAC-osoitteen vaihtamista ja otettava se sitten käyttöön uudelleen, joten se on harjoitus, joka käy läpi kaksi edellä mainittua sivua sekä kohdan 1 ja 2 uudelleen.

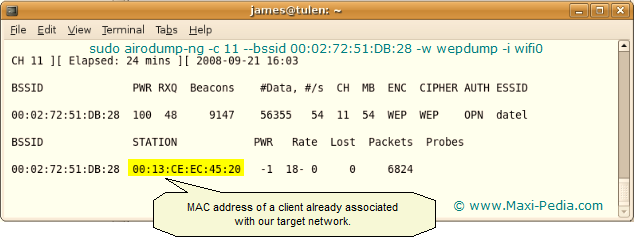

Miten löydän MAC-osoitteen?

muista, että sinun täytyy löytää verkosta asiakas, joka on jo liitetty kohdetukipisteeseesi. Voit tehdä sen suorittamalla seuraavan komennon Ubuntun pääteikkunassa:

sudo airodump-ng-c 11 –bssid 00:02:72:51:DB:28-w wepdump-I wifi0

missä-c on kanava, jolla kohdeyhteyspiste lähettää, BSSID on tukiaseman MAC-osoite ja-w wepdump-i (selitämme myöhemmin).

näyttö näyttää samalta kuin yllä oleva näyttö.

4. Aloita airodump-ng keräämään uusi ainutlaatuinen IVs

tähän mennessä, sinulla pitäisi olla kaikki tarvittavat tiedot kohdeyhteyspisteestä (nimi, MAC, kanava jne.), MAC-osoitteesi muuttui samaan osoitteeseen kuin jokin muu verkon asiakas, ja verkkoliittymäsi asetettu näyttötilaan. Nyt haluat alkaa tallentaa kaikki uudet ainutlaatuiset niin kutsutut Alustusvektorit (IVS), jotka sisältyvät tukiasemastasi poistuviin paketteihin. Voit tehdä tämän käynnistämällä airodump-ng tukiasemakanavasi BSSID-suodattimella (access point MAC-osoite). Avaa Uusi pääteikkuna ja tee:

sudo airodump-ng-c 11 –bssid 00:02:72:51:DB:28-w wepdump-i wifi0

tämä on sama käsky kuin vaiheessa 3. Käytimme sitä vaiheessa 3 löytää joku, joka käyttää jo langatonta tukiasema; nyt käytämme sitä kaapata alustusvektorit. Vaihtoehto-w wepdump on tiedoston nimi, johon haluat tallentaa alustusvektorit. Vaihtoehto – I tarkoittaa, että haluat tallentaa vain alustusvektorit ja hylätä kaikki muut tiedot.

näyttö näyttää samanlaiselta kuin yllä oleva näyttö vaiheessa 3.

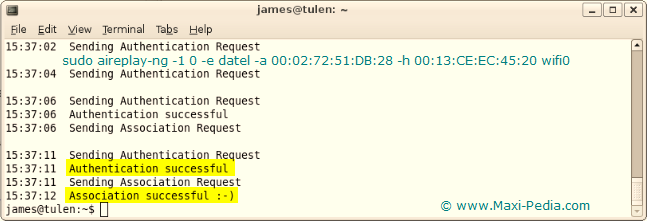

5. Käytä aireplay-ng: tä tekaistuun todennukseen tukiasemalla

nyt on aika kirjautua langattomaan verkkoon. Jotta tukiasema voi hyväksyä paketin, siihen on jo liitettävä lähde-MAC-osoite. Jos lähde MAC-osoite, jota pistät (myöhemmin), ei liity tukiasemaan, tukiasema jättää paketin huomiotta ja lähettää ”DeAuthentication” – paketin selkotekstillä. Tässä tilassa ei luoda uusia alustusvektoreita, koska tukiasema ohittaa kaikki pistetyt paketit. Puutteellinen yhteys tukiasemaan on suurin yksittäinen syy, miksi paketin injektio epäonnistuu. Tässä vaiheessa olet vain yhteyden tukiasema ja kertoa, että olet täällä ja haluat puhua sille. Tämä ei anna sinulle mitään kykyä siirtää tietoja. Avaa toinen pääteikkuna ja tee:

sudo aireplay-ng -1 0-e datel-a 00:02:72:51:DB:28-h 00:13:CE:EY:45:20 wifi0

missä -1 tarkoittaa väärennettyä todennusta, 0 tarkoittaa uudelleenyhdistämisen ajoitusta sekunneissa, -e datel on verkon nimi, -a on tukiaseman MAC-osoite, ja-h on MAC-osoite jonka mukaisesti toimit (joko oma tai väärennetty, jos kävit läpi vaiheen 3).

tältä ulostulon pitäisi näyttää.

muista, että pistoksen kohteena olevan MAC-osoitteen on liityttävä tukipisteeseen joko käyttämällä valetodennusta tai jo yhdistetyn asiakkaan MAC-osoitetta (Vaihe 3) tai parhaimmillaan molempia.

mahdollinen ongelma: Jos saat ”Got a deauthentication packet” ja sitten jatkuva retries, niin olet todennäköisesti tekemisissä MAC suodatus (se on joitakin tukiasemia on määritetty vain sallimaan valitut MAC-osoitteet liittää ja muodostaa). Palaa vaiheeseen 3. Jos näin on, et pysty onnistuneesti tekemään väärennettyä todennusta, ellet tiedä yhtä sallitun listan MAC-osoitteista.

mahdollinen ongelma: Jos saat ” Waiting for beacon frame (BSSID:…) Ei tällaista BSSID saatavilla.”sitten olet tekemisissä heikko wifi signaali. Mene lähemmäs sisäänkäyntiä.

Todennuspyynnön lähettäminen

Todennuspyynnön lähettäminen, joka vain toistuu jatkuvasti aireplay-ng-näytöllä, on toinen yleinen ongelma. Jos saat jatkuvasti ” lähettävän Todennuspyynnön ”tai” lähettävän Assosiaatiopyynnön”, joka tulee takaisin, olet liian kaukana tukiasemasta tai olet tekemisissä heikon signaalin kanssa. Muista, että voit kaapata paketteja tukiasemasta ei tarkoita, että tukiasema voi kaapata paketteja myös tietokoneeltasi. Signaali menee ulos tietokoneesta on paljon heikompi.

tarkista myös, että kommunikoit samalla langattomalla kanavalla kuin tukiasema.

toinen ongelma voi olla se, että tukiasema hyödyntää MAC-osoitteita ja Mac-huijaus vaiheessa 3 ei mennyt oikein. Suorita ifconfig ja macchanger — Näytä komentoja tarkistaa tietokoneen kommunikoi käyttäen MAC-osoite joidenkin jo todennettu käyttäjä. (Katso lataa Macchanger sivu, ”Miten tarkistaa” osio lisätietoja.)

joissakin tapauksissa tukiasema ei pysty kommunikoimaan riittävän nopeasti tietokoneen kanssa. Yritä tällöin lisätä viivettäsi ja ajoitustasi:

sudo aireplay-ng -1 6000-o 1-q 10-e datel-a 00:02:72:51:DB:28-h 00:13:CE:EY:45:20 wifi0

joitakin kertoja, valetodennus ei vain toimi, vaikka tekisit mitä ja joudut jatkamaan ilman sitä.

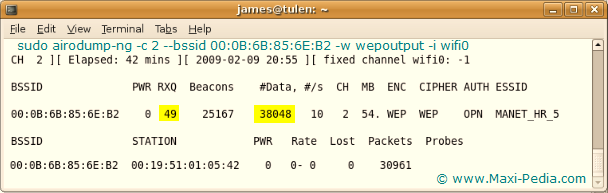

5.1 WEP crack ilman packet injection

jos edellinen vaihe epäonnistuu tapauksessasi, etkä pysty tekemään todennusta joko väärennetyllä tai omalla MAC-osoitteellasi, seuraava vaihe 6 – packet injection – todennäköisesti epäonnistuu myös. Kokeile Ja katso. Jos Vaihe 6 epäonnistuu, palaa tähän osioon. Ei hätää, voit vielä murtaa WEP; se vain vie enemmän aikaa. Jos et pysty todentamaan ja sen seurauksena tekemään paketin injektiota, katselet vaiheessa 4 avaamaasi näyttöä jonkin aikaa.

your goal is to see at least 150,000 in the #Data column. Jos katsot RXQ-saraketta yllä olevassa tulostusnäytössä, näet siellä numeron 49. Tämä arvo antaa tietoa langattoman yhteyden laadusta tukiaseman ja tietokoneen välillä. Kaikkea alle 80 – vuotiasta pidetään heikkona. Jos määrä vaihtelee paljon, sinulla on heikko signaali samoin.

RXQ-arvo liittyy tietovirtaan, joka kulkee tukiasemasta tietokoneeseen. Vaikka tämä numero olisi yli 80, tukiasema ei silti välttämättä näe tietokonettasi. Tämä on yleisin syy väärennetyn todennuksen ja pakettien ruiskutuksen epäonnistumiseen. Jos näin on sinun tapauksessasi, vain istua alas ja odottaa, kunnes #Data-sarake näyttää vähintään 150,000, ja kokeile sitten Vaihe 7 (WEP crack). Ilman todennusta ja Paketin injektiota tämä prosessi voi kestää 1,5 – 2 tuntia. Voit aloittaa yrittää WEP crack vaiheessa 7 heti, kun #Data saavuttaa vähintään 80,000, mutta kokemuksemme on, että WEP avaimet yleensä saada säröillä kerran ottaa noin 150,000 aloitusvektorit.

6. Aloita aireplay-ng ARP request replay-tilassa injektoidaksesi paketteja

murtaaksemme WEP-avaimen langattomalle tukiasemalle, meidän on kerättävä paljon alustusvektoreita (IVs), mieluiten jossain 150 000: n tienoilla. Normaali verkkoliikenne ei tyypillisesti tuota näitä alustusvektoreita kovin nopeasti. Teoriassa, jos olet kärsivällinen, voit kerätä riittävästi IVs murtaa WEP avain yksinkertaisesti passiivisesti kuunnella verkkoliikennettä ja tallentaa ne (vaihe 5.1). Vaihtoehtoisesti voit käyttää tekniikkaa nimeltä packet injection aktiivisesti nopeuttamaan prosessia. Injektio edellyttää, että tukiasema lähettää uudelleen valitut ARP-paketit (ne sisältävät IVs) uudelleen ja uudelleen hyvin nopeasti. Näin voimme kaapata suuren määrän alustusvektoreita lyhyessä ajassa. Niin, tämän vaiheen tarkoituksena on aloittaa aireplay-ng tilassa, joka kuuntelee ARP-pyyntöjä ja palauttaa ne takaisin verkkoon. Avaa toinen pääteikkuna ja tee:

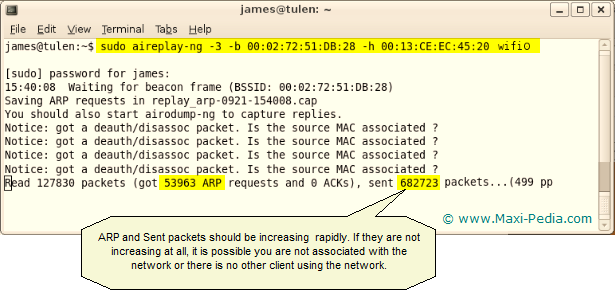

sudo aireplay-ng -3-b 00:02:72:51:DB:28-h 00:13:CE:EY:45:20 wifi0

missä-b on tukiaseman MAC-osoite, ja-h on MAC-osoite, jonka alla toimit (joko oma tai huijattu, jos kävit vaiheen 3 läpi).

tämä komento alkaa kuunnella ARP-pyyntöjä ja kun se kuulee yhden, aireplay-ng aloittaa sen pistämisen välittömästi. Voit luoda ARP-pyynnön pingaamalla jonkun muun asiakkaan, joka on jo liitetty.

tältä ulostulon pitäisi näyttää:

voit varmistaa pistoksen ottamisen tarkistamalla airodump-ng-ja aireplay-ng-näytöt. Tietopakettien pitäisi kasvaa nopeasti. ”#/S”: n pitäisi olla 300-400 datapakettia sekunnissa. Se voi olla niinkin alhainen kuin 100 / sekunti ja jopa 500/sekunti. Myös ARP-pakettien ja lähetettyjen pakettien määrän pitäisi kasvaa nopeasti.

mahdollinen ongelma: huomaa, että jos ARP-paketit lasketaan ja myös lähetetyt määrät ovat jumissa nollassa, verkkoliittymäsi ei todennäköisesti liity tukiasemaasi. Tai voit myös olla liian kaukana tukiasemasta (heikko signaali).

Possible problem: Message similar to ”Got a deauth/dissoc packet. Liittyykö lähde mac?”tarkoittaa, että olet menettänyt yhteyden tukiasemaan. Palaa toiseen ikkunaan vaiheesta 5 ja toista fake todennus. Tämä ei ole tarpeen, jos kävit läpi vaiheen 3 vaikka.

7. Suorita aircrack-ng murtaaksesi WEP-avaimen käyttäen IVs: ää, joka on kerätty

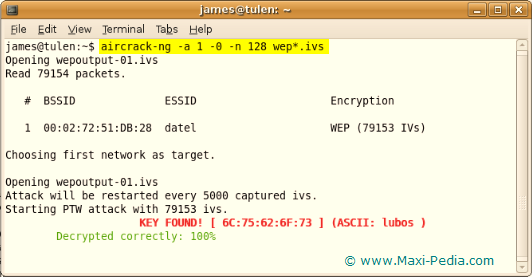

kun olet napannut suuren määrän alustusvektoreita, voit käyttää niitä WEP-avaimen määrittämiseen. WEP: n murtamiseen on kaksi perusmenetelmää: PTW-menetelmä ja FMS/Korek-menetelmä.

murtaaksesi WEPIN avaa toinen pääteikkuna ja suorita seuraavat komennot:

sudo aircrack-ng-z-b 00:1a:92:77:BB: D9 wepdump*.ivs

sudo aircrack-ng-a 1 -0-n 128 wepdump*.ivs

missä-z vetoaa PTW WEP-krakkausmenetelmään,- b valitsee tukiaseman, josta olemme kiinnostuneita, wepdump*.ivs valitsee kaikki tiedostot alkaen ”wepdump ”ja päättyen”.ivs ” (tämä tulee airodump-ng-komennosta aiemmin),- A tarkoittaa FMS/KoreK-hyökkäystä ja-n valitsee WEP-avaimen tyypin (128-bittinen meidän tapauksessamme). Nämä komennot laskevat WEP-avaimen kaapatuista alustusvektoreista. Tältä ulostulo näyttää:

teit sen! Kiinnostaako hauskempi juttu? Lue seuraavat kaksi artikkelia:

Miten löytää MAC-ja IP-osoitteet verkkotiedoista

miten rikkoa MAC-suodatus

nyt kun osaat murtautua WEP-suojattuun verkkoon ja olet siksi löytänyt wifi-verkon heikon linkin, haluamme kiinnittää huomionne myös tietoturvaoppaisiin. Olemme kirjoittaneet muutamia opetusohjelmia liittyen Langattoman verkon tietoturvaan. Voit lukea lisää IPSec: stä, VPN: stä, MAC-osoitteista, WPA: sta, WPA2: sta, PSK: sta ja monista muista langattomista turvatoimista. Langattomat tietoturvaoppaat auttavat sinua tekemään verkon turvallisemmaksi.

ja lopuksi, jos tarvitset enemmän apua WEPIN murtamiseen, voit vapaasti keskustella IT – keskustelufoorumillamme. Suosittelemme myös, että tarkistat aiheeseen liittyvän Sisältöosion tämän sivun oikeanpuoleisesta sivupalkista. Apua löytyy myös täältä: