Des efforts pour déchiffrer le cryptage WEP ont été déployés et même discutés publiquement depuis la création du protocole WEP, et cette page vous apporte des informations sur la façon de découvrir et de calculer une clé WEP à partir du trafic réseau. Cette introduction au cracking WEP peut être utile à quiconque a l’intention d’enquêter sur la sécurité du réseau.

La fissuration du WEP lui-même est relativement facile et peut prendre de quelques minutes à quelques heures (dépend de la quantité de trafic réseau, de la qualité de la connexion, etc.). La mise en place de votre équipement pour qu’il fasse ce qu’il doit faire peut prendre des semaines (cela dépend de ce que vous avez et de ce que vous savez déjà). Avant de procéder au craquage WEP, lisez notre première page de ce « tutoriel » qui peut vous donner une idée de la configuration de votre ordinateur et de la légalité du craquage WEP.

Comment cracker WEP avec Intel PRO / Wireless 3945ABG

Nous pouvons maintenant démontrer comment cracker le cryptage WEP.

De quoi ai-je besoin pour découvrir une clé WEP de réseau sans fil ?

Voici une liste d’hypothèses que vous devez respecter pour pouvoir découvrir une clé WEP à partir du trafic réseau. Notez que les hypothèses énumérées ci-dessous sont spécifiques à ce tutoriel. D’autres tutoriels sur le web sont basés sur différentes hypothèses.

- Logiciel et matériel: Ubuntu, Intel PRO/Wireless 3945ABG avec le pilote ipwraw-ng-2.3.4 (ou bien la carte réseau TP-LINK TL-WN321G avec le rt73-k2wrlz-3.0.1. pilote), aircrack-ng-1.0. (Bien sûr, vous pouvez également utiliser un autre adaptateur, Intel et TP-LINK sont ce que nous avons utilisé.)

- Vous êtes physiquement assez proche du point d’accès pour envoyer et recevoir des paquets. N’oubliez pas que ce n’est pas parce que vous pouvez recevoir des paquets du point d’accès sans fil que vous pourrez transmettre des paquets au point d’accès. La force de la carte sans fil est généralement inférieure à la force du point d’accès, vous devez donc être suffisamment proche physiquement pour que vos paquets transmis atteignent et soient reçus par le point d’accès.

- Au moins un client sans fil est connecté au réseau et actif. La raison en est que le craquage WEP repose sur des paquets ARP et s’il n’y a pas de clients actifs, il n’y aura jamais de paquets de demande ARP.

Assurez-vous que toutes les hypothèses ci-dessus sont vraies, sinon les exemples qui suivent ne fonctionneront pas.

Nous avons testé le craquage WEP avec deux cartes réseau: Intel PRO/Wireless 3945ABG avec le pilote ipwraw-ng-2.3.4 et alternativement le dongle d’adaptateur réseau TP-LINK TL-WN321G avec le rt73-k2wrlz-3.0.1. pilote. L’adaptateur Intel est référencé wlan0 (wifi0) et l’adaptateur TP-LINK est référencé rausb0. Vous pouvez trouver le nom de votre carte réseau en exécutant la commande iwconfig.

Mon pilote de carte réseau fonctionne-t-il correctement ?

L’une des hypothèses de cet article est que vos pilotes d’interface réseau doivent être corrigés pour le mode moniteur et l’injection de paquets. (Voir le lien Comment cracker WEP avec Intel PRO / Wireless 3945ABG mentionné ci-dessus pour plus de détails.)

Test du mode moniteur

Si vous avez correctement chargé votre module de pilote, votre carte réseau est peut-être déjà en mode moniteur. Si ce n’est pas le cas, essayez d’exécuter la commande suivante:

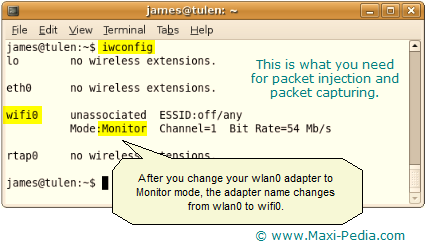

sudo airmon-ng start wlan0

Wlan0 (et aussi wifi0) est le nom de votre carte réseau Intel 3945. Ce serait rausb0 si vous travailliez avec le TP-LINK 321. Vous pouvez trouver le nom de votre carte réseau en exécutant la commande iwconfig. L’écran d’impression ci-dessous vous montre ce que vous voulez voir dans votre écran iwconfig.

Si l’interface réseau est réglée correctement, il faut dire Mode de surveillance.

Test d’injection de paquets

Utilisez le test d’injection pour confirmer que votre carte peut injecter avant de continuer. Essayez d’exécuter les deux commandes suivantes dans la fenêtre de votre terminal :

aireplay-ng-9 wifi0

aireplay-ng -9 127.0.0.1:666

Ils devraient tous les deux entraîner le « L’injection fonctionne! » message. Vous pouvez trouver plus de détails ici: http://aircrack-ng.org/doku.php?id=injection_test.

Comment fonctionne le craquage WEP?

Ok, nous avons tout le matériel et les logiciels prêts, il est maintenant temps d’expliquer comment fonctionne le craquage WEP.

Voici les étapes de base que nous allons suivre:

- Démarrez l’interface sans fil en mode moniteur

- Démarrez airodump-ng pour découvrir tous les réseaux disponibles et trouver votre cible

- Changez votre adresse MAC (facultatif)

- Démarrez airodump-ng sur le canal AP avec un filtre bssid pour collecter les nouveaux IV uniques

- Utilisez aireplay-ng pour faire une fausse authentification avec le point d’accès cible

- Démarrer aireplay-ng en mode de relecture de demande ARP pour injecter des paquets

- Exécuter aircrack-ng pour casser la clé en utilisant les IV collectées

Cela semble facile? Entrons dans les détails.

1. Démarrez l’interface sans fil en mode moniteur

Si vous souhaitez écouter le trafic réseau et capturer le trafic réseau, votre carte réseau doit être en mode moniteur. Nous avons déjà couvert cela ci-dessus et aussi sur la page Comment craquer WEP avec Intel PRO / Wireless 3945ABG.

2. Démarrez airodump-ng pour découvrir tous les réseaux disponibles

Si vous voulez craquer WEP, vous devez en savoir un peu plus que le nom du réseau. Vous devez également connaître l’adresse MAC du point d’accès sans fil ou du routeur sans fil que vous pouvez trouver en exécutant la commande suivante:

sudo airodump-ng wifi0

Voici ce que vous obtiendrez.

Vous pouvez voir les noms des réseaux sans fil disponibles dans la colonne la plus à droite et les adresses MAC des points d’accès dans la colonne la plus à gauche. Cet écran vous indique également comment chaque réseau est sécurisé (WEP, WPA, OPN, etc.). Vous pouvez également savoir sur quel canal chaque point d’accès fonctionne.

3. Changez votre adresse MAC (facultative)

Afin de tirer parti de la technique d’injection de paquets, vous devez être associé au point d’accès sans fil cible. De nombreux réseaux sans fil sont protégés non seulement par le cryptage WEP, mais également par le filtrage MAC. Si c’est le cas avec votre réseau cible, vous devez d’abord découvrir une adresse MAC d’un utilisateur déjà associé, puis utiliser cette adresse MAC pour votre propre authentification et association. Lisez les deux pages suivantes:

Comment casser le filtrage MAC (sécurité wifi)

Comment changer MAC-Macchanger

Remarque, vous devrez désactiver votre carte réseau avant de changer votre adresse MAC, puis l’activer à nouveau, c’est donc un exercice qui passe par les deux pages référencées ci-dessus ainsi que par les points 1 et 2.

Comment trouver une adresse MAC ?

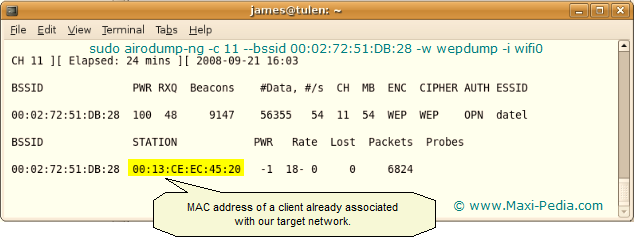

N’oubliez pas que vous devez trouver un client sur le réseau qui est déjà associé à votre point d’accès cible. Vous pouvez le faire en exécutant la commande suivante dans la fenêtre de votre terminal Ubuntu:

sudo airodump-ng-c 11 –bssid 00:02:72:51:DB:28-w wepdump-i wifi0

où -c est le canal sur lequel votre point d’accès cible diffuse, BSSID est l’adresse MAC du point d’accès et -w wepdump-i (nous vous expliquerons plus loin).

L’écran ressemblera à l’écran ci-dessus.

4. Démarrez airodump-ng pour collecter le nouvel IVs unique

Maintenant, vous devriez avoir toutes les informations nécessaires sur votre point d’accès cible (nom, MAC, canal, etc.), votre adresse MAC est passée à la même adresse qu’un autre client sur le réseau et votre interface réseau est configurée en mode Moniteur. Maintenant, vous voulez commencer à capturer tous les nouveaux vecteurs d’initialisation (IV) uniques inclus dans les paquets qui sortent de votre point d’accès. Vous pouvez le faire en démarrant airodump-ng sur votre canal de point d’accès avec un filtre BSSID (adresse MAC du point d’accès). Ouvrez une nouvelle fenêtre de terminal et faites :

sudo airodump-ng-c 11 –bssid 00:02:72:51:DB:28-w wepdump-i wifi0

C’est la même commande qu’à l’étape 3. Nous l’avons utilisé à l’étape 3 pour trouver quelqu’un qui utilise déjà votre point d’accès sans fil; maintenant, nous l’utilisons pour capturer des vecteurs d’initialisation. L’option -w wepdump est le nom du fichier dans lequel vous souhaitez enregistrer vos vecteurs d’initialisation. Option -i signifie que vous souhaitez enregistrer uniquement les vecteurs d’initialisation et supprimer toutes les autres données.

L’écran ressemblera à l’écran ci-dessus à l’étape 3.

5. Utilisez aireplay-ng pour effectuer une fausse authentification avec le point d’accès

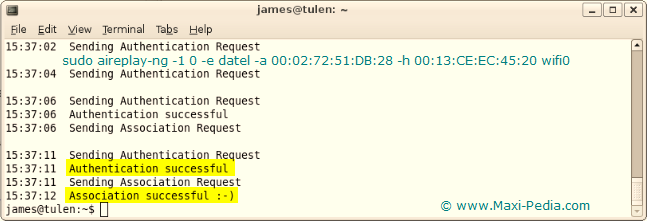

Il est maintenant temps de se « connecter » à votre réseau sans fil. Pour qu’un point d’accès accepte un paquet, l’adresse MAC source doit déjà être associée. Si l’adresse MAC source que vous injectez (plus tard) n’est pas associée au point d’accès, le point d’accès ignore le paquet et envoie un paquet de « désauthentification » en texte clair. Dans cet état, aucun nouveau vecteur d’initialisation n’est créé car le point d’accès ignore tous les paquets injectés. Le manque d’association avec le point d’accès est la principale raison pour laquelle l’injection de paquets échoue. À ce stade, vous vous connectez simplement au point d’accès et vous lui dites que vous êtes ici et que vous souhaitez lui parler. Cela ne vous donne aucune possibilité de transférer des données. Ouvrez une autre fenêtre de terminal et faites :

sudo aireplay-ng-1 0-e datel-a 00:02:72:51:DB:28-h 00:13:CE:EC:45:20 wifi0

où -1 signifie fausse authentification, 0 signifie synchronisation de réassociation en secondes, -e datel est le nom du réseau, -a est l’adresse MAC du point d’accès et -h est l’adresse MAC sous lequel vous agissez (le vôtre ou celui usurpé si vous êtes passé par l’étape 3).

Voici à quoi devrait ressembler la sortie.

Rappelez-vous que l’adresse MAC que vous ciblez pour l’injection doit être associée au point d’accès en utilisant une fausse authentification ou en utilisant une adresse MAC d’un client déjà associé (étape 3), ou les deux au mieux.

Problème possible: Si vous obtenez « Un paquet de désauthentification », puis des tentatives continues, vous avez probablement affaire à un filtrage MAC (c’est-à-dire que certains points d’accès sont configurés pour autoriser uniquement les adresses MAC sélectionnées à s’associer et à se connecter). Revenez à l’étape 3. Si tel est le cas, vous ne pourrez pas réussir une fausse authentification à moins de connaître l’une des adresses MAC de la liste autorisée.

Problème possible: Si vous obtenez « En attente d’une trame de balise (BSSID:…) Aucun BSSID de ce type n’est disponible. »ensuite, vous avez affaire à un signal wifi faible. Rapprochez-vous du point d’accès.

Envoi d’une demande d’authentification

L’envoi d’une demande d’authentification qui ne cesse de se répéter sur l’écran aireplay-ng est un autre problème courant. Si vous continuez à recevoir des « Demandes d’authentification d’envoi » ou des « Demandes d’Association d’envoi » qui reviennent, vous êtes trop loin du point d’accès ou avez affaire à un signal faible. N’oubliez pas que le fait que vous puissiez capturer des paquets à partir du point d’accès ne signifie pas que le point d’accès peut également capturer des paquets à partir de votre ordinateur. Le signal sortant de votre ordinateur est beaucoup plus faible.

Vérifiez également que vous communiquez sur le même canal sans fil que le point d’accès.

Un autre problème peut être que le point d’accès utilise l’adressage MAC et que l’usurpation de votre MAC à l’étape 3 ne s’est pas déroulée correctement. Exécutez les commandes ifconfig et macchangershowshow pour vérifier que votre ordinateur communique à l’aide de l’adresse MAC d’un utilisateur déjà authentifié. (Voir la page télécharger Macchanger, section « Comment vérifier » pour plus de détails.)

Dans certains cas, le point d’accès ne peut pas communiquer assez rapidement avec votre ordinateur. Dans ce cas, essayez d’augmenter votre délai et votre timing:

sudo aireplay-ng-1 6000-o 1-q 10-e datel-a 00:02:72:51: DB:28-h 00:13:CE:EC:45:20 wifi0

Parfois, la fausse authentification ne fonctionne tout simplement pas quoi que vous fassiez et vous devez procéder sans elle.

5.1 Fissure WEP sans injection de paquets

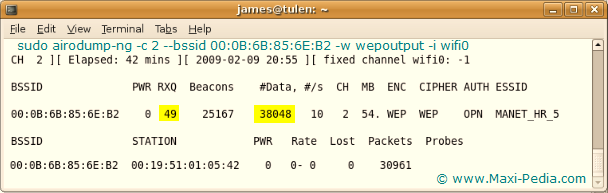

Si l’étape précédente échoue dans votre cas et que vous ne pouvez pas effectuer d’authentification avec une fausse adresse MAC ou votre propre adresse MAC, l’étape suivante 6 – injection de paquets – échouera probablement également. Essayez-le et voyez. Si l’étape 6 échoue, revenez à cette section. Pas de souci, vous pouvez toujours craquer WEP; cela prendra juste plus de temps. Si vous ne parvenez pas à vous authentifier et que, par conséquent, vous effectuez une injection de paquets, vous regarderez l’écran que vous avez ouvert à l’étape 4 pendant un certain temps.

Votre objectif est d’en voir au moins 150 000 dans la colonne #Data. Si vous regardez la colonne RXQ dans l’écran d’impression ci-dessus, vous pouvez y voir le numéro 49. Cette valeur fournit des informations sur la qualité de votre connexion sans fil entre le point d’accès et votre ordinateur. Tout ce qui est inférieur à 80 est considéré comme faible. Si le nombre fluctue beaucoup, vous avez également un signal faible.

La valeur RXQ se rapporte au flux de données allant du point d’accès à votre ordinateur. Même si ce nombre est supérieur à 80, il se peut que le point d’accès ne puisse toujours pas voir votre ordinateur. C’est la raison la plus courante de l’échec de la fausse authentification et de l’injection de paquets. Si tel est votre cas, asseyez-vous et attendez que la colonne #Data affiche au moins 150 000, puis essayez l’étape 7 (fissure WEP). Sans authentification et injection de paquets, ce processus peut prendre 1,5 à 2 heures. Vous pouvez commencer à essayer le crack WEP à l’étape 7 dès que les #Données atteignent au moins 80 000, mais notre expérience est que les clés WEP sont généralement fissurées une fois qu’elles ont environ 150 000 vecteurs d’initiation.

6. Démarrez aireplay-ng en mode de relecture de demande ARP pour injecter des paquets

Pour casser une clé WEP pour un point d’accès sans fil, nous devons rassembler beaucoup de vecteurs d’initialisation (IV), idéalement environ 150 000 d’entre eux. Le trafic réseau normal ne génère généralement pas très rapidement ces vecteurs d’initialisation. Théoriquement, si vous êtes patient, vous pouvez rassembler suffisamment d’IV pour casser la clé WEP en écoutant simplement passivement le trafic réseau et en les enregistrant (étape 5.1). Vous pouvez également utiliser une technique appelée injection de paquets pour accélérer activement le processus. L’injection implique que le point d’accès renvoie les paquets ARP sélectionnés (ils incluent des IV) encore et encore très rapidement. Cela nous permet de capturer un grand nombre de vecteurs d’initialisation en peu de temps. Ainsi, le but de cette étape est de démarrer aireplay-ng dans un mode qui écoute les requêtes ARP puis les réinjecte dans le réseau. Ouvrez une autre fenêtre de terminal et faites:

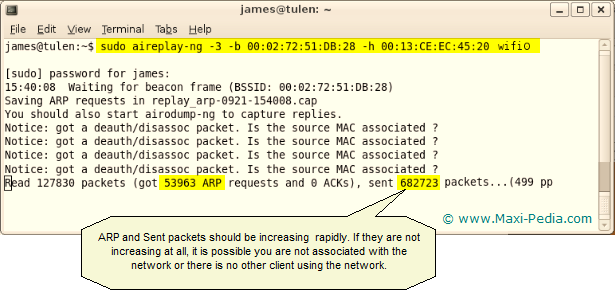

sudo aireplay-ng-3-b 00:02:72:51:DB:28-h 00:13:CE:EC:45:20 wifi0

où -b est l’adresse MAC du point d’accès, et -h est l’adresse MAC sous laquelle vous agissez (la vôtre ou celle usurpée si vous êtes passé par l’étape 3).

Cette commande commencera à écouter les requêtes ARP et lorsqu’elle en entendra une, aireplay-ng commencera immédiatement à l’injecter. Vous pouvez générer une requête ARP en envoyant un ping à un autre client déjà associé.

Voici à quoi devrait ressembler la sortie:

Vous pouvez confirmer que vous injectez en vérifiant vos écrans airodump-ng et aireplay-ng. Les paquets de données devraient augmenter rapidement. Le « # / s » devrait être quelque part dans la plage de 300 à 400 paquets de données par seconde. Il peut aussi bas que 100 / seconde et aussi haut que 500 / seconde. Les paquets ARP et les paquets envoyés devraient également augmenter rapidement.

Problème possible : Notez que si le nombre de paquets ARP et le nombre envoyé sont également bloqués à zéro, votre interface réseau n’est probablement pas associée à votre point d’accès. Ou, vous pouvez également être trop éloigné du point d’accès (signal faible).

Problème possible: Message similaire à « J’ai un paquet deauth/disassoc. Le mac source est-il associé ? » signifie que vous avez perdu l’association avec le point d’accès. Revenez à votre autre fenêtre à partir de l’étape 5 et réexécutez la fausse authentification. Ce n’est pas nécessaire si vous êtes passé par l’étape 3 cependant.

7. Exécutez aircrack-ng pour casser la clé WEP à l’aide des IV collectés

Une fois que vous avez capturé un grand nombre de vecteurs d’initialisation, vous pouvez les utiliser pour déterminer la clé WEP. Il existe deux méthodes de base pour le craquage du WEP: la méthode PTW et la méthode FMS / Korek.

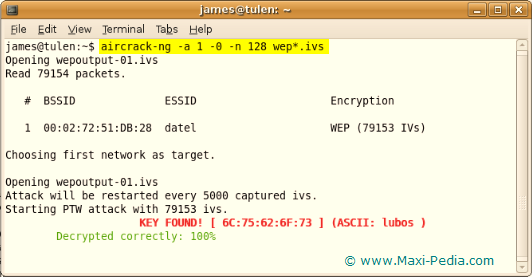

Pour casser le WEP, ouvrez une autre fenêtre de terminal et exécutez les commandes suivantes :

sudo aircrack-ng-z-b 00:1A:92:77:BB:D9 wepdump *.ivs

sudo aircrack-ng-a 1-0-n 128 wepdump*.ivs

où -z appelle la méthode de craquage WEP PTW, -b sélectionne le point d’accès qui nous intéresse, wepdump *.ivs sélectionne tous les fichiers commençant par « wepdump » et se terminant par « .ivs » (cela vient de votre commande airodump-ng plus tôt), -a désigne l’attaque FMS / KoreK, et -n sélectionne le type de clé WEP (128 bits dans notre cas). Ces commandes calculeront la clé WEP à partir des vecteurs d’initialisation capturés. Voici à quoi ressemble la sortie:

Vous l’avez fait! Intéressé par des trucs plus amusants? Lisez les deux articles suivants:

Comment trouver des adresses MAC et IP dans les données réseau

Comment casser le filtrage MAC

Maintenant que vous savez comment pénétrer dans un réseau protégé par WEP et que vous avez donc découvert le maillon faible de votre réseau wifi, nous aimerions également attirer votre attention sur nos tutoriels de sécurité. Nous avons écrit quelques tutoriels liés à la sécurité des réseaux sans fil. Vous pouvez en savoir plus sur IPSec, VPN, adressage MAC, WPA, WPA2, PSK et de nombreuses autres mesures de sécurité sans fil. Nos tutoriels de sécurité sans fil vous aident à rendre votre réseau plus sécurisé.

Et enfin, si vous avez besoin de plus d’aide pour déchiffrer le WEP, n’hésitez pas à en discuter dans notre forum de discussion informatique. Nous vous suggérons également de vérifier la section Contenu associé dans la barre de droite de cette page. Vous pouvez également trouver de l’aide ici: