Comment j’ai craqué 70% des réseaux Wifi de Tel Aviv (à partir d’un échantillon de 5 000 réseaux WiFi collectés).

Au cours des sept dernières années que j’ai vécu à Tel Aviv, j’ai changé d’appartement quatre fois. Chaque fois, j’ai fait face au même scénario: la société Internet a pris plusieurs jours pour connecter l’appartement, me laissant déconnecté et frustré en essayant de regarder Netflix à la télé avec mon hotspot de téléphone portable. Une solution que j’ai à ce scénario est d’avoir le « Bonjour. Je suis le nouveau voisin »parlez avec les voisins tout en essayant d’obtenir leur numéro de téléphone portable en cas d’urgence — et en me demandant si je pouvais utiliser leur WiFi jusqu’à ce que le câblodistributeur me connecte. Je pense que nous pouvons tous convenir que le fait de ne pas avoir Internet tombe facilement dans la catégorie des urgences! Souvent, leur numéro de téléphone portable était aussi leur mot de passe WiFi!

J’ai émis l’hypothèse que la plupart des personnes vivant en Israël (et dans le monde entier) ont des mots de passe WiFi dangereux qui peuvent être facilement déchiffrés ou même devinés par des voisins curieux ou des acteurs malveillants.

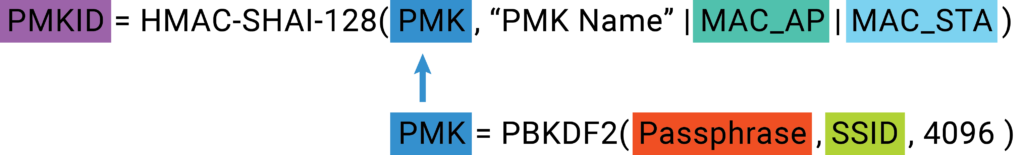

La combinaison de mon expérience passée, d’une attaque WiFi relativement nouvelle que je vais expliquer momentanément, d’une nouvelle plate-forme de craquage monstre (8 GPU QUADRO RTX 8000 48 Go) dans CyberArk Labs et du fait que le WiFi est partout car la connectivité est plus importante que jamais m’a poussé à faire des recherches, que j’avais raison avec mon hypothèse ou peut-être juste de la chance.

Avec le passage continu au travail à distance en raison de la pandémie, la sécurisation des réseaux domestiques est devenue impérative et présente un risque pour l’entreprise si elle ne le fait pas. Les réseaux domestiques ont rarement les mêmes contrôles que les réseaux d’entreprise. Et un programme de sécurité n’est aussi fort que son maillon le plus faible.

Figure 1 – nouvelle plate-forme de craquage de CyberArk Labs

Pour tester cette hypothèse, j’ai rassemblé 5 000 hachages de réseau WiFi en tant que groupe d’étude en me promenant dans les rues de Tel Aviv avec un équipement de reniflage WiFi. À la fin de la recherche, j’ai pu casser plus de 70% des mots de passe des réseaux WiFi reniflés avec une relative facilité. La région métropolitaine de Tel Aviv compte plus de 3.9 millions de personnes – vous pouvez imaginer quels seraient les chiffres si nous n’avions pas interrompu nos recherches sur 5 000 réseaux WiFi. Et bien que cette recherche ait été menée à Tel Aviv, les routeurs susceptibles de subir cette attaque — provenant de nombreux fournisseurs parmi les plus importants au monde — sont utilisés par les ménages et les entreprises du monde entier.

Dans ce blog, je démontre avec quelle facilité (vous n’avez pas besoin d’une plate-forme de craquage) et avec peu d’équipement, les mots de passe WiFi non sécurisés peuvent être craqués, piratant ainsi le réseau WiFi.À la fin, nous révélerons des statistiques sur les hachages fissurés et expliquerons comment défendre votre réseau contre ce type d’attaque. Par conséquent, il est de la plus haute importance que nous connaissions et comprenions la méthode de fissuration pour former une défense adéquate.

Creusons

Avant les recherches de Jens « atom » Steube (développeur principal de Hashcat), lorsqu’un pirate informatique voulait casser un mot de passe WiFi, il devait capturer une poignée de main à quatre voies en direct entre un client et un routeur se produisant uniquement lors de l’établissement de la connexion. En termes simples, l’attaquant devrait surveiller le réseau au moment où l’utilisateur ou l’appareil se connecte au réseau WiFi. Par conséquent, un pirate informatique devait se trouver dans un emplacement physique entre le point d’accès (routeur) et le client, en espérant que l’utilisateur saisirait le bon mot de passe et que les quatre paquets de la poignée de main étaient correctement reniflés. Si un pirate ne voulait pas attendre qu’une victime établisse une connexion (ce qui peut prendre des heures, qui se connecte à son réseau domestique pendant qu’il est au travail?), l’attaquant pourrait désauthentifier un utilisateur déjà connecté pour forcer la victime à avoir une nouvelle poignée de main à quatre voies.

Un autre vecteur d’attaque consiste à configurer un réseau jumeau malveillant avec le même SSID (nom de réseau), en espérant que la victime essaierait de se connecter au faux réseau. Une lacune majeure de ceci est, bien sûr, qu’il est très bruyant (ce qui signifie qu’il peut être facilement tracé) et peut être facilement remarqué.

En anglais simple, si un adversaire voulait pirater / casser un mot de passe WiFi, il doit être au bon endroit (entre les utilisateurs et un routeur) au bon moment (lorsque les utilisateurs se connectent) et avoir de la chance (les utilisateurs ont entré le mot de passe correct et les quatre paquets ont été reniflés correctement).

Tout cela a changé avec les recherches révolutionnaires d’atom, qui ont exposé une nouvelle vulnérabilité ciblant RSN IE (Robust Security Network Information Element) pour récupérer un hachage PMKID (sera expliqué dans un bit) qui peut être utilisé pour déchiffrer le mot de passe du réseau cible. PMKID est un hachage utilisé pour les capacités d’itinérance entre les points d’accès. L’utilisation légitime de PMKID est cependant peu pertinente pour la portée de ce blog. Franchement, cela n’a guère de sens de l’activer sur des routeurs pour un usage personnel / privé (WPA2 – personal), car il n’est généralement pas nécessaire d’itinérance sur un réseau personnel.

La technique d’Atom est sans client, ce qui rend obsolète la nécessité de capturer la connexion d’un utilisateur en temps réel et la nécessité pour les utilisateurs de se connecter au réseau. En outre, il suffit à l’attaquant de capturer une seule image et d’éliminer les mots de passe erronés et les images mal formées qui perturbent le processus de craquage.

En clair, nous n’avons pas besoin d’attendre que les personnes se connectant à leurs routeurs réussissent cette attaque. Nous sommes juste à proximité du routeur / réseau en train d’obtenir un hachage PMKID et d’essayer de le casser.

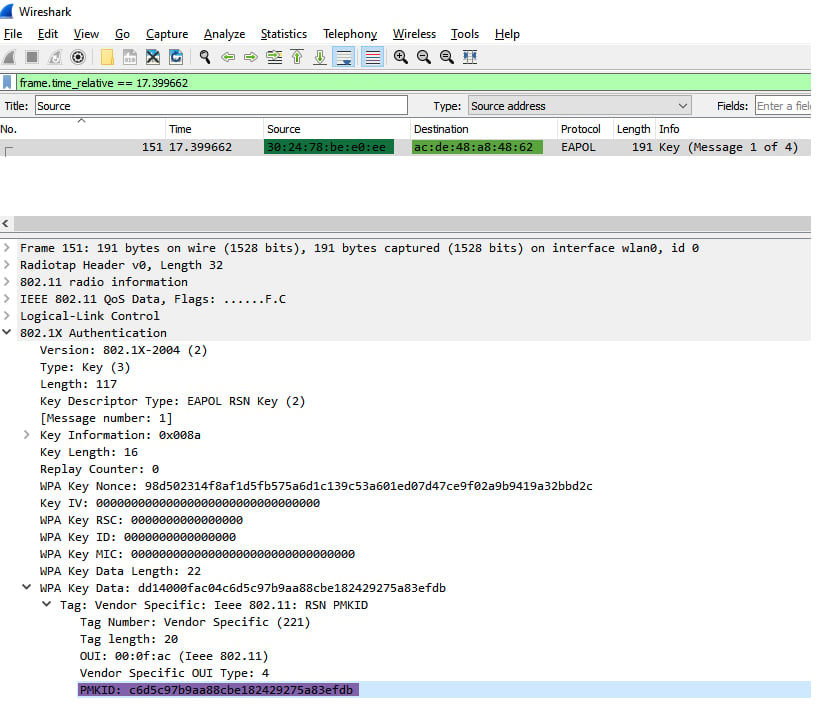

Pour casser un PMKID, nous devons d’abord comprendre comment il est généré.

Comment le hachage PMKID est-il généré et quels éléments contient-il

Figure 2 – Flux de calcul du hachage PMKID et du PMK

Le calcul du hachage peut sembler intimidant à première vue, mais plongeons-y.

Nous devons générer un PMK piloté à partir du SSID (le nom du réseau) et de la phrase secrète; ensuite, nous générons un PMKID piloté à partir du PMK que nous avons généré, l’adresse MAC AP et l’adresse MAC du client. Voyons donc où nous pouvons les trouver:

Le PMK est calculé comme suit:

![]()

Figure 3 – calcul PMK

- Phrase secrète – Le mot de passe WiFi — d’où la partie que nous recherchons vraiment.

- SSID – Le nom du réseau. Il est disponible gratuitement sur les balises du routeur (Figure 3).

- 4096 – Nombre d’itérations PBKDF2

![]()

Figure 4 – SSID d’une balise

Une fois qu’un PMK a été généré, nous pouvons générer un PMKID.

Le PMKID est calculé comme suit:

![]()

Figure 5 – calcul PMKID

- PMK – Ce que nous recherchons, généré ci-dessus. Dans WPA2 personal, le PMK est le PSK (sera expliqué dans le paragraphe suivant).

- « Nom PMK– – Chaîne statique pour tous les PKMID.

- MAC_AP – Adresse MAC du point d’accès – Cette adresse peut être trouvée dans n’importe quelle trame envoyée par le routeur (Figure 4).

- MAC_STA – L’adresse Mac du client peut être trouvée dans n’importe quelle trame envoyée par l’ordinateur du client (Figure 4). Il peut d’ailleurs être trouvé dans la sortie des commandes ifconfig\ip a.

Figure 6 – PMKID, MAC d’AP, MAC du client

Figure 6 – PMKID, MAC d’AP, MAC du client

Le piratage du hachage PMKID ne fait finalement que générer / calculer des PMK avec le SSID et différentes phrases de passe, puis calculer PMKID à partir du PMK et des autres informations que nous avons obtenues. Une fois que nous avons généré un PMKID égal au PMKID qui a été récupéré de l’AP (Figure 3), le hachage est fissuré; les mots de passe utilisés pour générer le bon PMK à partir duquel le PMKID a été généré sont le mot de passe WiFi correct.

Maintenant, nous savons comment un PMKID est généré, et nous pouvons continuer aux phases de reniflage et de craquage de nos recherches.

Renifler PMKID

Pour collecter des hachages PMKID WiFi, une interface réseau sans fil dotée de fonctionnalités en mode moniteur est requise. Le mode Moniteur permet la capture de paquets sans avoir à s’associer à un point d’accès.

J’ai acheté une carte réseau ALFA AWUS036ACH pour 50 $ (il existe des options encore moins chères) prenant en charge le mode moniteur et l’injection de paquets et j’ai fait le tour du centre de Tel Aviv pour renifler les WiFis.

Avant de pouvoir commencer à renifler, nous devons préparer notre environnement:

J’ai utilisé une machine ubuntu avec AWUS036ACH ALFA.

Figure 7 – AWUS036ACH CARTE réseau ALFA

Nous construisons le paquet Hcxdumptool — un grand utilitaire de ZerBea pour capturer des paquets à partir de périphériques WLAN.

git clone https://github.com/ZerBea/hcxdumptool.gitsudo apt-get install libcurl4-OpenSSL-dev libssl-dev pkg-configmake

Après cela, nous devons installer des pilotes avec la capacité de mode moniteur. Chaque chipset a ses pilotes:

git clone -b v5.6.4.2 https://github.com/aircrack-ng/rtl8812au.gitmake && make install

Il est recommandé d’arrêter les services qui pourraient interférer avec l’exécution de Hcxdumptool:

sudo systemctl stop wpa_supplicantsudo service NetworkManager stop

Ensuite, il est temps de commencer à renifler. Hcxdumptool est un outil puissant qui peut être utilisé pour diverses attaques, pas seulement le PMKID; par conséquent, nous désactivons toute attaque qui ne vise pas PMKID.

sudo ../../tools/hcxdumptool/hcxdumptool -i wlx00c0caac2745 -o Wi-Fi_PMKID.pcapng --disable_deauthentication --disable_client_attacks --enable_status=3

- – je suis ma carte réseau Alfa, vous pouvez exécuter ifconfig\ip a pour trouver le nom de votre interface.

- – o le pcapng de sortie de l’exécution.

Portez maintenant un sweat à capuche, car vous obtiendrez un PMKID de chaque réseau que vous traversez qui est vulnérable à l’attaque.

Figure 8 -Moi dans un sweat à capuche

Quand j’ai atteint les 5 000 réseaux collectés, j’ai décidé d’arrêter; L’été israélien était trop chaud pour moi, alors je me suis tourné vers la partie amusante — craquer.

Il est temps de craquer!

Notre première étape dans la procédure de craquage consiste à installer hashcat, l’outil de récupération de mot de passe le plus rapide et le plus avancé au monde. Comme les résultats de reniflage sont sous la forme de pcapng, nous devions les convertir en un format de fichier de hachage pour l’adapter à hashcat. Pour cet objectif, j’ai utilisé un autre outil de la grande suite de hcxtools.

hcxpcapngtool -o Wi-Fi_pmkid_hash_22000_file.txt Wi-Fi_PMKID.pcapng

Résultant en un fichier de hachage que chaque ligne prend la structure suivante:

SIGNATURE *TYPE * PMKID/MIC * MACAP * MACSTA *ESSID ***

Voici un exemple de ligne de hachage:

WPA * 01 * c6d5c97b9aa88cbe182429275a83efdb *302478bee0ee *acde48a84862*54686557494649***

- SIGNATURE= »WPA »

- TYPE=01 pour PMKID, 02 pour EAPOL, d’autres à suivre

- PMKID/MIC= PMKID if TYPE== 01, MIC if TYPE ==02

- MACAP= MAC d’AP

- MACSTA = MAC de station

- ESSID = ESSID

- Non utilisé dans une attaque PMKID:

- ANONCE = ANONCE

- EAPOL = EAPOL (SNONCE est ici)

- MESSAGEPAIR=Masque de bits

L’étape suivante consiste à commencer la procédure de craquage en exécutant hashcat :

Les capacités de Hashcat incluent plusieurs méthodes de craquage, dont les plus courantes sont dictionary + rules et mask attack. Les méthodes diffèrent dans la façon dont elles forment la phrase secrète.

Nous avons choisi de commencer par ce qu’on appelle une « attaque au masque », en raison de la terrible habitude que de nombreuses personnes vivant en Israël ont d’utiliser leurs numéros de téléphone portable comme mots de passe WiFi. Vous pouvez considérer l’attaque de masque comme une expression régulière:

- ?d-chiffres

- ?l – caractères minuscules

- ?u – Caractères majuscules

- ?s – symboles spéciaux comme? ! $ …..

Le masque pour le mot de passe : 202!Le deviendrait-il ?d?d?d?s?s?l?l?l?l?u

Voici ma commande Hashcat qui a essayé toutes les combinaisons de numéros de téléphone portable possibles en Israël

sudo hashcat -a 3 -w4 -m 22000 /home/tuser/hashes/Wi-Fi_pmkid_hash_22000_file.txt 05?d?d?d?d?d?d?d?d -o /home/tuser/hashes/pmkid_cracked.txt

Lors de cette première exécution de l’attaque par masque, nous avons craqué 2 200 mots de passe. Calculons le nombre d’options pour les numéros de téléphone portable israéliens:

Il fait 10 chiffres et commence par 05. Par conséquent, nous devons deviner les 8 chiffres restants.

Chaque chiffre a 10 options (0-9), donc 10 ** 8 combinaisons possibles. Cent millions semble être beaucoup de combinaisons, mais notre plate-forme monstre calcule à la vitesse de 6819,8 kH / s, ce qui se traduit par 6 819 000 hachages par seconde.

Une plate-forme de craquage n’est pas nécessaire car mon ordinateur portable peut atteindre 194,4 kH / s, ce qui se traduit par 194 000 hachages par seconde. Cela équivaut à une puissance de calcul plus que suffisante pour parcourir les possibilités nécessaires pour déchiffrer les mots de passe. Par conséquent, il a fallu environ 9 minutes à mon ordinateur portable pour casser un seul mot de passe WiFi avec les caractéristiques d’un numéro de téléphone portable. (10**8)/194,000 = ~516 ( secondes) / 60 = ~ 9 minutes.

La vitesse de craquage des hashtypes diffère en raison de différentes fonctions de hachage et du nombre d’itérations. Par exemple, PMKID est très lent par rapport à MD5 ou NTLM. Néanmoins, il est possible de casser un hachage PMKID si l’attaquant se concentre sur un réseau spécifique et que le mot de passe n’est pas assez compliqué.

Ensuite, nous avons exécuté une attaque de dictionnaire standard avec le dictionnaire le plus courant, Rockyou.txt, et craqué plus de 900 hachages. Voici un petit aperçu de Rockyou.contenu txt:

123456 12345 123456789 mot de passe iloveyou princess 1234567 rockyou 12345678 abc123 nicole daniel babygirl monkey lovely jessica 654321 michael ashley

Regardons les statistiques des hachages fissurés:

Mots de passe fissurés par leur longueur:

| Longueur du mot de passe | Occurrences |

| 10 | 2405 |

| 8 | 744 |

| 9 | 368 |

| 12 | 14 |

| 11 | 14 |

| 14 | 7 |

| 13 | 7 |

| Somme | 3,559 |

Comme vous pouvez le voir, à l’exception du mot de passe à 10 chiffres – pour lequel nous avions un masque sur mesure – à mesure que la longueur du mot de passe augmentait, le nombre de mots de passe piratés a diminué. La leçon ici? Plus le mot de passe est long, mieux c’est.

Top 4 des masques pour les mots de passe fissurés:

| Masque | Occurrences | Signification |

| Masque | Occurrences | Signification |

| ?d?d?d?d?d?d?d?d?d?d | 2349 | 10 chiffres |

| ?d?d?d?d?d?d?d?d | 596 | 8 chiffres |

| ?d?d?d?d?d?d?d?d?d | 368 | 9 chiffres |

| ?l?l?l?l?l?l?l?l | 320 | 8 lettres minuscules |

| Somme | 3,633 |

Nous pouvons voir que les mots de passe fissurés correspondent le plus souvent à un masque qui ne contient que des chiffres ou uniquement des caractères minuscules.

Tous les routeurs ne prennent pas en charge les fonctionnalités d’itinérance et ne sont donc pas vulnérables à l’attaque PMKID. Cependant, nos recherches ont révélé que les routeurs fabriqués par de nombreux fournisseurs parmi les plus importants au monde sont vulnérables.

Comme je l’ai estimé au préalable, le processus de reniflage des WIFIS et les procédures de craquage qui ont suivi ont été une entreprise très accessible en termes d’équipement, de coûts et d’exécution.

L’essentiel est qu’en quelques heures et avec environ 50 $, votre voisin ou un acteur malveillant peut compromettre votre vie privée et bien plus encore si vous n’avez pas de mot de passe fort.

Conclusion

Au total, nous avons craqué plus de 3 500 réseaux WiFi dans et autour de Tel Aviv – 70% de notre échantillon.

La menace d’un réseau Wi-Fi compromis présente un risque sérieux pour les particuliers, les propriétaires de petites entreprises et les entreprises. Et comme nous l’avons montré, lorsqu’un attaquant peut casser plus de 70% des réseaux WiFi dans une grande ville mondiale avec une relative facilité, une plus grande attention doit être accordée à la protection de soi.

Au niveau le plus élémentaire, les personnes qui utilisent votre réseau prennent une partie de votre bande passante, ce qui peut ralentir votre expérience Internet. Cependant, le plus important est qu’une fois que les attaquants ont accès à votre réseau, ils peuvent lancer diverses attaques de l’homme du milieu (MITM). Cela peut conduire des attaquants à accéder à vos comptes importants, tels que votre compte bancaire, votre compte de messagerie (ce qui est tout dans la vie moderne) et à compromettre d’autres informations d’identification sensibles. Cela ouvre également des vecteurs d’attaque à vos appareils IoT tels que les équipements de maison intelligente, les téléviseurs intelligents, les systèmes de sécurité, etc.

Pour la petite entreprise, le risque réside dans l’infiltration d’un attaquant dans un réseau puis dans son déplacement latéral vers des applications ou des données de grande valeur, telles qu’un système de facturation ou un caissier.

Concernant l’entreprise, il est possible pour un attaquant d’accéder initialement au WiFi d’un utilisateur distant, puis de sauter sur l’ordinateur de l’utilisateur et d’attendre une connexion VPN ou que l’utilisateur se rende au bureau et se déplace latéralement à partir de là.

D’un point de vue plus large, les ordinateurs et autres périphériques ne sont généralement pas accessibles depuis l’extérieur du réseau en raison du NAT, mais une fois qu’un attaquant est sur le réseau, il facilite une gamme de vecteurs d’attaque.

Comment dois-je me protéger ?

- Choisissez un mot de passe complexe. Un mot de passe fort doit inclure au moins un caractère minuscule, un caractère majuscule, un symbole, un chiffre. Il doit comporter au moins 10 caractères. Il devrait être facilement mémorisé et difficile à anticiper. Mauvais exemple: Summer$021

- Changez le nom d’utilisateur et le mot de passe par défaut de votre routeur.

- Mettez à jour la version du micrologiciel de votre routeur.

- Désactivez les protocoles de cryptage faibles (comme WAP ou WAP1).

- Désactiver WPS.

Il est important de noter que la mise en œuvre de l’authentification multifacteur (MFA) pour le WiFi personnel est difficile et largement peu pratique pour un WiFi personnel et un consommateur non technique. Il est également peu probable que l’AMF soit largement disponible pour les cas d’utilisation généraux des consommateurs dans la fonction near.

Je tiens à féliciter Atom et ZerBea pour leur incroyable travail sur cette technique d’attaque et pour leur travail en général.

J’espère que ce blog vous a plu et que vous prendrez les mesures nécessaires pour sécuriser votre réseau WiFi. Et pour rappel, aucun des mots de passe que nous avons craqués n’a été utilisé pour un accès non autorisé à ces réseaux WiFi ou à toute autre information accessible via ces réseaux.