mi a biztonsági ellenőrzés?

a biztonsági audit a vállalat információs rendszerének biztonságának szisztematikus értékelése annak mérésével, hogy az mennyire felel meg egy meghatározott kritériumrendszernek. Az alapos audit általában a rendszer fizikai konfigurációjának és környezetének, szoftverének, információkezelési folyamatainak és felhasználói gyakorlatainak biztonságát értékeli.

a biztonsági ellenőrzéseket gyakran használják az olyan szabályozásoknak való megfelelés megállapítására, mint az egészségbiztosítási hordozhatóságról és elszámoltathatóságról szóló törvény, a Sarbanes-Oxley törvény és a kaliforniai biztonsági megsértési információs törvény, amelyek meghatározzák, hogy a szervezeteknek hogyan kell kezelniük az információkat.

ezek az auditok a biztonsági diagnosztika három fő típusának egyike, a sebezhetőségi értékelések és a penetrációs tesztek mellett. A biztonsági auditok az információs rendszer teljesítményét egy kritériumlista alapján mérik. A sebezhetőségi értékelés egy információs rendszer átfogó tanulmánya, amely potenciális biztonsági gyengeségeket keres. A behatolási tesztelés egy rejtett megközelítés, amelyben egy biztonsági szakértő teszteli, hogy egy rendszer képes-e ellenállni egy adott támadásnak. Mindegyik megközelítésnek megvannak az erősségei, és kettő vagy több együttes használata lehet a leghatékonyabb megközelítés.

a szervezeteknek olyan biztonsági ellenőrzési tervet kell készíteniük, amely megismételhető és frissíthető. A legjobb eredmény érdekében az érdekelt feleket be kell vonni a folyamatba.

miért kell biztonsági ellenőrzést végezni?

számos oka van a biztonsági ellenőrzésnek. Ezek közé tartozik a hat cél:

- azonosítsa a biztonsági problémákat és hiányosságokat, valamint a rendszer gyengeségeit.

- hozzon létre egy biztonsági alapvonalat, amellyel a jövőbeli ellenőrzések összehasonlíthatók.

- megfelel a szervezet belső biztonsági irányelveinek.

- megfelel a külső szabályozási követelményeknek.

- határozza meg, hogy a biztonsági képzés megfelelő-e.

- azonosítsa a felesleges erőforrásokat.

a biztonsági auditok segítenek megvédeni a kritikus adatokat, azonosítani a biztonsági réseket, új biztonsági szabályzatokat létrehozni és nyomon követni a biztonsági stratégiák hatékonyságát. A rendszeres ellenőrzések segíthetnek abban, hogy az alkalmazottak betartsák a biztonsági gyakorlatokat, és új sebezhetőségeket fedezzenek fel.

mikor van szükség biztonsági ellenőrzésre?

az, hogy egy szervezet milyen gyakran végez biztonsági auditokat, az iparágtól, az üzleti és vállalati struktúra igényeitől, valamint az auditálandó rendszerek és alkalmazások számától függ. Azok a szervezetek, amelyek sok érzékeny adatot kezelnek-például a pénzügyi szolgáltatásokat és a heathcare szolgáltatókat-valószínűleg gyakrabban végeznek ellenőrzéseket. Azok, akik csak egy vagy két alkalmazást használnak, könnyebben végezhetnek biztonsági ellenőrzéseket, és gyakrabban végezhetik el őket. Külső tényezők, mint például a szabályozási követelmények, befolyásolják az ellenőrzés gyakoriságát is.

sok vállalat évente legalább egyszer vagy kétszer végez biztonsági ellenőrzést. De havonta vagy negyedévente is elvégezhetők. A különböző részlegek különböző ellenőrzési ütemtervekkel rendelkezhetnek, attól függően, hogy milyen rendszereket, alkalmazásokat és adatokat használnak. A rendszeres ellenőrzések-akár évente, akár havonta-segíthetnek azonosítani a rendszer rendellenességeit vagy mintáit.

a negyedéves vagy havi ellenőrzések több lehet, mint amire a legtöbb szervezetnek van ideje vagy erőforrása. Az a meghatározó tényező, hogy egy szervezet milyen gyakran választja a biztonsági auditokat, az alkalmazott rendszerek összetettségétől, valamint az adott rendszerben lévő adatok típusától és fontosságától függ. Ha a rendszerben lévő adatokat elengedhetetlennek tartják, akkor ezt a rendszert gyakrabban lehet auditálni, de a bonyolult rendszereket, amelyeknek időbe telik az auditálás, ritkábban lehet auditálni.

a szervezetnek speciális biztonsági ellenőrzést kell végeznie adatszegés, rendszerfrissítés vagy adatmigráció után, vagy amikor a megfelelőségi törvények módosulnak, amikor új rendszert vezettek be, vagy amikor a vállalkozás meghatározott számú felhasználóval növekszik. Ezek az egyszeri ellenőrzések egy adott területre összpontosíthatnak, ahol az esemény biztonsági réseket nyithatott meg. Például, ha éppen adatsértés történt, az érintett rendszerek ellenőrzése segíthet meghatározni, hogy mi történt rosszul.

a biztonsági auditok típusai

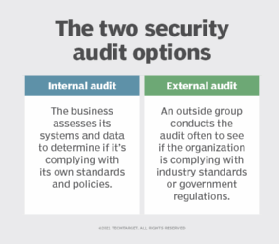

a biztonsági auditoknak két formája van, belső és külső auditok, amelyek a következő eljárásokat foglalják magukban:

- belső ellenőrzések. Ezekben az ellenőrzésekben a vállalkozás saját erőforrásait és belső ellenőrzési osztályát használja fel. A belső auditokat akkor alkalmazzák, amikor egy szervezet üzleti rendszereket kíván érvényesíteni az irányelvek és eljárások megfelelősége érdekében.

- külső ellenőrzések. Ezekkel az ellenőrzésekkel egy külső szervezetet hoznak be ellenőrzés elvégzésére. Külső ellenőrzéseket is végeznek, amikor egy szervezetnek meg kell erősítenie, hogy megfelel az ipari szabványoknak vagy a kormányzati előírásoknak.

a külső ellenőrzéseknek két alkategóriája van: második és harmadik fél általi ellenőrzések. A második fél által végzett ellenőrzéseket az ellenőrzött szervezet szállítója végzi. A harmadik fél által végzett auditokat független, elfogulatlan csoport végzi, és az érintett auditorok nem állnak kapcsolatban az auditált szervezettel.

milyen rendszerekre terjed ki az audit?

a biztonsági audit során a szervezet által használt minden rendszer sérülékenységét a következő területeken lehet megvizsgálni:

- hálózati sebezhetőségek. Az auditorok minden olyan hálózati komponens gyengeségeit keresik, amelyet a támadó kihasználhat a rendszerek vagy információk elérésére, vagy kárt okozhat. A két pont közötti utazás során az információ különösen sérülékeny. A biztonsági ellenőrzések és a rendszeres hálózatfigyelés nyomon követi a hálózati forgalmat, beleértve az e-maileket, azonnali üzeneteket, fájlokat és egyéb kommunikációt. Az ellenőrzésnek ez a része a hálózat elérhetőségét és a hozzáférési pontokat is tartalmazza.

- biztonsági ellenőrzések. Az ellenőrzés ezen részével a könyvvizsgáló megvizsgálja, mennyire hatékonyak a vállalat biztonsági ellenőrzései. Ez magában foglalja annak értékelését, hogy egy szervezet mennyire hajtotta végre az információinak és rendszereinek védelme érdekében létrehozott politikákat és eljárásokat. Például egy Könyvvizsgáló ellenőrizheti, hogy a vállalat megtartja-e az adminisztratív ellenőrzést mobileszközei felett. A könyvvizsgáló teszteli a vállalat ellenőrzéseit, hogy megbizonyosodjon arról, hogy azok hatékonyak-e, és hogy a vállalat követi-e saját irányelveit és eljárásait.

- titkosítás. Az ellenőrzésnek ez a része ellenőrzi, hogy a szervezet rendelkezik-e vezérlőkkel az adattitkosítási folyamatok kezelésére.

- szoftverrendszerek. Itt a szoftverrendszereket vizsgálják annak biztosítása érdekében, hogy megfelelően működjenek és pontos információkat nyújtsanak. Ezeket is ellenőrzik annak biztosítása érdekében, hogy az ellenőrzések megakadályozzák az illetéktelen felhasználók hozzáférését a személyes adatokhoz. A vizsgált területek közé tartozik az adatfeldolgozás, a szoftverfejlesztés és a számítógépes rendszerek.

- architektúra menedzsment képességek. Az auditorok ellenőrzik, hogy az informatikai menedzsment rendelkezik-e olyan szervezeti struktúrákkal és eljárásokkal, amelyek hatékony és ellenőrzött környezetet teremtenek az információk feldolgozásához.

- távközlési vezérlők. Az auditorok ellenőrzik, hogy a távközlési vezérlők működnek-e mind az ügyfél, mind a szerver oldalán, valamint az őket összekötő hálózaton.

- rendszerfejlesztési audit. Az erre a területre kiterjedő ellenőrzések ellenőrzik, hogy a fejlesztés alatt álló rendszerek megfelelnek-e a szervezet által meghatározott biztonsági céloknak. Az ellenőrzés ezen részét annak biztosítására is elvégzik, hogy a fejlesztés alatt álló rendszerek betartsák a meghatározott szabványokat.

- információfeldolgozás. Ezek az ellenőrzések ellenőrzik, hogy az adatfeldolgozási biztonsági intézkedések érvényben vannak-e.

a szervezetek egyes ellenőrzési típusokat is kombinálhatnak egy átfogó kontroll felülvizsgálati auditba.

biztonsági ellenőrzés lépései

ez az öt lépés általában egy biztonsági ellenőrzés részét képezi:

- egyetértek a célokkal. Valamennyi érdekelt fél bevonása az ellenőrzéssel elérendő célok megvitatásába.

- határozza meg az ellenőrzés hatókörét. Sorolja fel az összes ellenőrizendő eszközt, beleértve a számítógépes berendezéseket, a belső dokumentációt és a feldolgozott adatokat.

- végezze el az ellenőrzést és azonosítsa a fenyegetéseket. Az egyes fenyegetésekhez kapcsolódó potenciális fenyegetések felsorolása magában foglalhatja az adatok, berendezések vagy nyilvántartások elvesztését természeti katasztrófák, rosszindulatú programok vagy illetéktelen felhasználók révén.

- értékelje a biztonságot és a kockázatokat. Értékelje az egyes azonosított fenyegetések kockázatát, és azt, hogy a szervezet mennyire képes megvédeni őket.

- határozza meg a szükséges vezérlőket. Határozza meg, milyen biztonsági intézkedéseket kell végrehajtani vagy javítani a kockázatok minimalizálása érdekében.

További információ az auditok egyéb típusairól

a biztonsági audit előkészítésének bevált gyakorlatai

üzletmenet-folytonossági terv audit

Prep a megfelelőségi audit ellenőrzőlista, amelyet az auditorok látni akarnak

hogyan végezzünk IoT auditot a megfelelőség érdekében

teszt vs. értékelés vs. audit

az auditok elkülönülnek a többi gyakorlattól, például a tesztektől és az értékelésektől. Az audit egy módja annak, hogy ellenőrizze, hogy a szervezet betartja-e a belső, valamint a szabványcsoportok és a szabályozó ügynökségek által meghatározott eljárásokat és biztonsági házirendeket. A szervezetek maguk végezhetnek ellenőrzéseket, vagy harmadik feleket vonhatnak be ezek elvégzésére. Biztonsági audit legjobb gyakorlatok állnak rendelkezésre a különböző ipari szervezetek.

a teszt, például a behatolási teszt, egy eljárás annak ellenőrzésére, hogy egy adott rendszer megfelelően működik-e. A tesztelést végző informatikai szakemberek olyan hiányosságokat keresnek, amelyek sebezhetőségeket nyithatnak meg. Például egy toll teszttel a biztonsági elemző ugyanúgy feltöri a rendszert, mint egy fenyegetés szereplője, hogy meghatározza, mit láthat és férhet hozzá a támadó.

az értékelés egy tervezett teszt, például kockázat-vagy sebezhetőség-értékelés. Megvizsgálja, hogyan kell működnie egy rendszernek, majd összehasonlítja azt a rendszer jelenlegi működési állapotával. Például egy számítógépes rendszer sebezhetőségi értékelése ellenőrzi az adott rendszert védő biztonsági intézkedések állapotát, valamint azt, hogy azok megfelelően reagálnak-e.

a biztonsági auditok az informatikai rendszerek és adatok védelmére irányuló átfogó stratégia részét képezik. Ismerje meg a kiberbiztonsági bevált gyakorlatok és eljárások legújabb gondolkodását.