a WEP titkosítás feltörésére irányuló erőfeszítések a WEP protokoll kezdete óta léteznek, sőt nyilvánosan megvitatták, és ez az oldal információkat nyújt arról, hogyan lehet felfedezni és kiszámítani a WEP kulcsot a hálózati forgalomból. Ez a bevezetés a WEP repedés hasznos lehet, hogy bárki, aki szándékában áll, hogy vizsgálja meg a hálózati biztonság.

maga a WEP feltörése viszonylag egyszerű, és akár néhány perctől néhány óráig is eltarthat (a hálózati forgalom mennyiségétől, a kapcsolat minőségétől stb.). A berendezés beállítása úgy, hogy azt tegye, amit tennie kell, hetekig tarthat (attól függ, hogy mi van, és mit tud már). Mielőtt folytatná a WEP-feltörést, olvassa el ennek az “oktatóanyagnak” az első oldalát, amely ötletet adhat a számítógép beállításáról, valamint a WEP-repedés jogszerűségéről.

hogyan kell feltörni a WEP-t az Intel PRO/Wireless 3945ABG

most folytathatjuk a WEP titkosítás feltörésének bemutatását.

mire van szükségem egy vezeték nélküli hálózati WEP-kulcs felfedezéséhez?

itt van egy lista azokról a feltételezésekről, amelyeknek meg kell felelniük ahhoz, hogy felfedezhessenek egy WEP-kulcsot a hálózati forgalomból. Megjegyzés: az alább felsorolt feltételezések erre az oktatóanyagra vonatkoznak. Az interneten található egyéb oktatóanyagok különböző feltételezéseken alapulnak.

- szoftver és hardver: Ubuntu, Intel PRO/Wireless 3945ABG az ipwraw-ng-2.3.4 illesztőprogrammal (vagy alternatívaként TP-LINK TL-WN321G hálózati adapter az rt73-k2wrlz-3.0.1. vezető), aircrack-ng-1.0. (Természetesen más adapter is használható, az Intel és a TP-LINK az, amit használtunk.)

- fizikailag elég közel van a hozzáférési ponthoz ahhoz, hogy csomagokat küldjön és fogadjon. Ne feledje, hogy csak azért, mert csomagokat fogadhat a vezeték nélküli hozzáférési pontról, még nem jelenti azt, hogy csomagokat továbbíthat a hozzáférési pontra. A vezeték nélküli kártya erőssége általában kisebb, mint a hozzáférési pont erőssége, ezért fizikailag elég közel kell lennie ahhoz, hogy a továbbított csomagok elérjék és fogadják a hozzáférési pontot.

- legalább egy vezeték nélküli kliens csatlakozik a hálózathoz és aktív. Ennek az az oka, hogy a WEP feltörése ARP csomagokra támaszkodik, és ha nincsenek aktív kliensek, akkor soha nem lesznek ARP kérési csomagok.

győződjön meg arról, hogy a fenti feltételezések mindegyike igaz, különben a következő példák nem fognak működni.

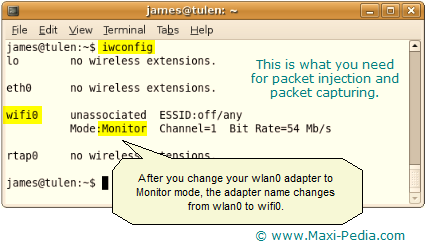

két hálózati adapterrel teszteltük a WEP-feltörést: Intel PRO/Wireless 3945ABG az ipwraw-ng-2.3.4 illesztőprogrammal, alternatívaként pedig a TP-LINK TL-WN321G hálózati adapterkulccsal az rt73-k2wrlz-3.0.1-rel. sofőr. Az Intel adapterre wlan0 (wifi0), a TP-LINK adapterre rausb0 néven hivatkozunk. A hálózati adapter nevét az iwconfig parancs végrehajtásával találhatja meg.

megfelelően működik a hálózati adapter illesztőprogramja?

a cikk egyik feltételezése az, hogy a hálózati interfész illesztőprogramjait javítani kell a monitor módhoz és a csomag befecskendezéséhez. (További részletekért lásd a WEP feltörése az Intel PRO/Wireless 3945ABG kapcsolattal.)

Monitor mode test

ha helyesen töltötte be az illesztőprogram-modult, akkor a hálózati adapter már Monitor módban lehet. Ha nem, próbálja meg végrehajtani a következő parancsot:

sudo airmon-ng start wlan0

Wlan0 (és wifi0) az Intel 3945 hálózati adapter neve. Rausb0 lenne, ha a TP-LINK 321-rel dolgozna. A hálózati adapter nevét az iwconfig parancs végrehajtásával találhatja meg. Az alábbi nyomtatási képernyő megmutatja, mit szeretne látni az iwconfig képernyőn.

ha a hálózati interfész helyesen van beállítva, akkor azt kell mondania Monitor mód.

csomag injekciós teszt

az injekciós teszt segítségével ellenőrizze, hogy a kártya be tudja-e adni az injekciót a folytatás előtt. Próbálja meg végrehajtani a következő két parancsot a terminál ablakában:

aireplay-ng -9 wifi0

aireplay-ng -9 127.0.0.1:666

mindkettőnek azt kell eredményeznie, hogy ” az injekció működik!”üzenet. További részleteket itt talál: http://aircrack-ng.org/doku.php?id=injection_test.

hogyan működik a WEP repedés?

Ok, minden hardver és szoftver készen áll, most itt az ideje, hogy elmagyarázza, hogyan működik a WEP repedés.

itt vannak az alapvető lépések, amelyeket át fogunk menni:

- indítsa el a vezeték nélküli interfészt monitor módban

- indítsa el az airodump-ng-t az összes elérhető hálózat felfedezéséhez és a cél megtalálásához

- változtassa meg MAC-címét (opcionális)

- indítsa el az airodump-ng-t az AP csatornán egy bssid szűrővel az új egyedi IVs gyűjtéséhez

- használja az aireplay-ng csinál egy hamis hitelesítés a cél hozzáférési pont

- start aireplay-ng arp request Replay módban beadni csomagok

- fuss aircrack-ng feltörni kulcs segítségével IVS gyűjtött

könnyen hangzik? Menjünk bele a részletekbe.

1. Indítsa el a vezeték nélküli interfészt monitor módban

ha meg szeretné hallgatni a hálózati forgalmat és rögzíteni szeretné a hálózati forgalmat, a hálózati adapternek Monitor módban kell lennie. Ezt már fentebb tárgyaltuk, valamint a Hogyan lehet feltörni a WEP-t az Intel PRO/Wireless 3945ABG oldalon.

2. Indítsa el az airodump-ng-t az összes elérhető hálózat felfedezéséhez

ha meg akarja törni a WEP-t, akkor egy kicsit többet kell tudnia, mint a hálózat nevét. Ismernie kell a vezeték nélküli hozzáférési pont vagy vezeték nélküli útválasztó MAC-címét is, amelyet a következő parancs végrehajtásával találhat meg:

sudo airodump-ng wifi0

ez az, amit kapsz.

a rendelkezésre álló vezeték nélküli hálózatok nevét a jobb oldali oszlopban, a hozzáférési pontok MAC-címét pedig a bal oldali oszlopban láthatja. Ez a képernyő azt is megmutatja, hogy az egyes hálózatok hogyan vannak biztonságban (WEP, WPA, OPN stb.). Azt is megtudhatja, hogy melyik csatornán működik az egyes hozzáférési pontok.

3. A MAC-cím módosítása (opcionális)

a csomagbefecskendezési technika előnyeinek kihasználásához társítani kell a cél vezeték nélküli hozzáférési pontot. Számos vezeték nélküli hálózatot nemcsak a WEP titkosítás, hanem a MAC szűrés is véd. Ha ez a helyzet a célhálózattal, először meg kell találnia egy már társított felhasználó MAC-címét, majd ezt a MAC-címet kell használnia a saját hitelesítéshez és társításhoz. Olvassa el a következő két oldalt:

hogyan lehet megtörni a MAC szűrést (wifi biztonság)

hogyan lehet megváltoztatni a MAC – Macchanger-t

megjegyzés: a MAC-cím megváltoztatása előtt le kell tiltania a hálózati adaptert, majd újra engedélyeznie kell, tehát ez egy gyakorlat, amely a fent hivatkozott két oldalon, valamint az 1.és 2. ponton megy keresztül.

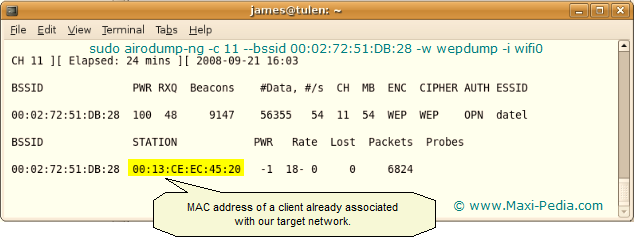

Hogyan találom meg a MAC-címet?

ne feledje, meg kell találnia egy olyan ügyfelet a hálózaton, amely már társítva van a cél hozzáférési ponthoz. Ezt úgy teheti meg, hogy végrehajtja a következő parancsot az Ubuntu Terminál ablakában:

sudo airodump-ng-c 11 –bssid 00:02:72:51:DB:28-w wepdump-i wifi0

ahol-c az a csatorna, amelyen a cél hozzáférési pontja sugároz, BSSID a hozzáférési pont MAC-címe, és-w wepdump-i (később elmagyarázzuk).

a képernyő hasonló lesz a fenti képernyőhöz.

4. Az airodump-ng indítása az új egyedi IVs

gyűjtéséhez mostanra már rendelkeznie kell a cél hozzáférési pontjával kapcsolatos összes szükséges információval (név, MAC, csatorna stb.), a MAC-cím ugyanarra a címre változott, mint a hálózat más kliensei, a hálózati interfész pedig Monitor módban van beállítva. Most el akarja kezdeni az összes új egyedi, úgynevezett inicializálási Vektor (IV) rögzítését, amely a hozzáférési pontból kilépő csomagokban található. Ezt úgy teheti meg, hogy elindítja az airodump-ng-t a hozzáférési pont csatornáján egy BSSID szűrővel (hozzáférési pont MAC-címe). Nyissa meg az új terminál ablakot, és tegye:

sudo airodump-ng-c 11 –bssid 00:02:72:51:DB:28-w wepdump-i wifi0

ez ugyanaz a parancs, mint a 3.lépésben. A 3. lépésben használtuk, hogy találjunk valakit, aki már használja a vezeték nélküli hozzáférési pontot; most inicializálási Vektorok rögzítésére használjuk. A-w wepdump opció annak a fájlnak a neve, ahová el szeretné menteni az inicializálási vektorokat. Opció-i azt jelenti, hogy csak az inicializálási vektorokat szeretné menteni, és az összes többi adatot el kell dobni.

a képernyő hasonló lesz a fenti képernyőhöz a 3.lépésben.

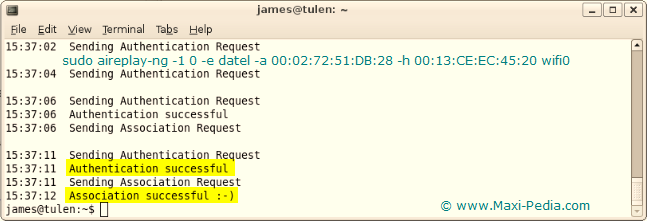

5. Használja aireplay-ng csinálni hamis hitelesítés a hozzáférési pont

most itt az ideje, hogy egyfajta “bejelentkezés” a vezeték nélküli hálózathoz. Annak érdekében, hogy egy hozzáférési pont elfogadja a csomagot, a forrás MAC-címét már társítani kell. Ha a (későbbi) forrás MAC-cím nincs hozzárendelve a hozzáférési ponthoz, akkor a hozzáférési pont figyelmen kívül hagyja a csomagot, és egyértelmű szövegben elküldi a “DeAuthentication” csomagot. Ebben az állapotban nem jönnek létre új inicializálási Vektorok, mert a hozzáférési pont figyelmen kívül hagyja az összes injektált csomagot. A hozzáférési ponttal való kapcsolat hiánya az egyetlen legnagyobb oka annak, hogy a csomag befecskendezése sikertelen. Ezen a ponton csak csatlakozol a hozzáférési ponthoz, és azt mondod, hogy itt vagy, és beszélni akarsz vele. Ez nem ad lehetőséget az adatok továbbítására. Nyisson meg egy másik terminálablakot, és tegye meg:

sudo aireplay-ng -1 0-e datel-a 00:02:72:51:DB:28-h 00:13:CE:EC:45:20 wifi0

ahol a -1 hamis hitelesítést jelent, a 0 az újracsatlakozás időzítését jelenti másodpercben,- e datel a hálózat neve,- a A hozzáférési pont MAC-címe, – h pedig a MAC-cím amely alatt cselekszel (akár a saját, akár a hamisított, ha átmentél a 3.lépésen).

így kell kinéznie a kimenetnek.

ne feledje, hogy az injekcióhoz megcélzott MAC-címet hamis hitelesítéssel vagy egy már társított ügyfél MAC-címének használatával kell társítani a hozzáférési ponthoz (3.lépés), vagy legjobb esetben mindkettő.

lehetséges probléma: Ha megkapja a “Got a deauthentication packet” parancsot, majd folyamatos próbálkozásokat végez, akkor valószínűleg MAC-szűréssel foglalkozik (vagyis egyes hozzáférési pontok úgy vannak konfigurálva, hogy csak a kiválasztott MAC-címek társítását és csatlakoztatását engedélyezzék). Menj vissza a 3. lépéshez. Ebben az esetben csak akkor tudja sikeresen elvégezni a hamis hitelesítést, ha ismeri az engedélyezett listán szereplő MAC-címek egyikét.

lehetséges probléma: ha kap ” várakozás beacon keret (BSSID:…) Nincs ilyen BSSID elérhető.”akkor gyenge wifi jellel van dolgod. Menj közelebb a hozzáférési ponthoz.

hitelesítési kérelem küldése

egy másik gyakori probléma az aireplay-ng képernyőn ismétlődő hitelesítési kérelem küldése. Ha folyamatosan visszatér a “hitelesítési kérelem küldése” vagy a “társítási kérelem küldése”, akkor túl messze van a hozzáférési ponttól, vagy gyenge jellel foglalkozik. Ne feledje, hogy az a tény, hogy csomagokat rögzíthet a hozzáférési pontról, nem jelenti azt, hogy a hozzáférési pont csomagokat is rögzíthet a számítógépről. A számítógépből kilépő jel sokkal gyengébb.

ellenőrizze azt is, hogy ugyanazon a vezeték nélküli csatornán kommunikál-e, mint a hozzáférési pont.

további probléma lehet, hogy a hozzáférési pont MAC-címzést használ, és a MAC-hamisítás a 3.lépésben nem ment jól. Futtassa az ifconfig és a macchanger — show parancsokat, hogy ellenőrizze, hogy a számítógép kommunikál-e valamilyen már hitelesített felhasználó MAC-címével. (Lásd a letöltés Macchanger oldal, “hogyan kell ellenőrizni” szakasz további részletekért.)

egyes esetekben a hozzáférési pont nem képes elég gyorsan kommunikálni a számítógéppel. Ebben az esetben próbálja meg növelni a késleltetést és az időzítést:

sudo aireplay-ng -1 6000-o 1-q 10-e datel-a 00:02:72:51:DB:28-h 00:13:CE:EC:45:20 wifi0

néha a hamis hitelesítés nem működik, függetlenül attól, hogy mit csinálsz, és anélkül kell folytatnod.

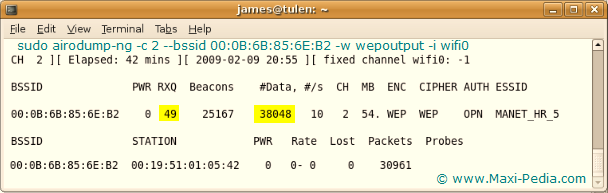

5.1 WEP repedés csomaginjekció nélkül

ha az előző lépés sikertelen az Ön esetében, és nem tudja elvégezni a hitelesítést hamis vagy saját MAC – címmel, a következő lépés 6 – csomaginjekció-valószínűleg sikertelen is. Próbáld ki és nézd meg. Ha a 6. lépés sikertelen, térjen vissza ehhez a szakaszhoz. Ne aggódjon, még mindig feltörheti a WEP-t; csak több időt vesz igénybe. Ha nem tudja hitelesíteni, és ennek eredményeként nem csomag injekció, akkor nézni a képernyőn, amely megnyitotta a 4. lépésben egy ideig.

a cél az, hogy legalább 150 000-et láthasson a #adat oszlopban. Ha megnézi a fenti nyomtatási képernyő RXQ oszlopát, akkor ott láthatja a 49-es számot. Ez az érték a hozzáférési pont és a számítógép közötti vezeték nélküli kapcsolat minőségéről ad információt. Bármi, ami 80 alatt van, gyengének tekinthető. Ha a szám nagyon ingadozik, akkor gyenge a jele is.

az RXQ érték a hozzáférési pontról a számítógépre érkező adatfolyamra vonatkozik. Még akkor is, ha ez a szám meghaladja a 80-at, előfordulhat, hogy a hozzáférési pont nem látja a számítógépet. Ez a leggyakoribb oka a hamis hitelesítés és a csomaginjekció sikertelenségének. Ha ez a helyzet, csak dőljön hátra, és várjon, amíg a #Data oszlop legalább 150 000-et mutat, majd próbálja meg a 7.lépést (WEP repedés). Hitelesítés és csomaginjekció nélkül ez a folyamat 1,5 – 2 órát vehet igénybe. A WEP crack kipróbálását a 7. lépésben kezdheti el, amint a #ADATOK elérik a legalább 80 000-et, de tapasztalatunk az, hogy a WEP-kulcsok általában megrepednek, ha valahol 150 000 iniciációs vektor körül vannak.

6. Indítsa el az aireplay-ng-t ARP request replay módban csomagok befecskendezéséhez

a WEP kulcs feltöréséhez egy vezeték nélküli hozzáférési ponthoz sok inicializálási vektort (IV) kell összegyűjtenünk, ideális esetben valahol 150 000 körül. A normál hálózati forgalom általában nem generálja ezeket az inicializálási vektorokat nagyon gyorsan. Elméletileg, ha türelmes vagy, elegendő IV-t gyűjthetsz a WEP kulcs feltöréséhez, egyszerűen passzívan hallgatva a hálózati forgalmat és mentve őket (5.1 lépés). Alternatív megoldásként használhatja a csomaginjekciónak nevezett technikát a folyamat aktív felgyorsításához. Az injekció azt jelenti, hogy a hozzáférési pont nagyon gyorsan újraküldi a kiválasztott ARP csomagokat (beleértve az IVs-t is). Ez lehetővé teszi számunkra, hogy rövid idő alatt nagyszámú inicializálási vektort rögzítsünk. Tehát ennek a lépésnek az a célja, hogy elindítsa az aireplay-ng-t olyan módban, amely figyeli az ARP-kéréseket, majd újra elindítja őket a hálózatba. Nyisson meg egy másik terminálablakot, és tegye:

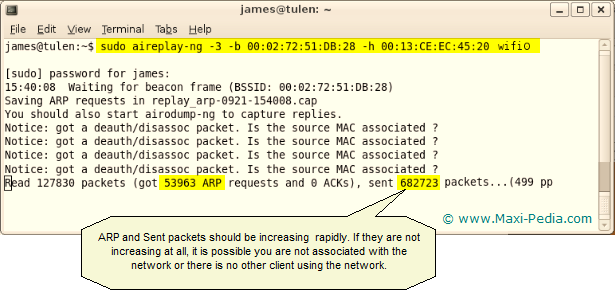

sudo aireplay-ng -3-b 00:02:72:51:DB:28-h 00:13:CE:EC:45:20 wifi0

ahol-b a hozzáférési pont MAC-címe, és-h az a MAC-cím, amely alatt cselekszik (vagy a saját, vagy a hamisított, ha a 3.lépésen ment keresztül).

ez a parancs elkezdi hallgatni az ARP kéréseket, és amikor meghallja az egyiket, az aireplay-ng azonnal elkezdi befecskendezni. ARP-kérést generálhat egy másik, már társított ügyfél pingelésével.

így kell kinéznie a kimenetnek:

az airodump-ng és az aireplay-ng képernyők ellenőrzésével megerősítheti, hogy beadja az injekciót. Az adatcsomagoknak gyorsan növekedniük kell. A” #/s ” – nek valahol 300-400 adatcsomag / másodperc tartományban kell lennie. Olyan alacsony lehet, mint egy 100/másodperc, és olyan magas, mint egy 500/másodperc. Az ARP csomagok és az elküldött csomagok száma is gyorsan növekszik.

lehetséges probléma: Megjegyzés: Ha az ARP csomagok száma és az elküldött csomagok száma is nulla, akkor a hálózati interfész valószínűleg nem kapcsolódik a hozzáférési ponthoz. Vagy túl messze lehet A hozzáférési ponttól (gyenge jel).

lehetséges probléma: a “Got a deauth/disassoc csomaghoz hasonló üzenet. A forrás mac társítva van?”azt jelenti, hogy elvesztette a kapcsolatot a hozzáférési ponttal. Menjen vissza a másik ablakhoz az 5. lépéstől, és futtassa újra a hamis hitelesítést. Ez nem szükséges, ha ment keresztül lépés 3 bár.

7. Futtassa az aircrack-ng-t a WEP kulcs feltöréséhez az IVs gyűjtött

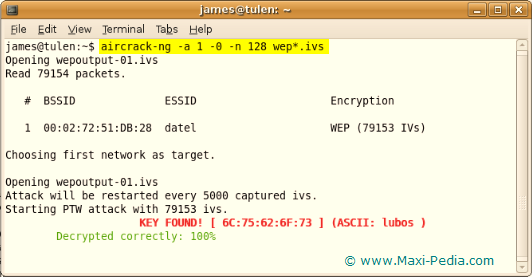

miután nagyszámú inicializálási vektort rögzített, felhasználhatja őket a WEP kulcs meghatározására. Két alapvető módszer létezik a WEP feltörésére: a PTW módszer és az FMS / Korek módszer.

a WEP feltöréséhez nyisson meg egy másik terminálablakot, és hajtsa végre a következő parancsokat:

sudo aircrack-ng-z-b 00:1a:92:77:BB:D9 wepdump*.ivs

sudo aircrack-ng-A 1 -0-n 128 wepdump*.ivs

ahol a-z meghívja a PTW WEP-krakkolási módszert, – b kiválasztja az érdeklődő hozzáférési pontot, wepdump*.az ivs kiválasztja az összes fájlt, amely a “wepdump” betűvel kezdődik, és a “.ivs ” (ez az airodump-ng parancsból származik),- a az FMS/KoreK támadást jelöli,- n pedig a WEP kulcs típusát választja (esetünkben 128 bites). Ezek a parancsok kiszámítják a WEP kulcsot a rögzített inicializálási vektorokból. Így néz ki a kimenet:

megcsináltad! Érdeklik a szórakoztatóbb dolgok? Olvassa el a következő két cikket:

hogyan lehet megtalálni a Mac és IP-címeket a hálózati adatokban

hogyan lehet megtörni a MAC-szűrést

most, hogy tudja, hogyan kell betörni egy WEP-védett hálózatba, és ezért felfedezte a wifi-hálózat gyenge láncszemét, szeretnénk felhívni a figyelmet a biztonsági oktatóanyagokra is. Írtunk néhány oktatóanyagot a vezeték nélküli hálózat biztonságával kapcsolatban. Az IPSec, A VPN, a MAC címzés, a WPA, a WPA2, a PSK és sok más vezeték nélküli biztonsági intézkedésről többet olvashat. Vezeték nélküli biztonsági oktatóanyagaink segítenek a hálózat biztonságosabbá tételében.

és végül, ha további segítségre van szüksége a WEP feltöréséhez, nyugodtan beszélje meg az IT vitafórumunkat. Azt is javasoljuk, hogy ellenőrizze a kapcsolódó tartalom részt az oldal jobb oldali sávjában. Itt is találsz segítséget: