mi a kétfaktoros hitelesítés és miért használják?

a kéttényezős hitelesítés (2FA), amelyet néha kétlépcsős hitelesítésnek vagy kéttényezős hitelesítésnek is neveznek, olyan biztonsági folyamat, amelyben a felhasználók két különböző hitelesítési tényezőt biztosítanak önmaguk igazolására.

a 2FA úgy van megvalósítva, hogy jobban megvédje mind a felhasználó hitelesítő adatait, mind a felhasználó által elérhető erőforrásokat. A kéttényezős hitelesítés magasabb szintű biztonságot nyújt, mint az egytényezős hitelesítéstől (SFA) függő hitelesítési módszerek, amelyekben a felhasználó csak egy tényezőt ad meg-általában egy jelszót vagy jelszót. A kétfaktoros hitelesítési módszerek arra támaszkodnak, hogy a felhasználó első tényezőként jelszót ad meg, a második pedig más tényezőt-általában biztonsági tokent vagy biometrikus tényezőt, például ujjlenyomatot vagy arcszkennelést.

a kétfaktoros hitelesítés további biztonsági réteget ad a hitelesítési folyamathoz, mivel megnehezíti a támadók számára, hogy hozzáférjenek egy személy eszközeihez vagy online fiókjaihoz, mert még akkor is, ha az áldozat jelszavát feltörik, a jelszó önmagában nem elegendő a hitelesítési ellenőrzés teljesítéséhez.

a kétfaktoros hitelesítést régóta használják az érzékeny rendszerekhez és adatokhoz való hozzáférés ellenőrzésére. Az Online szolgáltatók egyre inkább használják a 2FA-t, hogy megvédjék felhasználóik hitelesítő adatait attól, hogy hackerek használják őket, akik jelszó-adatbázist loptak el, vagy adathalász kampányokat használtak a felhasználói jelszavak megszerzéséhez.

ez a cikk a

része mi az identitás és hozzáférés-kezelés? Útmutató az iam-hez

- amely magában foglalja:

- Hogyan építsünk hatékony iam architektúrát?

- 4 alapvető identitás-és hozzáférés-kezelési bevált gyakorlatok

- 5 IAM trendek a biztonság jövőjének alakításában

mik azok a hitelesítési tényezők?

többféle módon lehet valakit egynél több hitelesítési módszerrel hitelesíteni. Jelenleg a legtöbb hitelesítési módszer tudástényezőkre támaszkodik, például egy hagyományos jelszóra, míg a kétfaktoros hitelesítési módszerek vagy birtoklási tényezőt, vagy inherencia tényezőt adnak hozzá.

hitelesítési tényezők, amelyek a számításhoz való elfogadás hozzávetőleges sorrendjében szerepelnek, a következők:

- a tudásfaktor olyan dolog, amit a felhasználó tud, például jelszó, személyi azonosító szám (PIN) vagy más típusú megosztott titok.

- a birtoklási tényező olyan dolog, amellyel a felhasználó rendelkezik, például személyi igazolvány, biztonsági token, mobiltelefon, mobil eszköz vagy okostelefon-alkalmazás a hitelesítési kérelmek jóváhagyásához.

- a biometrikus tényező, más néven inherencia tényező, a felhasználó fizikai énjének velejárója. Ezek lehetnek a fizikai jellemzőkből leképezett személyes tulajdonságok, például az ujjlenyomat-olvasóval hitelesített ujjlenyomatok. Más általánosan használt inherence tényezők közé tartozik az arc – és hangfelismerés vagy a viselkedési biometrikus adatok, például a billentyűleütés dinamikája, a járás vagy a beszédminták.

- a helytényezőt általában az a hely jelöli, ahonnan a hitelesítési kísérlet történik. Ezt úgy lehet érvényesíteni, hogy a hitelesítési kísérleteket egy adott helyen lévő meghatározott eszközökre korlátozzák, vagy a hitelesítési kísérlet földrajzi forrásának nyomon követésével a forrás internetprotokoll címe vagy más földrajzi helymeghatározási információ, például a globális helymeghatározó rendszer (GPS) adatai alapján, amelyek a felhasználó mobiltelefonjáról vagy más eszközéről származnak.

- egy időfaktor korlátozza a felhasználói hitelesítést egy adott időablakra, amelyben a bejelentkezés megengedett, és korlátozza a hozzáférést az ablakon kívüli rendszerhez.

a kétfaktoros hitelesítési módszerek túlnyomó többsége az első három hitelesítési tényezőre támaszkodik, bár a nagyobb biztonságot igénylő rendszerek felhasználhatják őket a többfaktoros hitelesítés (MFA) megvalósítására, amely két vagy több Független hitelesítő adatra támaszkodhat a biztonságosabb hitelesítés érdekében.

hogyan működik a kétfaktoros hitelesítés?

a kétfaktoros hitelesítés engedélyezése az adott alkalmazástól vagy szállítótól függően változik. A kétfaktoros hitelesítési folyamatok azonban ugyanazt az Általános, többlépcsős folyamatot foglalják magukban:

- a felhasználót az alkalmazás vagy a webhely kéri a bejelentkezésre.

- a felhasználó beírja, amit tud-általában felhasználónevet és jelszót. Ezután a webhely szervere talál egyezést, és felismeri a felhasználót.

- a jelszavakat nem igénylő folyamatokhoz a webhely egyedi biztonsági kulcsot generál a felhasználó számára. A hitelesítési eszköz feldolgozza a kulcsot, és a webhely kiszolgálója ellenőrzi azt.

- ezután a webhely felszólítja a felhasználót, hogy kezdeményezze a második bejelentkezési lépést. Bár ez a lépés számos formát ölthet, a felhasználónak be kell bizonyítania, hogy van valami, ami csak nekik lenne, például biometrikus adatok, biztonsági token, személyi igazolvány, okostelefon vagy más mobil eszköz. Ez a birtoklási vagy birtoklási tényező.

- ezután a felhasználónak meg kell adnia egy egyszeri kódot, amelyet a negyedik lépés során generált.

- mindkét tényező megadása után a felhasználó hitelesítésre kerül, és hozzáférést kap az alkalmazáshoz vagy a webhelyhez.

a kétfaktoros hitelesítés elemei

a kétfaktoros hitelesítés az MFA egyik formája. Technikailag bármikor használatban van, amikor két hitelesítési tényezőre van szükség a rendszerhez vagy Szolgáltatáshoz való hozzáféréshez. Az azonos kategóriából származó két tényező használata azonban nem jelenti a 2FA-t. Például a jelszó és a megosztott titok megkövetelése továbbra is SFA-nak minősül, mivel mindkettő a tudás-hitelesítési tényező típusához tartozik.

ami az SFA szolgáltatásokat illeti, a felhasználónevek és jelszavak nem a legbiztonságosabbak. A jelszóalapú hitelesítés egyik problémája, hogy tudást és gondosságot igényel az erős jelszavak létrehozása és megjegyzése. A jelszavak védelmet igényelnek számos bennfentes fenyegetéssel szemben, mint például a gondatlanul tárolt öntapadó jegyzetek bejelentkezési adatokkal, régi merevlemezek és szociális mérnöki kihasználások. A jelszavak külső fenyegetéseknek is áldozatul esnek, például hackereknek, akik brute-force, dictionary vagy rainbow table támadásokat alkalmaznak.

ha elegendő idő és erőforrás áll rendelkezésre, a támadó általában feltörheti a jelszóalapú biztonsági rendszereket, és ellophatja a vállalati adatokat. A jelszavak továbbra is az SFA leggyakoribb formája az alacsony költség, a könnyű megvalósítás és az ismertség miatt.

több kihívás-válasz kérdés nagyobb biztonságot nyújthat, attól függően, hogy hogyan hajtják végre őket, az önálló biometrikus ellenőrzési módszerek pedig az SFA biztonságosabb módszerét is biztosíthatják.

a kétfaktoros hitelesítési termékek típusai

a 2FA megvalósításához sokféle eszköz és szolgáltatás létezik-a tokenektől a rádiófrekvenciás azonosító (RFID) kártyákon át az okostelefon-alkalmazásokig.

a kétfaktoros hitelesítési termékek két kategóriába sorolhatók:

- olyan tokenek, amelyeket a felhasználók a bejelentkezéskor használhatnak; és

- infrastruktúra vagy szoftver, amely felismeri és hitelesíti a hozzáférést azoknak a felhasználóknak, akik helyesen használják a tokenjeiket.

a hitelesítési tokenek lehetnek fizikai eszközök, például kulcstartók vagy intelligens kártyák, vagy létezhetnek olyan szoftverekben, mint mobil vagy asztali alkalmazások, amelyek PIN-kódokat generálnak a hitelesítéshez. Ezeket a hitelesítési kódokat, más néven egyszeri jelszavakat (OTP-ket) általában egy szerver generálja, és egy hitelesítő eszköz vagy alkalmazás hitelesnek ismeri fel őket. A hitelesítési kód egy rövid sorozat, amely egy adott eszközhöz, felhasználóhoz vagy fiókhoz kapcsolódik, és csak egyszer használható a hitelesítési folyamat részeként.

a szervezeteknek telepíteniük kell egy rendszert, amely elfogadja, feldolgozza és engedélyezi vagy megtagadja a hozzáférést a tokenjeikkel hitelesítő felhasználókhoz. Ezt kiszolgálószoftver vagy dedikált hardverkiszolgáló formájában lehet telepíteni,valamint harmadik fél szolgáltatója által nyújtott szolgáltatásként.

a 2FA fontos szempontja annak biztosítása, hogy a Hitelesített felhasználó hozzáférjen minden olyan erőforráshoz, amelyre a felhasználó jóváhagyott, és csak azokhoz az erőforrásokhoz. Ennek eredményeként a 2FA egyik kulcsfontosságú funkciója a hitelesítési rendszer összekapcsolása a szervezet hitelesítési adataival. A Microsoft biztosítja a szervezetek számára szükséges infrastruktúra egy részét a 2FA támogatásához A Windows 10 rendszerben a Windows Hello segítségével, amely Microsoft-fiókokkal működhet, valamint hitelesítheti a felhasználókat a Microsoft Active Directory, az Azure AD vagy a fast IDentity Online (FIDO) segítségével.

hogyan működnek a 2FA hardver tokenek

a 2FA hardver tokenjei a hitelesítés különböző megközelítéseit támogatják. Az egyik népszerű hardver token a YubiKey, egy kis Univerzális soros busz (USB) eszköz, amely támogatja az OTPs-t, a nyilvános kulcsú titkosítást és hitelesítést, valamint a FIDO Alliance által kifejlesztett univerzális 2nd Factor protokollt. A YubiKey Tokeneket a Yubico Inc. értékesíti., székhelye Palo Alto, Kalifornia.

amikor a YubiKey-vel rendelkező felhasználók bejelentkeznek egy OTPs-t támogató online szolgáltatásba-mint például a Gmail, a GitHub vagy a WordPress -, behelyezik a YubiKey-t az eszköz USB-portjába, beírják a jelszavukat, rákattintanak a YubiKey mezőbe, és megérintik a YubiKey gombot. A YubiKey létrehoz egy OTP-t, és belép a mezőbe.

az OTP egy 44 karakteres, egyszer használatos jelszó; az első 12 karakter egy egyedi azonosító, amely a fiókban regisztrált biztonsági kulcsot képviseli. A fennmaradó 32 karakter olyan információkat tartalmaz, amelyeket csak az eszköz és a Yubico szerverei által ismert kulcs segítségével titkosítanak, amelyet az első fiók regisztrációja során hoztak létre.

az OTP-t az online szolgáltatás elküldi a Yubico-nak hitelesítési ellenőrzés céljából. Az OTP érvényesítése után a Yubico hitelesítési szerver egy üzenetet küld vissza, amely megerősíti, hogy ez a megfelelő token a felhasználó számára. 2FA teljes. A felhasználó két hitelesítési tényezőt adott meg: a jelszó a tudásfaktor, a YubiKey pedig a birtoklási tényező.

kétfaktoros hitelesítés mobileszközökhöz

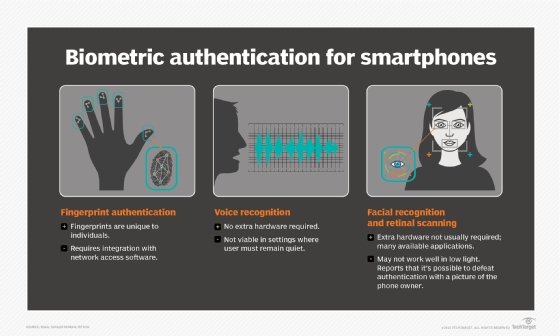

az okostelefonok különféle 2FA képességeket kínálnak, lehetővé téve a vállalatok számára, hogy azt használják, ami a legjobban megfelel nekik. Egyes eszközök felismerik az ujjlenyomatokat, a beépített kamerát használják az arcfelismeréshez vagy az írisz szkenneléséhez, a mikrofont pedig a hangfelismeréshez. A GPS-szel felszerelt okostelefonok további tényezőként ellenőrizhetik a helyet. Hang vagy rövid üzenet szolgáltatás (SMS) csatornaként is használható a sávon kívüli hitelesítéshez.

megbízható telefonszám használható ellenőrző kódok fogadására szöveges üzenetben vagy automatikus telefonhívással. A felhasználónak ellenőriznie kell legalább egy megbízható telefonszámot, hogy beiratkozhasson a mobile 2FA-ba.

az Apple iOS, a Google Android és a Windows 10 mind rendelkezik olyan alkalmazásokkal, amelyek támogatják a 2FA-t, lehetővé téve a telefon számára, hogy fizikai eszközként szolgáljon a birtoklási tényező kielégítésére. Duo Security, székhelye Ann Arbor, nekem. a Cisco által 2018-ban 2,35 milliárd dollárért megvásárolt platform lehetővé teszi az ügyfelek számára, hogy megbízható eszközeiket 2FA-ra használják. A Duo platformja először megállapítja, hogy a felhasználó megbízható, mielőtt ellenőrizné, hogy a mobil eszköz hitelesítési tényezőként is megbízható-e.

a hitelesítő alkalmazások helyettesítik az ellenőrző kód szöveges, hanghívás vagy e-mail útján történő beszerzésének szükségességét. Például egy olyan webhely vagy webalapú szolgáltatás eléréséhez, amely támogatja a Google Hitelesítőt, a felhasználók beírják felhasználónevüket és jelszavukat-ez egy tudástényező. A felhasználókat ezután felszólítják egy hatjegyű szám megadására. Ahelyett, hogy néhány másodpercet kellene várnia a szöveges üzenet fogadására, a hitelesítő generálja a számot számukra. Ezek a számok 30 másodpercenként változnak, és minden bejelentkezéskor eltérőek. A helyes szám megadásával a felhasználók befejezik az ellenőrzési folyamatot, és igazolják a megfelelő eszköz birtoklását-egy tulajdonosi tényezőt.

ezek és más 2FA termékek tájékoztatást nyújtanak a 2FA megvalósításához szükséges minimális rendszerkövetelményekről.

Push notifications for 2FA

a push notification olyan jelszó nélküli hitelesítés, amely ellenőrzi a felhasználót azáltal, hogy értesítést küld közvetlenül a felhasználó eszközének biztonságos alkalmazásához, figyelmeztetve a felhasználót, hogy hitelesítési kísérlet történik. A felhasználó megtekintheti a hitelesítési kísérlet részleteit, és jóváhagyhatja vagy megtagadhatja a hozzáférést-általában egyetlen érintéssel. Ha a felhasználó jóváhagyja a hitelesítési kérelmet, a kiszolgáló megkapja azt, és bejelentkezik a webalkalmazásba.

Push értesítések hitelesítik a felhasználót annak megerősítésével, hogy a hitelesítési rendszerben regisztrált eszköz-általában egy mobil eszköz-a felhasználó birtokában van. Ha egy támadó veszélyezteti az eszközt, akkor a push értesítések is veszélybe kerülnek. A Push értesítések kiküszöbölik az olyan fenyegetéseket, mint a man-in-the-middle támadások, az illetéktelen hozzáférés és a social engineering támadások.

bár a push értesítések biztonságosabbak, mint a hitelesítési módszerek más formái, még mindig vannak biztonsági kockázatok. Például a felhasználók véletlenül jóváhagyhatnak egy csalárd hitelesítési kérelmet, mert hozzá vannak szokva a jóváhagyás megérintéséhez, amikor push értesítéseket kapnak.

biztonságos a kétfaktoros hitelesítés?

míg a kétfaktoros hitelesítés javítja a biztonságot, a 2FA sémák csak annyira biztonságosak, mint a leggyengébb komponenseik. Például a hardver tokenek a kibocsátó vagy a gyártó biztonságától függenek. A veszélyeztetett kétfaktoros rendszer egyik legjelentősebb esete 2011-ben történt, amikor az RSA Security biztonsági cég bejelentette, hogy feltörték az Értékpapíros hitelesítési tokeneket.

maga a fiók-helyreállítási folyamat is felforgatható, ha kétfaktoros hitelesítés legyőzésére használják, mert gyakran visszaállítja a felhasználó aktuális jelszavát, és e-mailt küld egy ideiglenes jelszóval, hogy a felhasználó újra bejelentkezhessen, megkerülve a 2FA folyamatot. A Cloudflare vezérigazgatójának üzleti Gmail-fiókjait ilyen módon feltörték.

bár az SMS-alapú 2FA olcsó, könnyen megvalósítható és felhasználóbarátnak tekinthető, számos támadással szemben sebezhető. A Nemzeti Szabványügyi és Technológiai Intézet (NIST) a 800-63-3: Digital Identity Guidelines című külön kiadványában visszatartotta az SMS használatát a 2FA szolgáltatásokban. A NIST arra a következtetésre jutott, hogy az SMS-ben küldött OTP-K túl sérülékenyek a mobiltelefon-szám hordozhatósági támadások, a mobiltelefon-hálózat elleni támadások és a szöveges üzenetek elfogására vagy átirányítására használható rosszindulatú programok miatt.

a hitelesítés jövője

a nagyobb biztonságot igénylő környezeteket érdekelheti a háromfaktoros hitelesítés, amely általában fizikai token és jelszó birtoklását foglalja magában, amelyet biometrikus adatokkal, például ujjlenyomat-beolvasással vagy hangnyomtatással együtt használnak. Az olyan tényezők, mint a földrajzi hely, az eszköz típusa és a napszak, szintén segítenek meghatározni, hogy a felhasználót hitelesíteni vagy blokkolni kell-e. Ezenkívül a viselkedési biometrikus azonosítók, mint például a felhasználó billentyűleütésének hossza, gépelési sebessége és az egér mozgása, diszkréten, valós időben is megfigyelhetők, hogy folyamatos hitelesítést biztosítsanak a bejelentkezés során végzett egyszeri hitelesítési ellenőrzés helyett.

a jelszavakra támaszkodás, mint a hitelesítés fő módszere, bár gyakori, gyakran már nem nyújtja azt a biztonságot vagy felhasználói élményt, amelyet a vállalatok és felhasználóik igényelnek. És annak ellenére, hogy a régi biztonsági eszközök, mint például a jelszókezelő és az MFA, megpróbálják kezelni a felhasználónevek és jelszavak problémáit, alapvetően elavult architektúrától függenek: a jelszó-adatbázistól.

következésképpen sok szervezet a jelszó nélküli hitelesítéshez fordul. Az olyan módszerek használata, mint a biometrikus adatok és a biztonságos protokollok, lehetővé teszi a felhasználók számára, hogy biztonságosan hitelesítsék magukat alkalmazásaikban anélkül, hogy jelszavakat kellene megadniuk. Az üzleti életben ez azt jelenti, hogy az alkalmazottak jelszavak megadása nélkül férhetnek hozzá munkájukhoz, és továbbra is teljes ellenőrzést tartanak fenn minden bejelentkezés során. A blokklánc használata, például decentralizált identitás vagy Ön-szuverén identitás révén, szintén figyelmet kap a hagyományos hitelesítési módszerek alternatívájaként.