hogyan feltörtem Tel Aviv Wifi hálózatainak 70% – át (5000 összegyűjtött WiFi mintából).

az elmúlt hét évben, amikor Tel Avivban éltem, négyszer cseréltem lakást. Minden alkalommal, amikor ugyanazzal a forgatókönyvvel szembesültem: az internetes cégnek több napig tartott a lakás összekapcsolása, így leválasztva és csalódottan hagytam magam, miközben megpróbáltam nézni a laggy Netflixet a tévében a mobiltelefon hotspotommal. Ennek a forgatókönyvnek a megoldása a ” Hello. Én vagyok az új szomszéd” beszéljen a szomszédokkal, miközben vészhelyzet esetén megpróbálja megszerezni a mobiltelefonszámukat — és megkérdezi, hogy Használhatom-e a WiFi-t, amíg a kábelszolgáltató nem csatlakozik hozzám. Azt hiszem, mindannyian egyetértünk abban, hogy az internet hiánya könnyen a sürgősségi kategóriába tartozik! Gyakran a mobiltelefonszámuk volt a WiFi jelszavuk is!

azt feltételeztem, hogy az Izraelben (és világszerte) élő emberek többsége nem biztonságos WiFi jelszavakkal rendelkezik, amelyeket a kíváncsi szomszédok vagy rosszindulatú szereplők könnyen feltörhetnek, vagy akár kitalál.

a kombináció a múltbeli tapasztalatok, egy viszonylag új WiFi támadás, hogy fogom magyarázni egy pillanatra, egy új szörny repedés Telep (8 x QUADRO RTX 8000 48gb GPU) a CyberArk Labs és az a tény, hogy a WiFi mindenhol, mert a kapcsolat sokkal fontosabb, mint valaha vezetett, hogy a kutatás, hogy igazam volt az én hipotézist, vagy talán csak szerencsés.

a világjárvány miatt a távmunkára való áttérés folytatásával az otthoni hálózatok biztosítása elengedhetetlenné vált, és kockázatot jelent a vállalkozás számára, ha ezt nem teszik meg. Az otthoni hálózatok ritkán rendelkeznek ugyanazokkal a vezérlőkkel, mint a vállalati hálózatok. És egy biztonsági program csak annyira erős, mint a leggyengébb láncszeme.

1. ábra – CyberArk Labs új repedés rig

hogy teszteljék ezt a hipotézist, összegyűjtöttem 5000 WiFi hálózati hash, mint a tanulmányi csoport által sétálnak az utcán Tel Aviv WiFi szippantás berendezések. A kutatás végén viszonylag könnyedén meg tudtam törni a szimatolt WiFi hálózatok jelszavainak több mint 70% – át. A Tel Aviv nagyvárosi terület több mint 3.9 millió ember-el tudod képzelni, mi lett volna a számok, ha nem vágjuk le a kutatásunkat 5000 WiFi hálózaton. Míg ezt a kutatást Tel Avivban végezték, a routereket, amelyek fogékonyak voltak erre a támadásra — a világ számos legnagyobb szállítójától — világszerte használják a háztartások és a vállalkozások.

ebben a blogban, azt mutatják, hogy milyen könnyen (nem kell egy repedés telep) és kevés berendezés nem biztonságos WiFi jelszavakat lehet feltörni, így hacker a WiFi hálózat .A végén felfedjük a repedt hash-ek statisztikáit, és elmagyarázzuk, hogyan lehet megvédeni hálózatát az ilyen típusú támadásoktól. Ezért rendkívül fontos, hogy ismerjük és megértsük a repedés módszerét a megfelelő védelem kialakításához.

ássunk bele

Jens “atom” Steube (Hashcat vezető fejlesztője) kutatása előtt, amikor egy hacker fel akart törni egy WiFi jelszót, élő négyirányú kézfogást kellett rögzítenie az ügyfél és a router között, amely csak a kapcsolat létrehozása során történt. Egyszerűen fogalmazva, a támadónak figyelnie kell a hálózatot, amikor a felhasználó vagy az eszköz csatlakozik a WiFi hálózathoz. Ezért a hackernek fizikai helyen kellett lennie a hozzáférési pont (router) és az ügyfél között, remélve, hogy a felhasználó megadja a megfelelő jelszót, és hogy a kézfogás mind a négy csomagját helyesen szimatolták. Ha egy hacker nem akarta megvárni, amíg az áldozat kapcsolatot létesít (ami órákig is eltarthat, ki csatlakozik otthoni hálózatához munka közben?), a támadó de-hitelesíteni egy már csatlakoztatott felhasználó kényszeríteni az áldozatot, hogy egy új négyirányú kézfogás.

egy másik támadási vektor egy rosszindulatú ikerhálózat beállítása ugyanazzal az SSID-vel (hálózati név), abban a reményben, hogy az áldozat megpróbál bejelentkezni a hamis hálózatba. Ennek egyik fő hiányossága természetesen az, hogy nagyon zajos (vagyis könnyen nyomon követhető) és könnyen észrevehető.

egyszerű angol nyelven, ha egy ellenfél fel akar törni/feltörni egy WiFi jelszót, akkor a megfelelő helyen kell lennie (a felhasználók és a router között) a megfelelő időben (amikor a felhasználók bejelentkeznek), és szerencsésnek kell lennie (a felhasználók a helyes jelszót adták meg, és mind a négy csomagot helyesen szimatolták).

mindez megváltozott az atom úttörő kutatásával, amely egy új sebezhetőséget tárt fel, amely az RSN IE-t (Robust Security Network Information Element) célozta meg egy PMKID hash lekérésére (egy kicsit elmagyarázzuk), amely felhasználható a célhálózat jelszavának feltörésére. A PMKID egy hash, amelyet az AP – k közötti barangolási képességekhez használnak. A pmkid jogszerű használata azonban kevés jelentőséggel bír a blog hatóköre szempontjából. Őszintén szólva, nincs értelme engedélyezni az útválasztókon személyes/magáncélú használatra (WPA2-personal), mivel általában nincs szükség barangolásra egy személyes hálózatban.

az Atom technikája ügyfél nélküli, így a felhasználó bejelentkezésének valós időben történő rögzítésének szükségessége, valamint a felhasználók hálózatra való csatlakozásának szükségessége elavult. Ezenkívül a támadónak csak egyetlen képkockát kell rögzítenie, és el kell távolítania a hibás jelszavakat és a hibás képkockákat, amelyek zavarják a feltörési folyamatot.

világosan fogalmazva, nem kell megvárnunk, amíg az emberek csatlakoznak az útválasztóikhoz, hogy ez a támadás sikeres legyen. Mi csak a közelben a router / hálózat kapok egy PMKID hash és megpróbálja feltörni.

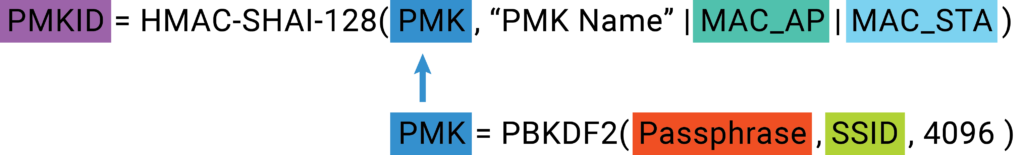

a pmkid feltöréséhez először meg kell értenünk, hogyan keletkezik.

hogyan keletkezik a PMKID hash, és milyen elemeket tartalmaz

2. ábra – a Pmkid hash és PMK kiszámításának folyamata

a hash számítás első pillantásra ijesztőnek tűnhet, de merüljünk bele.

létre kell hoznunk egy PMK-t az SSID-ből (a hálózat neve) és a Jelmondatból; ezután létrehozunk egy PMK-t, amelyet az általunk generált PMK-ból, az AP MAC-címből és az ügyfél MAC-címéből vezérelünk. Tehát nézzük meg, hol találjuk meg ezeket:

a PMK kiszámítása a következőképpen történik:

![]()

3. ábra – PMK számítás

- Jelszó– A WiFi jelszó — ezért az a rész, amelyet valóban keresünk.

- SSID – a hálózat neve. Szabadon elérhető az útválasztó jelzőfényein (3. ábra).

- 4096 – PBKDF2 iterációk száma

![]()

4.ábra – SSID egy jeladóból

miután PMK-t generáltunk, létrehozhatunk egy PMKID-t.

a PMKID kiszámítása a következőképpen történik:

![]()

5. ábra – PMKID számítás

- PMK – amit keresünk, fent generált. A WPA2 personal alkalmazásban a PMK a PSK (a következő bekezdésben ismertetjük).

- “PMK Name” – statikus karakterlánc minden Pkmid-hez.

- MAC_AP – Access Point ‘ S MAC address – ez a cím az útválasztó által küldött bármely keretben megtalálható (4.ábra).

- MAC_STA – az ügyfél Mac-címe megtalálható az ügyfél számítógépe által küldött bármely keretben(4.ábra). Ezenkívül megtalálható az ifconfig \ ip a parancsok kimenetében.

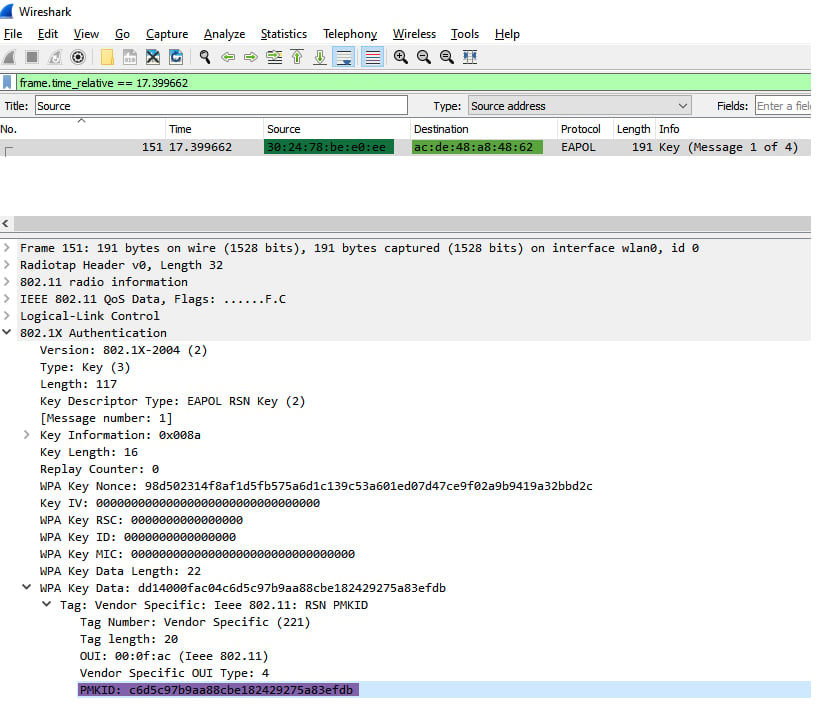

6. ábra-PMKID, AP MAC, kliens MAC

6. ábra-PMKID, AP MAC, kliens MAC

a pmkid hash feltörése végül csak a PMK-k generálása/kiszámítása az SSID-vel és a különböző jelmondatokkal, majd a pmkid kiszámítása a PMK-ból és a kapott egyéb információkból. Miután létrehoztunk egy PMKID-t, amely megegyezik az AP-ből letöltött PMKID-vel (3. ábra), a hash repedt; a megfelelő PMK létrehozásához használt jelszavak, amelyekből a PMKID jött létre, a helyes WiFi jelszó.

most már tudjuk, hogyan keletkezik egy PMKID, és folytathatjuk kutatásunk szippantási és feltörési fázisát.

szippantás pmkid

a WiFi Pmkid kivonatok összegyűjtéséhez vezeték nélküli hálózati interfészre van szükség, amely rendelkezik monitor mód képességekkel. A Monitor mód lehetővé teszi a csomagok rögzítését anélkül, hogy hozzáférési ponthoz kellene társítani.

vettem egy AWUS036ACH ALFA hálózati kártyát 50 dollárért (vannak még olcsóbb lehetőségek is), amely támogatja a monitor módot és a csomag befecskendezését, és Tel Aviv központjában körbejártam a WiFis szippantását.

mielőtt elkezdenénk a szippantást, fel kell készítenünk a környezetünket:

ubuntu gépet használtam AWUS036ACH alfával.

ábra 7 – AWUS036ACH ALFA NIC

építünk a csomag Hcxdumptool — egy nagy segédprogram által ZerBea elfog csomagokat WLAN eszközök.

git clone https://github.com/ZerBea/hcxdumptool.gitsudo apt-get install libcurl4-OpenSSL-dev libssl-dev pkg-configmake

ezt követően telepítenünk kell a monitor mód képességű illesztőprogramokat. Minden lapkakészletnek megvan a maga illesztőprogramja:

git clone -b v5.6.4.2 https://github.com/aircrack-ng/rtl8812au.gitmake && make install

javasoljuk, hogy állítsa le azokat a szolgáltatásokat, amelyek zavarhatják a Hcxdumptool végrehajtását:

sudo systemctl stop wpa_supplicantsudo service NetworkManager stop

akkor itt az ideje elkezdeni a szippantást. Hcxdumptool egy hatékony eszköz, amely lehet használni a különböző támadások, nem csak a PMKID; ezért letiltjuk Minden támadás, amely nem célozza PMKID.

sudo ../../tools/hcxdumptool/hcxdumptool -i wlx00c0caac2745 -o Wi-Fi_PMKID.pcapng --disable_deauthentication --disable_client_attacks --enable_status=3

- -i én Alfa NIC, akkor végre ifconfig \ ip a, hogy megtalálja a felület nevét.

- – o a végrehajtás kimeneti pcapng-je.

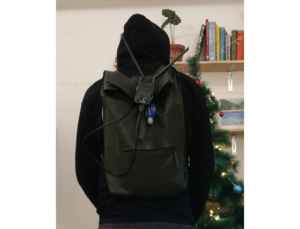

most viseljen kapucnis, mert kapsz egy PMKID minden hálózat átlépni, hogy sebezhető a támadás.

8. ábra – én kapucnis pulcsiban

amikor elértem az 5000 összegyűjtött hálózatot, úgy döntöttem, hogy kilépek; az Izraeli nyár túl forró volt számomra, ezért a szórakoztató részhez fordultam — repedés.

ez repedés ideje!

a feltörési eljárás első lépése a hashcat telepítése, a világ leggyorsabb és legfejlettebb jelszó-helyreállító eszköze. Mivel a szippantás eredményei pcapng formájában vannak, hashfile formátumba kellett konvertálnunk őket, hogy illeszkedjenek a hashcat-hoz. Erre a célra egy másik eszközt használtam a hcxtools nagyszerű csomagjából.

hcxpcapngtool -o Wi-Fi_pmkid_hash_22000_file.txt Wi-Fi_PMKID.pcapng

ami egy hashfile, hogy minden sor veszi a következő szerkezet:

aláírás * típus*PMKID/MIC * MACAP * MACSTA * ESSID * * *

itt van egy példa a hashline:

WPA * 01 * c6d5c97b9aa88cbe182429275a83efdb * 302478bee0ee * acde48a84862*54686557494649***

- SIGNATURE = “WPA”

- TYPE = 01 a PMKID, 02 az EAPOL, mások követni

- pmkid/MIC = PMKID ha típus==01, MIC ha típus==02

- MACAP = MAC az AP

- MACSTA = Mac állomás

- ESSID = ESSID

- nem használják PMKID támadásban:

- ANONCE = ANONCE

- EAPOL = EAPOL (SNONCE van itt)

- MESSAGEPAIR = Bitmaszk

a következő lépés a hashcat végrehajtásával kezdeni a feltörési eljárást:

a Hashcat képességei számos feltörési módszert tartalmaznak,amelyek közül a leggyakoribbak a dictionary + rules és a mask attack. A módszerek különböznek a jelszó kialakításának módjától.

úgy döntöttünk, hogy az úgynevezett “maszk támadással” kezdjük, mivel sok Izraelben élő ember szörnyű szokása, hogy mobiltelefonszámát WiFi jelszóként használja. Lehet gondolni maszk támadás, mint Regex:

- ?d-számjegy

- ?l-kisbetűk

- ?u-nagybetűs karakterek

- ?s-speciális szimbólumok ? ! $ …..

a jelszó maszkja: 202!$nyár lesz ?d?d?d?s?s?l?l?l?l?u

itt van a Hashcat parancsom, amely megpróbálta az összes lehetséges mobiltelefonszám-kombinációt Izraelben

sudo hashcat -a 3 -w4 -m 22000 /home/tuser/hashes/Wi-Fi_pmkid_hash_22000_file.txt 05?d?d?d?d?d?d?d?d -o /home/tuser/hashes/pmkid_cracked.txt

a maszk támadás első végrehajtása során 2200 jelszót törtünk fel. Számítsuk ki az Izraeli mobiltelefonszámok opcióinak számát:

10 számjegy hosszú, és 05-tel kezdődik. Ezért meg kell találnunk a fennmaradó 8 számjegyet.

minden számjegynek 10 opciója van (0-9), tehát 10**8 lehetséges kombináció. Százmillió sok kombinációnak tűnik, de a monster rig 6819,8 kH/s sebességgel számol, ami másodpercenként 6 819 000 hash-ot jelent.

nincs szükség repedésre, mivel a laptopom 194,4 kH/s-ra képes eljutni, ami másodpercenként 194 000 hash-ot jelent. Ez több mint elegendő számítási teljesítményt jelent a jelszavak feltöréséhez szükséges lehetőségek áttekintéséhez. Következésképpen nagyjából 9 percbe telt a laptopom, hogy megtörjem egyetlen WiFi jelszót a mobiltelefonszám jellemzőivel. (10**8)/194,000 = ~516 (másodperc) / 60 = ~9 perc.

a hashtagek repedési sebessége eltér a különböző hash függvények és az iterációk száma miatt. Például a PMKID nagyon lassú az MD5 vagy az NTLM-hez képest. Mindazonáltal lehetséges a pmkid hash feltörése, ha a támadó egy adott hálózatra összpontosít, és a jelszó nem elég bonyolult.

ezután végrehajtottunk egy szabványos szótár támadást a leggyakoribb szótárral, a Rockyou-val.txt, és repedt több mint 900 hash. Itt van egy kis bepillantás a Rockyou – ba.txt tartalom:

123456 12345 123456789 jelszó iloveyou hercegnő 1234567 rockyou 12345678 abc123 nicole daniel babygirl majom szép jessica 654321 michael ashley

nézzük át a statisztikák a repedt hash:

repedt jelszavak hosszuk szerint:

| jelszó hossza | események |

| 10 | 2405 |

| 8 | 744 |

| 9 | 368 |

| 12 | 14 |

| 11 | 14 |

| 14 | 7 |

| 13 | 7 |

| összeg | 3,559 |

mint látható, kivéve a 10 jegyű jelszót — amelyhez személyre szabott maszk volt—, mivel a jelszó hossza nőtt, a repedt jelszavak száma csökkent. A tanulság itt? Minél hosszabb a jelszó, annál jobb.

Top 4 maszkok a feltört jelszavak:

| maszk | események | jelentése |

| maszk | események | jelentése |

| ?d?d?d?d?d?d?d?d?d?d | 2349 | 10 számjegyek |

| ?d?d?d?d?d?d?d?d | 596 | 8 számjegyek |

| ?d?d?d?d?d?d?d?d?d | 368 | 9 számjegyek |

| ?l?l?l?l?l?l?l?l | 320 | 8 kisbetűk |

| összeg | 3,633 |

láthatjuk, hogy a repedt jelszavak leggyakrabban olyan maszkhoz illeszkednek, amely csak számjegyeket vagy csak kisbetűket tartalmaz.

nem minden útválasztó támogatja a roaming funkciókat, ezért nem sérülékenyek a PMKID támadással szemben. Kutatásunk azonban azt találta, hogy a világ számos legnagyobb gyártója által gyártott útválasztók sebezhetőek.

amint azt előzetesen becsültem, a WiFis-ek szippantásának folyamata és az azt követő feltörési eljárások a felszerelés, a költségek és a végrehajtás szempontjából nagyon hozzáférhető vállalkozás volt.

a lényeg az, hogy néhány órán belül, körülbelül 50 dollárral, a szomszéd vagy egy rosszindulatú színész veszélyeztetheti a magánéletét, és még sok más, ha nincs erős jelszava.

következtetés

összesen több mint 3500 WiFi hálózatot törtünk fel Tel Avivban és környékén – a mintánk 70% – át.

a veszélyeztetett WiFi hálózat fenyegetése komoly kockázatot jelent az egyének, a kisvállalkozások és a vállalkozások számára egyaránt. És amint megmutattuk, amikor egy támadó viszonylag könnyedén feltörheti a WiFi hálózatok több mint 70% – át egy nagy globális városban, nagyobb figyelmet kell fordítani az önvédelemre.

a legalapvetőbb szinten a hálózatot használó emberek a sávszélesség egy részét veszik igénybe, ami lelassíthatja az internetes élményt. Ennek következménye azonban az, hogy amint a támadók hozzáférnek a hálózatához, különféle ember a közepén (MITM) támadásokat indíthatnak. Ez oda vezethet, hogy a támadók hozzáférnek a fontos fiókjaidhoz, például a bankszámládhoz, az e-Mail fiókodhoz (ami minden a modern életben), és veszélyeztetik más érzékeny hitelesítő adatokat. Ez tovább nyitja a támadási vektorokat az IoT-eszközökhöz, például az intelligens otthoni berendezésekhez, az intelligens TV-khez, a biztonsági rendszerekhez stb.

a kisvállalkozások számára a kockázat abban rejlik, hogy a támadó beszivárog egy hálózatba, majd oldalirányban nagy értékű alkalmazásokhoz vagy adatokhoz, például számlázási rendszerhez vagy pénztárhoz költözik.

ami az enterprise-t illeti, lehetséges, hogy a támadó kezdeti hozzáférést szerez egy távoli felhasználó WiFi-jéhez, majd ugrik a felhasználó számítógépére, és megvárja a VPN-kapcsolatot, vagy hogy a felhasználó az irodába menjen, és onnan oldalirányban mozogjon.

tágabb értelemben a számítógépek és egyéb eszközök általában nem érhetők el a hálózaton kívülről a NAT miatt, de ha egy támadó a hálózatban van, akkor számos támadási vektort megkönnyít.

hogyan védjem meg magam?

- válasszon egy összetett jelszót. Az erős jelszónak tartalmaznia kell legalább egy kisbetűt, egy nagybetűt, egy szimbólumot, egy számjegyet. Legalább 10 karakter hosszúnak kell lennie. Könnyen emlékezni kell rá, és nehéz előre látni. Rossz példa: Summer$021

- módosítsa az útválasztó alapértelmezett felhasználónevét és jelszavát.

- frissítse az útválasztó firmware verzióját.

- tiltsa le a gyenge titkosítási protokollokat (például WAP vagy WAP1).

- a WPS letiltása.

fontos megjegyezni, hogy a multi-factor authentication (MFA) bevezetése a személyes WiFi-hez nehéz és nagyrészt nem praktikus a személyes WiFi és a nem technikai fogyasztók számára. Az sem valószínű, hogy az MFA széles körben elérhető lesz az általános fogyasztói felhasználási esetekben a near szolgáltatásban.

szeretném megköszönni az atomnak és a ZerBea-nak a hihetetlen munkát ezen a támadási technikán és általában véve a munkájukért.

remélem tetszett ez a blog, és hogy megteszi a szükséges lépéseket, hogy biztosítsa a WiFi hálózat. Emlékeztetőül: a feltörött jelszavak egyikét sem használták jogosulatlan hozzáféréshez ezekhez a WiFi hálózatokhoz vagy más, ezeken a hálózatokon keresztül elérhető információkhoz.