Gli sforzi per decifrare la crittografia WEP sono stati intorno e anche pubblicamente discusso fin dall’inizio del protocollo WEP, e questa pagina ti porta informazioni su come scoprire e calcolare una chiave WEP dal traffico di rete. Questa introduzione al cracking WEP può essere utile a chiunque intenda indagare sulla sicurezza della rete.

Il cracking del WEP stesso è relativamente semplice e può richiedere da pochi minuti a poche ore (dipende dalla quantità di traffico di rete, dalla qualità della connessione, ecc.). Impostare la tua attrezzatura in modo che faccia ciò che deve fare può richiedere settimane (dipende da ciò che hai e da ciò che già sai). Prima di procedere al cracking WEP, leggere la nostra prima pagina di questo “tutorial” che può fornire un’idea su come impostare il computer e anche sulla legalità del cracking WEP.

Come decifrare WEP con Intel PRO/Wireless 3945ABG

Ora possiamo procedere a dimostrare come decifrare la crittografia WEP.

Di cosa ho bisogno per scoprire una chiave WEP di rete wireless?

Ecco un elenco di ipotesi che è necessario soddisfare per poter scoprire una chiave WEP dal traffico di rete. Nota, le ipotesi elencate di seguito sono specifiche per questo tutorial. Altri tutorial sul web si basano su diverse ipotesi.

- Software e hardware: Ubuntu, Intel PRO / Wireless 3945ABG con il driver ipwraw-ng-2.3.4 (o in alternativa TP-LINK TL-WN321G scheda di rete con rt73-k2wrlz-3.0.1. driver), aircrack-ng-1.0. (Naturalmente, è possibile utilizzare qualche altro adattatore pure, Intel e TP-LINK è quello che abbiamo usato.)

- Sei fisicamente abbastanza vicino al punto di accesso per inviare e ricevere pacchetti. Ricorda che solo perché puoi ricevere pacchetti dal punto di accesso wireless non significa che sarai in grado di trasmettere pacchetti al punto di accesso. L’intensità della scheda wireless è in genere inferiore all’intensità del punto di accesso, quindi è necessario essere fisicamente abbastanza vicini affinché i pacchetti trasmessi raggiungano e vengano ricevuti dal punto di accesso.

- C’è almeno un client wireless connesso alla rete e attivo. Il motivo è che il cracking WEP si basa sui pacchetti ARP e se non ci sono client attivi, non ci saranno mai pacchetti di richiesta ARP.

Assicurati che tutte le ipotesi di cui sopra siano vere, altrimenti gli esempi che seguono non funzioneranno.

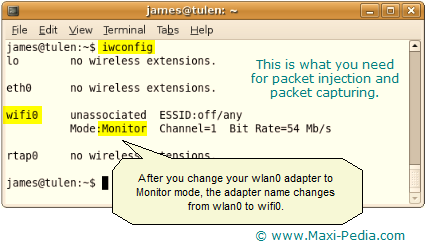

Abbiamo testato WEP cracking con due schede di rete: Intel PRO / Wireless 3945ABG con il driver ipwraw-ng-2.3.4 e in alternativa TP-LINK TL-WN321G adattatore di rete dongle con il rt73-k2wrlz-3.0.1. driver. L’adattatore Intel viene indicato come wlan0 (wifi0) e l’adattatore TP-LINK viene indicato come rausb0. È possibile trovare il nome della scheda di rete eseguendo il comando iwconfig.

Il driver della scheda di rete funziona correttamente?

Una delle ipotesi in questo articolo è che i driver dell’interfaccia di rete devono essere patchati per la modalità monitor e l’iniezione di pacchetti. (Vedere il Come crack WEP con Intel PRO / Wireless 3945ABG link menzionato sopra per maggiori dettagli.)

Test modalità monitor

Se il modulo driver è stato caricato correttamente, la scheda di rete potrebbe essere già in modalità Monitor. In caso contrario, provare a eseguire il seguente comando:

sudo airmon-ng start wlan0

Wlan0 (e anche wifi0) è il nome della scheda di rete Intel 3945. Sarebbe rausb0 se lavorassi con il TP-LINK 321. È possibile trovare il nome della scheda di rete eseguendo il comando iwconfig. La schermata di stampa qui sotto mostra ciò che si desidera vedere nella schermata iwconfig.

Se l’interfaccia di rete è impostata correttamente, si dovrebbe dire modalità Monitor.

Packet injection test

Utilizzare il test di iniezione per confermare la scheda può iniettare prima di procedere. Prova a eseguire i seguenti due comandi nella finestra del terminale:

aireplay-ng -9 wifi0

aireplay-ng -9 127.0.0.1:666

Entrambi dovrebbero portare alla ” Iniezione sta funzionando!” messaggio. Puoi trovare maggiori dettagli qui: http://aircrack-ng.org/doku.php?id=injection_test.

Come funziona il cracking WEP?

Ok, abbiamo tutto l’hardware e il software pronto, ora è il momento di spiegare come funziona WEP cracking.

Ecco i passaggi fondamentali che attraverseremo:

- Avviare l’interfaccia wireless in modalità monitor

- Avviare airodump-ng per scoprire tutte le reti disponibili e trovare il vostro target di

- Cambiare il vostro indirizzo MAC (opzionale)

- Avviare airodump-ng su AP con un bssid filtro per raccogliere la nuova e unica IVs

- Utilizzare aireplay-ng per fare un fake authentication con il punto di accesso di destinazione

- Start aireplay-ng su richiesta ARP replay modalità di iniettare pacchetti

- Esegui aircrack-ng per rompere con IVs raccolti

sembra facile? Entriamo nei dettagli.

1. Avviare l’interfaccia wireless in modalità monitor

Se si desidera ascoltare il traffico di rete e catturare il traffico di rete, la scheda di rete deve essere in modalità Monitor. Abbiamo già coperto questo sopra e anche sulla pagina Come crack WEP con Intel PRO / Wireless 3945ABG.

2. Avviare airodump-ng per scoprire tutte le reti disponibili

Se si vuole rompere WEP, è necessario conoscere un po ‘ di più di un semplice nome di rete. È inoltre necessario conoscere l’indirizzo MAC del punto di accesso wireless o del router wireless che è possibile trovare eseguendo il seguente comando:

sudo airodump-ng wifi0

Questo è ciò che otterrai.

È possibile visualizzare i nomi delle reti wireless disponibili nella colonna più a destra e gli indirizzi MAC dei punti di accesso nella colonna più a sinistra. Questa schermata ti dice anche come ogni rete è protetta (WEP, WPA, OPN, ecc.). Puoi anche scoprire su quale canale opera ciascun punto di accesso.

3. Modificare l’indirizzo MAC (opzionale)

Per sfruttare la tecnica di iniezione dei pacchetti, è necessario essere associati al punto di accesso wireless di destinazione. Molte reti wireless sono protette non solo dalla crittografia WEP, ma anche dal filtro MAC. Se questo è il caso della rete di destinazione, è necessario prima scoprire un indirizzo MAC di un utente già associato e quindi utilizzare tale indirizzo MAC per la propria autenticazione e associazione. Leggere le due pagine seguenti:

Come rompere il filtro MAC (sicurezza wifi)

Come cambiare il MAC – Macchanger

Nota, è necessario disabilitare la scheda di rete prima di cambiare l’indirizzo MAC e quindi attivare di nuovo, quindi è un esercizio che passa attraverso le due pagine di cui sopra nonché attraverso il punto 1 e 2.

Come faccio a trovare un indirizzo MAC?

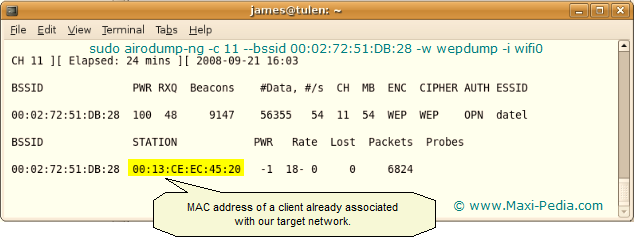

Ricorda, devi trovare un client sulla rete già associato al tuo punto di accesso di destinazione. È possibile farlo eseguendo il seguente comando nella finestra del terminale di Ubuntu:

sudo airodump-ng-c 11 b bssid 00:02:72:51:DB:28-w wepdump-i wifi0

dove-c è il canale su cui sta trasmettendo il punto di accesso di destinazione, BSSID è l’indirizzo MAC del punto di accesso e-w wepdump-i (spiegheremo più avanti).

Lo schermo sarà simile allo schermo sopra.

4. Avvia airodump-ng per raccogliere i nuovi IV unici

A questo punto, dovresti avere tutte le informazioni necessarie sul tuo punto di accesso di destinazione (nome, MAC, canale, ecc.), il tuo indirizzo MAC è cambiato con lo stesso indirizzo di un altro client sulla rete e l’interfaccia di rete è impostata in modalità Monitor. Ora vuoi iniziare a catturare tutti i nuovi vettori di inizializzazione (IV) unici inclusi nei pacchetti che escono dal tuo punto di accesso. Puoi farlo avviando airodump-ng sul tuo canale access point con un filtro BSSID (access point MAC address). Apri una nuova finestra del terminale e fai:

sudo airodump-ng-c 11 b bssid 00:02:72:51:DB:28-w wepdump-i wifi0

Questo è lo stesso comando del passaggio 3. L’abbiamo usato nel passaggio 3 per trovare qualcuno che sta già utilizzando il tuo punto di accesso wireless; ora lo usiamo per catturare i vettori di inizializzazione. L’opzione-w wepdump è il nome del file in cui si desidera salvare i vettori di inizializzazione. Opzione-i significa che si desidera salvare solo i vettori di inizializzazione e scartare tutti gli altri dati.

Lo schermo sarà simile allo schermo sopra nel passaggio 3.

5. Usa aireplay-ng per eseguire un’autenticazione falsa con il punto di accesso

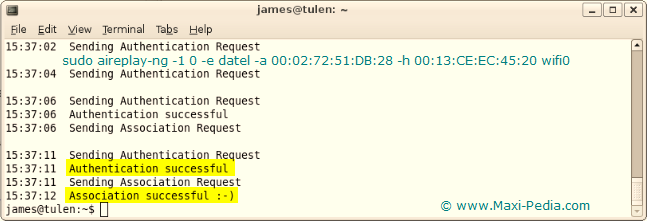

Ora è il momento di “accedere” alla tua rete wireless. Affinché un punto di accesso accetti un pacchetto, l’indirizzo MAC di origine deve essere già associato. Se l’indirizzo MAC di origine che si sta iniettando (in seguito) non è associato al punto di accesso, il punto di accesso ignora il pacchetto e invia un pacchetto di “DeAutenticazione” in chiaro. In questo stato, non vengono creati nuovi vettori di inizializzazione perché il punto di accesso ignora tutti i pacchetti iniettati. La mancanza di associazione con il punto di accesso è la ragione principale per cui l’iniezione di pacchetti non riesce. A questo punto ti stai semplicemente connettendo al punto di accesso e dicendogli che sei qui e vuoi parlarci. Questo non ti dà alcuna possibilità di trasferire dati. Aprire un’altra finestra di terminale e dai:

sudo aireplay-ng -1 0-e datel -a 00:02:72:51:DB:28 -h 00:13:CE:CE:45:20 wifi0

dove -1 significa fake authentication, 0 significa che la riassociazione tempi in secondi, e-datel è il nome della rete, è il MAC address dell’access point, e -h è l’indirizzo MAC sotto la quale si legge (la propria o falso, se si è andato attraverso il passo 3).

Questo è come dovrebbe essere l’output.

Ricorda che l’indirizzo MAC target per l’iniezione deve essere associato al punto di accesso utilizzando l’autenticazione fake o utilizzando un indirizzo MAC da un client già associato (passaggio 3), o entrambi nella migliore delle ipotesi.

Possibile problema: Se ottieni “Hai un pacchetto di deautenticazione” e poi continui tentativi, probabilmente hai a che fare con il filtro MAC (cioè alcuni punti di accesso sono configurati per consentire solo agli indirizzi MAC selezionati di associarsi e connettersi). Torna al punto 3. Se questo è il caso, non sarai in grado di eseguire correttamente l’autenticazione falsa a meno che tu non conosca uno degli indirizzi MAC nell’elenco consentito.

Possibile problema: se si ottiene ” In attesa di beacon frame (BSSID:…) Nessun tale BSSID disponibile.”allora avete a che fare con segnale wifi debole. Avvicinati al punto di accesso.

Invio di una richiesta di autenticazione

L’invio di una richiesta di autenticazione che continua a ripetersi sulla schermata aireplay-ng è un altro problema comune. Se continui a ricevere “Invio richiesta di autenticazione” o “Invio richiesta di associazione” che continuano a tornare, allora sei troppo lontano dal punto di accesso o hai a che fare con un segnale debole. Ricordate, il fatto che è possibile catturare i pacchetti dal punto di accesso non significa che il punto di accesso può anche catturare i pacchetti dal computer. Il segnale che esce dal tuo computer è molto più debole.

Inoltre, verificare che si stia comunicando sullo stesso canale wireless del punto di accesso.

Un altro problema può essere che il punto di accesso utilizza l’indirizzamento MAC e lo spoofing del MAC nel passaggio 3 non è andato bene. Eseguire i comandi ifconfig e macchanger show show per verificare che il computer stia comunicando utilizzando l’indirizzo MAC di un utente già autenticato. (Vedere la pagina di download Macchanger,” Come verificare ” sezione per maggiori dettagli.)

In alcuni casi, il punto di accesso non è in grado di comunicare abbastanza rapidamente con il computer. In questo caso, cercare di aumentare il ritardo e la tempistica:

sudo aireplay-ng -1 6000-o 1-q 10-e datel-a 00:02:72:51:DB:28-h 00:13:CE:EC:45:20 wifi0

Alcune volte, l’autenticazione falso semplicemente non funziona, non importa quello che fai e si deve procedere senza di essa.

5.1 WEP crack senza packet injection

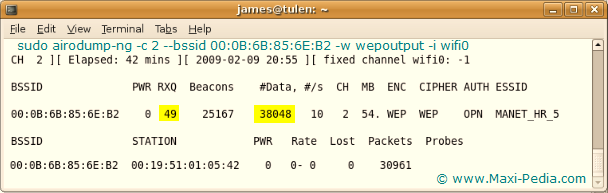

Se il passaggio precedente fallisce nel tuo caso, e non sei in grado di eseguire l’autenticazione con un falso o il tuo indirizzo MAC, il prossimo passo 6 – packet injection – probabilmente fallirà anche. Provalo e vedere. Se il passaggio 6 non riesce, tornare a questa sezione. Nessuna preoccupazione, si può ancora rompere WEP; ci vorrà solo più tempo. Se non riesci ad autenticarti e di conseguenza fai l’iniezione del pacchetto, guarderai per un po ‘ la schermata che hai aperto nel passaggio 4.

Il tuo obiettivo è vedere almeno 150.000 nella colonna #Data. Se guardi la colonna RXQ nella schermata di stampa sopra, puoi vedere il numero 49. Questo valore fornisce informazioni sulla qualità della connessione wireless tra il punto di accesso e il computer. Qualsiasi cosa al di sotto di 80 è considerata debole. Se il numero oscilla molto, hai anche un segnale debole.

Il valore RXQ si riferisce al flusso di dati che va dal punto di accesso al computer. Anche se questo numero è superiore a 80, il punto di accesso potrebbe ancora non essere in grado di vedere il computer. Questo è il motivo più comune per cui l’autenticazione falsa e l’iniezione di pacchetti falliscono. Se questo è il tuo caso, siediti e aspetta che la colonna #Data mostri almeno 150.000, quindi prova il passaggio 7 (WEP crack). Senza autenticazione e iniezione di pacchetti, questo processo potrebbe richiedere 1,5-2 ore. Puoi iniziare a provare il crack WEP nel passaggio 7 non appena i dati #raggiungono almeno 80.000, ma la nostra esperienza è che le chiavi WEP di solito vengono incrinate una volta che hanno circa 150.000 vettori di iniziazione.

6. Avviare aireplay – ng in modalità ARP request replay per iniettare pacchetti

Per rompere una chiave WEP per un punto di accesso wireless, abbiamo bisogno di raccogliere un sacco di vettori di inizializzazione (IV), idealmente da qualche parte circa 150.000 di loro. Il normale traffico di rete in genere non genera questi vettori di inizializzazione molto rapidamente. Teoricamente, se si è pazienti, è possibile raccogliere IV sufficienti per decifrare la chiave WEP semplicemente ascoltando passivamente il traffico di rete e salvandoli (passaggio 5.1). In alternativa, è possibile utilizzare una tecnica chiamata packet injection per accelerare attivamente il processo. L’iniezione implica che il punto di accesso invii nuovamente i pacchetti ARP selezionati (includono IV) più e più volte molto rapidamente. Questo ci permette di catturare un gran numero di vettori di inizializzazione in un breve periodo di tempo. Quindi, lo scopo di questo passaggio è quello di avviare aireplay-ng in una modalità che ascolta le richieste ARP, quindi le reinserisce nella rete. Apri un’altra finestra del terminale e fai:

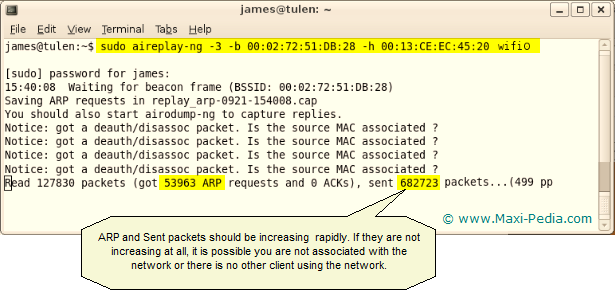

sudo aireplay-ng -3-b 00:02:72:51:DB:28-h 00:13:CE:EC:45: 20 wifi0

dove-b è l’indirizzo MAC del punto di accesso e-h è l’indirizzo MAC in base al quale agisci (il tuo o quello falsificato se hai superato il passaggio 3).

Questo comando inizierà ad ascoltare le richieste ARP e quando ne sentirà una, aireplay-ng inizierà immediatamente a iniettarla. È possibile generare una richiesta ARP eseguendo il ping di un altro client già associato.

Questo è ciò che l’output dovrebbe essere simile:

È possibile confermare che si sta iniettando controllando le schermate airodump-ng e aireplay-ng. I pacchetti di dati dovrebbero aumentare rapidamente. Il “# / s ” dovrebbe essere da qualche parte nell’intervallo da 300 a 400 pacchetti di dati al secondo. Può partire da 100 / secondo e fino a 500/secondo. Anche i pacchetti ARP e i pacchetti inviati dovrebbero aumentare rapidamente.

Possibile problema: Nota, se il conteggio dei pacchetti ARP e anche il conteggio inviato sono bloccati a zero, è probabile che l’interfaccia di rete non sia associata al punto di accesso. Oppure, si può anche essere troppo lontano dal punto di accesso (segnale debole).

Possibile problema: Messaggio simile a ” Got a deauth / disassoc packet. Il mac di origine è associato?”significa che hai perso l’associazione con il punto di accesso. Torna alla tua altra finestra dal passaggio 5 ed esegui nuovamente l’autenticazione falsa. Questo non è necessario se si è passati attraverso il passaggio 3 però.

7. Eseguire aircrack-ng per decifrare la chiave WEP utilizzando l’IVS raccolto

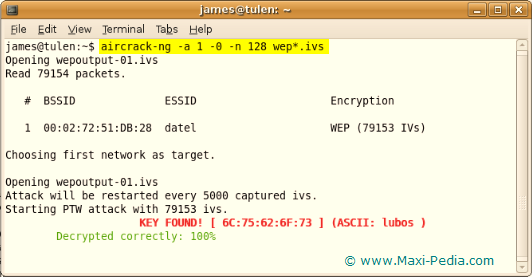

Una volta catturato un gran numero di vettori di inizializzazione, è possibile utilizzarli per determinare la chiave WEP. Esistono due metodi di base per il cracking del WEP: il metodo PTW e il metodo FMS/Korek.

Per rompere il WEP aprire un’altra finestra di terminale ed eseguire i seguenti comandi:

sudo aircrack-ng-z-b 00:1A:92:77:BB:D9 wepdump*.ivs

sudo aircrack-ng – a 1 -0-n 128 wepdump*.ivs

dove-z richiama il metodo PTW WEP-cracking, – b seleziona il punto di accesso a cui siamo interessati, wepdump*.ivs seleziona tutti i file che iniziano con “wepdump” e terminano con”.ivs ” (questo viene dal tuo comando airodump-ng in precedenza),- a denota l’attacco FMS/KoreK e-n seleziona il tipo di chiave WEP (128-bit nel nostro caso). Questi comandi calcoleranno la chiave WEP dai vettori di inizializzazione catturati. Questo è l’aspetto dell’output:

Ce l’hai fatta! Interessato a cose più divertenti? Leggi i seguenti due articoli:

Come trovare gli indirizzi MAC e IP nei dati di rete

Come rompere il filtraggio MAC

Ora che sapete come rompere in una rete protetta da WEP e quindi hanno scoperto l’anello debole nella rete wifi, vorremmo anche attirare la vostra attenzione ai nostri tutorial di sicurezza. Abbiamo scritto alcuni tutorial relativi alla sicurezza della rete wireless. Puoi leggere di più su IPSec, VPN, indirizzamento MAC, WPA, WPA2, PSK e molte altre misure di sicurezza wireless. I nostri tutorial sulla sicurezza wireless ti aiutano a rendere la tua rete più sicura.

E, infine, se avete bisogno di più aiuto con il modo di crack WEP, sentitevi liberi di discutere nel nostro forum di discussione IT. Ti consigliamo inoltre di controllare la sezione Relativa ai contenuti nella barra laterale destra di questa pagina. Puoi anche trovare aiuto qui: