デジタル証明書は、公開鍵の所有者の身元を確認する方法です。 通常、CA(certification authority)と呼ばれるサードパーティの組織は、デジタル証明書所有者の身元を確認または拘束する責任があります。 これは、お互いに知られていないか、信頼の欠如を持っている二つの当事者間の安全な通信を確立するために使用されます。 デジタル証明書は、あなたが通信を確立したいと思うことができる人が実際に彼があると主張する人であることを保証することができます。

だから、デジタル証明書を使用する主な理由は、安全に通信したい二者間の信頼を構築することです。

デジタル証明書を使用して信頼を構築するにはどうすればよいですか?

よく知られた組織がその人の身元を支持するとき、未知の人の身元を確認することができます。 デジタル証明書の場合、CAまたは認証局は証明書の所有者の身元を支持し、簡単に言えば、CAは証明書の所有者が本物であるという合理的な保証を

デジタル証明書には、証明書所有者の公開鍵の暗号化された形式が含まれています。

デジタル証明書の実用化

Eコマースウェブサイトは、彼らが主張する人であることを購入者に保証するためにデジタル証明書を使用します。

デジタル証明書の基本コンポーネント

証明書所有者の暗号化された公開鍵、所有者のid情報。

デジタル証明書の作成方法

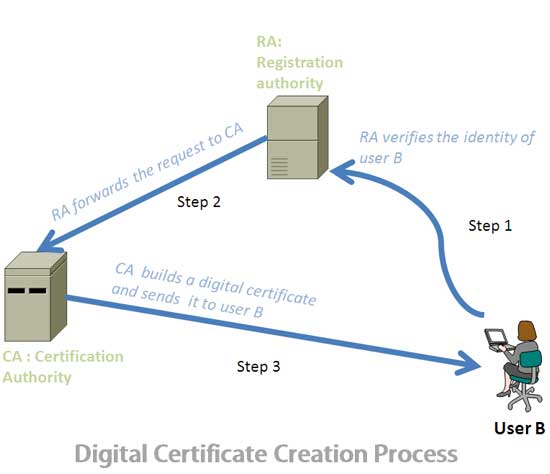

たとえば、ユーザー Aはユーザー Bと安全に通信したいと考えています。 ユーザー Bは、安全な通信のためにデジタル証明書を必要とします。 まず、ユーザBは、CA(認証局)からデジタル証明書を取得する必要があります。 証明書ユーザー Bを受信するには、次のプロセスを使用します:

- デジタル証明書を取得するために、ユーザBは初めてRA(registration authority)に要求を送信します。 RAは要求者のidを検証する責任があり、証明書は発行されません。 Bは、RAにその身元を証明するために、その運転免許証、ビジネス文書またはその他の身元情報を使用することができます。 RAは、Bの識別情報に満足すると、ユーザBに代わって、デジタル証明書を発行するための要求をC Aに送信する。

- CSは、Bの公開鍵とその他のid情報を使用してデジタル証明書を作成します。 この証明書の作成に使用される標準はx.509です。 Bが公開キーと秘密キーのペアを作成する場合、デジタル証明書を作成するために公開キーをCAに安全に送信する必要があります。

- CAは、デジタル証明書の信頼性、整合性、否認防止を確保するために、証明書に独自の秘密キーを使用して署名します。 最後に、CAは証明書をBに送り返し、安全な通信を確立するために使用できます。

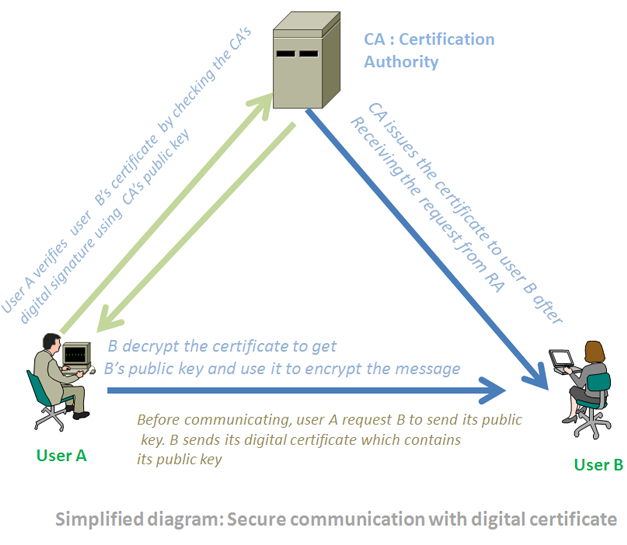

上記の手順では、ユーザー Bが別のユーザー AがBとの通信を開始するために使用できるデジタル証明書を持っていることを確認します。Bのデジタル証明書を訴えて通信を開始するには、Aは次の手順を使用します:

- Aは、Bのデジタル証明書の要求を、CAの一部であるパブリックディレクトリとも呼ばれる証明書リポジトリに送信します。

- AがBの証明書を受信すると、CAの公開鍵を使用してCAのデジタル署名を確認することにより、webブラウザの助けを借りて検証します。 次に、aは証明書によって提供されたBの公開鍵を使用してメッセージを暗号化します。

- Bが暗号化されたメッセージを受信すると、Bは自身の秘密鍵を使用してメッセージを復号化します。 Aの秘密鍵は誰とも共有されていないため、a以外の誰もこのメッセージを復号化できないことに注意してください。

いくつかの有名な認証局:

- VeriSign

- Thawte

- Comodo Limited

- DigiCert

- Network Solutions,LLC

デジタル証明書を検証する方法は?

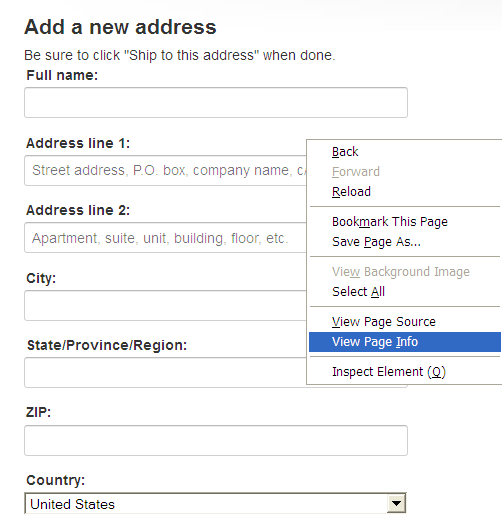

たとえば、Firefox Mozillaを使用してeコマースサイトを閲覧していて、製品を購入したいとします。 チェックアウトページに移動したら、そのページを右クリックし、”ページ情報を表示”を選択します。

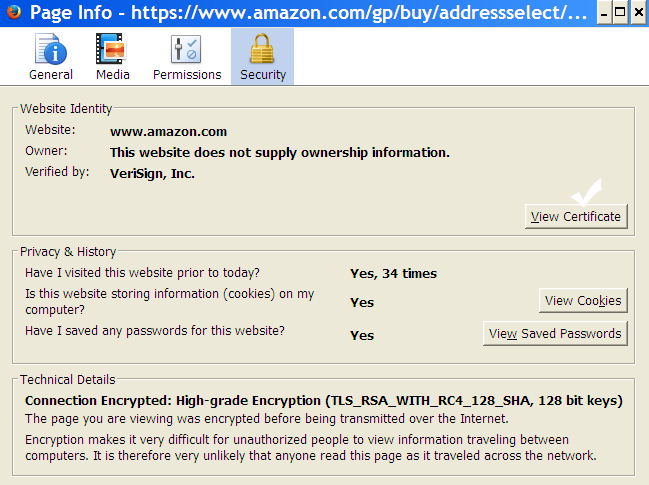

次に、”セキュリティ”タブをクリックし、”証明書の表示”をクリックします。 ウェブサイトのアドレスとCAの名前を表示する必要があり、”発行先”と”発行者”と他の有用なパラメータを確認してください。 訪問したサイトのドメイン名が証明書に記載されているCN名の名前と一致していることを確認してください。 また、その証明書の有効期間も確認してください。

次に、”セキュリティ”タブをクリックし、”証明書の表示”をクリックします。 ウェブサイトのアドレスとCAの名前を表示する必要があり、”発行先”と”発行者”と他の有用なパラメータを確認してください。 訪問したサイトのドメイン名が証明書に記載されているCN名の名前と一致していることを確認してください。 また、その証明書の有効期間も確認してください。

覚えておくべき重要な点:

CA:証明機関は公開鍵を支持するだけで、中間攻撃の男を防ぐために証明書の所有者

: 登録機関は、証明書を取得するユーザーのidのみを検証します。 検証後、RAは証明書を発行するための要求をCAに送信します。 RAは証明書を発行することはできませんが、代わりにCAの検証負担を軽減します。

x.509:デジタル証明書を作成するための標準であり、発行者の名前(CAの名前)、バージョン、シリアル番号、デジタル署名、有効期間などのいくつかのフィールドを持 CAはx.509テンプレートを使用して証明書を作成します。