二要素認証とは何ですか、なぜそれが使用されていますか?

二要素認証(2FA)は、二段階認証または二要素認証とも呼ばれ、ユーザーが自分自身を検証するために2つの異なる認証要素を提供するセキュリティプロ

2FAは、ユーザーの資格情報とユーザーがアクセスできるリソースの両方をより適切に保護するために実装されています。 二要素認証は、ユーザーが一つの要素(通常はパスワードまたはパスコード)のみを提供する単一要素認証(SFA)に依存する認証方法よりも高いレベルのセキュリテ 二要素認証方法は、第一の要素としてパスワードを提供するユーザーと、第二の異なる要素としてパスワードを提供するユーザーに依存しています。

二要素認証は、被害者のパスワードがハッキングされたとしても、パスワードだけでは認証チェックに合格するのに十分ではないため、攻撃者が人のデバ

二要素認証は、機密性の高いシステムやデータへのアクセスを制御するために長い間使用されてきました。 オンラインサービスプロバイダは、パスワードデータベースを盗んだり、ユーザーのパスワードを取得するためにフィッシングキャンペーンを使用したハッカー

この記事は、

idおよびアクセス管理とは何かの一部です。 IAMへのガイド

- これには次のものも含まれています:

- 効果的なIAMアーキテクチャを構築する方法

- 4不可欠なidおよびアクセス管理のベストプラクティス

- 5セキュリティの未来を形作るIAMの動向

認証要素とは何ですか?

複数の認証方法を使用して誰かを認証できる方法はいくつかあります。 現在、ほとんどの認証方法は、従来のパスワードなどの知識要因に依存していますが、二要素認証方法は所有要因または継承要因のいずれかを追加します。

認証要素は、コンピューティングの採用のおおよその順序でリストされています。:

- ナレッジファクタとは、パスワード、個人識別番号(PIN)、またはその他の種類の共有秘密など、ユーザーが知っているものです。

- 所有要素とは、認証要求を承認するために、IDカード、セキュリティトークン、携帯電話、モバイルデバイス、スマートフォンアプリなど、ユーザーが持っているものです。

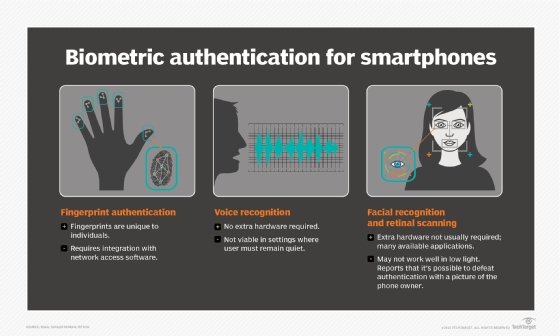

- 生体因子は、固有因子としても知られ、ユーザーの物理的自己に固有のものです。 これらは、指紋読取装置を介して認証された指紋などの物理的特性からマッピングされた個人属性であってもよい。 他の一般的に使用される遺伝因子には、顔および音声認識または行動バイオメトリクス(キーストロークダイナミクス、歩行または音声パターンなど)が含まれる。

- ロケーションファクタは、通常、認証の試行が行われている場所によって示されます。 これは、特定の場所にある特定のデバイスへの認証試行を制限するか、送信元のインターネットプロトコルアドレスまたはユーザーの携帯電話や他のデバ

- 時間係数は、ログオンが許可されている特定の時間ウィンドウにユーザー認証を制限し、そのウィンドウ外のシステムへのアクセスを制限します。

二要素認証方式の大部分は、最初の三つの認証要素に依存していますが、より高いセキュリティを必要とするシステムは、それらを使用して多要素認証(MFA)を実装することができます。

二要素認証はどのように機能しますか?

二要素認証を有効にすることは、特定のアプリケーションまたはベンダーによって異なります。 ただし、二要素認証プロセスには、同じ一般的なマルチステッププロセスが含まれます:

- ユーザーは、アプリケーションまたはwebサイトによってログインするように求められます。

- ユーザーは自分が知っていることを入力します-通常はユーザー名とパスワードです。 次に、サイトのサーバーが一致するものを検出し、ユーザーを認識します。

- パスワードを必要としないプロセスの場合、webサイトはユーザーの一意のセキュリティキーを生成します。 認証ツールがキーを処理し、サイトのサーバーがキーを検証します。

- その後、サイトはユーザーに2番目のログイン手順を開始するように求めます。 このステップは、フォームの数を取ることができますが、ユーザーは、生体認証、セキュリティトークン、IDカード、スマートフォンや他のモバイルデバイスなど、彼らが持っているだろう何かを、持っていることを証明する必要があります。 これはinherenceまたは所有の要因である。

- 次に、ユーザーはステップ4で生成されたワンタイムコードを入力する必要があります。

- 両方の要素を指定すると、ユーザーは認証され、アプリケーションまたはwebサイトへのアクセスが許可されます。

二要素認証の要素

二要素認証はMFAの一形態です。 技術的には、システムまたはサービスにアクセスするために2つの認証要素が必要なときはいつでも使用されます。 ただし、同じカテゴリの2つの因子を使用しても、2FAは構成されません。 たとえば、パスワードと共有秘密を要求することは、両方ともナレッジ認証ファクタタイプに属しているため、SFAと見なされます。

SFAサービスに関しては、ユーザー名とパスワードは最も安全ではありません。 パスワードベースの認証の問題の1つは、強力なパスワードを作成して記憶するための知識と勤勉さが必要であることです。 パスワードは、ログイン資格情報、古いハードドライブやソーシャルエンジニアリングの悪用と不用意に保存された付箋など、多くの内部の脅威から パスワードは、ブルートフォース、辞書、レインボーテーブル攻撃を使用するハッカーなどの外部からの脅威の餌食にもなります。

十分な時間とリソースがあれば、攻撃者は通常、パスワードベースのセキュリティシステムに侵入し、企業データを盗む可能性があります。 パスワードは、その低コスト、実装の容易さと親しみやすさのために、SFAの最も一般的な形式のままでした。

複数のチャレンジ-レスポンスの質問は、実装方法に応じてより多くのセキュリティを提供し、スタンドアロンの生体認証検証方法はSFAのより安全な方

二要素認証製品の種類

トークンから無線周波数識別(RFID)カード、スマートフォンアプリまで、2FAを実装するための多くの異なるデバイスやサービスがあります。

二要素認証製品は、二つのカテゴリに分けることができます:

- ログイン時に使用するユーザーに与えられるトークン、およびトークンを正しく使用しているユーザーのアクセスを認識して認証する

- インフラストラクチャまたはソフ

認証トークンは、キーフォブやスマートカードなどの物理デバイスであったり、認証用のPINコードを生成するモバイルまたはデスクトップアプリとしてソフ これらの認証コードは、ワンタイムパスワード(Otp)とも呼ばれ、通常はサーバーによって生成され、認証デバイスまたはアプリによって本物として認識されます。 認証コードは、特定のデバイス、ユーザー、またはアカウントにリンクされた短いシーケンスであり、認証プロセスの一部として一度だけ使用できます。

組織は、トークンを使用して認証するユーザーへのアクセスを受け入れ、処理し、許可または拒否するシステムを展開する必要があります。 これは、サードパーティベンダーによってサービスとして提供されるのと同様に、サーバーソフトウェアまたは専用のハードウェアサーバーの形で展開されます。

2FAの重要な側面は、認証されたユーザーがユーザーが承認されたすべてのリソースとそれらのリソースのみにアクセスできるようにすることです。 その結果、2FAの重要な機能の1つは、認証システムと組織の認証データをリンクすることです。 Microsoftは、microsoftアカウントを操作したり、Microsoft Active Directory、Azure AD、またはFAST IDentity Online(FIDO)を介してユーザーを認証したりすることができるWindows Helloを介して、組織がwindows10で2FAをサポートこんにちは必要なインフラストラクチャの一部を提供しています。

2FAハードウェアトークンの仕組み

2FA用のハードウェアトークンは、認証に対するさまざまなアプローチをサポートしています。 人気のあるハードウェアトークンの1つは、Otp、公開鍵の暗号化と認証をサポートするusbデバイスであるyubikey、およびFIDO Allianceによって開発されたUniversal2nd Factor protocolです。 YubiKeyトークンはYubico Inc.によって販売されています。、カリフォルニア州パロアルトに拠点を置く。

Yubikeyを持つユーザーがGmail、GitHub、WordPressなどのOTPsをサポートするオンラインサービスにログインすると、YubiKeyをデバイスのUSBポートに挿入し、パスワードを入力し、YubiKeyフィールドをクリッ YubiKeyはOTPを生成し、フィールドに入力します。

OTPは44文字の一回限りのパスワードで、最初の12文字はアカウントに登録されたセキュリティキーを表す一意のIDです。 残りの32文字には、最初のアカウント登録時に確立されたデバイスとYubicoのサーバーにのみ知られているキーを使用して暗号化された情報が含まれています。

認証チェックのためにオンラインサービスからYubicoにOTPが送信されます。 OTPが検証されると、Yubico認証サーバーは、これがこのユーザーにとって正しいトークンであることを確認するメッセージを送り返します。 2FAが完了しました。 ユーザーは認証の2つの要素を提供しています:パスワードは知識要素であり、YubiKeyは所有要素です。

モバイルデバイス用の二要素認証

スマートフォンにはさまざまな2要素認証機能があり、企業が最適なものを使用できるようになっています。 一部のデバイスでは、指紋を認識したり、顔認識や虹彩スキャンに内蔵カメラを使用したり、音声認識にマイクを使用したりすることができます。 GPSを搭載したスマートフォンは、追加の要因として位置を確認することができます。 音声またはショートメッセージサービス(SMS)は、帯域外認証のためのチャネルとしても使用され得る。

信頼できる電話番号を使用して、テキストメッセージまたは自動電話で確認コードを受信できます。 ユーザーがmobile2FAに登録するには、少なくとも1つの信頼できる電話番号を確認する必要があります。

Apple iOS、Google Android、およびWindows10にはすべて2FAをサポートするアプリがあり、携帯電話自体が物理デバイスとして機能して所持率を満たすことができます。 デュオセキュリティは、ミシガン州アナーバーに拠点を置く。 2018年にシスコが23億5000万ドルで購入し、顧客が信頼できるデバイスを2FAで使用できるようにするプラットフォームを備えています。 Duoのプラットフォームは、モバイルデバイスを認証要素として信頼できることを確認する前に、ユーザーが信頼されていることを最初に確認します。

認証アプリは、テキスト、音声通話、または電子メールを介して検証コードを取得する必要があります。 たとえば、Google Authenticatorをサポートするwebサイトやwebベースのサービスにアクセスするには、ユーザー名とパスワードを入力します。 その後、ユーザーは6桁の番号を入力するように求められます。 代わりに、テキストメッセージを受信するために数秒を待たなければならない、認証者は、それらのための番号を生成します。 これらの番号は30秒ごとに変更され、ログインごとに異なります。 正しい番号を入力することで、ユーザーは検証プロセスを完了し、正しいデバイスの所有権を証明します。

これらおよびその他の2FA製品は、2FAを実装するために必要な最小システム要件に関する情報を提供します。

2FAのプッシュ通知

プッシュ通知は、ユーザーのデバイス上の安全なアプリに直接通知を送信することによってユーザーを検証し、認証の試行が行われていることをユーザーに警告するパスワードレス認証です。 ユーザーは、認証試行の詳細を表示し、アクセスを承認または拒否することができます(通常、シングルタップで)。 ユーザーが認証要求を承認すると、サーバーはその要求を受信し、ユーザーをwebアプリにログインします。

プッシュ通知は、認証システムに登録されているデバイス(通常はモバイルデバイス)がユーザーの所有物であることを確認することによって、ユーザーを認証 攻撃者がデバイスを侵害した場合、プッシュ通知も侵害されます。 プッシュ通知は、man-in-the-middle攻撃、不正アクセス、ソーシャルエンジニアリング攻撃などの脅威を排除します。

プッシュ通知は他の形式の認証方法よりも安全ですが、セキュリティ上のリスクは依然としてあります。 たとえば、ユーザーはプッシュ通知を受信したときに承認をタップするために使用されるため、不正な認証要求を誤って承認する可能性があります。

二要素認証は安全ですか?

二要素認証はセキュリティを向上させますが、2FAスキームは最も弱いコンポーネントと同じくらい安全です。 たとえば、ハードウェアトークンは、発行者または製造元のセキュリティに依存します。 セキュリティ会社RSA SecurityがSecurID認証トークンがハッキングされたと報告した2要素システムの侵害の最も有名なケースの1つは、2011年に発生しました。

アカウント回復プロセス自体は、2要素認証を無効にするために使用される場合にも、ユーザーの現在のパスワードをリセットし、2FAプロセスをバイパスしてユーザーが再びログインできるように一時的なパスワードを電子メールで送信するため、無効にすることができます。 Cloudflareの最高経営責任者のビジネスGmailアカウントは、このようにハッキングされました。

SMSベースの2FAは安価で、実装が容易で、ユーザーフレンドリーであると考えられていますが、多数の攻撃に対して脆弱です。 国立標準技術研究所(NIST)は、特別な出版物800-63-3:Digital Identity Guidelinesで2FAサービスでのSMSの使用を推奨しています。 NISTは、SMS経由で送信されたOtpは、携帯電話の番号ポータビリティ攻撃、携帯電話ネットワークに対する攻撃、およびテキストメッセージを傍受またはリダイレ

認証の将来

より高いセキュリティを必要とする環境では、通常、指紋スキャンや声紋などの生体データと一緒に使用される物理トークンとパスワー 地理位置情報、デバイスのタイプ、時刻などの要因も、ユーザーが認証されるかブロックされるかを判断するために使用されています。 さらに、ユーザーのキーストロークの長さ、入力速度、マウスの動きなどの行動バイオメトリック識別子をリアルタイムで慎重に監視して、ログイン中の単一の一回限りの認証チェックではなく、継続的な認証を提供することもできます。

認証の主な方法としてパスワードに依存することは一般的ですが、企業やそのユーザーが要求するセキュリティやユーザーエクスペリエンスを提供しなくな また、パスワードマネージャーやMFAなどの従来のセキュリティツールは、ユーザー名とパスワードの問題に対処しようとしていますが、基本的に古いアーキテクチャ、パスワードデータベースに依存しています。

その結果、多くの組織がパスワードレス認証に目を向けています。 バイオメトリクスやセキュアプロトコルなどの方法を使用すると、ユーザーはパスワードを入力することなく、アプリケーションで安全に認証できます。 ビジネスでは、これは従業員がパスワードを入力せずに自分の仕事にアクセスできることを意味し、それはまだすべてのログイン全体で総制御を維 また、従来の認証方法の代替手段として、分散型idや自己主権型idなどのブロックチェーンの使用も注目されています。