Hvordan Jeg Sprakk 70% Av Tel Avivs Wifi-Nettverk (fra et Utvalg Av 5000 Samlet WiFi).

i de siste syv årene som jeg har bodd i Tel Aviv, har jeg endret leiligheter fire ganger. Hver gang jeg møtte det samme scenariet: internett-selskapet tok flere dager å koble leiligheten, forlater meg frakoblet og frustrert mens du prøver å se laggy Netflix PÅ TV med min mobiltelefon hotspot. En løsning jeg har til dette scenariet er å ha » Hei. Jeg er den nye naboen» snakk med naboene mens du prøver å få sitt mobilnummer i nødstilfeller – og spør om Jeg kunne bruke Deres WiFi til kabelselskapet koblet meg. Jeg tror vi alle kan være enige om at ikke å ha internett lett faller inn i nødkategorien! Ofte var deres mobilnummer også Deres WiFi-passord!

jeg antydet at de fleste som bor I Israel (og globalt) har usikre WiFi-passord som lett kan knuses eller til og med gjettes av nysgjerrige naboer eller ondsinnede skuespillere.

kombinasjonen av min tidligere erfaring, en relativt ny WiFi angrep som jeg vil forklare et øyeblikk, en ny monster cracking rigg (8 X QUADRO RTX 8000 48gb Gpu) I CyberArk Labs og det faktum At WiFi er overalt fordi tilkobling er viktigere enn noensinne kjørte meg til forskning, om jeg hadde rett med min hypotese eller kanskje bare heldig.

med det fortsatte skiftet til eksternt arbeid på grunn av pandemien, har sikring av hjemmenettverk blitt viktig og utgjør en risiko for bedriften hvis ikke gjort det. Hjemmenettverk har sjelden de samme kontrollene som bedriftsnettverk. Og et sikkerhetsprogram er bare så sterkt som sitt svakeste ledd.

Figur 1-CyberArk Labs new cracking rig

for å teste denne hypotesen samlet jeg 5000 WiFi network hashes som min studiegruppe ved å spasere i gatene I Tel Aviv med WiFi sniffing utstyr. På slutten av forskningen var jeg i stand til å bryte mer enn 70% Av De sniffede WiFi-nettverkspassordene med relativ letthet. Tel Aviv Storbyområdet har mer enn 3.9 millioner mennesker – du kan forestille deg hva tallene ville vært hvis vi ikke kuttet vår forskning på 5000 WiFi-nettverk. Og mens denne undersøkelsen ble utført I Tel Aviv, ble ruterne som var utsatt for dette angrepet — fra mange av verdens største leverandører — brukt av husholdninger og bedrifter over hele verden.

i denne bloggen demonstrerer jeg hvor lett (du trenger ikke en sprekkrigg) og med lite utstyr kan usikre WiFi-passord bli sprukket, og dermed hacke WiFi-nettverket .På slutten vil vi avsløre statistikk over de sprukne hashene og forklare hvordan du forsvarer nettverket ditt fra denne typen angrep. Derfor er det av største betydning at vi kjenner og forstår sprekkmetoden for å danne et tilstrekkelig forsvar.

La oss grave i

Før Jens» atom » Steube (Hashcat lead developer) forskning, når en hacker ønsket å knekke En WiFi passord, de trengte for å fange en live fire-veis håndtrykk mellom en klient og en ruter som oppstår bare under etableringen av tilkoblingen. Enkelt sagt, angriperen må overvåke nettverket når brukeren eller enheten kobler Til WiFi-nettverket. Derfor måtte en hacker være på et fysisk sted mellom tilgangspunktet (ruteren) og klienten, i håp om at brukeren ville skrive inn riktig passord og at alle fire pakkene i håndtrykket ble snuset riktig. Hvis en hacker ikke vil vente til et offer etablerer en tilkobling(som kan ta timer, hvem kobler seg til hjemmenettverket mens de er på jobb?), kan angriperen de-autentisere en allerede tilkoblet bruker for å tvinge offeret til å ha et nytt fireveis håndtrykk.

En annen angrepsvektor er å sette opp et ondsinnet tvillingnettverk med samme SSID (nettverksnavn), i håp om at offeret ville prøve å logge på det falske nettverket. En stor mangel på dette er selvfølgelig at det er veldig støyende (noe som betyr at det lett kan spores) og lett kan legges merke til.

på enkelt engelsk, hvis en motstander ønsket å hacke / knekke Et WiFi-passord, må de være på rett sted (mellom brukere og en ruter) til rett tid (når brukere logger inn) og være heldig (brukere skrev inn riktig passord og alle fire pakkene ble snuset riktig).

alt dette endret seg med atoms banebrytende forskning, som avslørte et nytt sikkerhetsproblem rettet MOT RSN IE (Robust Security Network Information Element) for å hente EN PMKID-hash (vil bli forklart litt) som kan brukes til å knekke målnettverkspassordet. PMKID er en hash som brukes for roaming evner mellom APs. Den legitime bruken AV PMKID er imidlertid av liten relevans for omfanget av denne bloggen. Helt ærlig er det lite fornuftig å aktivere det på rutere for personlig / privat bruk (wpa2-personlig), da det vanligvis ikke er behov for roaming i et personlig nettverk.

Atoms teknikk er klientløs, noe som gjør behovet for å fange brukerens innlogging i sanntid og behovet for brukere å koble til nettverket i det hele tatt foreldet. Videre krever det bare angriperen å fange en enkelt ramme og eliminere feil passord og misdannede rammer som forstyrrer sprekkprosessen.

Klart sagt, vi trenger Ikke å vente på at folk kobler til sine rutere for at dette angrepet skal lykkes. Vi er bare i nærheten av ruteren / nettverket får EN PMKID hash og prøver å knekke den.

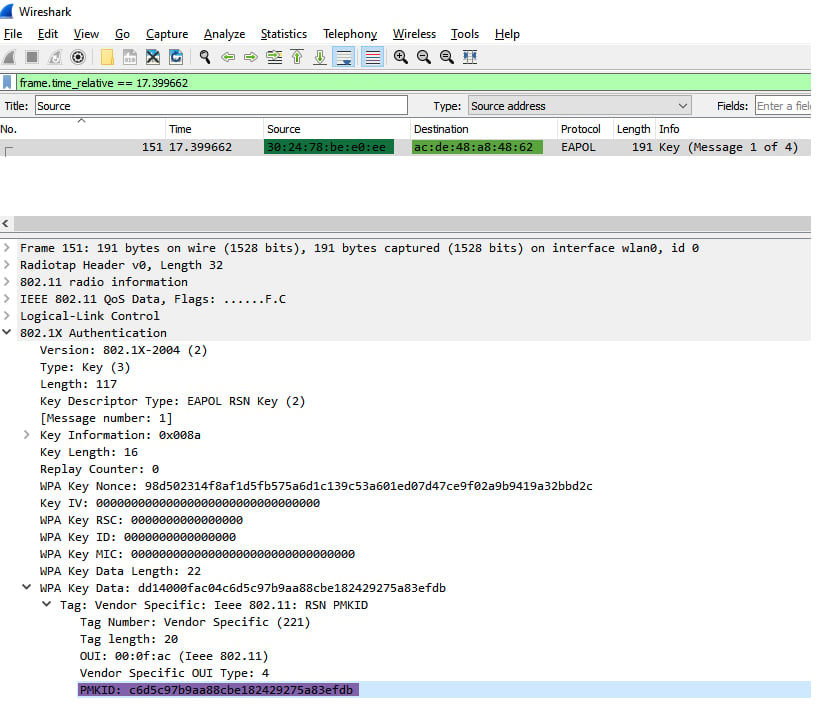

for å knekke en PMKID må vi først forstå hvordan den genereres.

hvordan GENERERES PMKID hash og hvilke elementer inneholder den

Figur 2-Flyt Av Beregning AV PMKID hash og PMK

hash-beregningen kan virke skremmende ved første øyekast, men la oss dykke inn i den.

Vi må generere EN PMK drevet FRA SSID (nettverksnavnet) og Passordet; da genererer VI EN PMKID drevet fra PMK vi genererte, AP MAC-adressen OG klient-MAC-adressen. Så la oss se hvor vi kan finne dem:

PMK beregnes som følger:

![]()

Figur 3-pmk beregning

- Passordfrase– WiFi-passordet-derfor den delen vi virkelig leter etter.

- SSID – navnet på nettverket. Det er fritt tilgjengelig på ruteren beacons(Figur 3).

- 4096-Antall pbkdf2 iterasjoner

![]()

Figur 4-SSID fra et fyrtårn

etter at EN PMK ble generert, kan vi generere EN PMKID.

Pmkid beregnes som følger:

![]()

Figur 5-PMKID beregning

- PMK – det vi søker etter, generert ovenfor. I wpa2 personal er PMK psk (vil bli forklart i neste avsnitt).

- «PMK Navn» – Statisk streng for Alle PKMIDs.

- MAC_AP-Tilgangspunktets MAC-adresse – denne adressen kan bli funnet i en hvilken som helst ramme som sendes av ruteren(Figur 4).

- MAC_STA-klientens Mac-adresse kan bli funnet i en ramme sendt av klientens datamaskin (Figur 4). Det kan dessuten bli funnet i utgangen av ifconfig \ ip a kommandoer.

Figur 6-PMKID, AP ‘S MAC, Client’ S MAC

Figur 6-PMKID, AP ‘S MAC, Client’ S MAC

Cracking PMKID hash er i siste instans bare å generere / beregne Pmk med SSID og forskjellige passord, og deretter beregne PMKID fra PMK og den andre informasjonen vi oppnådde. Når vi genererte EN PMKID lik PMKID som ble hentet fra AP (Figur 3), er hash sprakk; passfrasene som ble brukt til å generere riktig PMK som PMKID ble generert fra, er riktig WiFi-passord.

Nå vet Vi hvordan EN PMKID blir generert, og vi kan fortsette å snuse og knekke faser av vår forskning.

Sniffing PMKID

for Å samle WiFi Pmkid hashes, kreves et trådløst nettverksgrensesnitt som har skjermmodusfunksjoner. Skjermmodus tillater pakkeopptak uten å måtte knytte seg til et tilgangspunkt.

JEG kjøpte ET AWUS036ACH ALFA Nettverkskort for $50 (det er enda billigere alternativer) som støtter skjermmodus og pakkeinnsprøytning og gikk rundt Sentrum Av Tel Aviv for å snuse WiFis.

før vi kan starte sniffingen, må vi forberede vårt miljø:

jeg brukte en ubuntu-maskin MED AWUS036ACH ALFA.

Figur 7-AWUS036ACH ALFA NIC

Vi bygger pakken Hcxdumptool – et flott verktøy Av ZerBea for å fange pakker fra wlan-enheter.

git clone https://github.com/ZerBea/hcxdumptool.gitsudo apt-get install libcurl4-OpenSSL-dev libssl-dev pkg-configmake

Etter det må vi installere drivere med skjermmodusfunksjon. Hvert brikkesett har sine drivere:

git clone -b v5.6.4.2 https://github.com/aircrack-ng/rtl8812au.gitmake && make install

det anbefales å slå av tjenester som kan forstyrre Kjøring Av Hcxdumptool:

sudo systemctl stop wpa_supplicantsudo service NetworkManager stop

så er det på tide å begynne å snuse. Hcxdumptool er et kraftig verktøy som kan brukes til ulike angrep, ikke bare PMKID; derfor deaktiverer vi angrep som ikke er rettet MOT PMKID.

sudo ../../tools/hcxdumptool/hcxdumptool -i wlx00c0caac2745 -o Wi-Fi_PMKID.pcapng --disable_deauthentication --disable_client_attacks --enable_status=3

- -i Min Alfa NIC, kan du utføre ifconfig \ ip a for å finne grensesnittnavnet ditt.

- – o utgang pcapng av utførelsen.

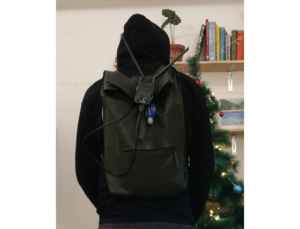

bruk nå en hette, fordi du vil få EN pmkid av hvert nettverk du krysser av som er sårbart for angrepet.

Figur 8-Meg i en hettegenser

da jeg nådde 5000 innsamlede nettverk, bestemte Jeg meg for å slutte; Israelsk sommer var for varm for meg, så jeg snudde meg til den morsomme delen — cracking.

det er knekketid!

Vårt første skritt i sprekkprosedyren er å installere hashcat, verdens raskeste og mest avanserte passordgjenopprettingsverktøy. Som sniffing resultatene er i form av pcapng, vi trengte å konvertere dem til en hashfile format for å passe den til hashcat. For dette målet brukte jeg et annet verktøy fra den store pakken hcxtools.

hcxpcapngtool -o Wi-Fi_pmkid_hash_22000_file.txt Wi-Fi_PMKID.pcapng

Resulterer i en hashfile at hver linje tar på følgende struktur:

SIGNATUR*TYPE*PMKID/MIC*MACAP*MACSTA*ESSID* * *

HER er et eksempel på en hashline:

WPA*01*c6d5c97b9aa88cbe182429275a83efdb * 302478bee0ee * acde48a84862*54686557494649***

- SIGNATUR = «WPA»

- TYPE = 01 FOR PMKID, 02 FOR EAPOL, andre å følge

- PMKID/MIC = pmkid hvis TYPE==01, MIC hvis TYPE==02

- MACAP = MAC AV AP

- MACSTA = mac av stasjon

- ESSID = ESSID

- IKKE BRUKT I et pmkid-angrep:

- ANONCE = ANONCE

- EAPOL = EAPOL (SNONCE er her)

- MESSAGEPAIR = Bitmask

Det neste trinnet er å starte sprekkprosedyren ved å utføre hashcat:

Hashcats evner inkluderer flere sprekkmetoder, hvorav de vanligste er ordbok + regler og maskeangrep. Metodene varierer i måten De danner Passordet på.

vi valgte å starte med det som kalles et «maskeangrep», på grunn av den forferdelige vanen mange mennesker som bor I Israel har med Å bruke mobiltelefonnummer som WiFi-passord. Du kan tenke på mask attack Som Regex:

- ?d-siffer

- ?l-små bokstaver

- ?u-store bokstaver

- ?s-spesielle symboler som ? ! $ …..

masken for passordet: 202!$ummeR ville bli ?d?d?d?s?s?l?l?l?l?u

Her er Min Hashcat-kommando som prøvde alle mulige mobiltelefonnummerkombinasjoner I Israel

sudo hashcat -a 3 -w4 -m 22000 /home/tuser/hashes/Wi-Fi_pmkid_hash_22000_file.txt 05?d?d?d?d?d?d?d?d -o /home/tuser/hashes/pmkid_cracked.txt

under denne første utførelsen av maskeangrepet sprakk vi 2200 passord. La oss beregne antall alternativer For Israelske mobiltelefonnumre:

Det er 10 sifre langt og det starter med 05. Derfor må vi gjette de resterende 8 sifrene.

Hvert siffer har 10 alternativer (0-9), derav 10**8 mulige kombinasjoner. Ett hundre millioner virker som mange kombinasjoner, men vår monster rig beregner med hastigheten på 6819,8 kH / s som oversetter til 6,819,000 hashes per sekund.

en sprekkrigg er ikke nødvendig da min laptop kan komme til 194.4 kH / s, som oversetter til 194.000 hashes per sekund. Det tilsvarer mer enn nok datakraft til å sykle gjennom mulighetene som er nødvendige for å knekke passordene. Følgelig tok det min laptop omtrent 9 minutter å bryte et Enkelt WiFi-passord med egenskapene til et mobiltelefonnummer. (10**8)/194,000 = ~516 (sekunder) / 60 = ~9 minutter.

sprekkhastigheten for hashtyper varierer på grunn av forskjellige hashfunksjoner og antall iterasjoner. FOR eksempel er PMKID veldig sakte sammenlignet MED MD5 eller NTLM. Ikke desto mindre er det mulig å knekke EN pmkid-hash hvis angriperen fokuserer på et bestemt nettverk, og passordet ikke er komplisert nok.

Etterpå utførte Vi et standard ordboksangrep med Den vanligste ordboken, Rockyou.txt, og sprakk mer enn 900 hashes. Her er et lite glimt inn I Rockyou.txt innhold:

123456 12345 123456789 passord iloveyou princess 1234567 rockyou 12345678 abc123 nicole daniel babygirl monkey nydelig jessica 654321 michael ashley

La oss se over statistikken over sprukne hashes:

Sprukne passord av deres lengde:

| Passord Lengde | Forekomster |

| 10 | 2405 |

| 8 | 744 |

| 9 | 368 |

| 12 | 14 |

| 11 | 14 |

| 14 | 7 |

| 13 | 7 |

| Sum | 3,559 |

som du kan se, bortsett fra det 10-sifrede passordet-som vi hadde en skreddersydd maske for – da passordlengden økte, antallet sprakk passord redusert. Leksjonen her? Jo lenger passordet er, desto bedre.

Topp 4 masker for de sprukne passordene:

| Mask | Forekomster | Betydning |

| Mask | Forekomster | Betydning |

| ?d?d?d?d?d?d?d?d?d?d | 2349 | 10 siffer |

| ?d?d?d?d?d?d?d?d | 596 | 8 siffer |

| ?d?d?d?d?d?d?d?d?d | 368 | 9 siffer |

| ?l?l?l?l?l?l?l?l | 320 | 8 små bokstaver |

| Sum | 3,633 |

vi kan se at sprukne passord oftest passer til en maske som bare inneholder sifre eller bare små bokstaver.

Ikke alle rutere støtter roaming-funksjoner og er derfor ikke sårbare for pmkid-angrepet. Men vår forskning fant at rutere produsert av mange av verdens største leverandører er sårbare.

som jeg estimerte på forhånd, var prosessen med å snuse WiFis og de påfølgende sprekkingsprosedyrene et svært tilgjengelig foretak når det gjelder utstyr, kostnader og utførelse.

bunnlinjen er at om et par timer og med omtrent $50, kan din nabo eller en ondsinnet skuespiller kompromittere personvernet ditt og mye mer hvis du ikke har et sterkt passord.

Konklusjon

totalt sprakk vi mer enn 3500 WiFi-nettverk I Og Rundt Tel Aviv-70% av vårt utvalg.

trusselen om et kompromittert WiFi-nettverk utgjør alvorlig risiko for enkeltpersoner, småbedriftseiere og bedrifter. Og som vi har vist, når en angriper kan knekke mer enn 70% Av WiFi-nettverk i en stor global by med relativ letthet, må det legges større vekt på å beskytte seg selv.

på det mest grunnleggende nivået tar folk som bruker nettverket del av båndbredden din, noe som kan redusere internettopplevelsen din. Men mer konsekvens er at når angripere får tilgang til nettverket ditt, kan de starte ulike MAN-in-the-middle (MITM) angrep. Det kan føre til at angripere får tilgang til viktige kontoer, for eksempel bankkontoen din, e-postkontoen din (som er alt i moderne liv) og kompromittere andre sensitive legitimasjonsbeskrivelser. Dette åpner også angrepsvektorer til Dine iot-enheter som smart hjemmeutstyr, smarte Tver, sikkerhetssystemer, etc.

for småbedrifter ligger risikoen i at en angriper infiltrerer et nettverk og deretter flytter seg sideveis til verdifulle programmer eller data, for eksempel et faktureringssystem eller kasserer.

når det gjelder bedriften, er det mulig for en angriper å få første tilgang til En ekstern brukers WiFi og deretter hoppe til brukerens datamaskin og vente PÅ EN VPN-tilkobling eller for brukeren å gå til kontoret og flytte lateralt derfra.

fra et bredere perspektiv er datamaskiner og andre enheter vanligvis ikke tilgjengelige fra utenfor nettverket på GRUNN AV NAT, men når en angriper er i nettverket, letter den en rekke angrepsvektorer.

hvordan skal jeg beskytte meg selv?

- Velg et komplekst passord. Et sterkt passord bør inneholde minst ett små bokstaver, ett store bokstaver, ett symbol, ett siffer. Det skal være minst 10 tegn langt. Det bør være lett husket og vanskelig å forutse. Dårlig eksempel: Sommer $ 021

- Endre standard brukernavn og passord for ruteren din.

- Oppdater ruterens fastvareversjon.

- Deaktiver svake krypteringsprotokoller (SOM WAP eller WAP1).

- Deaktiver WPS.

det er viktig å merke seg at implementering av multi-factor authentication (MFA) for personlig WiFi er vanskelig og i stor grad upraktisk for en personlig WiFi og en ikke-teknisk forbruker. DET er også usannsynlig AT MFA vil være allment tilgjengelig for generelle forbrukerbrukstilfeller i nær-funksjonen.

Jeg vil gjerne gi En stor rop ut Til Atom og ZerBea for deres utrolige arbeid med denne angrepsteknikken og for deres arbeid generelt.

jeg håper du likte denne bloggen, og at du vil ta de nødvendige skritt for å sikre WiFi-nettverk. Og som en påminnelse ble ingen av passordene vi sprakk brukt til uautorisert tilgang til Disse WiFi-nettverkene eller annen informasjon tilgjengelig via disse nettverkene.