hva er tofaktorautentisering og hvorfor brukes den?

tofaktorautentisering (2fa), noen ganger referert til som totrinnsbekreftelse eller tofaktorautentisering, er en sikkerhetsprosess der brukere oppgir to forskjellige autentiseringsfaktorer for å bekrefte seg selv.

2FA er implementert for å bedre beskytte både brukerens legitimasjon og ressursene brukeren kan få tilgang til. Tofaktorautentisering gir et høyere sikkerhetsnivå enn autentiseringsmetoder som er avhengige av ENKELTFAKTORAUTENTISERING (SFA), der brukeren bare gir en faktor-vanligvis et passord eller passord. Tofaktorautentiseringsmetoder er avhengige av at en bruker oppgir et passord som den første faktoren og en annen, annen faktor-vanligvis enten et sikkerhetstoken eller en biometrisk faktor, for eksempel et fingeravtrykk eller ansiktsskanning.

tofaktorautentisering legger til et ekstra sikkerhetslag i autentiseringsprosessen ved å gjøre det vanskeligere for angripere å få tilgang til en persons enheter eller online kontoer fordi, selv om offerets passord er hacket, er et passord alene ikke nok til å passere autentiseringskontrollen.

tofaktorautentisering har lenge vært brukt til å kontrollere tilgang til sensitive systemer og data. Online tjenesteleverandører bruker i økende GRAD 2FA for å beskytte brukernes legitimasjon fra å bli brukt av hackere som stjal en passorddatabase eller brukte phishing-kampanjer for å skaffe brukerpassord.

Denne artikkelen er en del av

hva er identity and access management? Guide til IAM

- Som også inkluderer:

- hvordan bygge en effektiv iam-arkitektur

- 4 viktige fremgangsmåter for administrasjon av identitet og tilgang

- 5 IAM-trender som former fremtiden for sikkerhet

hva er autentiseringsfaktorer?

det er flere måter som noen kan godkjennes ved hjelp av mer enn en godkjenningsmetode. For tiden er de fleste autentiseringsmetoder avhengige av kunnskapsfaktorer, for eksempel et tradisjonelt passord, mens tofaktorautentiseringsmetoder legger til enten en besittelsesfaktor eller en inherensfaktor.

Autentiseringsfaktorer, oppført i omtrentlig rekkefølge for databehandling, inkluderer følgende:

- en kunnskapsfaktor er noe brukeren vet, for eksempel et passord, ET PERSONLIG identifikasjonsnummer (PIN) eller en annen type delt hemmelighet.

- en besittelsesfaktor er noe brukeren har, for EKSEMPEL ET ID-kort, et sikkerhetsbrikke, en mobiltelefon, en mobil enhet eller en smarttelefonapp, for å godkjenne godkjenningsforespørsler.

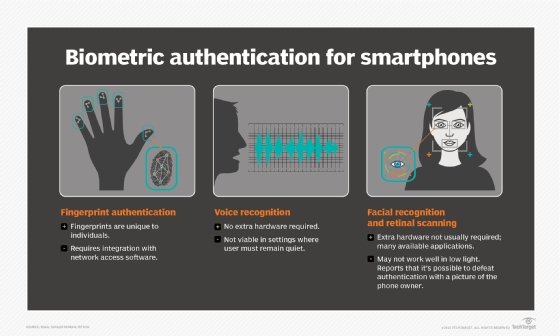

- en biometrisk faktor, også kjent som en inherensfaktor, er noe iboende i brukerens fysiske selv. Disse kan være personlige egenskaper kartlagt fra fysiske egenskaper, for eksempel fingeravtrykk autentisert gjennom en fingeravtrykksleser. Andre vanlige inherensfaktorer inkluderer ansikts – og stemmegjenkjenning eller atferdsbiometri, for eksempel tastetrykkdynamikk, gang eller talemønstre.

- en posisjonsfaktor betegnes vanligvis av plasseringen der et autentiseringsforsøk blir gjort. Dette kan håndheves ved å begrense autentiseringsforsøk til bestemte enheter på et bestemt sted eller ved å spore den geografiske kilden til et autentiseringsforsøk basert på Kildens Internettprotokolladresse eller annen geolokasjonsinformasjon, for Eksempel Gps-data, avledet fra brukerens mobiltelefon eller annen enhet.

- en tidsfaktor begrenser brukergodkjenning til et bestemt tidsvindu der pålogging er tillatt, og begrenser tilgangen til systemet utenfor vinduet.

de aller fleste tofaktorautentiseringsmetoder er avhengige av de tre første autentiseringsfaktorene, selv om systemer som krever større sikkerhet, kan bruke dem til å implementere MULTIFAKTORAUTENTISERING (MFA), som kan stole på to eller flere uavhengige legitimasjon for sikrere autentisering.

hvordan fungerer tofaktorautentisering?

Aktivering av tofaktorautentisering varierer avhengig av det bestemte programmet eller leverandøren. Imidlertid involverer tofaktorautentiseringsprosesser den samme generelle flertrinnsprosessen:

- brukeren blir bedt om å logge inn av programmet eller nettstedet.

- brukeren skriver inn det de vet-vanligvis brukernavn og passord. Deretter finner nettstedets server en kamp og gjenkjenner brukeren.

- for prosesser som ikke krever passord, genererer nettstedet en unik sikkerhetsnøkkel for brukeren. Godkjenningsverktøyet behandler nøkkelen, og nettstedets server validerer den.

- nettstedet ber deretter brukeren om å starte det andre påloggingstrinnet. Selv om dette trinnet kan ta en rekke former, må brukeren bevise at de har noe bare de ville ha, for eksempel biometri, et sikkerhetstoken, ET ID-kort, en smarttelefon eller annen mobil enhet. Dette er inherence eller besittelse faktor.

- deretter må brukeren angi en engangskode som ble generert under trinn fire.

- etter å ha oppgitt begge faktorene, blir brukeren autentisert og gitt tilgang til programmet eller nettstedet.

Elementer av tofaktorautentisering

tofaktorautentisering er en FORM for MFA. Teknisk sett er det i bruk når to autentiseringsfaktorer kreves for å få tilgang til et system eller en tjeneste. Men å bruke to faktorer fra samme kategori utgjør IKKE 2FA. HVIS DU for eksempel krever et passord og en delt hemmelighet, anses DET FORTSATT SOM SFA, da de begge tilhører typen knowledge authentication factor.

så langt SOM SFA-tjenester går, er brukernavn og passord ikke det sikreste. Et problem med passordbasert autentisering er at det krever kunnskap og flid for å opprette og huske sterke passord. Passord krever beskyttelse mot mange insider-trusler, for eksempel uforsiktig lagrede notater med påloggingsinformasjon, gamle harddisker og sosialtekniske utnyttelser. Passord er også byttedyr til eksterne trusler, for eksempel hackere som bruker brute-force, ordbok eller rainbow table angrep.

gitt nok tid og ressurser, kan en angriper vanligvis bryte passordbaserte sikkerhetssystemer og stjele bedriftsdata. Passord har vært DEN vanligste FORMEN FOR SFA på grunn av deres lave kostnader, enkel implementering og kjennskap.

Flere utfordringsresponsspørsmål kan gi mer sikkerhet, avhengig av hvordan de implementeres, og frittstående biometriske verifikasjonsmetoder kan også gi EN sikrere METODE FOR SFA.

Typer tofaktorautentiseringsprodukter

Det er mange forskjellige enheter og tjenester for implementering AV 2FA-fra tokens til rfid-kort til smarttelefonapper.

tofaktorautentiseringsprodukter kan deles inn i to kategorier:

- tokens som gis til brukere som skal brukes når de logger på; og

- infrastruktur eller programvare som gjenkjenner og godkjenner tilgang for brukere som bruker sine tokens riktig.

Godkjenningstokener kan være fysiske enheter, for eksempel nøkkelfobber eller smartkort, eller de kan finnes i programvare som mobil-eller skrivebordsprogrammer som genererer PIN-koder for godkjenning. Disse autentiseringskodene, også kjent som Engangspassord (OTPs), genereres vanligvis av en server og kan gjenkjennes som autentisk av en autentiseringsenhet eller app. Autentiseringskoden er en kort sekvens knyttet til en bestemt enhet, bruker eller konto og kan bare brukes en gang som en del av en godkjenningsprosess.

Organisasjoner må distribuere et system for å godta, behandle og tillate eller nekte tilgang til brukere som godkjenner med sine tokens. Dette kan distribueres i form av serverprogramvare eller en dedikert maskinvareserver, samt leveres som en tjeneste av en tredjepartsleverandør.

et viktig aspekt VED 2FA er å sikre at den godkjente brukeren får tilgang til alle ressurser brukeren er godkjent for, og bare disse ressursene. SOM et resultat er en nøkkelfunksjon AV 2FA å knytte autentiseringssystemet med en organisasjons autentiseringsdata. Microsoft tilbyr noe av infrastrukturen som er nødvendig for at organisasjoner skal kunne støtte 2fa I Windows 10 via Windows Hello, som kan operere Med Microsoft-kontoer, samt godkjenne brukere gjennom Microsoft Active Directory, Azure AD eller Fast IDentity Online (Fido).

hvordan 2fa-maskinvaretokener fungerer

Maskinvaretokener FOR 2FA er tilgjengelige som støtter ulike tilnærminger til godkjenning. Et populært maskinvaretoken Er YubiKey, en LITEN Universal Serial Bus (USB) – enhet som støtter OTPs, offentlig nøkkelkryptering og autentisering, Og Universal 2nd Factor protocol utviklet av FIDO Alliance. YubiKey tokens selges Av Yubico Inc., Basert I Palo Alto, Calif.

når brukere med En YubiKey logger på en online tjeneste som støtter OTPs-som Gmail, GitHub eller WordPress-setter De Inn YubiKey i USB-porten på enheten, skriver inn passordet, klikker I yubikey-feltet og trykker På YubiKey-knappen. YubiKey genererer EN OTP og går inn i feltet.

OTP er et engangspassord på 44 tegn; de første 12 tegnene er en unik ID som representerer sikkerhetsnøkkelen som er registrert på kontoen. De resterende 32 tegnene inneholder informasjon som er kryptert ved hjelp av en nøkkel som bare er kjent for enheten og yubicos servere, etablert under den første kontoregistreringen.

OTP sendes fra den elektroniske tjenesten Til Yubico for autentiseringskontroll. Når OTP er validert, Sender yubico authentication server tilbake en melding som bekrefter at dette er riktig token for denne brukeren. 2FA er fullført. Brukeren har gitt to faktorer for autentisering: passordet er kunnskapsfaktoren, Og YubiKey er besittelsesfaktoren.

tofaktorautentisering for mobile enheter

Smarttelefoner tilbyr en rekke 2fa-funksjoner, slik at bedrifter kan bruke det som fungerer best for dem. Noen enheter kan gjenkjenne fingeravtrykk, bruke det innebygde kameraet til ansiktsgjenkjenning eller irisskanning, og bruke mikrofonen til talegjenkjenning. Smarttelefoner utstyrt MED GPS kan bekrefte plassering som en ekstra faktor. Tale Eller Short Message Service (SMS) kan også brukes som en kanal for out-of-band autentisering.

et klarert telefonnummer kan brukes til å motta bekreftelseskoder via tekstmelding eller automatisk telefonsamtale. En bruker må verifisere minst ett klarert telefonnummer for å registrere seg i mobil 2FA.

Apple iOS, Google Android og Windows 10 har alle apper som støtter 2FA, slik at telefonen selv kan tjene som den fysiske enheten for å tilfredsstille besittelsesfaktoren. Duo Security, basert I Ann Arbor, Mich., og kjøpt Av Cisco i 2018 for $2.35 milliarder, har en plattform som gjør det mulig for kunder å bruke sine pålitelige enheter FOR 2FA. Duos plattform fastslår først at en bruker er klarert før verifisering av mobilenheten også kan stole på som en autentiseringsfaktor.

Autentiseringsapper erstatter behovet for å få en bekreftelseskode via tekst, taleanrop eller e-post. For eksempel, for å få tilgang til et nettsted eller en nettbasert tjeneste som støtter Google Authenticator, skriver brukerne inn brukernavn og passord – en kunnskapsfaktor. Brukere blir deretter bedt om å skrive inn et sekssifret nummer. I stedet for å måtte vente noen sekunder for å motta en tekstmelding, genererer en autentisering nummeret for dem. Disse tallene endres hvert 30. sekund og er forskjellige for hver innlogging. Ved å skrive inn riktig nummer, brukere fullføre bekreftelsesprosessen og bevise besittelse av riktig enhet – en eierskapsfaktor.

Disse OG andre 2fa-produkter gir informasjon om minimum systemkrav som er nødvendige for å implementere 2FA.

Push-varsler FOR 2FA

et push-varsel er passordfri godkjenning som verifiserer en bruker ved å sende et varsel direkte til en sikker app på brukerens enhet, og varsle brukeren om at et godkjenningsforsøk skjer. Brukeren kan vise detaljer om godkjenningsforsøket og enten godkjenne eller nekte tilgang-vanligvis med et enkelt trykk. Hvis brukeren godkjenner godkjenningsforespørselen, mottar serveren forespørselen og logger brukeren på webappen.

Push-varsler autentiserer brukeren ved å bekrefte at enheten som er registrert med autentiseringssystemet-vanligvis en mobil enhet – er i brukerens besittelse. Hvis en angriper kompromitterer enheten, blir push-varslene også kompromittert. Push-varslinger eliminerer trusler som man-in-the-middle-angrep, uautorisert tilgang og social engineering-angrep.

mens push-varslinger er sikrere enn andre former for autentiseringsmetoder, er det fortsatt sikkerhetsrisikoer. Brukere kan for eksempel ved et uhell godkjenne en falsk godkjenningsforespørsel fordi de er vant til å trykke på godkjenn når de mottar push-varsler.

er tofaktorautentisering sikker?

mens tofaktorautentisering forbedrer sikkerheten, er 2FA-ordninger bare like sikre som deres svakeste komponent. For eksempel er maskinvaretokener avhengig av utstederens eller produsentens sikkerhet. Et av de mest profilerte tilfellene av et kompromittert tofaktorsystem skjedde i 2011 da sikkerhetsselskapet RSA Security rapporterte At SecurID-autentiseringstokenene hadde blitt hacket.

kontogjenopprettingsprosessen selv kan også undergraves når den brukes til å beseire tofaktorautentisering fordi den ofte tilbakestiller brukerens nåværende passord og sender et midlertidig passord for å tillate brukeren å logge på igjen, omgå 2fa-prosessen. Virksomheten Gmail-kontoer av administrerende direktør I Cloudflare ble hacket på denne måten.

SELV OM SMS-basert 2FA er billig, enkel å implementere og anses brukervennlig, er DEN sårbar for mange angrep. Nasjonalt Institutt For Standarder Og Teknologi (NIST) har motet BRUKEN AV SMS i 2fa-tjenester i Sin Spesielle Publikasjon 800-63-3: Digital Identity Guidelines. NIST konkluderte med At OTPs sendt VIA SMS er for sårbare på grunn av mobilnummerportabilitetsangrep, angrep mot mobiltelefonnettverket og skadelig programvare som kan brukes til å fange opp eller omdirigere tekstmeldinger.

Fremtidig godkjenning

Miljøer som krever høyere sikkerhet, kan være interessert i trefaktorautentisering, som vanligvis innebærer besittelse av et fysisk token og et passord som brukes sammen med biometriske data, for eksempel fingeravtrykksskanninger eller voiceprints. Faktorer som geolokasjon, type enhet og tid på dagen blir også brukt til å avgjøre om en bruker skal godkjennes eller blokkeres. I tillegg kan atferdsmessige biometriske identifikatorer, for eksempel en brukers tastetrykklengde, skrivehastighet og musebevegelser, også overvåkes diskret i sanntid for å gi kontinuerlig godkjenning i stedet for en enkelt engangsgodkjenningskontroll under innlogging.

Å Stole på passord som den viktigste autentiseringsmetoden, mens det er vanlig, ofte ikke lenger tilbyr sikkerheten eller brukeropplevelsen som bedrifter og deres brukere krever. Og selv om eldre sikkerhetsverktøy, for eksempel en passordbehandling og MFA, forsøker å håndtere problemene med brukernavn og passord, er de avhengige av en vesentlig utdatert arkitektur: passorddatabasen.

følgelig, mange organisasjoner er å snu til passordfri autentisering. Ved hjelp av metoder som biometri og sikre protokoller kan brukerne sikkert godkjenne seg selv i sine applikasjoner uten å måtte skrive inn passord. I virksomheten betyr dette at ansatte kan få tilgang til arbeidet sitt uten å måtte skrive inn passord, og det opprettholder fortsatt total kontroll over hver pålogging. Bruken av blockchain, for eksempel gjennom desentralisert identitet eller selvsuveren identitet, får også oppmerksomhet som et alternativ til tradisjonelle autentiseringsmetoder.