Wat is een beveiligingsaudit?

een veiligheidsaudit is een systematische evaluatie van de veiligheid van het informatiesysteem van een bedrijf door te meten hoe goed het voldoet aan een vastgestelde reeks criteria. Een grondige audit beoordeelt doorgaans de beveiliging van de fysieke configuratie en omgeving van het systeem, software, informatieverwerkingsprocessen en gebruikerspraktijken.

beveiligingsaudits worden vaak gebruikt om na te gaan of wordt voldaan aan voorschriften zoals de Health Insurance Portability and Accountability Act, de Sarbanes-Oxley Act en de California Security Breach Information Act, die aangeven hoe organisaties met informatie moeten omgaan.

deze audits zijn een van de drie belangrijkste soorten veiligheidsdiagnostiek, samen met kwetsbaarheidsbeoordelingen en penetratietests. Veiligheidsaudits meten de prestaties van een informatiesysteem aan de hand van een lijst met criteria. Een kwetsbaarheidsbeoordeling is een uitgebreide studie van een informatiesysteem, waarbij wordt gezocht naar mogelijke beveiligingsproblemen. Penetratietesten is een geheime aanpak waarbij een beveiligingsexpert test om te zien of een systeem een specifieke aanval kan weerstaan. Elke aanpak heeft inherente sterke punten en het gebruik van twee of meer in combinatie kan de meest effectieve aanpak.

organisaties moeten een veiligheidsauditplan opstellen dat herhaalbaar en updatebaar is. Belanghebbenden moeten bij het proces worden betrokken om tot een optimaal resultaat te komen.

waarom een beveiligingsaudit uitvoeren?

er zijn verschillende redenen om een veiligheidsaudit uit te voeren. Ze omvatten deze zes doelen:

- Identificeer beveiligingsproblemen en lacunes, evenals zwakke punten in het systeem.

- een veiligheidsscenario vaststellen waarmee toekomstige audits kunnen worden vergeleken.

- voldoen aan het beveiligingsbeleid van de interne organisatie.

- voldoen aan externe wettelijke vereisten.

- bepalen of beveiligingsopleiding adequaat is.

- Identificeer onnodige bronnen.Beveiligingsaudits helpen bij het beschermen van kritieke gegevens, het opsporen van mazen in de beveiliging, het creëren van nieuw beveiligingsbeleid en het volgen van de effectiviteit van beveiligingsstrategieën. Regelmatige audits kunnen ervoor zorgen dat werknemers zich houden aan beveiligingspraktijken en nieuwe kwetsbaarheden kunnen opvangen.

wanneer is een beveiligingsaudit nodig?

hoe vaak een organisatie haar veiligheidsaudits uitvoert, hangt af van de bedrijfstak waarin zij zich bevindt, de eisen van haar bedrijf en bedrijfsstructuur, en het aantal systemen en toepassingen dat moet worden gecontroleerd. Organisaties die veel gevoelige gegevens verwerken — zoals financiële diensten en heathcare providers — doen waarschijnlijk vaker audits. Degenen die slechts één of twee toepassingen gebruiken, vinden het gemakkelijker om beveiligingsaudits uit te voeren en kunnen deze vaker doen. Externe factoren, zoals wettelijke vereisten, beïnvloeden ook de auditfrequentie.

veel bedrijven zullen ten minste één of twee keer per jaar een veiligheidsaudit uitvoeren. Maar ze kunnen ook maandelijks of driemaandelijks worden gedaan. Verschillende afdelingen kunnen verschillende auditschema ‘ s hebben, afhankelijk van de systemen, toepassingen en gegevens die ze gebruiken. Routineaudits — jaarlijks of maandelijks — kunnen helpen anomalieën of patronen in een systeem te identificeren.Kwartaal-of maandaudits kunnen echter meer zijn dan de meeste organisaties daarvoor de tijd of middelen hebben. De bepalende factoren in hoe vaak een organisatie ervoor kiest om beveiligingsaudits uit te voeren, zijn afhankelijk van de complexiteit van de gebruikte systemen en het type en belang van de gegevens in dat systeem. Als de gegevens in een systeem essentieel worden geacht, kan dat systeem vaker worden gecontroleerd, maar ingewikkelde systemen die tijd vergen om te controleren, kunnen minder vaak worden gecontroleerd.

een organisatie dient een speciale beveiligingsaudit uit te voeren na een datalek, een systeemupgrade of gegevensmigratie, of wanneer er wijzigingen in de compliancewetgeving optreden, wanneer een nieuw systeem is geïmplementeerd of wanneer het bedrijf met meer dan een bepaald aantal gebruikers groeit. Deze eenmalige audits kunnen zich richten op een specifiek gebied waar de gebeurtenis beveiligingslekken kan hebben geopend. Bijvoorbeeld, als een datalek net opgetreden, een audit van de getroffen systemen kan helpen bepalen wat er mis ging.

bedrijven kunnen hun eigen audits uitvoeren of een externe groep binnenhalen. soorten beveiligingsaudits

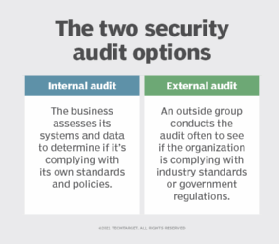

beveiligingsaudits bestaan in twee vormen, interne en externe audits, waarbij de volgende procedures worden gevolgd::

- interne audits. Bij deze audits maakt een bedrijf gebruik van eigen middelen en interne auditafdeling. Interne audits worden gebruikt wanneer een organisatie bedrijfssystemen wil valideren voor naleving van beleid en procedures.

- externe audits. Met deze audits wordt een externe organisatie ingeschakeld om een audit uit te voeren. Externe audits worden ook uitgevoerd wanneer een organisatie moet bevestigen dat deze voldoet aan industriestandaarden of overheidsvoorschriften.

er zijn twee subcategorieën van externe audits: tweede – en derde-partijaudits. Second-party audits worden uitgevoerd door een leverancier van de organisatie die wordt gecontroleerd. Audits van derden worden uitgevoerd door een onafhankelijke, onbevooroordeelde groep en de betrokken auditors hebben geen associatie met de gecontroleerde organisatie.

welke systemen vallen onder een audit?

tijdens een veiligheidsaudit kan elk systeem dat een organisatie gebruikt worden onderzocht op kwetsbaarheden op de volgende gebieden: :

- netwerk kwetsbaarheden. Auditors zoeken naar zwakke punten in een netwerkcomponent die een aanvaller kan gebruiken om toegang te krijgen tot systemen of informatie of schade te veroorzaken. Informatie als het reist tussen twee punten is bijzonder kwetsbaar. Beveiligingsaudits en regelmatige netwerkbewaking houden netwerkverkeer bij, waaronder e-mails, chatberichten, bestanden en andere communicatie. Netwerkbeschikbaarheid en toegangspunten zijn ook opgenomen in dit deel van de audit.

- beveiligingscontroles. Met dit deel van de audit bekijkt de auditor hoe effectief de beveiligingscontroles van een bedrijf zijn. Dat houdt ook in dat wordt geëvalueerd hoe goed een organisatie het beleid en de procedures heeft geïmplementeerd die zij heeft ingesteld om haar informatie en systemen te beschermen. Een auditor kan bijvoorbeeld controleren of het bedrijf de administratieve controle over zijn mobiele apparaten behoudt. De auditor test de controles van de onderneming om er zeker van te zijn dat deze effectief zijn en dat de onderneming haar eigen beleid en procedures volgt.

- versleuteling. Dit deel van de controle controleert of een organisatie controles heeft om processen voor gegevensversleuteling te beheren.

- softwaresystemen. Hier, software systemen worden onderzocht om ervoor te zorgen dat ze goed werken en het verstrekken van nauwkeurige informatie. Ze worden ook gecontroleerd om ervoor te zorgen dat er controles zijn om te voorkomen dat onbevoegde gebruikers toegang krijgen tot privégegevens. De onderzochte gebieden omvatten gegevensverwerking, softwareontwikkeling en computersystemen.

- mogelijkheden voor Architectuurbeheer. Auditors controleren of IT-management organisatorische structuren en procedures heeft om een efficiënte en gecontroleerde omgeving te creëren om informatie te verwerken.

- telecommunicatiebesturing. Auditors controleren of telecommunicatiebesturingen zowel op de client-als de server-kant werken, evenals op het netwerk dat hen verbindt.

- Systeemontwikkelingsaudit. Audits op dit gebied controleren of systemen in ontwikkeling voldoen aan de beveiligingsdoelstellingen van de organisatie. Dit deel van de audit wordt ook gedaan om ervoor te zorgen dat systemen in ontwikkeling vaste normen volgen.

- informatieverwerking. Deze audits controleren of er beveiligingsmaatregelen voor gegevensverwerking zijn getroffen.

organisaties kunnen ook specifieke soorten controles combineren tot één algemene controlecontrole.

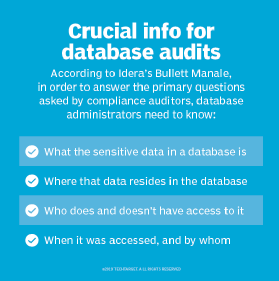

databasebeheerders hebben specifieke soorten informatie nodig bij de voorbereiding van een controle. stappen betrokken bij een beveiligingsaudit

deze vijf stappen maken over het algemeen deel uit van een beveiligingsaudit:

- afspraken maken over doelen. Alle belanghebbenden betrekken bij de besprekingen over wat met de audit moet worden bereikt.

- Definieer de reikwijdte van de audit. Vermeld alle te controleren activa, met inbegrip van computerapparatuur, interne documentatie en verwerkte gegevens.

- voer de audit uit en identificeer bedreigingen. Lijst van potentiële bedreigingen met betrekking tot elke bedreiging kan het verlies van gegevens, apparatuur of records door natuurrampen, malware of onbevoegde gebruikers omvatten.

- veiligheid en risico ‘ s evalueren. Beoordeel het risico van elk van de geïdentificeerde bedreigingen gebeuren, en hoe goed de organisatie kan verdedigen tegen hen.

- Bepaal de benodigde controles. Vaststellen welke veiligheidsmaatregelen moeten worden uitgevoerd of verbeterd om de risico ‘ s te minimaliseren.

meer informatie over andere soorten audits

Best practices voor back-up-audit voorbereiding

Business continuity plan audit

Voorbereiding van een compliance audit checklist die accountants wilt zien

Hoe tot het verrichten van een IoT audit voor de naleving

Test vs. beoordeling vs. audit

Audits zijn een apart concept uit andere praktijken, zoals tests en assessments. Een audit is een manier om te valideren dat een organisatie zich houdt aan interne procedures en beveiligingsbeleid, evenals die welke standaardgroepen en regelgevende agentschappen instellen. Organisaties kunnen zelf audits uitvoeren of derden inschakelen om deze te doen. Security audit best practices zijn beschikbaar bij verschillende brancheorganisaties.

een test, zoals een penetratietest, is een procedure om te controleren of een specifiek systeem naar behoren werkt. IT-professionals die de tests doen, zijn op zoek naar hiaten die kwetsbaarheden kunnen openen. Met een pen test, bijvoorbeeld, de security analist is hacken in het systeem op dezelfde manier als een bedreiging actor zou kunnen, om te bepalen wat een aanvaller kan zien en toegang.

een beoordeling is een geplande test zoals een risico-of kwetsbaarheidsbeoordeling. Het bekijkt hoe een systeem moet werken en vergelijkt dat vervolgens met de huidige operationele staat van het systeem. Een kwetsbaarheidsbeoordeling van een computersysteem controleert bijvoorbeeld de status van de beveiligingsmaatregelen die dat systeem beschermen en of ze op de juiste manier reageren.Beveiligingsaudits maken deel uit van een algemene strategie voor de bescherming van IT-systemen en-gegevens. Ontdek de nieuwste ideeën over best practices en procedures op het gebied van cybersecurity.