inspanningen om WEP-encryptie te kraken zijn al rond en zelfs publiekelijk besproken sinds de oprichting van het WEP-protocol, en deze pagina biedt u informatie over hoe u een WEP-sleutel van netwerkverkeer kunt ontdekken en berekenen. Deze introductie tot WEP cracking kan nuttig zijn voor iedereen die van plan is om netwerkbeveiliging te onderzoeken.

kraken WEP zelf is relatief eenvoudig en kan overal nemen van zo weinig als een paar minuten tot een paar uur (afhankelijk van de hoeveelheid netwerkverkeer, kwaliteit van de verbinding, enz.). Het instellen van uw apparatuur, zodat het doet wat het moet doen kan weken duren (afhankelijk van wat je hebt en wat je al weet). Voordat u verder gaat met WEP kraken, lees onze eerste pagina van deze “tutorial” die een idee kan geven over het instellen van uw computer en ook over de wettigheid van WEP kraken.

hoe WEP te kraken met Intel PRO/Wireless 3945ABG

nu kunnen we verder gaan met het demonstreren hoe WEP-versleuteling te kraken.

wat heb ik nodig om een WEP-sleutel voor een draadloos netwerk te ontdekken?

hier is een lijst met veronderstellingen waaraan u moet voldoen om een WEP-sleutel van netwerkverkeer te kunnen ontdekken. Let op, de veronderstellingen hieronder zijn specifiek voor deze tutorial. Andere tutorials op het web zijn gebaseerd op verschillende veronderstellingen.

- Software en hardware: Ubuntu, Intel PRO / Wireless 3945ABG met de ipwraw-ng-2.3.4 driver (of als alternatief TP-LINK TL-WN321G netwerkadapter met de rt73-k2wrlz-3.0.1. bestuurder), aircrack-ng-1.0. (Natuurlijk kunt u ook een andere adapter gebruiken, Intel en TP-LINK is wat we hebben gebruikt.)

- u bent fysiek dicht genoeg bij het toegangspunt om pakketten te verzenden en te ontvangen. Vergeet niet dat alleen omdat je pakketten kunt ontvangen van het draadloze toegangspunt betekent niet dat je in staat om pakketten te verzenden naar het toegangspunt zal zijn. De sterkte van de draadloze kaart is doorgaans minder dan de sterkte van het toegangspunt, dus u moet fysiek dicht genoeg zijn om uw verzonden pakketten te bereiken en door het toegangspunt te worden ontvangen.

- er is ten minste één draadloze client verbonden met het netwerk en actief. De reden is dat WEP cracking afhankelijk is van ARP-pakketten en als er geen actieve clients zijn, zullen er nooit ARP-aanvraagpakketten zijn.

zorg ervoor dat alle bovenstaande aannames waar zijn, anders zullen de volgende voorbeelden niet werken.

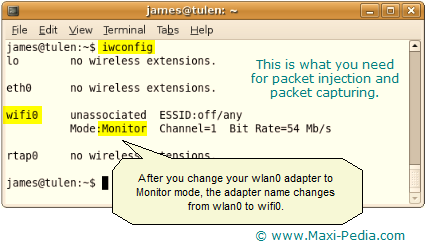

we hebben WEP cracking Getest met twee netwerkadapters: Intel PRO / Wireless 3945ABG met de ipwraw-ng-2.3.4 driver en als alternatief TP-LINK TL-WN321G netwerkadapter dongle met de rt73-k2wrlz-3.0.1. stuurprogramma. De Intel adapter wordt aangeduid als wlan0 (wifi0), en de TP-LINK adapter wordt aangeduid als rausb0. Je kunt de naam van je netwerkadapter vinden door het iwconfig commando uit te voeren.

werkt mijn netwerkadapterstuurprogramma correct?

een van de veronderstellingen in dit artikel is dat uw netwerkinterface drivers moeten worden gepatcht voor monitor mode en packet injection. (Zie de link How to crack WEP met Intel PRO / Wireless 3945ABG hierboven voor meer details.)

monitormodus test

Als u de stuurprogrammamodule correct hebt geladen, is de netwerkadapter mogelijk al in monitormodus. Als dit niet het geval is, probeer dan het volgende commando uit te voeren:

sudo airmon-ng start wlan0

Wlan0 (en ook wifi0) is de naam van uw Intel 3945 netwerkadapter. Het zou rausb0 zijn als u met de TP-LINK 321 zou werken. Je kunt de naam van je netwerkadapter vinden door het iwconfig commando uit te voeren. De print screen hieronder toont u wat u wilt zien in uw iwconfig scherm.

als de netwerkinterface correct is ingesteld, moet dit monitormodus zijn.

Packet injection test

gebruik de injectie test om te bevestigen dat uw kaart kan injecteren voordat u verder gaat. Probeer de volgende twee commando ’s uit te voeren in uw terminalvenster:

aireplay-ng -9 wifi0

aireplay-ng -9 127.0.0.1:666

beide moeten resulteren in de” injectie werkt!” bericht. Meer details vindt u hier: http://aircrack-ng.org/doku.php?id=injection_test.

Hoe werkt WEP kraken?

Ok, we hebben alle hardware en software klaar, nu is het tijd om uit te leggen hoe WEP kraken werkt.

hier zijn de basisstappen die we zullen doorlopen:

- Start de draadloze interface in monitor mode

- Start airodump-ng om te ontdekken alle beschikbare netwerken en het vinden van uw doelgroep

- Wijzig uw MAC-adres (optioneel)

- Start airodump-ng op de AP-kanaal met een bssid filter voor het opvangen van de nieuwe unieke IVs

- Gebruik aireplay-ng is een nep-authenticatie met het doel access point

- Start aireplay-ng in de ARP-aanvraag replay-modus te injecteren pakketten

- Uitvoeren aircrack-ng is een crack-toets met behulp van de IVs verzameld

Klinkt makkelijk? Laten we de details bespreken.

1. Start de draadloze interface in beeldschermmodus

als u naar netwerkverkeer wilt luisteren en netwerkverkeer wilt vastleggen, moet uw netwerkadapter in Beeldschermmodus staan. We hebben dit hierboven al besproken en ook op de pagina How to crack WEP met Intel PRO/Wireless 3945ABG.

2. Start airodump-ng om alle beschikbare netwerken

te ontdekken als je WEP wilt kraken, moet je iets meer weten dan alleen de netwerknaam. U moet ook het MAC-adres van het draadloze toegangspunt of de draadloze router weten die u kunt vinden door het volgende commando uit te voeren:

sudo airodump-ng wifi0

dit is wat u krijgt.

u kunt de namen van beschikbare draadloze netwerken zien in de meest rechter kolom en MAC-adressen van toegangspunten in de meest linker kolom. Dit scherm vertelt je ook hoe elk netwerk beveiligd is (WEP, WPA, OPN, etc). U kunt ook achterhalen op welk kanaal elk toegangspunt werkt.

3. Wijzig uw MAC-adres (optioneel)

om gebruik te maken van de packet injection techniek, moet u worden gekoppeld aan het doel draadloze toegangspunt. Veel draadloze netwerken worden niet alleen beschermd door WEP-encryptie, maar bovendien ook door MAC-filtering. Als dat het geval is met uw doelnetwerk, moet u eerst een MAC-adres van een reeds geassocieerde gebruiker ontdekken en vervolgens dat MAC-adres gebruiken voor uw eigen authenticatie en associatie. Lees de volgende twee pagina ‘ s:

hoe MAC-filtering te verbreken (WiFi – beveiliging)

hoe Mac-Macchanger te wijzigen

Opmerking: U moet uw netwerkadapter uitschakelen voordat u uw MAC-adres wijzigt en deze vervolgens opnieuw inschakelen, dus het is een oefening die door de twee hierboven genoemde pagina ‘ s en door punt 1 en 2 opnieuw gaat.

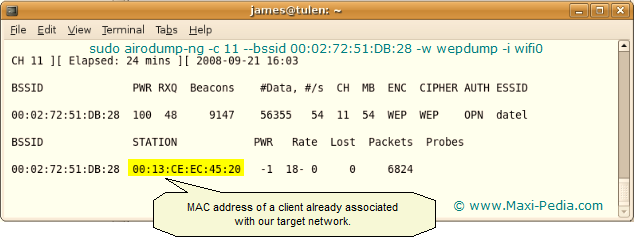

Hoe vind ik een MAC-adres?

onthoud dat u een client op het netwerk moet vinden die al is gekoppeld aan uw target access point. U kunt dit doen door het volgende commando uit te voeren in uw Ubuntu terminalvenster:

sudo airodump-ng-c 11 –bssid 00:02:72:51:DB:28-w wepdump-i wifi0

waar-c het kanaal is waarop uw doel-toegangspunt uitzendt, BSSID het MAC-adres van het toegangspunt is, en-w wepdump-i (We zullen het later uitleggen).

het scherm ziet er vergelijkbaar uit met het scherm hierboven.

4. Start airodump-ng om de nieuwe unieke IV ‘ s

te verzamelen, moet u alle benodigde informatie over uw doel toegangspunt (naam, MAC, kanaal, enz.), uw MAC-adres veranderd naar hetzelfde adres als een andere client op het netwerk, en uw netwerkinterface ingesteld in Monitor-modus. Nu wil je beginnen met het vastleggen van alle nieuwe unieke zogenaamde Initialisatievectoren (IV ‘ s) die zijn opgenomen in pakketten die uit je toegangspunt gaan. Je kunt dit doen door airodump-ng op je access point kanaal te starten met een BSSID filter (access point MAC adres). Open een nieuw terminalvenster en doe:

sudo airodump-ng-c 11 –bssid 00:02:72:51:DB:28-w wepdump-i wifi0

dit is hetzelfde commando als in Stap 3. We gebruikten het in Stap 3 om iemand te vinden die al uw draadloze toegangspunt gebruikt; nu gebruiken we het om initialisatievectoren vast te leggen. De optie-w wepdump is de naam van het bestand waar u uw initialisatievectoren wilt opslaan. Optie-Ik betekent dat u alleen initialisatievectoren wilt opslaan en alle andere gegevens wilt weggooien.

het scherm lijkt op het scherm hierboven in Stap 3.

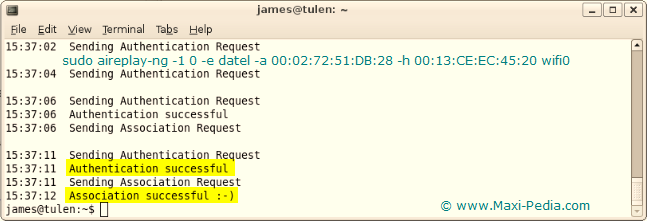

5. Gebruik aireplay-ng om valse authenticatie uit te voeren met het toegangspunt

nu is het tijd om in te loggen op uw draadloze netwerk. Om een toegangspunt een pakket te laten accepteren, moet het bron MAC-adres al zijn gekoppeld. Als het bron MAC adres dat u injecteert (later) niet geassocieerd is met het access point dan negeert het access point het pakket en stuurt een “DeAuthentication” pakket in duidelijke tekst. In deze toestand worden geen nieuwe initialisatievectoren aangemaakt omdat het toegangspunt alle geïnjecteerde pakketten negeert. Het gebrek aan associatie met het toegangspunt is de belangrijkste reden waarom packet injection faalt. Op dit punt ben je gewoon verbinding maken met het toegangspunt en het vertellen dat je hier bent en er mee wilt praten. Dit geeft u geen mogelijkheid om gegevens over te dragen. Open een ander terminalvenster en doe:

sudo aireplay-ng -1 0-e datel-a 00:02:72:51:DB:28-h 00:13:CE:EC:45:20 wifi0

waar -1 valse authenticatie betekent, 0 betekent herassociatietijd in seconden, -e datel is de naam van het netwerk, -a is het MAC-adres van het toegangspunt en-h is het MAC-adres waaronder u handelt (uw eigen of de vervalste als u stap 3 hebt doorlopen).).

zo moet de uitvoer eruit zien.

onthoud dat het MAC-adres dat u voor injectie wilt gebruiken, moet worden gekoppeld aan het toegangspunt door gebruik te maken van fake authentication of door gebruik te maken van een MAC-adres van een reeds gekoppelde client (stap 3), of op zijn best beide.

mogelijk probleem: Als je “Got a deauthentication packet” en vervolgens continu opnieuw probeert, dan heb je waarschijnlijk te maken met MAC-filtering (dat is dat sommige access points zijn geconfigureerd om alleen geselecteerde MAC-adressen te koppelen en te verbinden). Ga terug naar stap 3. Als dit het geval is, zult u niet in staat zijn om met succes valse authenticatie uit te voeren, tenzij u een van de MAC-adressen op de lijst toegestaan kent.

mogelijk probleem: als u “Waiting for beacon frame (BSSID: …) Een dergelijke BSSID is niet beschikbaar.”dan heb je te maken met zwak wifi-signaal. Ga dichter bij het toegangspunt.

het verzenden van Authenticatieverzoek

het verzenden van Authenticatieverzoek dat gewoon blijft herhalen op het aireplay-ng scherm is een ander veel voorkomend probleem. Als je steeds “sending Authentication Request” of “Sending Association Request” krijgt die steeds terugkomen, dan ben je te ver weg van het toegangspunt of heb je te maken met een zwak signaal. Vergeet niet dat het feit dat u pakketten kunt vastleggen vanaf het toegangspunt niet betekent dat het toegangspunt ook pakketten kan vastleggen vanaf uw computer. Het signaal dat uit je computer gaat is veel zwakker.

controleer ook of u communiceert op hetzelfde draadloze kanaal als het toegangspunt.

een ander probleem kan zijn dat het toegangspunt Mac-adressering gebruikt en dat uw MAC-spoofing in Stap 3 niet goed ging. Voer de ifconfig en macchanger –show commando ‘ s uit om te controleren of uw computer communiceert met behulp van het MAC adres van een reeds geverifieerde gebruiker. (Zie de download Macchanger pagina,” Hoe te verifiëren ” sectie voor meer details.)

in sommige gevallen kan het toegangspunt niet snel genoeg communiceren met uw computer. Probeer in dit geval uw vertraging en timing te verhogen:

sudo aireplay-ng -1 6000-o 1-q 10-e datel-a 00:02:72:51:DB:28-h 00:13:CE:EC:45:20 wifi0

soms werkt de valse authenticatie gewoon niet, wat u ook doet en MOET u zonder verder gaan.

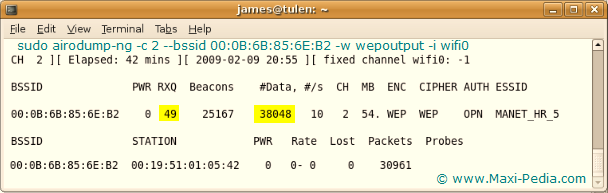

5.1 WEP-crack zonder packet injection

als de vorige stap mislukt in uw geval, en u niet in staat bent om authenticatie uit te voeren met een nep – of uw eigen MAC – adres, zal de volgende stap 6-packet injection-waarschijnlijk ook mislukken. Probeer het uit en kijk. Als Stap 6 mislukt, ga dan terug naar deze sectie. Geen zorgen, je kunt nog steeds kraken WEP; het zal gewoon meer tijd in beslag nemen. Als u niet in staat om te authenticeren en als gevolg doen packet injection, zult u kijken naar het scherm dat u geopend in Stap 4 voor een tijdje.

uw doel is om ten minste 150.000 te zien in de kolom #Data. Als je kijkt naar de kolom RXQ in de print screen hierboven, zie je daar nummer 49. Deze waarde geeft informatie over de kwaliteit van uw draadloze verbinding tussen het toegangspunt en uw computer. Alles onder de 80 wordt als zwak beschouwd. Als het aantal fluctueert veel, heb je zwak signaal ook.

de RXQ-waarde heeft betrekking op de datastroom die van het toegangspunt naar uw computer gaat. Zelfs als dit nummer boven de 80 ligt, kan het toegangspunt uw computer nog steeds niet zien. Dit is de meest voorkomende reden dat valse authenticatie en pakketinjectie mislukken. Als dat uw geval is, gewoon achterover leunen en wachten tot de # data kolom toont ten minste 150.000, en probeer dan stap 7 (WEP crack). Zonder authenticatie en packet injection kan dit proces 1,5 – 2 uur duren. U kunt beginnen met het proberen WEP crack in Stap 7 zodra de # gegevens bereikt ten minste 80.000, maar onze ervaring is dat WEP sleutels meestal eenmaal gekraakt met ergens rond 150.000 initiatie vectoren.

6. Start aireplay-ng in ARP request replay-modus om pakketten

te injecteren om een WEP-sleutel voor een draadloos toegangspunt te kraken, moeten we veel initialisatievectoren (IV ‘ s) verzamelen, idealiter ongeveer 150.000. Normaal netwerkverkeer genereert deze initialisatievectoren meestal niet erg snel. Theoretisch, als je geduldig bent, kunt u voldoende IV ‘ s verzamelen om de WEP-sleutel te kraken door gewoon passief te luisteren naar het netwerkverkeer en ze op te slaan (stap 5.1). Als alternatief kunt u een techniek genaamd packet injection gebruiken om het proces actief te versnellen. Injectie betekent dat het toegangspunt geselecteerde ARP-pakketten (inclusief IV ‘ s) steeds opnieuw moet verzenden. Dit staat ons toe om een groot aantal initialisatievectoren in een korte periode van tijd vast te leggen. Dus, het doel van deze stap is om aireplay-ng te starten in een modus die luistert naar ARP-verzoeken en deze vervolgens opnieuw in het netwerk injecteert. Open een ander terminalvenster en doe:

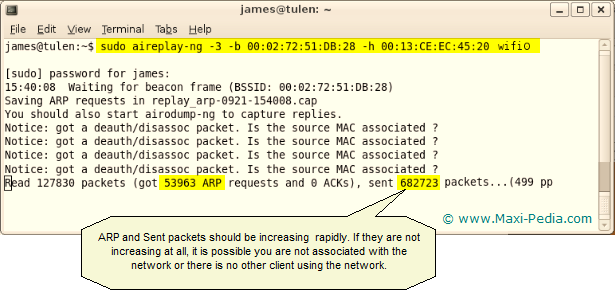

sudo aireplay-ng -3-b 00:02:72:51:DB:28-h 00:13:CE:EC:45:20 wifi0

waarbij-b het toegangspunt MAC-adres is en-h het MAC-adres is waaronder u handelt (uw eigen of het vervalste adres als u stap 3 hebt doorlopen).

dit commando zal beginnen met luisteren naar ARP-verzoeken en wanneer het er één hoort, zal aireplay-ng onmiddellijk beginnen met het injecteren. U kunt een ARP-verzoek genereren door een andere client te pingen die al is gekoppeld.

zo moet de uitvoer eruit zien:

te kraken u kunt bevestigen dat u injecteert door uw airodump-ng en aireplay-ng schermen te controleren. De datapakketten zouden snel moeten toenemen. De “# / s ” moet ergens tussen de 300 en 400 datapakketten per seconde liggen. Het kan zo laag als een 100 / seconde en zo hoog als een 500/seconde. De ARP-pakketten en verzonden pakketten zouden ook snel moeten toenemen.

mogelijk probleem: Opmerking: Als het aantal ARP-pakketten en het aantal verzonden pakketten ook op nul zitten, dan is uw netwerkinterface waarschijnlijk niet gekoppeld aan uw toegangspunt. Of, u kunt ook te ver van het toegangspunt (zwak signaal).

mogelijk probleem: bericht vergelijkbaar met ” kreeg een deauth/disassoc pakket. Is de bron mac geassocieerd?”betekent dat je geen verbinding meer hebt met het toegangspunt. Ga terug naar uw andere venster van stap 5 en herhaal valse authenticatie. Dit is niet nodig als je ging door stap 3 al.

7. Voer aircrack-ng uit om de WEP-sleutel te kraken met behulp van de IV ‘ s die

zijn verzameld zodra u een groot aantal initialisatievectoren hebt vastgelegd, kunt u deze gebruiken om de WEP-sleutel te bepalen. Er zijn twee basismethoden voor het kraken van WEP: de PTW-methode en de FMS/Korek-methode.

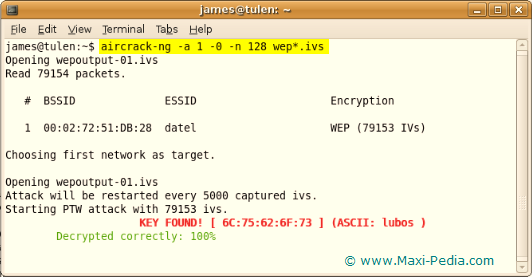

om het WEP te kraken opent u een ander terminalvenster en voert u de volgende opdrachten uit:

sudo aircrack-ng-z-b 00:1A:92:77:BB:D9 wepdump*.ivs

sudo aircrack-ng-a 1 -0 – n 128 wepdump*.ivs

waarbij -z de PTW WEP-cracking methode aanroept, selecteert-b het toegangspunt waarin we geïnteresseerd zijn, wepdump*.ivs selecteert alle bestanden beginnend met ” wepdump “en eindigend op”.ivs ” (dit komt van uw airodump-ng Commando eerder), – a betekent FMS/KoreK aanval, en-n selecteert het type WEP sleutel (128-bit in ons geval). Deze commando ‘ s berekenen WEP sleutel uit de gevangen initialisatie vectoren. Zo ziet de uitvoer eruit:

je hebt het gehaald! Geïnteresseerd in meer leuke dingen? Lees de volgende twee artikelen:

hoe MAC-en IP-adressen te vinden in netwerkgegevens

hoe MAC-filtering te verbreken

Nu u weet hoe u moet inbreken in een WEP-beveiligd netwerk en daarom de zwakke schakel in uw wifi-netwerk hebt ontdekt, willen we ook uw aandacht vestigen op onze beveiligingshandleidingen. We hebben een paar tutorials geschreven met betrekking tot draadloze netwerkbeveiliging. U kunt meer lezen over IPSec, VPN, Mac-adressering, WPA, WPA2, PSK en vele andere draadloze beveiligingsmaatregelen. Onze tutorials voor draadloze beveiliging helpen u om uw netwerk veiliger te maken.

en tot slot, als je meer hulp nodig hebt bij het kraken van WEP, voel je vrij om te bespreken in ons It discussieforum. We raden ook aan dat u de gerelateerde inhoud sectie in de rechter balk op deze pagina. U kunt hier ook wat hulp vinden: