co to jest audyt bezpieczeństwa?

audyt bezpieczeństwa to systematyczna ocena bezpieczeństwa systemu informatycznego firmy poprzez pomiar jego zgodności z ustalonym zestawem kryteriów. Dokładny audyt zazwyczaj ocenia bezpieczeństwo fizycznej konfiguracji i środowiska systemu, oprogramowania, procesów obsługi informacji i praktyk użytkowników.

audyty bezpieczeństwa są często stosowane w celu określenia zgodności z przepisami, takimi jak ustawa o przenośności i odpowiedzialności w ubezpieczeniach zdrowotnych, ustawa Sarbanes-Oxley i kalifornijska Ustawa o naruszeniach bezpieczeństwa, które określają, w jaki sposób organizacje muszą radzić sobie z informacjami.

te audyty są jednym z trzech głównych rodzajów diagnostyki zabezpieczeń, wraz z oceną luk w zabezpieczeniach i testami penetracyjnymi. Audyty bezpieczeństwa mierzą wydajność systemu informacyjnego na podstawie listy kryteriów. Ocena podatności na zagrożenia to kompleksowe badanie systemu informatycznego w poszukiwaniu potencjalnych słabości w zakresie bezpieczeństwa. Testy penetracyjne to tajne podejście, w którym ekspert ds. bezpieczeństwa sprawdza, czy system jest w stanie wytrzymać określony atak. Każde podejście ma nieodłączne mocne strony i użycie dwóch lub więcej w połączeniu może być najbardziej skutecznym podejściem.

organizacje powinny opracować plan audytu bezpieczeństwa, który będzie powtarzalny i aktualizowany. Zainteresowane strony muszą zostać włączone do procesu, aby uzyskać jak najlepsze wyniki.

po co przeprowadzać audyt bezpieczeństwa?

istnieje kilka powodów, dla których warto przeprowadzić audyt bezpieczeństwa. Należą do nich te sześć bramek:

- Zidentyfikuj problemy i luki w zabezpieczeniach, a także słabości systemu.

- ustal poziom bazowy bezpieczeństwa, z którym można porównać przyszłe audyty.

- przestrzegaj wewnętrznych zasad bezpieczeństwa organizacji.

- Zidentyfikuj niepotrzebne zasoby.

audyty bezpieczeństwa pomogą chronić krytyczne dane, zidentyfikować luki w zabezpieczeniach, stworzyć nowe zasady bezpieczeństwa i śledzić skuteczność strategii bezpieczeństwa. Regularne audyty mogą pomóc pracownikom w przestrzeganiu zasad bezpieczeństwa i wykrywaniu nowych luk w zabezpieczeniach.

kiedy potrzebny jest audyt bezpieczeństwa?

to, jak często organizacja przeprowadza audyty bezpieczeństwa, zależy od branży, w której się znajduje, wymagań jej struktury biznesowej i korporacyjnej oraz liczby systemów i aplikacji, które muszą zostać poddane audytowi. Organizacje, które obsługują wiele wrażliwych danych , takich jak dostawcy usług finansowych i heathcare, prawdopodobnie częściej przeprowadzają audyty. Te, które używają tylko jednej lub dwóch aplikacji, będą łatwiej przeprowadzać audyty bezpieczeństwa i mogą je wykonywać częściej. Na częstotliwość audytu wpływają również czynniki zewnętrzne, takie jak wymogi regulacyjne.

wiele firm przeprowadzi audyt bezpieczeństwa co najmniej raz lub dwa razy w roku. Ale mogą być również wykonywane miesięcznie lub kwartalnie. Różne działy mogą mieć różne harmonogramy audytów, w zależności od systemów, aplikacji i danych, z których korzystają. Rutynowe audyty-coroczne lub miesięczne – mogą pomóc w identyfikacji anomalii lub wzorców w systemie.

kwartalne lub Miesięczne audyty mogą być jednak większe niż większość organizacji ma czas lub zasoby. Czynniki decydujące o tym, jak często organizacja decyduje się na przeprowadzanie audytów bezpieczeństwa, zależą od złożoności stosowanych systemów oraz rodzaju i znaczenia danych w tym systemie. Jeśli dane w systemie są uważane za niezbędne, system ten może być częściej audytowany, ale skomplikowane systemy, które wymagają czasu na audyt, mogą być audytowane rzadziej.

organizacja powinna przeprowadzić specjalny audyt bezpieczeństwa po naruszeniu danych, aktualizacji systemu lub migracji danych lub gdy wystąpią zmiany w przepisach dotyczących zgodności, gdy wdrożono nowy system lub gdy firma rozwija się o więcej niż określoną liczbę użytkowników. Te jednorazowe audyty mogą koncentrować się na konkretnym obszarze, w którym zdarzenie mogło otworzyć luki w zabezpieczeniach. Na przykład, jeśli właśnie doszło do naruszenia danych, audyt dotkniętych systemów może pomóc w ustaleniu, co poszło nie tak.

rodzaje audytów bezpieczeństwa

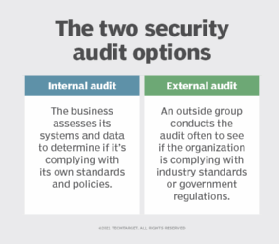

audyty bezpieczeństwa mają dwie formy, audyty wewnętrzne i zewnętrzne, które obejmują następujące procedury:

- audyty wewnętrzne. W tych audytach firma korzysta z własnych zasobów i działu audytu wewnętrznego. Audyty wewnętrzne są stosowane, gdy organizacja chce zweryfikować systemy biznesowe pod kątem zgodności z zasadami i procedurami.

- audyty zewnętrzne. Dzięki tym audytom organizacja zewnętrzna jest wprowadzana w celu przeprowadzenia audytu. Audyty zewnętrzne są również przeprowadzane, gdy organizacja musi potwierdzić, że jest zgodna ze standardami branżowymi lub przepisami rządowymi.

istnieją dwie podkategorie audytów zewnętrznych: audyty drugiej i trzeciej strony. Audyty drugiej strony są przeprowadzane przez dostawcę badanej organizacji. Audyty stron trzecich są przeprowadzane przez niezależną, bezstronną grupę, a audytorzy nie mają związku z audytowaną organizacją.

jakie systemy obejmuje audyt?

podczas audytu bezpieczeństwa każdy system, z którego korzysta organizacja, może zostać zbadany pod kątem luk w zabezpieczeniach w następujących obszarach:

- luki w sieci. Audytorzy szukają słabych punktów w dowolnym komponencie sieci, które atakujący mógłby wykorzystać, aby uzyskać dostęp do systemów lub informacji lub spowodować uszkodzenia. Informacje przemieszczające się między dwoma punktami są szczególnie wrażliwe. Audyty bezpieczeństwa i regularne monitorowanie sieci śledzą ruch sieciowy, w tym wiadomości e-mail, wiadomości błyskawiczne, pliki i inną komunikację. W tej części audytu uwzględniono również dostępność sieci i Punkty dostępu.

- W tej części audytu audytor sprawdza, jak skuteczne są kontrole bezpieczeństwa firmy. Obejmuje to ocenę tego, jak dobrze organizacja wdrożyła zasady i procedury, które ustanowiła w celu ochrony swoich informacji i systemów. Na przykład audytor może sprawdzić, czy firma zachowuje kontrolę administracyjną nad swoimi urządzeniami mobilnymi. Audytor testuje kontrole firmy, aby upewnić się, że są one skuteczne i że firma przestrzega własnych polityk i procedur.

- Ta część audytu weryfikuje, czy organizacja posiada mechanizmy kontrolne do zarządzania procesami szyfrowania danych.

- systemy oprogramowania. Tutaj systemy oprogramowania są badane, aby upewnić się, że działają prawidłowo i dostarczają dokładnych informacji. Są one również sprawdzane, aby upewnić się, że stosowane są środki zapobiegające uzyskiwaniu dostępu do prywatnych danych przez nieupoważnionych użytkowników. Badane obszary obejmują przetwarzanie danych, tworzenie oprogramowania i systemy komputerowe.

- możliwości zarządzania architekturą. Audytorzy sprawdzają, czy zarządzanie IT ma struktury organizacyjne i procedury w celu stworzenia wydajnego i kontrolowanego środowiska do przetwarzania informacji.

- sterowanie telekomunikacyjne. Audytorzy sprawdzają, czy kontrole telekomunikacyjne działają zarówno po stronie klienta, jak i serwera, a także w sieci, która je łączy.

- audyt rozwoju systemów. Audyty obejmujące ten obszar sprawdzają, czy wszystkie rozwijane systemy spełniają cele bezpieczeństwa wyznaczone przez organizację. Ta część audytu jest również wykonywana w celu zapewnienia, że opracowywane systemy są zgodne z ustalonymi standardami.

- przetwarzanie informacji. Audyty te sprawdzają, czy stosowane są środki bezpieczeństwa przetwarzania danych.

organizacje mogą również łączyć określone typy audytu w jeden ogólny audyt przeglądu kontroli.

kroki związane z audytem bezpieczeństwa

te pięć kroków jest zazwyczaj częścią audytu bezpieczeństwa:

- uzgodnij cele. Włączenie wszystkich zainteresowanych stron do dyskusji na temat tego, co należy osiągnąć dzięki audytowi.

- Wykaz wszystkich aktywów podlegających audytowi, w tym sprzętu komputerowego, dokumentacji wewnętrznej i przetwarzanych danych.

- przeprowadzić audyt i zidentyfikować zagrożenia. Lista potencjalnych zagrożeń związanych z każdym zagrożeniem może obejmować utratę danych, sprzętu lub rejestrów w wyniku klęsk żywiołowych, złośliwego oprogramowania lub nieautoryzowanych użytkowników.

- Oceń ryzyko wystąpienia każdego ze zidentyfikowanych zagrożeń i jak dobrze organizacja może się przed nimi bronić.

- Określ, jakie środki bezpieczeństwa należy wdrożyć lub ulepszyć, aby zminimalizować ryzyko.

dowiedz się więcej o innych rodzajach audytów

najlepsze praktyki przygotowania audytu kopii zapasowych

audyt planu ciągłości działania

przygotuj listę kontrolną audytu zgodności, którą chcą zobaczyć audytorzy

jak przeprowadzić audyt IoT w celu zapewnienia zgodności

Test vs. ocena vs. audyt

audyty są odrębną koncepcją od innych praktyk, takich jak testy i oceny. Audyt jest sposobem na potwierdzenie, że organizacja przestrzega procedur i zasad bezpieczeństwa ustalonych wewnętrznie, a także tych, które ustalają grupy standardów i agencje regulacyjne. Organizacje mogą samodzielnie przeprowadzać audyty lub zapraszać do nich osoby trzecie. Najlepsze praktyki audytu bezpieczeństwa są dostępne w różnych organizacjach branżowych.

test, taki jak test penetracyjny, jest procedurą sprawdzającą, czy konkretny system działa tak, jak powinien. Specjaliści IT przeprowadzający testy szukają luk, które mogą otworzyć luki w zabezpieczeniach. Na przykład za pomocą testu pióra analityk bezpieczeństwa włamuje się do systemu w taki sam sposób, jak podmiot zagrożenia, aby określić, co atakujący może zobaczyć i uzyskać dostęp.

ocena jest planowanym testem, takim jak ocena ryzyka lub podatności na zagrożenia. Sprawdza, jak system powinien działać, a następnie porównuje to z aktualnym stanem operacyjnym systemu. Na przykład ocena podatności systemu komputerowego sprawdza status środków bezpieczeństwa chroniących ten system i czy reagują one w sposób, w jaki powinny.

audyty bezpieczeństwa są częścią ogólnej strategii ochrony systemów IT i danych. Zapoznaj się z najnowszymi przemyśleniami na temat najlepszych praktyk i procedur cyberbezpieczeństwa.