wysiłki mające na celu złamanie szyfrowania WEP były już dostępne, a nawet publicznie omawiane od momentu powstania protokołu WEP, a ta strona zawiera informacje o tym, jak odkryć i obliczyć klucz WEP na podstawie ruchu sieciowego. To wprowadzenie do łamania WEP może być przydatne dla każdego, kto zamierza zbadać bezpieczeństwo sieci.

Sam Cracking WEP jest stosunkowo łatwy i może trwać od kilku minut do kilku godzin (zależy od natężenia ruchu w sieci, jakości połączenia itp.). Skonfigurowanie sprzętu tak, aby robił to, co musi, może zająć tygodnie (zależy od tego, co masz i co już wiesz). Przed przystąpieniem do WEP cracking, przeczytaj naszą pierwszą stronę tego „tutorial”, który może dostarczyć pomysł na temat Ustawienia komputera, a także o legalności WEP cracking.

jak złamać WEP za pomocą Intel PRO/Wireless 3945ABG

teraz możemy przystąpić do demonstrowania, jak złamać szyfrowanie WEP.

czego potrzebuję, aby odkryć klucz WEP sieci bezprzewodowej?

oto lista założeń, które musisz spełnić, aby móc odkryć klucz WEP z ruchu sieciowego. Uwaga, poniższe założenia są specyficzne dla tego samouczka. Inne samouczki w Internecie opierają się na różnych założeniach.

- oprogramowanie i sprzęt: Ubuntu, Intel PRO/Wireless 3945ABG ze sterownikiem ipwraw-NG-2.3.4 (lub alternatywnie Karta Sieciowa TP-LINK TL-WN321G z rt73-K2WRLZ-3.0.1. kierowca), aircrack-ng-1.0. (Oczywiście, można użyć innego adaptera, jak również, Intel i TP-LINK jest to, co użyliśmy.)

- jesteś fizycznie wystarczająco blisko punktu dostępu, aby wysyłać i odbierać pakiety. Pamiętaj, że tylko dlatego, że możesz odbierać pakiety z bezprzewodowego punktu dostępowego, nie oznacza to, że będziesz mógł przesyłać pakiety do punktu dostępowego. Siła karty bezprzewodowej jest zazwyczaj mniejsza niż siła punktu dostępu, więc musisz być wystarczająco blisko, aby przesyłane Pakiety mogły dotrzeć i zostać odebrane przez punkt dostępu.

- co najmniej jeden klient bezprzewodowy jest podłączony do sieci i jest aktywny. Powodem jest to, że łamanie WEP opiera się na pakietach ARP i jeśli nie ma aktywnych klientów, nigdy nie będzie żadnych pakietów żądań ARP.

upewnij się, że wszystkie powyższe założenia są prawdziwe, w przeciwnym razie poniższe przykłady nie będą działać.

przetestowaliśmy łamanie WEP z dwoma kartami sieciowymi: Intel PRO / Wireless 3945ABG ze sterownikiem ipwraw-NG-2.3.4 i alternatywnie TP-LINK TL-WN321G Network Adapter dongle z rt73-K2WRLZ-3.0.1. kierowca. Adapter Intel jest określany jako wlan0 (wifi0), a adapter TP-LINK jako rausb0. Nazwę karty sieciowej można znaleźć, wykonując polecenie iwconfig.

czy mój sterownik karty sieciowej działa poprawnie?

jednym z założeń tego artykułu jest to, że sterowniki interfejsu sieciowego muszą być poprawione w trybie monitorowania i wstrzykiwania pakietów. (Zobacz jak złamać WEP za pomocą wspomnianego powyżej linku Intel PRO/Wireless 3945ABG, aby uzyskać więcej informacji.)

test trybu monitora

jeśli moduł sterownika został poprawnie załadowany, Karta sieciowa może już być w trybie monitora. Jeśli tak nie jest, spróbuj wykonać następujące polecenie:

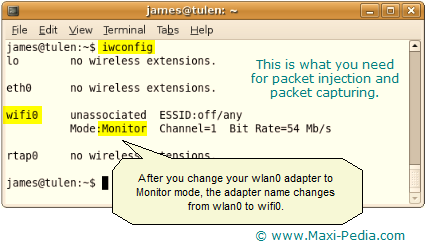

sudo airmon-ng start wlan0

Wlan0 (a także wifi0) to nazwa karty sieciowej Intel 3945. Byłoby rausb0, gdybyś pracował z TP-LINK 321. Nazwę karty sieciowej można znaleźć, wykonując polecenie iwconfig. Poniższy ekran drukowania pokazuje, co chcesz zobaczyć na ekranie iwconfig.

jeśli interfejs sieciowy jest ustawiony poprawnie, powinien powiedzieć Tryb monitora.

Test wstrzykiwania pakietów

użyj testu wstrzykiwania, aby potwierdzić, że karta może wstrzykiwać przed kontynuowaniem. Spróbuj wykonać następujące dwie komendy w oknie terminala:

aireplay-ng -9 wifi0

aireplay-ng -9 127.0.0.1:666

oba powinny skutkować ” zastrzyk działa!”wiadomość. Więcej szczegółów znajdziesz tutaj: http://aircrack-ng.org/doku.php?id=injection_test.

jak działa łamanie WEP?

ok, mamy cały sprzęt i oprogramowanie gotowe, teraz nadszedł czas, aby wyjaśnić, jak działa łamanie WEP.

oto podstawowe kroki, przez które będziemy przechodzić:

- Uruchom interfejs bezprzewodowy w trybie monitora

- Uruchom airodump-ng, aby odkryć wszystkie dostępne sieci i znaleźć swój cel

- Zmień adres MAC (opcjonalnie)

- Uruchom airodump-ng na kanale AP z filtrem bssid, aby zebrać nowe unikalne kroplówki

- użyj aireplay-ng, aby to zrobić fałszywe uwierzytelnianie z docelowym punktem dostępowym

- Uruchom aireplay-ng w trybie powtórki żądania ARP, aby wstrzyknąć pakiety

- Uruchom Aircrack-ng, aby złamać klucz za pomocą zebranych IVS

brzmi łatwo? Przejdźmy do szczegółów.

1. Uruchom interfejs bezprzewodowy w trybie monitora

jeśli chcesz słuchać ruchu sieciowego i przechwytywać ruch sieciowy, Karta sieciowa musi być w trybie monitora. Omówiliśmy to już powyżej, a także na stronie jak złamać WEP za pomocą Intel PRO / Wireless 3945ABG.

2. Uruchom airodump-Ng, aby odkryć wszystkie dostępne sieci

jeśli chcesz złamać WEP, musisz wiedzieć coś więcej niż tylko nazwę sieci. Musisz również znać adres MAC bezprzewodowego punktu dostępowego lub routera bezprzewodowego, który możesz znaleźć, wykonując następujące polecenie:

sudo airodump-ng wifi0

oto, co otrzymasz.

możesz zobaczyć nazwy dostępnych sieci bezprzewodowych w najbardziej prawej kolumnie i adresy MAC punktów dostępowych w najbardziej lewej kolumnie. Ten ekran informuje również, w jaki sposób każda sieć jest zabezpieczona (WEP, WPA, OPN itp.). Możesz również dowiedzieć się, na którym kanale działa każdy punkt dostępowy.

3. Zmień adres MAC (opcjonalnie)

aby skorzystać z techniki wstrzykiwania pakietów, musisz być powiązany z docelowym bezprzewodowym punktem dostępu. Wiele sieci bezprzewodowych jest chronionych nie tylko przez szyfrowanie WEP, ale także przez filtrowanie komputerów MAC. Jeśli tak jest w przypadku sieci docelowej, musisz najpierw odkryć adres MAC już powiązanego użytkownika, a następnie użyć tego adresu MAC do własnego uwierzytelnienia i skojarzenia. Przeczytaj następujące dwie strony:

jak złamać filtrowanie MAC (bezpieczeństwo wifi)

jak zmienić MAC – Macchanger

Uwaga, Przed zmianą adresu MAC należy wyłączyć kartę sieciową, a następnie włączyć ją ponownie, więc jest to ćwiczenie, które przechodzi przez dwie strony wymienione powyżej, a także przez punkt 1 i 2 ponownie.

jak znaleźć adres MAC?

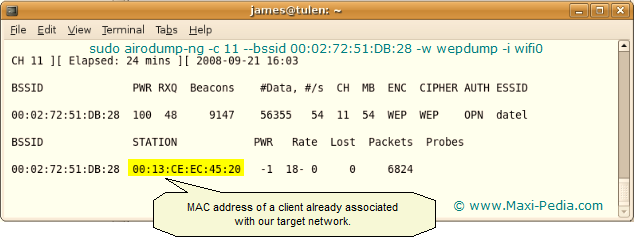

pamiętaj, że musisz znaleźć Klienta w sieci, który jest już powiązany z docelowym punktem dostępowym. Możesz to zrobić, wykonując następujące polecenie w oknie terminala Ubuntu:

sudo airodump-ng-c 11 –bssid 00:02:72:51:DB:28-w wepdump-i wifi0

gdzie-C to kanał, na którym nadawany jest docelowy punkt dostępu, BSSID To Adres MAC punktu dostępu, a-w wepdump-i (wyjaśnimy później).

ekran będzie wyglądał podobnie do ekranu powyżej.

4. Uruchom airodump-Ng, aby zebrać nowe unikalne IVs

do tej pory powinieneś mieć wszystkie potrzebne informacje o docelowym punkcie dostępu (nazwa, MAC, kanał itp.), Twój adres MAC zmienił się na ten sam adres, Co inny klient w sieci, a interfejs sieciowy ustawiony w trybie monitora. Teraz chcesz rozpocząć przechwytywanie wszystkich nowych unikalnych tak zwanych wektorów inicjalizacji (IVs) zawartych w pakietach, które wychodzą z twojego punktu dostępu. Możesz to zrobić uruchamiając airodump – NG na kanale access point z filtrem BSSID (Access point MAC address). Otwórz nowe okno terminala i wykonaj:

sudo airodump-ng-c 11 –bssid 00:02:72:51:DB:28-w wepdump-i wifi0

jest to to samo polecenie, co w kroku 3. Użyliśmy go w kroku 3, aby znaleźć kogoś, kto już korzysta z bezprzewodowego punktu dostępowego; teraz używamy go do przechwytywania wektorów inicjalizacyjnych. Opcja-w wepdump jest nazwą pliku, w którym chcesz zapisać wektory inicjalizacyjne. Opcja-i oznacza, że chcesz zapisać tylko Wektory inicjalizacyjne i odrzucić wszystkie inne dane.

ekran będzie wyglądał podobnie do ekranu powyżej w kroku 3.

5. Użyj aireplay-ng do fałszywego uwierzytelniania za pomocą punktu dostępowego

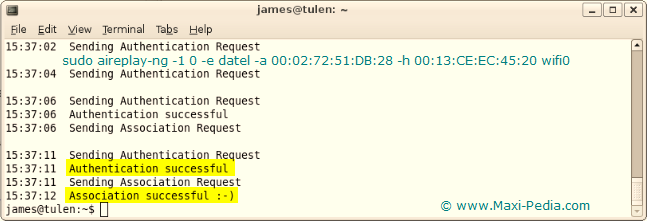

teraz nadszedł czas na rodzaj „logowania” do sieci bezprzewodowej. Aby punkt dostępu mógł przyjąć pakiet, źródłowy adres MAC musi być już skojarzony. Jeśli źródłowy adres MAC, który wprowadzasz (później), nie jest powiązany z punktem dostępu, to punkt dostępu ignoruje pakiet i wysyła pakiet „DeAuthentication” w czystym tekście. W tym stanie nie są tworzone nowe wektory inicjalizacyjne, ponieważ punkt dostępu ignoruje wszystkie wstrzykiwane Pakiety. Brak powiązania z punktem dostępowym jest największym powodem niepowodzenia wtrysku pakietów. W tym momencie po prostu łączysz się z punktem dostępowym i mówisz, że jesteś tutaj i chcesz z nim porozmawiać. Nie daje to możliwości przesyłania danych. Otwórz kolejne okno terminala i wykonaj:

sudo aireplay-ng -1 0-E datel-a 00:02:72:51:DB:28-h 00:13:CE:EC:45:20 wifi0

gdzie -1 oznacza fałszywe uwierzytelnienie, 0 oznacza czas ponownego połączenia w sekundach, -e datel to nazwa sieci, -a to adres MAC punktu dostępowego, a-h To Adres MAC zgodnie z którym działasz (albo twój własny, albo sfałszowany, jeśli przeszedłeś Krok 3).

tak powinno wyglądać wyjście.

pamiętaj, że adres MAC, który chcesz wstrzyknąć, musi być powiązany z punktem dostępowym za pomocą fałszywego uwierzytelniania lub za pomocą adresu MAC z już powiązanego klienta (Krok 3), lub w najlepszym przypadku oba.

możliwy problem: Jeśli otrzymasz „Got a deauthentication packet”, a następnie ciągłe próby, prawdopodobnie masz do czynienia z filtrowaniem Maca (tzn. niektóre punkty dostępu są skonfigurowane tak, aby zezwalały tylko wybranym adresom MAC na kojarzenie i łączenie). Wróć do kroku 3. W takim przypadku nie będzie można pomyślnie przeprowadzić fałszywego uwierzytelniania, chyba że znasz jeden z adresów MAC na liście dozwolonych.

możliwy problem: Jeśli pojawi się ” Waiting for beacon frame (BSSID:…) Nie ma takiego BSSID.”wtedy masz do czynienia ze słabym sygnałem wifi. Zbliż się do punktu dostępu.

wysyłanie żądania uwierzytelnienia

wysyłanie żądania uwierzytelnienia, które powtarza się na ekranie aireplay-ng, jest kolejnym częstym problemem. Jeśli nadal otrzymujesz „wysyłanie żądania uwierzytelnienia” lub „wysyłanie żądania Asocjacji”, które wracają, to jesteś zbyt daleko od punktu dostępu lub masz do czynienia ze słabym sygnałem. Pamiętaj, że fakt, że możesz przechwytywać pakiety z punktu dostępowego, nie oznacza, że punkt dostępowy może również przechwytywać pakiety z komputera. Sygnał wychodzący z komputera jest znacznie słabszy.

sprawdź również, czy komunikujesz się na tym samym kanale bezprzewodowym co punkt dostępowy.

innym problemem może być to, że punkt dostępu wykorzystuje adresowanie MAC, a spoofing MAC w kroku 3 nie poszedł dobrze. Uruchom polecenia ifconfig i macchanger — show, aby sprawdzić, czy komputer komunikuje się przy użyciu adresu MAC już uwierzytelnionego użytkownika. (Zobacz stronę Pobierz Macchanger, sekcja „Jak zweryfikować”, aby uzyskać więcej informacji.)

w niektórych przypadkach punkt dostępu nie jest w stanie wystarczająco szybko komunikować się z komputerem. W tym przypadku spróbuj zwiększyć opóźnienie i czas:

sudo aireplay-ng -1 6000-o 1-q 10-E datel-a 00: 02:72:51:DB:28-h 00:13:CE:EC:45: 20 wifi0

kilka razy, fałszywe uwierzytelnianie po prostu nie działa bez względu na to, co robisz i musisz postępować bez niego.

5.1 WEP crack bez wstrzykiwania pakietów

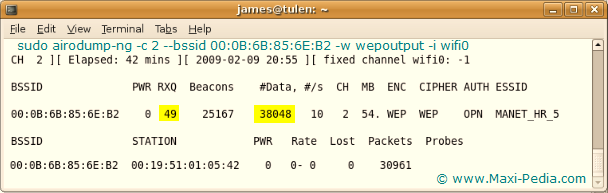

jeśli poprzedni krok nie powiedzie się w Twoim przypadku i nie możesz wykonać uwierzytelniania za pomocą fałszywego lub własnego adresu MAC, następny krok 6 – wstrzykiwanie pakietów – prawdopodobnie również się nie powiedzie. Wypróbuj i zobacz. Jeśli Krok 6 nie powiedzie się, wróć do tej sekcji. Nie martw się, nadal możesz złamać WEP; zajmie to więcej czasu. Jeśli nie jesteś w stanie uwierzytelnić, a w rezultacie wykonać wstrzyknięcie pakietu, przez jakiś czas będziesz obserwował ekran, który otworzyłeś w kroku 4.

Twoim celem jest zobaczyć co najmniej 150,000 w kolumnie #Data. Jeśli spojrzysz na kolumnę RXQ na ekranie drukowania powyżej, zobaczysz tam numer 49. Ta wartość dostarcza informacji o jakości połączenia bezprzewodowego między punktem dostępowym a komputerem. Wszystko poniżej 80 jest uważane za słabe. Jeśli liczba waha się dużo, masz słaby sygnał, jak również.

wartość RXQ odnosi się do strumienia danych przechodzącego z punktu dostępu do komputera. Nawet jeśli liczba ta przekracza 80, punkt dostępu nadal może nie widzieć twojego komputera. Jest to najczęstsza przyczyna niepowodzenia fałszywego uwierzytelniania i wstrzykiwania pakietów. Jeśli tak jest, po prostu usiądź wygodnie i poczekaj, aż kolumna #Data pokaże co najmniej 150 000, a następnie spróbuj Krok 7 (WEP crack). Bez uwierzytelniania i wstrzykiwania pakietów proces ten może potrwać 1,5-2 godziny. Możesz zacząć próbować WEP crack w kroku 7, gdy tylko # Data osiągnie co najmniej 80 000, ale nasze doświadczenie polega na tym, że klucze WEP Zwykle pękają raz mając gdzieś około 150 000 wektorów inicjacji.

6. Uruchom aireplay-ng W trybie ARP request replay aby wstrzyknąć Pakiety

aby złamać klucz WEP dla bezprzewodowego punktu dostępowego, musimy zebrać wiele wektorów inicjalizacyjnych (IV), najlepiej około 150 000 z nich. Normalny ruch sieciowy zazwyczaj nie generuje tych wektorów inicjalizacyjnych bardzo szybko. Teoretycznie, jeśli jesteś cierpliwy, możesz zebrać wystarczającą ilość kroplówek, aby złamać klucz WEP, po prostu biernie słuchając ruchu sieciowego i zapisując je (krok 5.1). Alternatywnie można użyć techniki zwanej wstrzykiwaniem pakietów, aby aktywnie przyspieszyć proces. Wstrzyknięcie polega na tym, że punkt dostępu wysyła ponownie wybrane pakiety ARP (zawierają one IVs) w kółko bardzo szybko. Pozwala nam to uchwycić dużą liczbę wektorów inicjalizacyjnych w krótkim czasie. Tak więc, celem tego kroku jest uruchomienie aireplay-ng w trybie, który nasłuchuje żądań ARP, a następnie ponownie wysyła je z powrotem do sieci. Otwórz inne okno terminala i wykonaj:

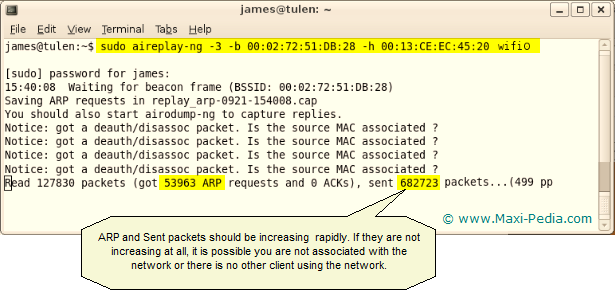

sudo aireplay-ng -3-b 00:02:72:51:DB:28-h 00:13:CE:EC:45:20 wifi0

gdzie-b To Adres MAC punktu dostępu, A-h To Adres MAC, pod którym działasz (Twój własny lub sfałszowany, jeśli przeszedłeś Krok 3).

to polecenie zacznie nasłuchiwać żądań ARP, a gdy je usłyszy, aireplay-ng natychmiast zacznie je wstrzykiwać. Możesz wygenerować żądanie ARP, pingując innego klienta, który jest już skojarzony.

tak powinno wyglądać wyjście:

możesz potwierdzić, że wstrzykujesz, sprawdzając ekrany airodump-NG i aireplay-ng. Pakiety danych powinny szybko rosnąć. „#/S ” powinno znajdować się w przedziale od 300 do 400 pakietów danych na sekundę. Może to być tak niskie, jak 100/sekundę i tak wysokie, jak 500/sekundę. Pakiety ARP i wysłane pakiety powinny również szybko rosnąć.

możliwy problem: Uwaga, jeśli liczba pakietów ARP i liczba wysłanych również są zablokowane na poziomie zero, to twój interfejs sieciowy prawdopodobnie nie jest powiązany z punktem dostępowym. Możesz też być zbyt daleko od punktu dostępu (słaby sygnał).

możliwy problem: komunikat podobny do ” mam pakiet deauth / disassoc. Czy jest powiązany ze źródłowym komputerem mac?”oznacza, że utraciłeś powiązanie z punktem dostępowym. Wróć do drugiego okna z kroku 5 i uruchom ponownie fałszywe uwierzytelnianie. Nie jest to konieczne, jeśli przeszedłeś Krok 3.

7. Uruchom aircrack-ng, aby złamać klucz WEP za pomocą IVS zebranych

po przechwyceniu dużej liczby wektorów inicjalizacyjnych można ich użyć do określenia klucza WEP. Istnieją dwie podstawowe metody krakingu WEP: metoda PTW i metoda FMS / Korek.

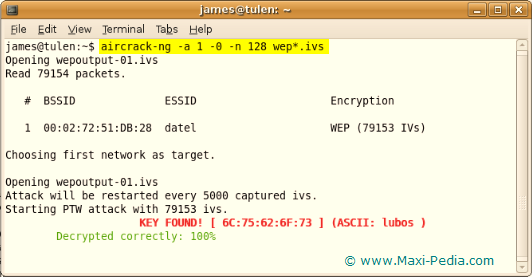

aby złamać WEP otwórz kolejne okno terminala i wykonaj następujące polecenia:

sudo aircrack-ng-z-b 00:1A:92:77:BB:D9 wepdump*.ivs

sudo aircrack-ng-a 1 -0-n 128 wepdump*.ivs

gdzie-z wywołuje metodę PTW WEP-cracking, – B wybiera interesujący nas punkt dostępowy, wepdump*.ivs wybiera wszystkie pliki zaczynające się od „wepdump” i kończące na „.ivs ” (pochodzi to z Twojego polecenia airodump-ng wcześniej),- a oznacza atak FMS/KoreK, a-n wybiera typ klucza WEP (w naszym przypadku 128-bitowego). Polecenia te obliczają klucz WEP na podstawie przechwyconych wektorów inicjalizacyjnych. Tak wygląda wyjście:

udało Ci się! Interesuje cię więcej zabawnych rzeczy? Przeczytaj następujące dwa artykuły:

jak znaleźć adresy MAC i IP w danych sieciowych

jak złamać filtrowanie MAC

teraz, gdy wiesz, jak włamać się do sieci chronionej WEP i dlatego odkryłeś słabe ogniwo w sieci Wi-Fi, chcielibyśmy również zwrócić twoją uwagę na nasze samouczki dotyczące bezpieczeństwa. Napisaliśmy kilka samouczków związanych z bezpieczeństwem sieci bezprzewodowych. Możesz przeczytać więcej o IPSec, VPN, adresowaniu MAC, WPA, WPA2, PSK i wielu innych środkach bezpieczeństwa bezprzewodowego. Nasze samouczki bezpieczeństwa bezprzewodowego pomogą Ci zwiększyć bezpieczeństwo sieci.

i wreszcie, jeśli potrzebujesz więcej pomocy w tym, jak złamać WEP, zapraszam do dyskusji na naszym forum dyskusyjnym IT. Sugerujemy również, abyś sprawdził sekcję powiązane treści w prawym pasku na tej stronie. Pomoc znajdziesz również tutaj: