jak złamałem 70% Sieci WIFI w Tel Awiwie (z próbki 5000 zebranych WiFi).

w ciągu ostatnich siedmiu lat, kiedy mieszkałem w Tel Awiwie, zmieniałem mieszkania cztery razy. Za każdym razem miałem do czynienia z tym samym scenariuszem: firma internetowa potrzebowała kilku dni, aby połączyć mieszkanie, pozostawiając mnie rozłączoną i sfrustrowaną, próbując oglądać laggy Netflix na telewizorze z moim hotspotem komórkowym. Rozwiązaniem, które mam do tego scenariusza jest ” cześć. Jestem nowym sąsiadem” rozmawiaj z sąsiadami, próbując uzyskać ich numer telefonu komórkowego w nagłych przypadkach-i pytaj, czy mogę korzystać z ich WiFi, dopóki firma kablowa Nie połączy mnie. Myślę, że wszyscy możemy się zgodzić, że brak internetu łatwo zalicza się do kategorii awaryjnej! Często ich numer telefonu komórkowego był również ich hasłem WiFi!

postawiłem hipotezę, że większość ludzi mieszkających w Izraelu (i na całym świecie) ma niebezpieczne hasła WiFi, które mogą być łatwo złamane lub nawet odgadnięte przez ciekawskich sąsiadów lub złośliwych aktorów.

połączenie moich wcześniejszych doświadczeń, stosunkowo nowy atak WiFi, który zaraz wyjaśnię, nowy Monster cracking rig (8 X QUADRO RTX 8000 48GB GPU) w CyberArk Labs i fakt, że WiFi jest wszędzie, ponieważ łączność jest ważniejsza niż kiedykolwiek skłoniła mnie do badań, czy miałem rację z moją hipotezą, czy może po prostu szczęście.

wraz z ciągłym przechodzeniem na pracę zdalną z powodu pandemii, zabezpieczanie sieci domowych stało się konieczne i stanowi zagrożenie dla przedsiębiorstwa, jeśli tego nie zrobi. Sieci domowe rzadko mają taką samą kontrolę jak sieci firmowe. A program bezpieczeństwa jest tak silny, jak jego najsłabsze ogniwo.

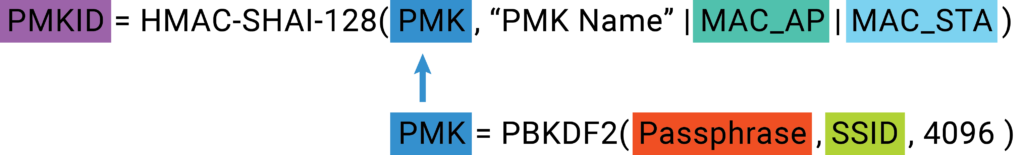

Rysunek 1 – CyberArk Labs new cracking rig

aby przetestować tę hipotezę, zebrałem 5000 haszy Sieci WiFi jako moją grupę badawczą, przechadzając się po ulicach Tel Awiwu ze sprzętem do wąchania WiFi. Pod koniec badań udało mi się złamać ponad 70% haseł wąchanych Sieci WiFi ze względną łatwością. W obszarze metropolitalnym Tel Awiwu znajduje się ponad 3.9 milionów ludzi-można sobie wyobrazić, jakie byłyby liczby, gdybyśmy nie odcięli naszych badań na 5000 sieci WiFi. Podczas gdy badania przeprowadzono w Tel Awiwie, routery, które były podatne na ten atak-od wielu największych światowych dostawców-są używane przez gospodarstwa domowe i firmy na całym świecie.

na tym blogu demonstruję, jak łatwo (nie potrzebujesz crackingu) i przy niewielkim sprzęcie można złamać niezabezpieczone hasła WiFi, hakując w ten sposób sieć WiFi .Na koniec ujawnimy statystyki pękniętych hashów i wyjaśnimy, jak bronić swoją sieć przed tego typu atakiem. Dlatego niezwykle ważne jest, abyśmy znali i zrozumieli metodę pękania, aby stworzyć odpowiednią obronę.

zagłębimy się

zanim Jens „atom” Steube (główny programista Hashcat) przeprowadził badania, kiedy haker chciał złamać hasło WiFi, musiał uchwycić na żywo czterokierunkowy uścisk dłoni między Klientem a routerem występujący tylko podczas nawiązywania połączenia. Mówiąc najprościej, atakujący musiałby monitorować sieć w momencie, gdy użytkownik lub urządzenie łączy się z siecią Wi-Fi. Dlatego haker musiał znajdować się w fizycznej lokalizacji między punktem dostępowym (routerem) a klientem, mając nadzieję, że użytkownik wprowadzi odpowiednie hasło i że wszystkie cztery pakiety uścisku dłoni zostały prawidłowo wąchane. Jeśli haker nie chciał czekać, aż ofiara ustanowi połączenie (co może potrwać godziny, kto łączy się z siecią domową, gdy jest w pracy?), atakujący mógł de-uwierzytelnić już podłączonego użytkownika, aby zmusić ofiarę do nowego czterodrożnego uścisku dłoni.

kolejnym wektorem ataku jest skonfigurowanie złośliwej sieci bliźniaczej o tym samym identyfikatorze SSID (nazwa sieci), mając nadzieję, że ofiara spróbuje zalogować się do fałszywej sieci. Główną wadą jest oczywiście to, że jest bardzo głośny (co oznacza, że można go łatwo prześledzić) i można go łatwo zauważyć.

w prostym angielskim, jeśli przeciwnik chciał zhakować / złamać hasło WiFi, musi być we właściwym miejscu (między użytkownikami a routerem) we właściwym czasie (gdy użytkownicy się logują) i mieć szczęście (użytkownicy wpisali poprawne hasło i wszystkie cztery pakiety zostały poprawnie wąchane).

wszystko to zmieniło się dzięki przełomowym badaniom atoma, które ujawniły nową lukę skierowaną na RSN IE (Robust Security Network Information Element), aby pobrać hash PMKID (zostanie wyjaśniony w trochę), który może być użyty do złamania docelowego hasła sieciowego. PMKID jest skrótem używanym do roamingu pomiędzy punktami dostępowymi. Legalne wykorzystanie PMKID ma jednak niewielkie znaczenie dla zakresu tego bloga. Szczerze mówiąc, nie ma sensu włączać go na routerach do użytku osobistego / prywatnego (WPA2-personal), ponieważ zwykle nie ma potrzeby roamingu w sieci osobistej.

technika Atom jest bez klienta, co sprawia, że potrzeba przechwytywania loginu użytkownika w czasie rzeczywistym i potrzeba użytkowników do łączenia się z siecią w ogóle przestarzałe. Co więcej, wymaga to tylko od atakującego przechwycenia pojedynczej klatki i wyeliminowania błędnych haseł i zniekształconych ramek, które zakłócają proces pękania.

po prostu mówiąc, nie musimy czekać na ludzi łączących się z ich routerami, aby ten atak się powiódł. Jesteśmy po prostu w pobliżu routera/sieci, pobierając hash PMKID i próbując go złamać.

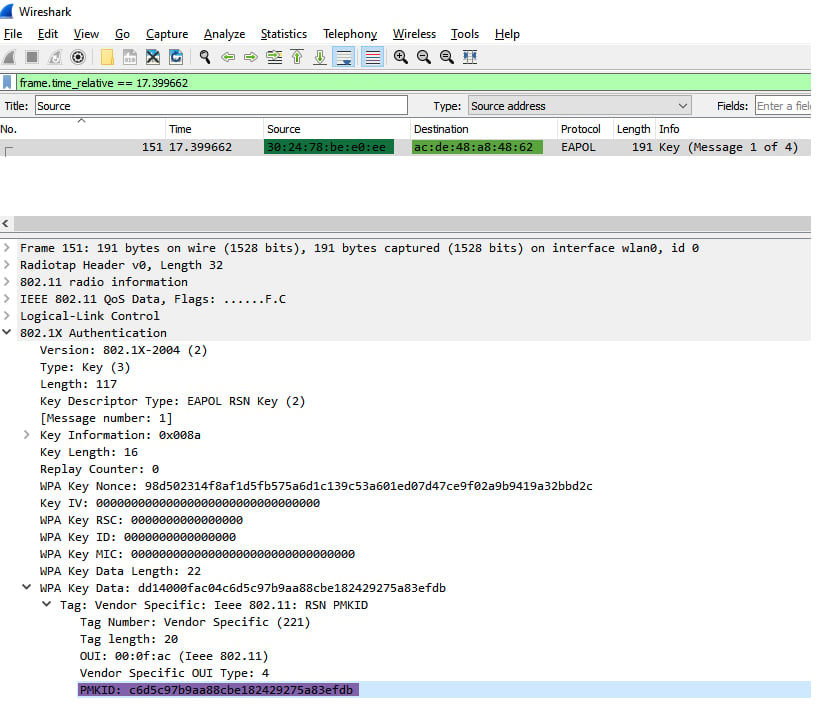

aby złamać PMKID, musimy najpierw zrozumieć, w jaki sposób jest on generowany.

w jaki sposób generowany jest skrót PMKID i jakie elementy zawiera

Rysunek 2 – przepływ obliczania skrótu PMKID i PMK

na pierwszy rzut oka obliczenia skrótu mogą wydawać się trudne, ale przyjrzyjmy się temu.

musimy wygenerować PMK napędzany z SSID (nazwa sieciowa) i hasła; następnie generujemy PMKID napędzany z PMK, który wygenerowaliśmy, AP MAC address i client MAC address. Zobaczmy więc, gdzie możemy je znaleźć:

PMK oblicza się następująco:

![]()

Rysunek 3 – obliczanie PMK

- hasło– hasło WiFi — stąd część, której naprawdę szukamy.

- SSID – nazwa sieci. Jest on swobodnie dostępny w sygnalizatorach routera (Rysunek 3).

- 4096-liczba iteracji PBKDF2

![]()

Rysunek 4-SSID z beacona

po wygenerowaniu PMK możemy wygenerować PMKID.

PMKID jest obliczany w następujący sposób:

![]()

Rysunek 5 – obliczanie PMKID

- PMK – czego szukamy, wygenerowane powyżej. W WPA2 personal PMK jest PSK (zostanie wyjaśnione w następnym akapicie).

- „PMK Name” – statyczny łańcuch dla wszystkich Pkmidów.

- MAC_AP-adres MAC punktu dostępowego – adres ten można znaleźć w dowolnej ramce wysyłanej przez router (Rysunek 4).

- MAC_STA – adres Mac klienta można znaleźć w dowolnej ramce wysyłanej przez komputer klienta (rysunek 4). Ponadto można go znaleźć na wyjściu poleceń ifconfig\ip A.

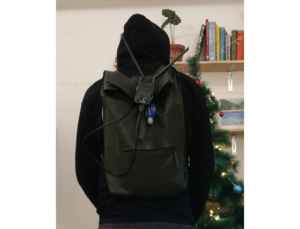

Rysunek 6-PMKID, AP 's MAC, Client’ s MAC

Rysunek 6-PMKID, AP 's MAC, Client’ s MAC

łamanie skrótu PMKID to ostatecznie tylko generowanie/obliczanie PMK z identyfikatorem SSID i różnymi hasłami, a następnie obliczanie PMKID z PMK i innych uzyskanych informacji. Po wygenerowaniu PMKID równego PMKID, który został pobrany z AP (Rysunek 3), hash jest pęknięty; hasło użyte do wygenerowania WŁAŚCIWEGO PMK, z którego PMKID został wygenerowany, jest poprawnym hasłem WiFi.

teraz wiemy, jak generowany jest PMKID i możemy kontynuować fazę wąchania i pękania naszych badań.

Sniffing PMKID

aby zebrać hasze WiFi PMKID, wymagany jest Bezprzewodowy Interfejs sieciowy z możliwością trybu monitora. Tryb monitora umożliwia przechwytywanie pakietów bez konieczności kojarzenia z punktem dostępowym.

kupiłem kartę sieciową AWUS036ACH ALFA za 50 USD (są jeszcze tańsze opcje), która obsługuje tryb monitora i wstrzykiwanie pakietów i objechałem centrum Tel Awiwu, aby powąchać WiFis.

zanim zaczniemy sniffing, musimy przygotować nasze środowisko:

użyłem maszyny ubuntu z AWUS036ACH ALFA.

Rysunek 7 – AWUS036ACH ALFA NIC

budujemy Pakiet Hcxdumptool — świetne narzędzie firmy ZerBea do przechwytywania pakietów z urządzeń WLAN.

git clone https://github.com/ZerBea/hcxdumptool.gitsudo apt-get install libcurl4-OpenSSL-dev libssl-dev pkg-configmake

następnie musimy zainstalować sterowniki z możliwością trybu monitora. Każdy chipset ma swoje sterowniki:

git clone -b v5.6.4.2 https://github.com/aircrack-ng/rtl8812au.gitmake && make install

zaleca się zamykanie usług, które mogą zakłócać działanie Hcxdumptool:

sudo systemctl stop wpa_supplicantsudo service NetworkManager stop

więc nadszedł czas, aby zacząć wąchać. Hcxdumptool jest potężnym narzędziem, które może być użyte do różnych ataków, nie tylko PMKID, dlatego wyłączamy każdy atak, który nie jest skierowany na PMKID.

sudo ../../tools/hcxdumptool/hcxdumptool -i wlx00c0caac2745 -o Wi-Fi_PMKID.pcapng --disable_deauthentication --disable_client_attacks --enable_status=3

- -i moja Alfa NIC, możesz wykonać ifconfig \ ip a, aby znaleźć nazwę interfejsu.

- – o wyjście pcapng wykonania.

teraz załóż kaptur, ponieważ otrzymasz PMKID każdej sieci, przez którą przechodzisz, która jest podatna na atak.

Rysunek 8 – Ja w bluzie z kapturem

kiedy osiągnąłem 5000 zebranych sieci, postanowiłem zrezygnować; Izraelskie lato było dla mnie zbyt gorące, więc zwróciłem się do części zabawy — pękania.

czas na pękanie!

naszym pierwszym krokiem w procedurze crackingu jest zainstalowanie hashcat, najszybszego i najbardziej zaawansowanego narzędzia do odzyskiwania hasła na świecie. Ponieważ wyniki sniffingu są w postaci pcapng, musieliśmy przekonwertować je na format hashfile, aby dopasować go do hashcat. W tym celu skorzystałem z innego narzędzia z wielkiego pakietu hcxtools.

hcxpcapngtool -o Wi-Fi_pmkid_hash_22000_file.txt Wi-Fi_PMKID.pcapng

w wyniku czego powstaje plik hash, który każda linia przyjmuje następującą strukturę:

SIGNATURE * TYPE * PMKID/MIC * MACAP*MACSTA* ESSID * * *

oto przykład linii hash:

WPA*01*C6D5C97B9AA88CBE182429275A83EFDB * 302478bee0ee*acde48a84862*54686557494649***

- SIGNATURE = „WPA”

- TYPE = 01 for PMKID, 02 for EAPOL, Inne do naśladowania

- PMKID/MIC = PMKID if TYPE==01, MIC if TYPE==02

- MACAP = MAC of AP

- MACSTA = MAC of station

- ESSID = ESSID

- nie używany w ataku pmkid:

- ANONCE = ANONCE

- EAPOL = EAPOL (SNONCE jest tutaj)

- MESSAGEPAIR = Bitmask

następnym krokiem jest rozpoczęcie procedury crackingu poprzez wykonanie hashcat:

możliwości Hashcat obejmują kilka metod crackingu, z których najczęstsze to słownik + reguły i atak maski. Metody różnią się sposobem tworzenia hasła.

zdecydowaliśmy się zacząć od czegoś, co nazywa się „atakiem na maskę”, ze względu na okropny nawyk wielu ludzi mieszkających w Izraelu używania numerów telefonów komórkowych jako haseł WiFi. Możesz myśleć o ataku maski jako o wyrażeniu regularnym:

- ?d-cyfry

- ?l-małe litery

- ?u-wielkie litery

- ?s-symbole specjalne jako ? ! $ …..

maska na hasło: 202!$ummeR by się stał ?d?d?d?s?s?l?l?l?l?u

oto moje polecenie Hashcat, które wypróbowało wszystkie możliwe kombinacje numerów telefonów komórkowych w Izraelu

sudo hashcat -a 3 -w4 -m 22000 /home/tuser/hashes/Wi-Fi_pmkid_hash_22000_file.txt 05?d?d?d?d?d?d?d?d -o /home/tuser/hashes/pmkid_cracked.txt

podczas pierwszego wykonania ataku maski złamaliśmy 2200 haseł. Obliczmy liczbę opcji dla izraelskich numerów telefonów komórkowych:

ma 10 cyfr i zaczyna się od 05. Dlatego musimy odgadnąć pozostałe 8 cyfr.

każda cyfra ma 10 opcji (0-9), stąd 10 * * 8 możliwych kombinacji. Sto milionów wygląda na wiele kombinacji, ale nasz Monster rig oblicza prędkość 6819,8 kH / s, co przekłada się na 6 819 000 skrótów na sekundę.

cracking rig nie jest wymagany, ponieważ mój laptop może osiągnąć 194,4 kH/s, co przekłada się na 194,000 hashów na sekundę. To oznacza więcej niż wystarczającą moc obliczeniową, aby przedzierać się przez możliwości niezbędne do złamania haseł. W związku z tym złamanie pojedynczego hasła WiFi o charakterystyce numeru telefonu komórkowego zajęło mojemu laptopowi około 9 minut. (10**8)/194,000 = ~516 (sekund) / 60 = ~9 minut.

szybkość łamania dla hashtypów różni się ze względu na różne funkcje skrótu i liczbę iteracji. Na przykład PMKID jest bardzo powolny w porównaniu do MD5 lub NTLM. Niemniej jednak możliwe jest złamanie skrótu PMKID, jeśli atakujący skupia się na określonej sieci, a hasło nie jest wystarczająco skomplikowane.

następnie wykonaliśmy standardowy atak słownikowy za pomocą najpopularniejszego słownika, Rockyou.txt, i złamał ponad 900 haszy. Oto mały rzut oka na Rockyou.zawartość txt:

123456 12345 123456789 hasło iloveyou princess 1234567 rockyou 12345678 abc123 nicole daniel babygirl monkey lovely jessica 654321 michael ashley

spójrzmy na statystyki pękniętych hashów:

pęknięte hasła według ich długości:

| długość hasła | |

| 10 | 2405 |

| 8 | 744 |

| 9 | 368 |

| 12 | 14 |

| 11 | 14 |

| 14 | 7 |

| 13 | 7 |

| suma | 3,559 |

jak widać, oprócz 10-cyfrowego hasła – do którego mieliśmy dopasowaną maskę – wraz ze wzrostem długości hasła, zmniejszyła się liczba złamanych haseł. Lekcja tutaj? Im dłuższe hasło, tym lepiej.

4 najlepsze maski na pęknięte hasła:

| Maska | Znaczenie | |

| Maska | Znaczenie | |

| ?d?d?d?d?d?d?d?d?d?d | 2349 | 10 cyfry |

| ?d?d?d?d?d?d?d?d | 596 | 8 cyfry |

| ?d?d?d?d?d?d?d?d?d | 368 | 9 cyfry |

| ?l?l?l?l?l?l?l?l | 320 | 8 małe litery |

| suma | 3,633 |

widzimy, że złamane hasła najczęściej pasują do maski, która zawiera tylko cyfry lub tylko małe litery.

nie wszystkie routery obsługują funkcje roamingu i dlatego nie są podatne na atak PMKID. Jednak nasze badania wykazały, że routery produkowane przez wielu największych dostawców na świecie są podatne na zagrożenia.

jak wcześniej oszacowałem, proces wąchania WiFis i późniejsze procedury krakingu były bardzo przystępnym przedsięwzięciem pod względem sprzętu, kosztów i wykonania.

najważniejsze jest to, że w ciągu kilku godzin i przy około 50 USD twój sąsiad lub złośliwy aktor może naruszyć Twoją prywatność i wiele więcej, jeśli nie masz silnego hasła.

podsumowanie

w sumie złamaliśmy ponad 3500 sieci WiFi w Tel Awiwie i okolicach – 70% naszej próbki.

zagrożenie ze strony zagrożonej Sieci WiFi stanowi poważne zagrożenie zarówno dla osób fizycznych, właścicieli małych firm, jak i przedsiębiorstw. I jak pokazaliśmy, kiedy atakujący może złamać ponad 70% sieci Wi-Fi w dużym globalnym mieście ze względną łatwością, większą uwagę należy zwrócić na ochronę siebie.

na najbardziej podstawowym poziomie osoby korzystające z twojej sieci biorą część twojej przepustowości, co może spowolnić korzystanie z Internetu. Jednak bardziej istotne jest to, że gdy atakujący uzyskają dostęp do twojej sieci, mogą uruchamiać różne ataki typu man-in-the-middle (MITM). Może to prowadzić do uzyskania przez napastników dostępu do ważnych kont, takich jak konto bankowe, konto e-mail (co jest wszystkim we współczesnym życiu) i narażania innych poufnych danych uwierzytelniających. Otwiera to również wektory ataków na urządzenia IoT, takie jak inteligentny Sprzęt Domowy, inteligentne telewizory, Systemy bezpieczeństwa itp.

w przypadku małych firm ryzyko polega na tym, że atakujący infiltruje sieć, a następnie przechodzi na aplikacje lub dane o wysokiej wartości, takie jak system rozliczeniowy lub kasjer.

jeśli chodzi o Przedsiębiorstwo, atakujący może uzyskać początkowy dostęp do WiFi Zdalnego Użytkownika, a następnie wskoczyć do komputera użytkownika i poczekać na połączenie VPN lub przejść do biura i przenieść się stamtąd.

z szerszej perspektywy Komputery i inne urządzenia zazwyczaj nie są dostępne spoza sieci z powodu NAT, ale gdy atakujący znajduje się w sieci, ułatwia to szereg wektorów ataku.

jak mam się chronić?

- Wybierz złożone hasło. Silne hasło powinno zawierać co najmniej jeden mały znak, jeden duży znak, jeden symbol, jedną cyfrę. Powinien mieć co najmniej 10 znaków. Powinien być łatwo zapamiętany i trudny do przewidzenia. Zły przykład: Summer$021

- Zmień domyślną nazwę użytkownika i hasło routera.

- Zaktualizuj wersję oprogramowania sprzętowego routera.

- Wyłącz słabe protokoły szyfrowania (jako WAP lub WAP1).

- Wyłącz WPS.

należy pamiętać, że implementacja uwierzytelniania wieloskładnikowego (MFA) dla osobistego Wi-Fi jest trudna i w dużej mierze niepraktyczna dla osobistego Wi-Fi i nietechnicznego konsumenta. Jest również mało prawdopodobne, aby MFA był powszechnie dostępny dla ogólnych zastosowań konsumenckich w funkcji near.

chciałbym bardzo podziękować atomowi i Zerbei za ich niesamowitą pracę nad tą techniką ataku i za ich pracę w ogóle.

mam nadzieję, że podobał Ci się ten blog i że podejmiesz wymagane kroki, aby zabezpieczyć swoją sieć WiFi. Dla przypomnienia, żadne z haseł, które złamaliśmy, nie zostało użyte do nieautoryzowanego dostępu do tych Sieci WiFi ani żadnych innych informacji dostępnych przez te sieci.