co to jest protokół rozdzielczości adresu (Arp)?

Address Resolution Protocol (ARP) to procedura mapowania dynamicznego adresu IP na stały fizyczny adres maszyny w sieci lokalnej (LAN). Fizyczny adres maszyny jest również znany jako adres kontroli dostępu do mediów (MAC).

zadaniem ARP jest zasadniczo tłumaczenie adresów 32-bitowych na 48-bitowe i odwrotnie. Jest to konieczne, ponieważ adresy IP w wersji IP 4 (IPv4) mają 32 bity, ale adresy MAC mają 48 bitów.

ARP działa między warstwami 2 i 3 Modelu połączeń otwartych systemów (Model OSI). Adres MAC istnieje na warstwie 2 Modelu OSI, warstwie łącza danych. Adres IP istnieje na warstwie 3, warstwie sieciowej.

ARP może być również używany do IP przez inne technologie LAN, takie jak token ring, fibre distributed data interface (FDDI) i IP przez ATM.

jak działa ARP

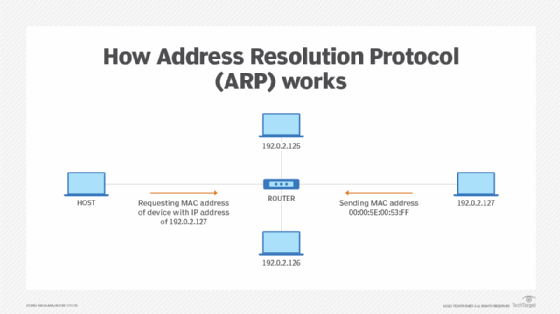

gdy nowy komputer dołącza do SIECI LAN, przypisywany jest mu unikalny adres IP do identyfikacji i komunikacji. Gdy przychodzący pakiet przeznaczony dla komputera hosta w określonej sieci LAN dotrze do bramy, brama prosi program ARP o znalezienie adresu MAC pasującego do adresu IP. Tabela zwana buforem ARP przechowuje rekord każdego adresu IP i odpowiadającego mu adresu MAC.

wszystkie systemy operacyjne w sieci Ethernet IPv4 zachowują pamięć podręczną ARP. Za każdym razem, gdy host żąda adresu MAC w celu wysłania pakietu do innego hosta w sieci LAN, sprawdza swoją pamięć podręczną ARP, aby sprawdzić, czy tłumaczenie adresu IP na adres MAC już istnieje. Jeśli tak, to nowe żądanie ARP jest niepotrzebne. Jeżeli tłumaczenie jeszcze nie istnieje, wtedy zostanie wysłane żądanie o adresy sieciowe i zostanie wykonane ARP.

ARP wysyła pakiet żądania do wszystkich maszyn w sieci LAN i pyta, czy któreś z maszyn używa tego konkretnego adresu IP. Gdy maszyna rozpozna adres IP jako swój własny, wyśle odpowiedź, aby ARP mógł zaktualizować pamięć podręczną w przyszłości i kontynuować komunikację.

maszyny hostów, które nie znają własnego adresu IP, mogą używać do wykrywania odwrotnego protokołu ARP (RARP).

rozmiar pamięci podręcznej ARP jest ograniczony i jest okresowo czyszczony ze wszystkich wpisów, aby zwolnić miejsce. Adresy pozostają w pamięci podręcznej tylko przez kilka minut. Częste aktualizacje umożliwiają innym urządzeniom w sieci sprawdzenie, kiedy host fizyczny zmienia żądane adresy IP. W procesie czyszczenia nieużywane wpisy są usuwane wraz z nieudanymi próbami komunikacji z komputerami, które nie są obecnie włączone.

proxy ARP

proxy ARP umożliwia sieciowemu serwerowi proxy odpowiadanie na zapytania ARP dotyczące adresów IP znajdujących się poza siecią. Umożliwia to pomyślne przeniesienie pakietów z jednej podsieci do drugiej.

podczas nadawania pakietu zapytań ARP analizowana jest tabela routingu, aby dowiedzieć się, które urządzenie w sieci LAN może najszybciej dotrzeć do celu. To urządzenie, które często jest routerem, działa jako brama do przekazywania pakietów poza siecią do zamierzonych miejsc docelowych.

spoofing ARP i zatrucie pamięci podręcznej ARP

sieci LAN, które używają ARP, są podatne na spoofing ARP, zwany także routingiem ARP poison lub zatruciem pamięci podręcznej ARP.

ARP spoofing to atak na urządzenie, w którym haker przesyła fałszywe wiadomości ARP przez sieć LAN w celu połączenia adresu MAC atakującego z adresem IP legalnego komputera lub serwera w sieci. Po nawiązaniu połączenia komputer docelowy może najpierw wysyłać ramki przeznaczone dla pierwotnego miejsca docelowego do komputera hakera, a także wszelkie dane przeznaczone dla uzasadnionego adresu IP.

fałszowanie ARP może poważnie wpłynąć na przedsiębiorstwa. W najprostszej formie ataki ARP spoofing mogą wykraść poufne informacje. Jednak ataki mogą również ułatwić inne złośliwe ataki, w tym następujące:

- ataki typu man-in-the-middle

- ataki typu denial-of-service

- przejmowanie sesji

Historia i przyszłość ARP

ARP został po raz pierwszy zaproponowany i omówiony w Request for Comments (RFC) 826, opublikowanym w listopadzie 1982 roku przez Davida C. Plummera. Problem rozdzielczości adresów był natychmiast widoczny na początku pakietu IP, ponieważ Ethernet szybko stał się preferowaną technologią LAN, ale kable Ethernet wymagały adresów 48-bitowych.

adresy IPv6, które są 128 bitami, używają protokołu wykrywania sąsiadów, a nie ARP. Chociaż adresy IPv4 są obecnie bardziej powszechne, użycie IPv6 rośnie. Wzrost ten wynika w dużej mierze z napływu urządzeń IoT, które wymagają adresów IP. Wykrywanie sąsiadów działa w warstwie 2 Modelu OSI i wykorzystuje Internet Control Message Protocol (ICMP) w wersji 6 do wykrywania sąsiednich węzłów.