co to jest spyware?

Spyware to rodzaj złośliwego oprogramowania-lub złośliwego oprogramowania-instalowanego na urządzeniu komputerowym bez wiedzy użytkownika końcowego. Atakuje urządzenie, kradnie poufne informacje i dane dotyczące korzystania z Internetu i przekazuje je reklamodawcom, firmom produkującym dane lub zewnętrznym użytkownikom.

każde oprogramowanie może zostać sklasyfikowane jako spyware, jeśli zostanie pobrane bez autoryzacji użytkownika. Oprogramowanie szpiegujące jest kontrowersyjne, ponieważ nawet jeśli jest zainstalowane ze stosunkowo nieszkodliwych powodów, może naruszać prywatność użytkownika końcowego i może być nadużywane.

Spyware jest jednym z najczęstszych zagrożeń dla użytkowników Internetu. Po zainstalowaniu monitoruje aktywność w Internecie, śledzi dane logowania i szpieguje poufne informacje. Głównym celem oprogramowania szpiegującego jest zwykle uzyskanie numerów kart kredytowych, informacji bankowych i haseł.

ale spyware może być również używany do śledzenia lokalizacji osoby, jak w przypadku stalkerware. Często instalowany potajemnie na telefonach komórkowych przez zazdrosnych małżonków, byłych partnerów, a nawet zaniepokojonych rodziców, ten rodzaj oprogramowania szpiegującego może śledzić fizyczną lokalizację ofiary, przechwytywać ich e-maile i teksty, podsłuchiwać ich rozmowy telefoniczne i nagrywać rozmowy oraz uzyskiwać dostęp do danych osobowych, takich jak zdjęcia i filmy.

oprogramowanie szpiegujące może być trudne do wykrycia; często pierwszą wskazówką użytkownika, że urządzenie komputerowe zostało zainfekowane oprogramowaniem szpiegującym, jest zauważalne zmniejszenie szybkości procesora lub połączenia sieciowego oraz-w przypadku urządzeń mobilnych-zużycie danych i żywotność baterii. Narzędzia Antyspyware mogą być używane do zapobiegania lub usuwania programów szpiegujących. Mogą zapewnić ochronę w czasie rzeczywistym, skanując dane sieciowe i blokując złośliwe dane, lub mogą wykonywać skanowanie w celu wykrycia i usunięcia oprogramowania szpiegującego już w systemie.

jak działa spyware?

oprogramowanie szpiegujące może przedostać się na urządzenie bez wiedzy użytkownika końcowego za pośrednictwem pakietu instalacyjnego aplikacji, załącznika pliku lub złośliwej strony internetowej. W swojej najmniej szkodliwej formie spyware istnieje jako aplikacja, która uruchamia się zaraz po włączeniu urządzenia i nadal działa w tle. Jego obecność ukradnie pamięć o dostępie losowym i moc procesora i może generować nieskończone wyskakujące reklamy, skutecznie spowalniając przeglądarkę internetową, dopóki nie stanie się bezużyteczna.

Spyware może również zresetować stronę główną przeglądarki, aby za każdym razem otwierać reklamy lub przekierowywać wyszukiwania w Internecie i kontrolować dostarczone wyniki, co czyni wyszukiwarkę bezużyteczną. Ponadto oprogramowanie szpiegujące może zmienić dynamiczne biblioteki łącza komputera, które są używane do łączenia się z Internetem, powodując awarie połączeń, które mogą być trudne do zdiagnozowania.

najbardziej szkodliwe oprogramowanie szpiegujące śledzi historię przeglądania stron internetowych, hasła i inne prywatne informacje, takie jak adresy e-mail, numery kart kredytowych, osobiste numery identyfikacyjne lub zapisy bankowe. Wszystkie te informacje mogą być gromadzone i wykorzystywane do kradzieży tożsamości lub sprzedawane osobom trzecim. Informacje mogą być zbierane za pomocą keyloggerów i zrzutów ekranu.

oprogramowanie szpiegujące może również potajemnie wprowadzać zmiany w ustawieniach zapory urządzenia, rekonfigurując ustawienia zabezpieczeń, aby umożliwić jeszcze więcej złośliwego oprogramowania. Niektóre formy oprogramowania szpiegującego można nawet zidentyfikować, gdy urządzenie próbuje usunąć go z rejestru systemu Windows i będzie przechwytywać wszystkie próby, aby to zrobić.

jak powstają infekcje spyware?

infekcje Spyware mogą dotyczyć dowolnego komputera osobistego, Mac, Urządzenia z systemem iOS lub Android. Niektóre z najczęstszych sposobów na zainfekowanie komputerów obejmują następujące:

- piractwo mediów, takich jak gry, filmy i muzyka poprzez pobieranie i rozpowszechnianie treści cyfrowych chronionych prawem autorskim bez zgody;

- pobieranie materiałów z nieznanych źródeł;

- przyjmowanie wyskakujących reklam; i

- otwieranie załączników wiadomości e-mail od nieznanych nadawców.

oprogramowanie szpiegujące jest najczęściej rozpowszechniane poprzez zachęcanie potencjalnych ofiar do kliknięcia linku. Link może być w wiadomości e-mail, wyskakującym oknie lub reklamie. Złośliwy kod może być również osadzony na legalnych stronach internetowych jako reklama. Inne sposoby zainfekowania komputera przez oprogramowanie szpiegujące obejmują pobieranie z dysku-gdzie oprogramowanie szpiegujące jest pobierane po prostu odwiedzając stronę internetową lub wyświetlając wiadomość e-mail w języku znaczników hipertekstowych-łącza phishingowe lub urządzenia fizyczne.

rodzaje programów szpiegujących

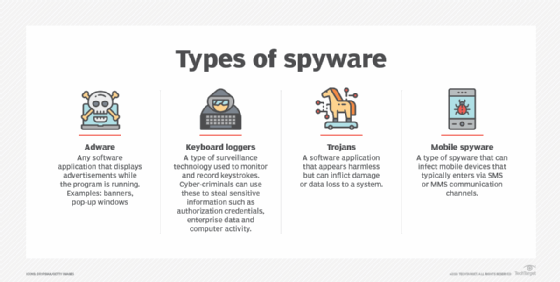

Spyware to nie tylko jeden rodzaj programu. Jest to cała kategoria złośliwego oprogramowania, która obejmuje adware, rejestratory klawiaturowe, trojany i mobilne programy kradnące informacje.

Adware. Złośliwe oprogramowanie reklamowe jest często dołączane do wolnego oprogramowania, programów shareware i narzędzi pobranych z Internetu lub potajemnie zainstalowanych na urządzeniu użytkownika, gdy użytkownik odwiedza zainfekowaną witrynę. Wielu internautów po raz pierwszy zapoznało się ze spyware ’ em w 1999 roku, kiedy popularna darmowa gra Elf Bowling została dołączona do oprogramowania śledzącego. Adware jest często oznaczany przez programy antymalware, czy dany program jest złośliwy, czy nie.

Pliki cookie, które śledzą i rejestrują dane osobowe użytkowników (PII) i nawyki przeglądania Internetu są jednym z najczęstszych typów adware. Reklamodawca może używać śledzących plików cookie do śledzenia stron internetowych odwiedzanych przez użytkownika w celu kierowania reklam w kontekstowej kampanii marketingowej. Na przykład reklamodawca może śledzić historię przeglądarki użytkownika i pobierać pliki z zamiarem wyświetlania wyskakujących okienek lub banerów reklamowych, aby zachęcić użytkownika do dokonania zakupu. Ponieważ dane gromadzone przez oprogramowanie szpiegujące są często sprzedawane stronom trzecim, przepisy takie jak ogólne rozporządzenie o Ochronie Danych zostały wprowadzone w celu ochrony IIP odwiedzających witrynę.

rejestratory klawiaturowe. Keyloggery to rodzaj monitora systemowego, którego cyberprzestępcy często używają do kradzieży PII, danych logowania i poufnych danych przedsiębiorstwa. Pracodawcy mogą również używać keyloggerów do obserwowania aktywności komputera pracowników; rodzice do nadzorowania korzystania z Internetu przez dzieci; właściciele urządzeń do śledzenia ewentualnej nieautoryzowanej aktywności na swoich urządzeniach; lub organów ścigania do analizy incydentów związanych z użyciem komputera.

keyloggery sprzętowe przypominają Uniwersalny Pendrive magistrali szeregowej i służą jako fizyczne złącze między klawiaturą komputera a komputerem, podczas gdy programy do keyloggingu programowego nie wymagają fizycznego dostępu do komputera użytkownika do instalacji. Keyloggery programowe mogą być pobierane celowo przez kogoś, kto chce monitorować aktywność na danym komputerze, lub mogą być pobierane nieświadomie i wykonywane jako część rootkita lub trojana zdalnego dostępu.

Trojany to zazwyczaj Złośliwe programy, które są przebrane za legalne oprogramowanie. Ofiara trojana może nieświadomie zainstalować plik udający oficjalny program, umożliwiający trojanowi dostęp do komputera. Trojan może następnie usuwać pliki, szyfrować pliki dla okupu lub umożliwiać innym złośliwym podmiotom dostęp do informacji użytkownika.

mobile spyware. Mobilne oprogramowanie szpiegujące jest niebezpieczne, ponieważ może być przesyłane za pośrednictwem usługi krótkich wiadomości lub wiadomości tekstowych usługi multimedialnej i zazwyczaj nie wymaga interakcji użytkownika do wykonywania poleceń. Gdy smartfon lub tablet zostanie zainfekowany mobilnym oprogramowaniem szpiegującym, które jest bocznie ładowane za pomocą aplikacji innej firmy, kamera i Mikrofon Telefonu mogą być używane do szpiegowania pobliskiej aktywności, nagrywania rozmów telefonicznych i rejestrowania aktywności przeglądania i naciśnięć klawiszy. Lokalizacja właściciela urządzenia może być również monitorowana za pomocą Globalnego Systemu Pozycjonowania (GPS) lub akcelerometru urządzenia mobilnego.

jak zapobiegać programom szpiegującym?

utrzymywanie ścisłych praktyk w zakresie bezpieczeństwa cybernetycznego jest najlepszym sposobem zapobiegania oprogramowaniu szpiegującemu. Niektóre najlepsze praktyki obejmują następujące:

- tylko pobieranie oprogramowania z zaufanych źródeł;

- odczytywanie wszystkich ujawnień podczas instalacji oprogramowania;

- unikanie interakcji z wyskakującymi reklamami;

- bieżące aktualizacje i poprawki dla przeglądarki, systemu operacyjnego (OS) i oprogramowania aplikacji;

- Nie otwieranie załączników wiadomości e-mail ani nie klikanie linków od nieznanych nadawców;

- używanie tylko zaufanego oprogramowania antywirusowego i renomowanych narzędzi szpiegujących; oraz

- włączanie uwierzytelniania dwuskładnikowego (2FA) w miarę możliwości.

aby jeszcze bardziej zmniejszyć prawdopodobieństwo infekcji, administratorzy sieci powinni stosować zasadę najmniejszego przywileju i wymagać od pracowników zdalnych dostępu do zasobów sieci za pośrednictwem wirtualnej sieci prywatnej, która uruchamia skanowanie zabezpieczeń przed przyznaniem uprawnień dostępu.

używanie blokera wyskakujących okienek lub blokera reklam pomaga również uniknąć programów szpiegujących. Mozilla Firefox i Google Chrome mają wbudowane blokery wyskakujących okienek, a blokery reklam mogą być dodawane jako rozszerzenie przeglądarki.

użytkownicy mobilni powinni unikać pobierania aplikacji spoza swoich sklepów z aplikacjami i unikać jailbreakingu swoich telefonów, jeśli to możliwe. Ponieważ oba ułatwiają zainfekowanie urządzeń mobilnych przez oprogramowanie szpiegujące.

użytkownicy IPhone ’ a mogą bezpłatnie włączyć 2FA, aby chronić wszystkie dane na swoich smartfonach i zapobiegać atakom mobilnego oprogramowania szpiegującego. Facebook, Instagram, Snapchat, Facebook i Twitter mogą być również używane w wielu innych popularnych usługach, w tym w PayPal, Google, Dropbox i Microsoft 365, a także w serwisach społecznościowych, takich jak Instagram, Snapchat, Facebook i Twitter. Większość dużych banków rozpoczęła również wdrażanie 2FA w swoich witrynach internetowych i aplikacjach mobilnych. Niektóre usługi zwiększyły nawet proces uwierzytelniania do uwierzytelniania trójskładnikowego i czteroskładnikowego.

jak usunąć spyware?

aby usunąć oprogramowanie szpiegujące, właściciele urządzeń muszą najpierw zidentyfikować, że oprogramowanie szpiegujące istnieje w ich systemie. Istnieje kilka objawów, które mogą oznaczać obecność ataku. Wskaźniki obejmują następujące:

- urządzenie działa wolniej niż normalnie.

- urządzenie stale ulega awarii.

- wyskakujące reklamy pojawiają się niezależnie od tego, czy użytkownik jest online, czy offline.

- urządzenie zaczyna brakować miejsca na dysku twardym (HD).

jeśli użytkownicy stwierdzą, że oprogramowanie szpiegujące zainfekowało system, powinni wykonać następujące kroki:

- odłącz połączenie internetowe.

- sprawdź listę programów urządzenia, aby sprawdzić, czy na liście znajduje się niechciane oprogramowanie. Jeśli tak, usuń go z urządzenia. Po odinstalowaniu programu uruchom ponownie cały system.

- jeśli powyższy krok nie zadziała, uruchom skanowanie systemu przy użyciu renomowanego oprogramowania antywirusowego. Skanowanie powinno znaleźć podejrzane programy i poprosić Użytkownika o czyszczenie, kwarantannę lub usunięcie oprogramowania.

- użytkownik może również pobrać narzędzie do usuwania wirusów lub narzędzie antyspyware i umożliwić mu działanie w systemie.

jeśli żaden z powyższych kroków nie zadziała, użytkownik będzie musiał uzyskać dostęp do HD urządzenia w trybie awaryjnym. Wymaga to jednak narzędzia, które umożliwia użytkownikowi dostęp do folderów spyware i ręczne ich usuwanie. Choć brzmi to skomplikowanie, proces ten powinien zająć tylko kilka minut.

oprogramowanie szpiegujące na urządzeniach mobilnych może być również skanowane pod kątem korzystania z programów zabezpieczających. Właściciele urządzeń mobilnych mogą również tworzyć kopie zapasowe swoich danych, a następnie zresetować urządzenie do ustawień fabrycznych.

narzędzia Antyspyware

niektóre narzędzia Antyspyware działają tylko wtedy, gdy skanowanie jest ręcznie uruchamiane, podczas gdy inne są stale uruchomione i monitorują aktywność komputera, aby upewnić się, że oprogramowanie szpiegujące nie może rejestrować informacji użytkownika. Użytkownicy powinni być ostrożni podczas pobierania narzędzi antyspyware i pobierać tylko narzędzia z renomowanych witryn. Recenzje produktów mogą również pomóc użytkownikom określić, które narzędzia są najbezpieczniejsze.

niektóre narzędzia Antyspyware obejmują następujące:

- Malwarebytes jest antymalware i spyware narzędzie, które można usunąć spyware z Windows, macOS, Chrome OS, Android i iOS. Malwarebytes może skanować pliki rejestru, uruchomione programy, HDs i pojedyncze pliki. Po wykryciu programu szpiegującego użytkownik może poddać kwarantannie i usunąć go. Użytkownicy nie mogą jednak skonfigurować automatycznych harmonogramów skanowania.

- Trend Micro HouseCall to kolejne narzędzie Antyspyware, które nie wymaga instalacji użytkownika, więc zużywa minimalne zasoby procesora i pamięci oraz miejsca na dysku. Jednak, podobnie jak Malwarebytes, użytkownicy nie mogą ustawić automatycznego skanowania.

- Windows Defender to produkt Microsoft antimalware, który jest zawarty w systemie operacyjnym Windows 10 w programie Windows Defender Security Center. Oprogramowanie jest lekkim narzędziem antymalware, które chroni przed zagrożeniami, takimi jak spyware, adware i wirusy. Windows Defender zawiera takie funkcje, jak ochrona przed witrynami phishingowymi, wykrywanie zagrożeń w czasie rzeczywistym i kontrola rodzicielska. Użytkownicy programu Windows Defender mogą ustawiać automatyczne szybkie i pełne skanowanie, a także ustawiać alerty dla pozycji o niskim, średnim, wysokim i poważnym priorytecie.

jakie są typowe przykłady oprogramowania szpiegującego?

znane przykłady oprogramowania szpiegującego obejmują następujące:

- CoolWebSearch wykorzystuje luki w zabezpieczeniach Znalezione w przeglądarce Internet Explorer, aby przejąć kontrolę, zmienić ustawienia i wysłać informacje o przeglądaniu do autorów oprogramowania szpiegującego.

- DarkHotel jest ukierunkowanym oprogramowaniem szpiegującym, które selektywnie atakuje gości biznesowych hoteli za pośrednictwem hotelowej sieci Wi-Fi.

- Emotet był jednym z najbardziej rozpowszechnionych zagrożeń w 2010 roku. działał jako Trojan, który ukradł dane bankowe swoim ofiarom.

- aligator jest powszechnie spotykany w oprogramowaniu do udostępniania plików. Monitoruje nawyki przeglądania stron internetowych ofiary, aby przedstawić użytkownikowi lepiej ukierunkowane reklamy.

- Tibs Dialer odłącza komputer użytkownika od lokalnych linii telefonicznych i łączy go z numerem płatnym przeznaczonym do uzyskiwania dostępu do stron pornograficznych.

- Zlob pobiera się na komputer, aby rejestrować naciśnięcia klawiszy i wyszukiwać historię przeglądania użytkownika.

ponadto aplikacje szpiegowskie na smartfony umożliwiają różnym osobom śledzenie aktywności użytkownika telefonu. Podczas gdy większość z tych narzędzi została stworzona z zamiarem umożliwienia rodzicom monitorowania korzystania z telefonu przez ich dziecko, ich umiejętności zostały rażąco wykorzystane. Aplikacje te działają jako mobilne oprogramowanie szpiegujące i umożliwiają użytkownikom zewnętrznym dostęp do mikrofonu i Kamery telefonu, aby przeglądać otoczenie, słuchać rozmów telefonicznych i uzyskiwać dostęp do lokalizacji GPS telefonu, haseł i aplikacji mobilnych. Niektóre dobrze znane aplikacje szpiegowskie to Spyera, FlexiSPY i TheOneSpy.

dowiedz się więcej o tym, jak zapobiegać oprogramowaniu szpiegującemu dzięki najlepszym praktykom, w tym za pomocą warstwowej obrony lub filtrowania treści.