co to jest uwierzytelnianie dwuskładnikowe i dlaczego jest używane?

uwierzytelnianie dwuskładnikowe (2FA), czasami określane jako Weryfikacja dwuetapowa lub uwierzytelnianie dwuskładnikowe, to proces bezpieczeństwa, w którym użytkownicy zapewniają dwa różne czynniki uwierzytelniania w celu weryfikacji.

2FA jest zaimplementowany, aby lepiej chronić zarówno poświadczenia użytkownika, jak i zasoby, do których użytkownik może uzyskać dostęp. Uwierzytelnianie dwuskładnikowe zapewnia wyższy poziom bezpieczeństwa niż metody uwierzytelniania, które zależą od uwierzytelniania jednoskładnikowego (SFA), w którym Użytkownik podaje tylko jeden czynnik-zazwyczaj hasło lub kod dostępu. Metody uwierzytelniania dwuskładnikowego polegają na tym, że użytkownik podaje hasło jako pierwszy czynnik, a drugi, inny czynnik – Zwykle token bezpieczeństwa lub czynnik biometryczny, taki jak odcisk palca lub skanowanie twarzy.

uwierzytelnianie dwuskładnikowe dodaje dodatkową warstwę zabezpieczeń do procesu uwierzytelniania, utrudniając atakującym uzyskanie dostępu do urządzeń lub kont internetowych danej osoby, ponieważ nawet jeśli hasło ofiary zostanie zhakowane, samo hasło nie wystarczy, aby przejść kontrolę uwierzytelniania.

uwierzytelnianie dwuskładnikowe od dawna służy do kontrolowania dostępu do poufnych systemów i danych. Dostawcy usług Online coraz częściej używają 2FA do ochrony danych uwierzytelniających swoich użytkowników przed użyciem przez hakerów, którzy ukradli bazę haseł lub wykorzystali kampanie phishingowe do uzyskania haseł użytkowników.

Ten artykuł jest częścią

czym jest zarządzanie tożsamością i dostępem? Przewodnik po IAM

- który zawiera również:

- Jak zbudować skuteczną architekturę IAM

- 4 podstawowe najlepsze praktyki zarządzania tożsamością i dostępem

- 5 trendy IAM kształtujące przyszłość bezpieczeństwa

jakie są czynniki uwierzytelniania?

istnieje kilka sposobów uwierzytelniania przy użyciu więcej niż jednej metody uwierzytelniania. Obecnie większość metod uwierzytelniania opiera się na czynnikach wiedzy, takich jak tradycyjne hasło, podczas gdy metody uwierzytelniania dwuskładnikowego dodają czynnik posiadania lub czynnik inherencji.

czynniki uwierzytelniające, wymienione w przybliżonej kolejności przyjęcia do obliczeń, obejmują następujące:

- czynnikiem wiedzy jest coś, co użytkownik zna, takie jak hasło, osobisty numer identyfikacyjny (PIN) lub inny rodzaj wspólnej tajemnicy.

- czynnik posiadania to coś, co użytkownik ma, takie jak dowód osobisty, token bezpieczeństwa, telefon komórkowy, urządzenie mobilne lub aplikacja na smartfony, aby zatwierdzać żądania uwierzytelnienia.

- czynnik biometryczny, znany również jako czynnik inherencji, jest czymś nieodłącznym dla fizycznej jaźni użytkownika. Mogą to być atrybuty osobiste odwzorowane na podstawie cech fizycznych, takich jak odciski palców uwierzytelnione za pomocą czytnika linii papilarnych. Inne powszechnie stosowane czynniki inherencji obejmują rozpoznawanie twarzy i głosu lub biometrię behawioralną, taką jak dynamika naciśnięć klawiszy, chód lub wzorce mowy.

- współczynnik lokalizacji jest zwykle oznaczany przez lokalizację, z której podejmowana jest próba uwierzytelnienia. Może to być wymuszone przez ograniczenie prób uwierzytelniania do określonych urządzeń w określonej lokalizacji lub przez śledzenie geograficznego źródła próby uwierzytelniania na podstawie źródłowego adresu protokołu internetowego lub innych informacji geolokalizacyjnych, takich jak dane Globalnego Systemu Pozycjonowania (GPS), pochodzące z telefonu komórkowego użytkownika lub innego urządzenia.

- współczynnik czasu ogranicza uwierzytelnianie użytkownika do określonego okna czasowego, w którym logowanie jest dozwolone i ogranicza dostęp do systemu poza tym oknem.

zdecydowana większość metod uwierzytelniania dwuskładnikowego opiera się na pierwszych trzech czynnikach uwierzytelniania, chociaż systemy wymagające większego bezpieczeństwa mogą używać ich do implementacji uwierzytelniania wieloczynnikowego (MFA), które mogą polegać na dwóch lub więcej niezależnych poświadczeniach w celu bezpieczniejszego uwierzytelniania.

jak działa uwierzytelnianie dwuskładnikowe?

włączenie uwierzytelniania dwuskładnikowego zależy od konkretnej aplikacji lub dostawcy. Jednak procesy uwierzytelniania dwuskładnikowego obejmują ten sam ogólny, wieloetapowy proces:

- użytkownik jest proszony o zalogowanie się przez aplikację lub stronę internetową.

- użytkownik wpisuje to, co wie-Zwykle nazwę użytkownika i hasło. Następnie serwer witryny znajduje dopasowanie i rozpoznaje użytkownika.

- dla procesów, które nie wymagają haseł, witryna generuje unikalny klucz bezpieczeństwa dla użytkownika. Narzędzie uwierzytelniania przetwarza klucz, a serwer witryny weryfikuje go.

- witryna poprosi użytkownika o zainicjowanie drugiego kroku logowania. Chociaż ten krok może przybierać różne formy, użytkownik musi udowodnić, że ma coś, co tylko miałby, takie jak dane biometryczne, Token bezpieczeństwa, dowód osobisty, smartfon lub inne urządzenie mobilne. Jest to czynnik inherencji lub opętania.

- następnie użytkownik może wprowadzić jednorazowy kod, który został wygenerowany podczas kroku czwartego.

- po podaniu obu czynników użytkownik jest uwierzytelniany i uzyskuje dostęp do aplikacji lub strony internetowej.

Elementy uwierzytelniania dwuskładnikowego

uwierzytelnianie dwuskładnikowe jest formą MFA. Technicznie jest on używany za każdym razem, gdy do uzyskania dostępu do systemu lub usługi wymagane są dwa czynniki uwierzytelniające. Jednak użycie dwóch czynników z tej samej kategorii nie stanowi 2FA. Na przykład wymaganie hasła i współdzielonej tajemnicy jest nadal uważane za SFA, ponieważ oba należą do typu knowledge authentication factor.

jeśli chodzi o usługi SFA, nazwy użytkowników i hasła nie są najbezpieczniejsze. Jednym z problemów związanych z uwierzytelnianiem opartym na hasłach jest to, że tworzenie i zapamiętywanie silnych haseł wymaga wiedzy i staranności. Hasła wymagają ochrony przed wieloma zagrożeniami wewnętrznymi, takimi jak niedbale przechowywane notatki z danymi logowania, stare dyski twarde i exploity socjotechniczne. Hasła są również łupem zewnętrznych zagrożeń, takich jak hakerzy wykorzystujący ataki brute-force, dictionary lub rainbow table.

mając wystarczająco dużo czasu i zasobów, atakujący zwykle może naruszyć systemy zabezpieczeń oparte na hasłach i ukraść dane firmowe. Hasła pozostały najczęstszą formą SFA ze względu na ich niski koszt, łatwość wdrożenia i znajomość.

wiele pytań dotyczących odpowiedzi na wyzwania może zapewnić większe bezpieczeństwo, w zależności od sposobu ich wdrożenia, a samodzielne metody weryfikacji biometrycznej mogą również zapewnić bezpieczniejszą metodę SFA.

rodzaje produktów uwierzytelniania dwuskładnikowego

istnieje wiele różnych urządzeń i usług do wdrażania 2FA-od tokenów po karty identyfikacji radiowej (RFID) po aplikacje na smartfony.

produkty uwierzytelniania dwuskładnikowego można podzielić na dwie kategorie:

- i

- Infrastruktura lub oprogramowanie, które rozpoznaje i uwierzytelnia dostęp użytkowników, którzy prawidłowo używają ich tokenów.

tokeny uwierzytelniania mogą być urządzeniami fizycznymi, takimi jak breloki lub karty inteligentne, lub mogą istnieć w oprogramowaniu jako aplikacje mobilne lub stacjonarne, które generują kody PIN do uwierzytelniania. Te kody uwierzytelniające, znane również jako hasła jednorazowe (OTP), są zwykle generowane przez serwer i mogą być rozpoznawane jako autentyczne przez urządzenie uwierzytelniające lub aplikację. Kod uwierzytelniający jest krótką sekwencją powiązaną z konkretnym urządzeniem, użytkownikiem lub kontem i może być użyty tylko raz w ramach procesu uwierzytelniania.

organizacje muszą wdrożyć system akceptujący, przetwarzający i zezwalający lub odmawiający dostępu użytkownikom uwierzytelniającym się tokenami. Może to być wdrożone w formie oprogramowania serwerowego lub dedykowanego serwera sprzętowego, a także dostarczane jako usługa przez dostawcę zewnętrznego.

ważnym aspektem 2FA jest zapewnienie uwierzytelnionemu Użytkownikowi dostępu do wszystkich zasobów, do których użytkownik jest zatwierdzony i tylko do tych zasobów. W rezultacie jedną z kluczowych funkcji 2FA jest łączenie systemu uwierzytelniania z danymi uwierzytelniającymi organizacji. Microsoft zapewnia część infrastruktury niezbędnej organizacjom do obsługi 2FA w systemie Windows 10 Za Pośrednictwem systemu Windows Hello, który może działać z kontami Microsoft, a także uwierzytelniania użytkowników za pośrednictwem Microsoft Active Directory, Azure AD lub Fast IDentity Online (FIDO).

jak działają tokeny sprzętowe 2FA

dostępne są tokeny sprzętowe dla 2FA obsługujące różne podejścia do uwierzytelniania. Jednym z popularnych tokenów sprzętowych jest YubiKey, małe urządzenie Universal Serial Bus (USB), które obsługuje OTP, szyfrowanie i uwierzytelnianie kluczy publicznych oraz uniwersalny protokół 2nd Factor opracowany przez Fido Alliance. Tokeny YubiKey są sprzedawane przez Yubico Inc., z siedzibą w Palo Alto, Kalif.

gdy użytkownicy z YubiKey logują się do usługi online obsługującej OTP-takiej jak Gmail, GitHub lub WordPress-wstawiają swój YubiKey do portu USB swojego urządzenia, wprowadzają swoje hasło, klikają pole YubiKey i dotykają przycisku YubiKey. YubiKey generuje hasło jednorazowe i wprowadza je w teren.

hasło jednorazowe to 44-znakowe hasło jednorazowego użytku; pierwsze 12 znaków to unikalny identyfikator reprezentujący klucz bezpieczeństwa zarejestrowany na koncie. Pozostałe 32 znaki zawierają informacje, które są szyfrowane przy użyciu klucza znanego tylko urządzeniu i serwerom Yubico, ustanowionego podczas początkowej rejestracji konta.

hasło jednorazowe jest wysyłane z usługi online do firmy Yubico w celu sprawdzenia uwierzytelnienia. Po zatwierdzeniu hasła jednorazowego serwer uwierzytelniania Yubico odsyła komunikat potwierdzający, że jest to właściwy token dla tego użytkownika. 2FA zakończona. Użytkownik podał dwa czynniki uwierzytelniania: hasło jest czynnikiem wiedzy, a YubiKey jest czynnikiem posiadania.

uwierzytelnianie dwuskładnikowe dla urządzeń mobilnych

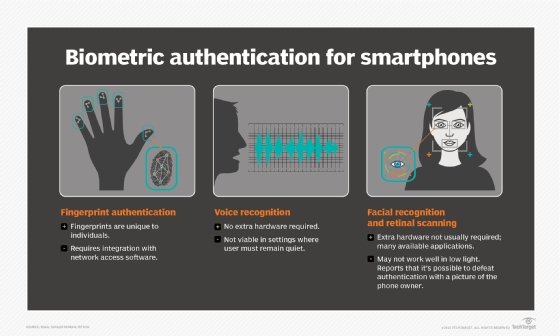

smartfony oferują różne możliwości 2FA, umożliwiając firmom korzystanie z tego, co dla nich najlepsze. Niektóre urządzenia mogą rozpoznawać odciski palców, używać wbudowanej kamery do rozpoznawania twarzy lub skanowania tęczówki i używać mikrofonu do rozpoznawania głosu. Smartfony wyposażone w GPS mogą zweryfikować lokalizację jako dodatkowy czynnik. Usługa głosowa lub krótka wiadomość (SMS) może być również używana jako kanał do uwierzytelniania poza pasmem.

zaufany numer telefonu może być używany do odbierania kodów weryfikacyjnych za pomocą wiadomości tekstowej lub automatycznego połączenia telefonicznego. Aby zarejestrować się w mobile 2FA, użytkownik musi zweryfikować co najmniej jeden zaufany numer telefonu.

Apple iOS, Google Android i Windows 10 mają aplikacje obsługujące 2FA, dzięki czemu sam telefon może służyć jako fizyczne urządzenie, aby zaspokoić czynnik posiadania. Duo Security, z siedzibą w Ann Arbor, Mich., a zakupiony przez Cisco w 2018 roku za 2,35 mld USD, ma platformę, która umożliwia Klientom korzystanie z zaufanych urządzeń dla 2FA. Platforma Duo najpierw ustanawia, że użytkownik jest zaufany, zanim zweryfikuje, że urządzenie mobilne może być również zaufane jako czynnik uwierzytelniania.

Aplikacje uwierzytelniające zastępują potrzebę uzyskania kodu weryfikacyjnego za pośrednictwem tekstu, połączenia głosowego lub poczty e-mail. Na przykład, aby uzyskać dostęp do witryny lub usługi internetowej obsługującej Google Authenticator, użytkownicy wpisują swoją nazwę użytkownika i hasło-czynnik wiedzy. Użytkownicy są następnie proszeni o wprowadzenie sześciocyfrowego numeru. Zamiast czekać kilka sekund na otrzymanie wiadomości tekstowej, authenticator generuje dla nich numer. Liczby te zmieniają się co 30 sekund i są różne dla każdego logowania. Wprowadzając prawidłowy numer, użytkownicy kończą proces weryfikacji i udowadniają posiadanie właściwego urządzenia – czynnika własności.

te i inne produkty 2FA oferują informacje na temat minimalnych wymagań systemowych niezbędnych do wdrożenia 2FA.

powiadomienia Push dla 2FA

powiadomienie push to uwierzytelnianie bez hasła, które weryfikuje użytkownika, wysyłając powiadomienie bezpośrednio do bezpiecznej aplikacji na urządzeniu użytkownika, ostrzegając użytkownika o próbie uwierzytelnienia. Użytkownik może wyświetlić szczegóły próby uwierzytelnienia i zatwierdzić lub odmówić dostępu-zazwyczaj jednym dotknięciem. Jeśli użytkownik zatwierdzi żądanie uwierzytelnienia, serwer otrzyma to żądanie i zaloguje go w aplikacji internetowej.

powiadomienia Push uwierzytelniają użytkownika, potwierdzając, że urządzenie zarejestrowane w Systemie Uwierzytelniania – Zwykle urządzenie mobilne – jest w posiadaniu Użytkownika. Jeśli atakujący narazi urządzenie na szwank, powiadomienia push również zostaną naruszone. Powiadomienia Push eliminują zagrożenia, takie jak ataki typu man-in-the-middle, nieautoryzowany dostęp i ataki socjotechniczne.

chociaż powiadomienia push są bezpieczniejsze niż inne metody uwierzytelniania, nadal istnieją zagrożenia bezpieczeństwa. Na przykład użytkownicy mogą przypadkowo zatwierdzić fałszywe żądanie uwierzytelnienia, ponieważ są przyzwyczajeni do stukania Zatwierdź, gdy otrzymują powiadomienia push.

czy uwierzytelnianie dwuskładnikowe jest bezpieczne?

chociaż uwierzytelnianie dwuskładnikowe poprawia bezpieczeństwo, Schematy 2FA są tak bezpieczne, jak ich najsłabszy komponent. Na przykład tokeny sprzętowe zależą od bezpieczeństwa emitenta lub producenta. Jeden z najbardziej głośnych przypadków skompromitowanego systemu dwuskładnikowego miał miejsce w 2011 roku, kiedy firma ochroniarska RSA Security zgłosiła, że jej tokeny uwierzytelniające SecurID zostały zhakowane.

sam proces odzyskiwania konta można również odwrócić, gdy jest używany do pokonania uwierzytelniania dwuskładnikowego, ponieważ często resetuje bieżące hasło użytkownika i wysyła tymczasowe hasło, aby umożliwić użytkownikowi ponowne zalogowanie się, omijając proces 2FA. Biznesowe konta Gmail Dyrektora Naczelnego Cloudflare zostały zhakowane w ten sposób.

chociaż SMS 2FA jest tani, łatwy do wdrożenia i uważany za przyjazny dla użytkownika, jest podatny na liczne ataki. National Institute of Standards and Technology (NIST) w swojej specjalnej publikacji 800-63-3: Digital Identity Guidelines zniechęcił do korzystania z SMS-ów w usługach 2FA. NIST stwierdził, że OTP wysyłane za pośrednictwem wiadomości SMS są zbyt podatne na ataki z powodu przenoszenia numeru telefonu komórkowego, ataków na sieć telefonii komórkowej i złośliwego oprogramowania, które może być używane do przechwytywania lub przekierowywania wiadomości tekstowych.

przyszłość uwierzytelniania

środowiska, które wymagają większego bezpieczeństwa, mogą być zainteresowane uwierzytelnianiem trójskładnikowym, które zazwyczaj obejmuje posiadanie fizycznego tokena i hasła używanego w połączeniu z danymi biometrycznymi, takimi jak skanowanie odcisków palców lub wydruki głosowe. Czynniki takie jak geolokalizacja, rodzaj urządzenia i pora dnia są również wykorzystywane do określenia, czy Użytkownik powinien zostać uwierzytelniony, czy zablokowany. Ponadto behawioralne identyfikatory biometryczne, takie jak długość naciśnięcia klawisza użytkownika, szybkość pisania i ruchy myszy, mogą być również dyskretnie monitorowane w czasie rzeczywistym, aby zapewnić ciągłe uwierzytelnianie zamiast jednorazowej kontroli uwierzytelniania podczas logowania.

poleganie na hasłach jako głównej metodzie uwierzytelniania, choć powszechne, często nie oferuje już bezpieczeństwa ani doświadczenia użytkownika, którego wymagają firmy i ich użytkownicy. I chociaż starsze narzędzia bezpieczeństwa, takie jak menedżer haseł i MFA, próbują radzić sobie z problemami z nazwami użytkowników i hasłami, zależą one od zasadniczo przestarzałej architektury: bazy danych haseł.

w związku z tym wiele organizacji przechodzi na uwierzytelnianie bez hasła. Korzystanie z metod takich jak biometria i bezpieczne protokoły umożliwia użytkownikom bezpieczne uwierzytelnianie się w swoich aplikacjach bez konieczności wprowadzania haseł. W biznesie oznacza to, że pracownicy mogą uzyskać dostęp do swojej pracy bez konieczności wprowadzania haseł i nadal zachowuje całkowitą kontrolę nad każdym logowaniem. Wykorzystanie blockchain, na przykład poprzez zdecentralizowaną tożsamość lub tożsamość samorządną, zyskuje również na znaczeniu jako alternatywa dla tradycyjnych metod uwierzytelniania.