o que é autenticação de dois fatores e por que é usada?A autenticação de dois fatores (2FA), às vezes chamada de verificação em duas etapas ou autenticação de fator duplo, é um processo de segurança no qual os usuários fornecem dois fatores de autenticação diferentes para verificar a si mesmos.

2FA é implementado para proteger melhor as credenciais de um usuário e os recursos que o usuário pode acessar. A autenticação de dois fatores fornece um nível mais alto de segurança do que os métodos de autenticação que dependem da autenticação de fator único (SFA), na qual o usuário fornece apenas um fator-normalmente, uma senha ou senha. Os métodos de autenticação de dois fatores dependem de um usuário fornecendo uma senha como o primeiro fator e um segundo fator diferente-geralmente um token de segurança ou um fator biométrico, como uma impressão digital ou varredura facial.A autenticação de dois fatores adiciona uma camada adicional de segurança ao processo de autenticação, tornando mais difícil para os invasores obter acesso aos dispositivos de uma pessoa ou contas online porque, mesmo que a senha da vítima seja hackeada, uma senha por si só não é suficiente para passar na verificação de autenticação.A autenticação de dois fatores tem sido usada há muito tempo para controlar o acesso a sistemas e dados confidenciais. Os provedores de serviços Online estão cada vez mais usando o 2FA para proteger as credenciais de seus usuários de serem usadas por hackers que roubaram um banco de dados de senhas ou usaram campanhas de phishing para obter senhas de usuários.

este artigo faz parte do

o que é gerenciamento de identidade e acesso? Guia para IAM

- que também inclui:

- como construir uma arquitetura IAM eficaz

- 4 práticas recomendadas essenciais de gerenciamento de identidade e acesso

- 5 IAM trends shaping the future of security

o que são fatores de autenticação?

existem várias maneiras pelas quais alguém pode ser autenticado usando mais de um método de autenticação. Atualmente, a maioria dos métodos de autenticação depende de fatores de conhecimento, como uma senha tradicional, enquanto os métodos de autenticação de dois fatores adicionam um fator de posse ou um fator de herança.

Autenticação fatores, listados em ordem aproximada de adoção de computação, incluem o seguinte:

- o conhecimento do fator é algo que o usuário sabe, como uma senha, um número de identificação pessoal (PIN) ou algum outro tipo de segredo compartilhado.Um fator de Posse é algo que o usuário tem, como um cartão de identificação, um token de segurança, um celular, um dispositivo móvel ou um aplicativo de smartphone, para aprovar solicitações de autenticação.

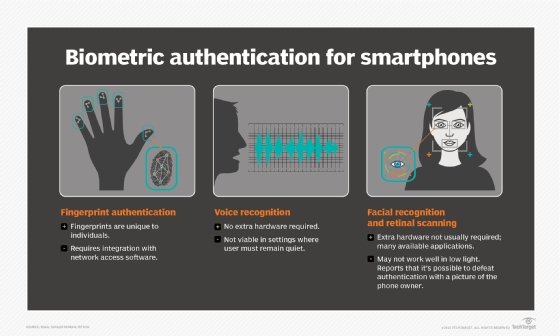

- um fator biométrico, também conhecido como fator de herança, é algo inerente ao eu físico do Usuário. Estes podem ser atributos pessoais mapeados a partir de características físicas, como impressões digitais autenticadas através de um leitor de impressões digitais. Outros fatores de herança comumente usados incluem reconhecimento facial e de voz ou biometria comportamental, como dinâmica de pressionamento de tecla, padrões de marcha ou fala.

- um fator de localização é geralmente denotado pelo local a partir do qual uma tentativa de autenticação está sendo feita. Isso pode ser reforçado pela limitação de tentativas de autenticação para dispositivos específicos em um determinado local ou rastrear a fonte geográfica de uma tentativa de autenticação com base na fonte de endereço de Protocolo de Internet, ou algumas outras informações de geolocalização, tais como o Sistema de Posicionamento Global (GPS) de dados, derivados de usuário do telefone celular ou outro dispositivo.

- um fator de tempo restringe a autenticação do usuário a uma janela de tempo específica na qual o logon é permitido e restringe o acesso ao sistema fora dessa janela.

a grande maioria dos métodos de autenticação de dois fatores depende dos três primeiros fatores de autenticação, embora os sistemas que exigem maior segurança possam usá-los para implementar autenticação multifatorial (MFA), que pode contar com duas ou mais credenciais independentes para Autenticação mais segura.

como funciona a autenticação de dois fatores?

habilitar a autenticação de dois fatores varia de acordo com o aplicativo ou fornecedor específico. No entanto, os processos de autenticação de dois fatores envolvem o mesmo processo geral de várias etapas:

- o Usuário é solicitado a fazer login pelo aplicativo ou pelo site.

- o usuário insere o que sabe-geralmente, nome de usuário e senha. Em seguida, o servidor do site encontra uma correspondência e reconhece o usuário.

- para processos que não exigem senhas, o site gera uma chave de segurança exclusiva para o usuário. A ferramenta de autenticação processa a chave e o servidor do site a valida.

- o site solicita ao usuário que inicie a segunda etapa de login. Embora esta etapa possa assumir vários formulários, o Usuário deve provar que tem algo que só teria, como biometria, um token de segurança, um cartão de identificação, um smartphone ou outro dispositivo móvel. Este é o Fator de herança ou posse.

- então, o usuário pode ter que inserir um código único que foi gerado durante a etapa quatro.

- depois de fornecer ambos os fatores, o Usuário é autenticado e tem acesso ao aplicativo ou site.

elementos de autenticação de dois fatores

a autenticação de dois fatores é uma forma de MFA. Tecnicamente, ele está em uso sempre que dois fatores de autenticação são necessários para obter acesso a um sistema ou serviço. No entanto, usar dois fatores da mesma categoria não constitui 2FA. Por exemplo, exigir uma senha e um segredo compartilhado ainda é considerado SFA, pois ambos pertencem ao tipo de fator de autenticação de conhecimento.

no que diz respeito aos Serviços SFA, nomes de usuário e senhas não são os mais seguros. Um problema com a autenticação baseada em senha é que ela requer conhecimento e diligência para criar e lembrar senhas fortes. As senhas exigem proteção contra muitas ameaças internas, como notas adesivas armazenadas descuidadamente com credenciais de login, discos rígidos antigos e explorações de engenharia social. As senhas também são vítimas de ameaças externas, como hackers que usam ataques de Força bruta, dicionário ou tabela arco-íris.

dado tempo e recursos suficientes, um invasor geralmente pode violar sistemas de segurança baseados em senha e roubar dados corporativos. As senhas permaneceram a forma mais comum de SFA por causa de seu baixo custo, facilidade de implementação e familiaridade.

múltiplas perguntas de resposta a desafios podem fornecer mais segurança, dependendo de como elas são implementadas, e métodos de verificação biométrica independentes também podem fornecer um método mais seguro de SFA.

tipos de produtos de autenticação de dois fatores

existem muitos dispositivos e serviços diferentes para implementar 2FA-de tokens a cartões de identificação por radiofrequência (RFID) para aplicativos de smartphone.

autenticação de Dois fatores, os produtos podem ser divididos em duas categorias:

- tokens que são fornecidas aos usuários para usar quando entrar; e

- infra-estrutura ou software que reconhece e autentica o acesso para usuários que estão usando os seus tokens corretamente.

os tokens de autenticação podem ser dispositivos físicos, como key fobs ou smart cards, ou podem existir em software como aplicativos móveis ou de desktop que geram códigos PIN para Autenticação. Esses códigos de autenticação, também conhecidos como senhas únicas (OTPs), geralmente são gerados por um servidor e podem ser reconhecidos como autênticos por um dispositivo ou aplicativo de autenticação. O código de autenticação é uma sequência curta vinculada a um determinado dispositivo, Usuário ou conta e pode ser usado apenas uma vez como parte de um processo de autenticação.

as organizações precisam implantar um sistema para aceitar, processar e permitir ou negar acesso aos usuários que autenticam com seus tokens. Isso pode ser implantado na forma de software de servidor ou um servidor de hardware dedicado, bem como fornecido como um serviço por um fornecedor de terceiros.

um aspecto importante do 2FA é garantir que o usuário autenticado tenha acesso a todos os recursos para os quais o usuário foi aprovado e apenas a esses recursos. Como resultado, uma função-chave do 2FA é vincular o sistema de autenticação aos dados de autenticação de uma organização. A Microsoft fornece parte da infraestrutura necessária para que as organizações suportem o 2FA no Windows 10 por meio do Windows Hello, que pode operar com contas da Microsoft, bem como autenticar usuários por meio do Microsoft Active Directory, Azure AD ou Fast IDentity Online (FIDO).

como os tokens de hardware 2FA funcionam

os tokens de Hardware para 2FA estão disponíveis suportando diferentes abordagens para Autenticação. Um token de hardware popular é o YubiKey, um pequeno dispositivo Universal Serial Bus (USB) que suporta OTPs, criptografia e autenticação de chave pública e o protocolo universal 2nd Factor desenvolvido pela FIDO Alliance. Os tokens YubiKey são vendidos pela Yubico Inc., com sede em Palo Alto, Califórnia.

quando os usuários com um Yubikey fazem login em um serviço online que suporta OTPs-como Gmail, GitHub ou WordPress-eles inserem seu YubiKey na porta USB de seu dispositivo, inserem sua senha, clicam no campo YubiKey e tocam no botão YubiKey. O YubiKey gera um OTP e o insere no campo.

o OTP é uma senha de uso único de 44 caracteres; os primeiros 12 caracteres são um ID exclusivo que representa a chave de segurança registrada na conta. Os 32 caracteres restantes contêm informações criptografadas usando uma chave conhecida apenas pelo dispositivo e pelos servidores da Yubico, estabelecidas durante o registro inicial da conta.

o OTP é enviado do serviço online ao Yubico para verificação de autenticação. Uma vez que o OTP é validado, o servidor de autenticação Yubico envia de volta uma mensagem confirmando que este é o token certo para este usuário. 2FA está completo. O Usuário forneceu dois fatores de autenticação: a senha é o Fator de conhecimento e o Yubikey é o Fator de posse.

autenticação de dois fatores para dispositivos móveis

os Smartphones oferecem uma variedade de recursos 2FA, permitindo que as empresas usem o que funciona melhor para eles. Alguns dispositivos podem reconhecer impressões digitais, usar a câmera embutida para reconhecimento facial ou digitalização de íris e usar o microfone para reconhecimento de voz. Smartphones equipados com GPS podem verificar a localização como um fator adicional. O serviço de voz ou mensagem curta (SMS) também pode ser usado como um canal para Autenticação fora da banda.

um número de telefone confiável pode ser usado para receber códigos de verificação por mensagem de texto ou telefonema automatizado. Um usuário deve verificar pelo menos um número de telefone confiável para se inscrever no mobile 2FA.

Apple iOS, Google Android e Windows 10 todos têm aplicativos que suportam 2FA, permitindo que o próprio telefone sirva como dispositivo físico para satisfazer o Fator de posse. Duo Security, com sede em Ann Arbor, Mich., e comprado pela Cisco em 2018 por US $2,35 bilhões, tem uma plataforma que permite aos clientes usar seus dispositivos confiáveis para 2FA. A plataforma do Duo primeiro estabelece que um usuário é confiável antes de verificar se o dispositivo móvel também pode ser confiável como um fator de autenticação.

os aplicativos autenticadores substituem a necessidade de obter um código de verificação por texto, chamada de voz ou e-mail. Por exemplo, para acessar um site ou serviço baseado na web que suporta o Google Authenticator, os usuários digitam seu nome de usuário e senha-um fator de conhecimento. Os usuários são solicitados a inserir um número de seis dígitos. Em vez de ter que esperar alguns segundos para receber uma mensagem de texto, um autenticador gera o número para eles. Esses números mudam a cada 30 segundos e são diferentes para cada login. Ao inserir o número correto, os usuários concluem o processo de verificação e comprovam a posse do dispositivo correto-um fator de propriedade.

estes e outros produtos 2FA oferecem informações sobre os requisitos mínimos do sistema necessários para implementar o 2FA.

notificações Push para 2FA

uma notificação push é autenticação sem senha que verifica um usuário enviando uma notificação diretamente para um aplicativo seguro no dispositivo do Usuário, alertando o usuário de que uma tentativa de autenticação está acontecendo. O usuário pode visualizar detalhes da tentativa de autenticação e aprovar ou negar acesso-normalmente, com um único toque. Se o usuário aprovar a solicitação de autenticação, o servidor receberá essa solicitação e fará login no aplicativo da web.

as notificações Push autenticam o usuário confirmando que o dispositivo registrado no sistema de autenticação-geralmente um dispositivo móvel-está na posse do Usuário. Se um invasor comprometer o dispositivo, as notificações push também serão comprometidas. As notificações Push eliminam ameaças como ataques man-in-the-middle, acesso não autorizado e ataques de engenharia social.Embora as notificações push sejam mais seguras do que outras formas de métodos de autenticação, ainda existem riscos de segurança. Por exemplo, os usuários podem aprovar acidentalmente uma solicitação de autenticação fraudulenta porque são usados para tocar em aprovar quando recebem notificações push.

a autenticação de dois fatores é Segura?Embora a autenticação de dois fatores melhore a segurança, os esquemas 2FA são tão seguros quanto seu componente mais fraco. Por exemplo, os tokens de hardware dependem da segurança do emissor ou fabricante. Um dos casos mais importantes de um sistema de dois fatores comprometido ocorreu em 2011, quando a empresa de Segurança RSA Security informou que seus tokens de autenticação SecurID foram hackeados.

o próprio processo de recuperação de conta também pode ser subvertido quando é usado para derrotar a autenticação de dois fatores porque muitas vezes redefine a senha atual de um usuário e envia por e-mail uma senha temporária para permitir que o usuário faça login novamente, ignorando o processo 2FA. As contas comerciais do Gmail do executivo-chefe da Cloudflare foram hackeadas dessa maneira.

embora o 2FA baseado em SMS seja barato, fácil de implementar e considerado fácil de usar, é vulnerável a vários ataques. O Instituto Nacional de padrões e Tecnologia (NIST) desencorajou o uso de SMS em serviços 2FA em sua publicação especial 800-63-3: Diretrizes de Identidade Digital. O NIST concluiu que as OTPs enviadas via SMS são muito vulneráveis devido a ataques de portabilidade de números de celular, ataques contra a rede de telefonia móvel e malware que podem ser usados para interceptar ou redirecionar mensagens de texto.

futuro da autenticação

ambientes que exigem maior segurança podem estar interessados na autenticação de três fatores, que normalmente envolve a posse de um token físico e uma senha usada em conjunto com dados biométricos, como digitalizações de impressões digitais ou impressões de voz. Fatores como geolocalização, tipo de dispositivo e hora do dia também estão sendo usados para ajudar a determinar se um usuário deve ser autenticado ou Bloqueado. Além disso, identificadores biométricos comportamentais, como o comprimento da tecla de um usuário, Velocidade de digitação e movimentos do mouse, também podem ser monitorados discretamente em tempo real para fornecer autenticação contínua em vez de uma única verificação de autenticação única durante o login.

contando com senhas como o principal método de autenticação, embora comum, muitas vezes não oferece mais a segurança ou a experiência do usuário que as empresas e seus usuários exigem. E, embora as ferramentas de segurança legadas, como um gerenciador de senhas e MFA, tentem lidar com os problemas de nomes de usuário e senhas, elas dependem de uma arquitetura essencialmente desatualizada: o banco de dados de senhas.Consequentemente, muitas organizações estão se voltando para a autenticação sem senha. O uso de métodos como biometria e protocolos seguros permite que os usuários se autentiquem com segurança em seus aplicativos sem precisar inserir senhas. Nos negócios, isso significa que os funcionários podem acessar seu trabalho sem precisar inserir senhas e ainda mantém o controle total em todos os login. O uso de blockchain, por exemplo, por meio de identidade descentralizada ou identidade auto-soberana, também está ganhando atenção como uma alternativa aos métodos tradicionais de autenticação.