cum am spart 70% din rețelele Wifi Tel Aviv (dintr-un eșantion de 5.000 de WiFi s-au adunat).

în ultimii șapte ani în care am locuit în Tel Aviv, am schimbat apartamentele de patru ori. De fiecare dată când m-am confruntat cu același scenariu: compania de internet a durat câteva zile pentru a conecta apartamentul, lăsându-mă deconectat și frustrat în timp ce încercam să mă uit la Netflix laggy la televizor cu hotspotul meu mobil. O soluție am la acest scenariu este având ” Bună ziua. Eu sunt noul vecin” discutați cu vecinii în timp ce încercați să obțineți numărul lor de telefon mobil în caz de urgență — și întrebați dacă aș putea folosi WiFi-ul lor până când compania de cablu m-a conectat. Cred că toți putem fi de acord că a nu avea internet se încadrează cu ușurință în categoria de urgență! De multe ori, numărul lor de telefon mobil a fost, de asemenea, parola lor WiFi!

am emis ipoteza că majoritatea oamenilor care trăiesc în Israel (și la nivel global) au parole WiFi nesigure care pot fi ușor crăpate sau chiar ghicite de vecini curioși sau actori rău intenționați.

combinația dintre experiența mea din trecut, un atac WiFi relativ nou pe care îl voi explica momentan, un nou dispozitiv de cracare monstru (8 x Quadro RTX 8000 48GB GPU) în CyberArk Labs și faptul că WiFi este peste tot, deoarece conectivitatea este mai importantă ca niciodată m-a determinat să cercetez, indiferent dacă am avut dreptate cu ipoteza mea sau poate doar norocos.

odată cu trecerea continuă la munca la distanță din cauza pandemiei, securizarea rețelelor de domiciliu a devenit imperativă și prezintă un risc pentru întreprindere dacă nu se face acest lucru. Rețelele de domiciliu au rareori aceleași controale ca rețelele de întreprindere. Și un program de securitate este la fel de puternic ca veriga sa cea mai slabă.

Figura 1 – CyberArk Labs New cracking rig

pentru a testa această ipoteză, am adunat 5.000 de hash-uri de rețea WiFi ca grupul meu de studiu, plimbându-mă pe străzile din Tel Aviv cu echipamente de sniffing WiFi. La sfârșitul cercetării, am reușit să rup mai mult de 70% din parolele rețelelor WiFi adulmecate cu relativă ușurință. Zona Metropolitană Tel Aviv are mai mult de 3.9 milioane de oameni-vă puteți imagina care ar fi fost numerele dacă nu ne-am fi întrerupt cercetarea la 5.000 de rețele WiFi. Și în timp ce această cercetare a fost efectuată în Tel Aviv, routerele care au fost susceptibile la acest atac — de la mulți dintre cei mai mari furnizori din lume — sunt utilizate de gospodării și companii din întreaga lume.

în acest blog, demonstrez cât de ușor (nu aveți nevoie de o platformă de cracare) și cu puține echipamente parolele WiFi nesigure pot fi crăpate, hacking astfel rețeaua WiFi .La final, vom dezvălui statistici ale hash-urilor crăpate și vom explica cum să vă apărați rețeaua de acest tip de atac. Prin urmare, este extrem de important să cunoaștem și să înțelegem metoda de fisurare pentru a forma o apărare adecvată.

să săpăm în

înainte de cercetarea lui Jens „atom” Steube (dezvoltatorul principal al Hashcat), atunci când un hacker dorea să spargă o parolă WiFi, trebuia să surprindă o strângere de mână în patru direcții între un client și un router care apare numai în timpul stabilirii conexiunii. Pur și simplu, atacatorul ar trebui să monitorizeze rețeaua în momentul în care utilizatorul sau dispozitivul se conectează la rețeaua WiFi. Prin urmare, un hacker trebuia să se afle într-o locație fizică între punctul de acces (router) și client, sperând că utilizatorul va introduce parola corectă și că toate cele patru pachete ale strângerii de mână au fost adulmecate corect. Dacă un hacker nu a vrut să aștepte până când o victimă stabilește o conexiune (care poate dura ore întregi, cine se conectează la rețeaua de domiciliu în timp ce lucrează?), atacatorul ar putea de-autentifica un utilizator deja conectat pentru a forța victima să aibă o nouă strângere de mână în patru direcții.

un alt vector de atac este configurarea unei rețele gemene rău intenționate cu același SSID (nume de rețea), în speranța că victima va încerca să se conecteze la rețeaua falsă. Un neajuns major al acestui lucru este, desigur, că este foarte zgomotos (ceea ce înseamnă că poate fi ușor urmărit) și poate fi ușor observat.

în engleză simplă, dacă un adversar dorea să pirateze/spargă o parolă WiFi, trebuie să fie la locul potrivit (între utilizatori și un router) la momentul potrivit (când utilizatorii se conectează) și să fie norocoși (utilizatorii au introdus parola corectă și toate cele patru pachete au fost adulmecate corect).

toate acestea s-au schimbat odată cu cercetarea inovatoare a atom, care a expus o nouă vulnerabilitate care vizează RSN IE (Robust security network Information Element) pentru a prelua un hash PMKID (va fi explicat într-un pic) care poate fi folosit pentru a sparge parola rețelei țintă. PMKID este un hash care este utilizat pentru capacitățile de roaming între AP-uri. Utilizarea legitimă a PMKID este, totuși, de mică relevanță pentru domeniul de aplicare al acestui blog. Sincer, nu are sens să-l activați pe routere pentru uz personal/privat (WPA2-personal), deoarece de obicei nu este nevoie de roaming într-o rețea personală.

tehnica Atom este lipsită de clienți, ceea ce face ca nevoia de a capta autentificarea unui utilizator în timp real și nevoia utilizatorilor de a se conecta la rețea să fie depășite. În plus, este nevoie doar de atacator pentru a captura un singur cadru și de a elimina parolele greșite și cadre malformate care perturbă procesul de cracare.

în mod clar, nu trebuie să așteptăm ca oamenii să se conecteze la routerele lor pentru ca acest atac să aibă succes. Suntem doar în vecinătatea routerului / rețelei obținând un hash PMKID și încercând să-l spargem.

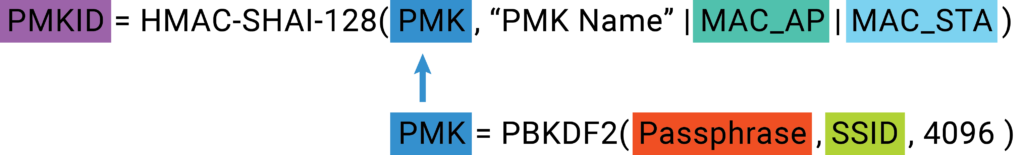

pentru a sparge un PMKID, trebuie mai întâi să înțelegem cum este generat.

cum este generat pmkid hash și ce elemente conține

Figura 2 – fluxul de calcul PMKID hash și PMK

calculul hash ar putea părea descurajantă la prima vedere, dar să ne arunca cu capul în ea.

trebuie să generăm un PMK condus din SSID (numele rețelei) și Fraza de acces; apoi generăm un PMKID condus din PMK pe care l-am generat, adresa MAC AP și adresa MAC client. Deci, să vedem unde putem găsi cele:

PMK este calculat după cum urmează:

![]()

Figura 3 – calcul PMK

- frază de acces– parola WiFi — prin urmare, partea pe care o căutăm cu adevărat.

- SSID – numele rețelei. Este disponibil gratuit la balizele routerului (Figura 3).

- 4096-Numărul de iterații PBKDF2

![]()

Figura 4 – SSID de la un far

după ce a fost generat un PMK, putem genera un PMKID.

PMKID se calculează după cum urmează:

![]()

Figura 5 – calculul PMKID

- PMK – ceea ce căutăm, generat mai sus. În WPA2 personal, PMK este PSK (va fi explicat în paragraful următor).

- „nume PMK” – șir Static pentru toate Pkmid-urile.

- MAC_AP – adresa MAC a punctului de acces – Această adresă poate fi găsită în orice cadru trimis de router (Figura 4).

- MAC_STA – adresa MAC a clientului poate fi găsită în orice cadru trimis de computerul clientului(Figura 4). În plus, poate fi găsit în ieșirea comenzilor ifconfig\ip A.

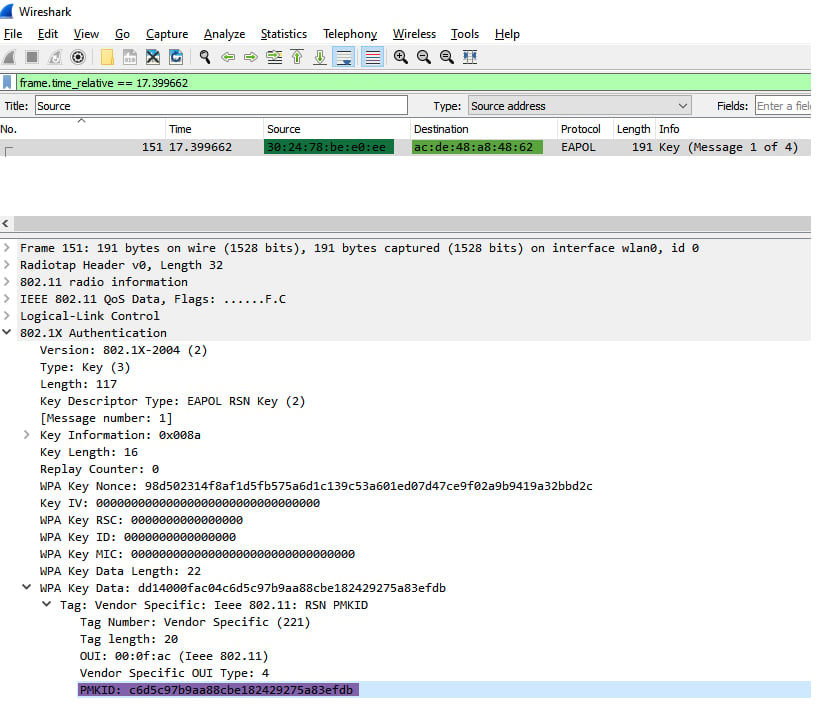

Figura 6-PMKID, Mac-ul AP, Mac-ul clientului

Figura 6-PMKID, Mac-ul AP, Mac-ul clientului

cracarea hash-ului PMKID este în cele din urmă doar generarea/calcularea PMK-urilor cu SSID și diferite fraze de acces, apoi calcularea PMKID din PMK și celelalte informații pe care le-am obținut. Odată ce am generat un PMKID egal cu PMKID care a fost recuperat din AP (Figura 3), hash-ul este spart; frazele de acces care au fost utilizate pentru a genera PMK dreapta care PMKID a fost generat de la este parola WiFi corectă.

acum știm cum este generat un PMKID și putem continua să adulmecăm și să crăpăm fazele cercetării noastre.

Sniffing PMKID

pentru a aduna hash-uri PMKID WiFi, este necesară o interfață de rețea fără fir care are capacități de monitorizare a modului. Modul Monitor permite capturarea pachetelor fără a fi nevoie să se asocieze cu un punct de acces.

am cumpărat o placă de rețea AWUS036ACH ALFA pentru 50 USD (există și opțiuni mai ieftine) care acceptă modul monitor și injecția de pachete și am mers în jurul centrului Tel Aviv pentru a adulmeca WiFis.

înainte de a putea începe sniffing, avem nevoie pentru a pregăti mediul nostru:

am folosit o mașină ubuntu cu AWUS036ACH ALFA.

Figura 7 – AWUS036ACH ALFA NIC

Noi construim Pachetul Hcxdumptool — o mare utilitate de ZerBea pentru a captura pachete de dispozitive WLAN.

git clone https://github.com/ZerBea/hcxdumptool.gitsudo apt-get install libcurl4-OpenSSL-dev libssl-dev pkg-configmake

după aceea, trebuie să instalăm drivere cu capacitate de mod monitor. Fiecare chipset are driverele sale:

git clone -b v5.6.4.2 https://github.com/aircrack-ng/rtl8812au.gitmake && make install

se recomandă închiderea serviciilor care ar putea interfera cu execuția Hcxdumptool:

sudo systemctl stop wpa_supplicantsudo service NetworkManager stop

atunci este timpul să începeți să adulmecați. Hcxdumptool este un instrument puternic care poate fi folosit pentru diverse atacuri, nu numai PMKID; prin urmare, dezactivăm orice atac care nu vizează PMKID.

sudo ../../tools/hcxdumptool/hcxdumptool -i wlx00c0caac2745 -o Wi-Fi_PMKID.pcapng --disable_deauthentication --disable_client_attacks --enable_status=3

- -am Alfa meu NIC, puteți executa ifconfig \ ip a pentru a găsi numele interfeței.

- – o pcapng de ieșire a execuției.

acum purtați o glugă, pentru că veți primi un PMKID din fiecare rețea pe care o traversați, care este vulnerabilă la atac.

figura 8 — eu într-un hanorac

când am ajuns la 5.000 de rețele colectate, am decis să renunț; vara israeliană era prea caldă pentru mine, așa că m-am întors la partea distractivă-crăparea.

este timpul de cracare!

primul nostru pas în procedura de cracare este de a instala hashcat, cel mai rapid și mai avansat instrument de recuperare a parolei din lume. Deoarece rezultatele sniffing sunt sub formă de pcapng, am avut nevoie pentru a le converti într-un format hashfile pentru a se potrivi la hashcat. Pentru acest obiectiv, am folosit un alt instrument din Marea suită de hcxtools.

hcxpcapngtool -o Wi-Fi_pmkid_hash_22000_file.txt Wi-Fi_PMKID.pcapng

rezultând într-un fișier hashfile că fiecare linie are următoarea structură:

semnătură * tip * PMKID / MIC * MACAP*MACSTA * ESSID * * *

Iată un exemplu de hashline:

WPA*01 * c6d5c97b9aa88cbe182429275a83efdb * 302478bee0ee * acde48a84862*54686557494649***

- SIGNATURE = „WPA”

- TYPE = 01 pentru PMKID, 02 pentru EAPOL, alții să urmeze

- PMKID/MIC = PMKID dacă Tip==01, MIC dacă Tip==02

- MACAP = MAC de AP

- MACSTA = MAC de stație

- ESSID = ESSID

- nu este utilizat într-un atac PMKID:

- ANONCE = ANONCE

- EAPOL = EAPOL (SNONCE este aici)

- MESSAGEPAIR = Bitmask

următorul pas este să începeți procedura de cracare executând hashcat:

capabilitățile Hashcat includ mai multe metode de cracare, dintre care cele mai frecvente sunt dictionary + rules și mask attack. Metodele diferă în modul în care formează fraza de acces.

am ales să începem cu ceea ce se numește „atac cu mască”, din cauza obiceiului teribil pe care mulți oameni care trăiesc în Israel îl au de a-și folosi numerele de telefon ca parole WiFi. Vă puteți gândi la atacul de mască ca Regex:

- ?d-cifre

- ?l-litere mici

- ?u-caractere majuscule

- ?s-simboluri speciale ca ? ! $ …..

masca pentru parola: 202!$vara ar deveni ?d?d?d?s?s?l?l?l?l?u

iată comanda mea Hashcat care a încercat toate combinațiile posibile de numere de telefon din Israel

sudo hashcat -a 3 -w4 -m 22000 /home/tuser/hashes/Wi-Fi_pmkid_hash_22000_file.txt 05?d?d?d?d?d?d?d?d -o /home/tuser/hashes/pmkid_cracked.txt

în timpul acestei prime execuții a atacului cu mască, am spart 2.200 de parole. Să calculăm numărul de opțiuni pentru numerele de telefon israelian:

are o lungime de 10 cifre și începe cu 05. Prin urmare, trebuie să ghicim restul de 8 cifre.

fiecare cifră are 10 opțiuni (0-9), deci 10**8 combinații posibile. O sută de milioane pare a fi o mulțime de combinații, dar platforma noastră monster calculează la viteza de 6819,8 kH/s, ceea ce se traduce în 6.819.000 de hash-uri pe secundă.

nu este necesară o platformă de cracare, deoarece laptopul meu poate ajunge la 194,4 kH/s, ceea ce se traduce în 194.000 de hash-uri pe secundă. Aceasta este egală cu o putere de calcul mai mult decât suficientă pentru a parcurge posibilitățile necesare pentru a sparge parolele. În consecință, mi-a luat laptopul aproximativ 9 minute pentru a sparge o singură parolă WiFi cu caracteristicile unui număr de telefon mobil. (10**8)/194,000 = ~516 (secunde) / 60 = ~ 9 minute.

viteza de fisurare pentru hashtypes diferă din cauza diferitelor funcții hash și a numărului de iterații. De exemplu, PMKID este foarte lent în comparație cu MD5 sau NTLM. Cu toate acestea, este posibil să spargeți un hash PMKID dacă atacatorul se concentrează pe o anumită rețea, iar parola nu este suficient de complicată.

după aceea, am executat un atac de dicționar standard cu cel mai comun dicționar, Rockyou.txt și a spart mai mult de 900 de hash-uri. Iată o mică privire în Rockyou.conținut txt:

123456 12345 123456789 parola iloveyou printesa 1234567 rockyou 12345678 abc123 nicole daniel babygirl maimuță minunat jessica 654321 michael ashley

să ne uităm peste statisticile hash-urilor crăpate:

parolele crăpate după lungimea lor:

| lungime parolă | apariții |

| 10 | 2405 |

| 8 | 744 |

| 9 | 368 |

| 12 | 14 |

| 11 | 14 |

| 14 | 7 |

| 13 | 7 |

| sumă | 3,559 |

după cum puteți vedea, cu excepția parolei de 10 cifre — pentru care am avut o mască adaptată — pe măsură ce lungimea parolei a crescut, numărul de parole sparte a scăzut. Lecția aici? Cu cât parola este mai lungă, cu atât mai bine.

top 4 Măști pentru parolele crăpate:

| masca | apariții | semnificație |

| masca | apariții | semnificație |

| ?d?d?d?d?d?d?d?d?d?d | 2349 | 10 cifre |

| ?d?d?d?d?d?d?d?d | 596 | 8 cifre |

| ?d?d?d?d?d?d?d?d?d | 368 | 9 cifre |

| ?l?l?l?l?l?l?l?l | 320 | 8 litere mici |

| sumă | 3,633 |

putem vedea că parolele crăpate se potrivesc cel mai adesea unei măști care conține doar cifre sau doar caractere minuscule.

nu toate routerele acceptă caracteristici de roaming și, prin urmare, nu sunt vulnerabile la atacul PMKID. Cu toate acestea, cercetările noastre au constatat că routerele fabricate de mulți dintre cei mai mari furnizori din lume sunt vulnerabile.

după cum am estimat în prealabil, procesul de adulmecare a WiFis și procedurile ulterioare de fisurare a fost o întreprindere foarte accesibilă în ceea ce privește echipamentele, costurile și execuția.

concluzia este că în câteva ore și cu aproximativ 50 de dolari, vecinul sau un actor rău intenționat vă pot compromite confidențialitatea și multe altele dacă nu aveți o parolă puternică.

concluzie

în total, am spart mai mult de 3.500 de rețele WiFi în și în jurul Tel Aviv – 70% din eșantionul nostru.

amenințarea unei rețele WIFI compromise prezintă un risc serios pentru persoane fizice, proprietarii de afaceri mici și întreprinderi deopotrivă. Și așa cum am arătat, atunci când un atacator poate sparge mai mult de 70% din rețelele WiFi într-un oraș global major cu relativă ușurință, trebuie acordată o atenție mai mare protejării.

la nivelul cel mai de bază, persoanele care utilizează rețeaua dvs. iau parte din lățimea de bandă, ceea ce vă poate încetini experiența pe internet. Cu toate acestea, mai important este că, odată ce atacatorii au acces la rețeaua dvs., pot lansa diverse atacuri man-in-the-middle (MITM). Acest lucru poate duce la accesul atacatorilor la conturile dvs. importante, cum ar fi contul dvs. bancar, contul dvs. de e-mail (care este totul în viața modernă) și compromiterea altor acreditări sensibile. IoT, cum ar fi echipamentele inteligente pentru casă, televizoarele inteligente, sistemele de securitate etc.

pentru întreprinderile mici, riscul constă într-un atacator care se infiltrează într-o rețea și apoi se deplasează lateral către aplicații sau date de mare valoare, cum ar fi un sistem de facturare sau un casier.

în ceea ce privește întreprinderea, este posibil ca un atacator să obțină accesul inițial la WiFi-ul unui utilizator la distanță și apoi să urce la computerul utilizatorului și să aștepte o conexiune VPN sau ca utilizatorul să meargă la birou și să se deplaseze lateral de acolo.

dintr-o perspectivă mai largă, computerele și alte dispozitive nu sunt de obicei accesibile din afara rețelei din cauza NAT, dar odată ce un atacator se află în rețea, facilitează o serie de vectori de atac.

cum ar trebui să mă protejez?

- alegeți o parolă complexă. O parolă puternică ar trebui să includă cel puțin un caracter cu majuscule, un caracter cu majuscule, un simbol, o cifră. Ar trebui să aibă cel puțin 10 caractere. Ar trebui să fie ușor de reținut și greu de anticipat. Exemplu rău: Summer$021

- schimbați numele de utilizator și parola implicite ale routerului.

- actualizați versiunea firmware-ului routerului.

- dezactivați protocoalele de criptare slabe (ca WAP sau WAP1).

- dezactivați WPS.

este important să rețineți că implementarea autentificării multi-factor (MFA) pentru WiFi personal este dificilă și în mare măsură impracticabilă pentru un WiFi personal și un consumator non-tehnic. De asemenea, este puțin probabil ca MAE să fie disponibil pe scară largă pentru cazurile generale de utilizare a consumatorilor în cadrul funcției near.

aș dori să dau un mare strigăt lui Atom și ZerBea pentru munca lor incredibilă în această tehnică de atac și pentru munca lor în general.

sper că v-a plăcut acest blog și că veți lua măsurile necesare pentru a vă asigura rețeaua WiFi. Și ca o reamintire, niciuna dintre parolele pe care le-am spart nu a fost folosită pentru accesul neautorizat la aceste rețele WiFi sau orice alte informații accesibile prin intermediul acestor rețele.