eforturile de a sparge criptarea WEP au fost în jur și chiar discutate public de la începutul protocolului WEP, iar această pagină vă oferă informații despre cum să descoperiți și să calculați o cheie WEP din traficul de rețea. Această introducere în fisurarea WEP poate fi utilă oricui intenționează să investigheze securitatea rețelei.

cracarea WEP în sine este relativ ușoară și poate dura de la câteva minute până la câteva ore (depinde de cantitatea de trafic de rețea, de calitatea conexiunii etc.). Configurarea echipamentului astfel încât să facă ceea ce trebuie să facă poate dura săptămâni (depinde de ceea ce aveți și de ceea ce știți deja). Înainte de a trece la WEP cracking, citiți prima noastră pagină a acestui „tutorial”, care vă poate oferi o idee despre setarea computerului și, de asemenea, despre legalitatea WEP cracking.

cum se sparge WEP cu Intel PRO/Wireless 3945ABG

acum putem continua să demonstrăm cum să spargem criptarea WEP.

de ce am nevoie pentru a descoperi o cheie WEP de rețea fără fir?

Iată o listă de ipoteze pe care trebuie să le îndepliniți pentru a putea descoperi o cheie WEP din traficul de rețea. Rețineți că ipotezele enumerate mai jos sunt specifice acestui tutorial. Alte tutoriale de pe web se bazează pe ipoteze diferite.

- Software și hardware: Ubuntu, Intel PRO/Wireless 3945ABG cu driverul ipwraw-ng-2.3.4 (sau alternativ adaptor de rețea TP-LINK TL-WN321G cu rt73-k2wrlz-3.0.1. șofer), aircrack-ng-1.0. (Desigur, puteți utiliza și un alt Adaptor, Intel și TP-LINK este ceea ce am folosit.)

- sunteți fizic suficient de aproape de punctul de acces pentru a trimite și primi pachete. Amintiți-vă că doar pentru că puteți primi pachete de la punctul de acces fără fir nu înseamnă că veți putea transmite pachete către punctul de acces. Puterea cardului wireless este de obicei mai mică decât puterea punctului de acces, deci trebuie să fiți suficient de aproape fizic pentru ca pachetele transmise să ajungă și să fie primite de punctul de acces.

- există cel puțin un client wireless conectat la rețea și activ. Motivul este că WEP cracking se bazează pe pachetele ARP și dacă nu există clienți activi, atunci nu vor exista niciodată pachete de solicitare arp.

asigurați-vă că toate ipotezele de mai sus sunt adevărate, altfel exemplele care urmează nu vor funcționa.

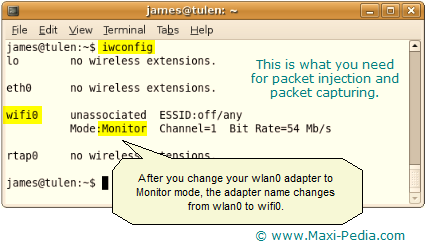

am testat fisurarea WEP cu două adaptoare de rețea: Intel PRO/Wireless 3945ABG cu driverul ipwraw-ng-2.3.4 și, alternativ, dongle-ul adaptorului de rețea TP-LINK TL-WN321G cu rt73-k2wrlz-3.0.1. șofer. Adaptorul Intel este denumit wlan0 (wifi0), iar adaptorul TP-LINK este denumit rausb0. Puteți găsi numele adaptorului de rețea executând comanda iwconfig.

funcționează corect driverul adaptorului meu de rețea?

una dintre ipotezele din acest articol este că driverele de interfață de rețea trebuie să fie patch-uri pentru modul monitor și injecție de pachete. (A se vedea cum să crack wep cu Intel PRO/Wireless 3945ABG link-ul menționat mai sus pentru mai multe detalii.)

Test mod Monitor

dacă ați încărcat corect modulul driverului, este posibil ca adaptorul de rețea să fie deja în modul Monitor. Dacă nu este, încercați să executați următoarea comandă:

sudo airmon-ng start wlan0

Wlan0 (și, de asemenea, wifi0) este numele adaptorului de rețea Intel 3945. Ar fi rausb0 dacă ați lucra cu TP-LINK 321. Puteți găsi numele adaptorului de rețea executând comanda iwconfig. Ecranul de imprimare de mai jos vă arată ce doriți să vedeți în ecranul iwconfig.

dacă interfața de rețea este setată corect, ar trebui să spună modul Monitor.

test de injecție a pachetelor

utilizați testul de injecție pentru a confirma că cardul dvs. poate injecta înainte de a continua. Încercați să executați următoarele două comenzi în fereastra terminalului:

aireplay-ng -9 wifi0

aireplay-ng -9 127.0.0.1:666

ambele ar trebui să ducă la ” injecția funcționează!”mesaj. Mai multe detalii găsiți aici: http://aircrack-ng.org/doku.php?id=injection_test.

cum funcționează fisurarea WEP?

Ok, avem tot hardware-ul și software-ul gata, acum este timpul să explicăm cum funcționează fisurarea WEP.

iată pașii de bază prin care vom trece:

- porniți interfața wireless în modul monitor

- porniți airodump-ng pentru a descoperi toate rețelele disponibile și pentru a găsi ținta

- schimbați adresa MAC (opțional)

- porniți airodump-ng pe canalul AP cu un filtru bssid pentru a colecta noile IV-uri unice

- utilizați AIREPLAY-ng faceți o autentificare falsă cu punctul de acces țintă

- porniți aireplay-ng în modul arp request Replay pentru a injecta pachete

- rulați Aircrack-ng pentru a sparge cheia folosind IV-urile colectate

sună ușor? Să intrăm în detalii.

1. Porniți interfața wireless în modul monitor

dacă doriți să ascultați traficul de rețea și să capturați traficul de rețea, adaptorul de rețea trebuie să fie în modul Monitor. Am acoperit deja acest lucru mai sus și, de asemenea, pe pagina Cum să crack WEP cu Intel PRO/Wireless 3945ABG.

2. Începeți airodump-ng pentru a descoperi toate rețelele disponibile

dacă doriți să spargeți WEP, trebuie să știți puțin mai mult decât numele rețelei. De asemenea, trebuie să cunoașteți adresa MAC a punctului de acces wireless sau a routerului wireless pe care îl puteți găsi executând următoarea comandă:

sudo airodump-ng wifi0

aceasta este ceea ce veți obține.

puteți vedea numele rețelelor fără fir disponibile în coloana cea mai din dreapta și adresele MAC ale punctelor de acces în coloana cea mai din stânga. Acest ecran vă spune, de asemenea, modul în care fiecare rețea este securizată (WEP, WPA, OPN, etc). De asemenea, puteți afla pe ce canal funcționează fiecare punct de acces.

3. Schimbarea adresei MAC (opțional)

pentru a profita de tehnica de injectare a pachetelor, trebuie să fiți asociat cu punctul de acces wireless țintă. Multe rețele fără fir sunt protejate nu numai prin criptarea WEP, ci și prin filtrarea MAC. Dacă acesta este cazul rețelei dvs. țintă, trebuie mai întâi să descoperiți o adresă MAC a unui utilizator deja asociat și apoi să utilizați acea adresă MAC pentru propria autentificare și asociere. Citiți următoarele două pagini:

cum se rupe filtrarea MAC (securitate wifi)

cum se schimbă MAC – Macchanger

notă, va trebui să dezactivați adaptorul de rețea înainte de a schimba adresa MAC și apoi să îl activați din nou, deci este un exercițiu care trece prin cele două pagini menționate mai sus, precum și prin punctele 1 și 2 din nou.

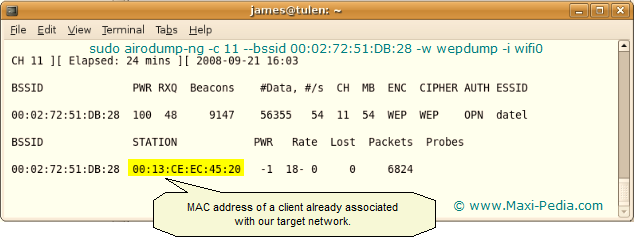

Cum găsesc o adresă MAC?

rețineți că trebuie să găsiți un client în rețea care este deja asociat cu punctul de acces țintă. Puteți face acest lucru executând următoarea comandă în fereastra terminalului Ubuntu:

sudo airodump-ng-c 11 –bssid 00:02:72:51:DB:28-w wepdump-i wifi0

unde-c este canalul pe care transmite punctul dvs. de acces țintă, BSSID este adresa MAC a punctului de acces și-w wepdump-i (vom explica mai târziu).

ecranul va arata similar cu ecranul de mai sus.

4. Începeți airodump-ng pentru a colecta noile IV-uri unice

până acum, ar trebui să aveți toate informațiile necesare despre punctul de acces țintă (nume, MAC, canal etc.MAC schimbat la aceeași adresă ca un alt client din rețea și interfața de rețea setată în modul Monitor. Acum doriți să începeți să capturați toți noii așa-numiți vectori de inițializare (IV) unici incluși în pachetele care ies din punctul dvs. de acces. Puteți face acest lucru pornind airodump-ng pe canalul punctului de acces cu un filtru BSSID (adresa MAC a punctului de acces). Deschideți fereastra terminalului nou și faceți:

sudo airodump-ng-c 11 –bssid 00:02:72:51:DB:28-w wepdump-i wifi0

aceasta este aceeași comandă ca la Pasul 3. L-am folosit la Pasul 3 pentru a găsi pe cineva care utilizează deja punctul dvs. de acces wireless; acum îl folosim pentru a captura vectori de inițializare. Opțiunea-w wepdump este numele fișierului în care doriți să salvați vectorii de inițializare. Opțiunea – i înseamnă că doriți să salvați numai vectorii de inițializare și să aruncați toate celelalte date.

ecranul va arăta similar cu ecranul de mai sus la Pasul 3.

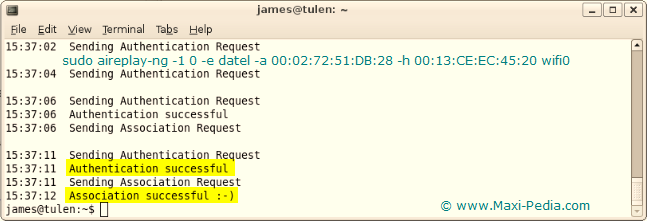

5. Utilizați aireplay-ng pentru a face autentificare falsă cu punctul de acces

acum este timpul să sortați „autentificarea” în rețeaua dvs. wireless. Pentru ca un punct de acces să accepte un pachet, adresa MAC sursă trebuie să fie deja asociată. Dacă adresa MAC sursă pe care o injectați (mai târziu) nu este asociată cu punctul de acces, atunci punctul de acces ignoră pachetul și trimite un pachet „DeAuthentication” în text clar. În această stare, nu sunt creați vectori de inițializare noi, deoarece punctul de acces ignoră toate pachetele injectate. Lipsa asocierii cu punctul de acces este cel mai mare motiv pentru care injecția de pachete eșuează. În acest moment vă conectați doar la punctul de acces și îi spuneți că sunteți aici și doriți să vorbiți cu acesta. Acest lucru nu vă oferă posibilitatea de a transfera date. Deschideți o altă fereastră a terminalului și faceți:

sudo aireplay-ng -1 0-e datel-a 00:02:72:51:DB:28-h 00:13:Ce:Ce:45:20 wifi0

unde -1 înseamnă autentificare falsă, 0 înseamnă sincronizare de reasociere în câteva secunde, -e datel este numele rețelei, -a este adresa MAC a punctului de acces și-h este adresa MAC sub care acționați (fie al dvs., fie cel falsificat dacă ați trecut prin Pasul 3).

așa ar trebui să arate ieșirea.

rețineți că adresa MAC pe care o vizați pentru injectare trebuie să fie asociată cu punctul de acces fie utilizând autentificarea falsă, fie utilizând o adresă MAC de la un client deja asociat (Pasul 3), sau ambele în cel mai bun caz.

posibilă problemă: Dacă primiți „un pachet de deauthenticare” și apoi reîncercări continue, atunci probabil că aveți de-a face cu filtrarea MAC (adică unele puncte de acces sunt configurate pentru a permite doar adresele MAC selectate să se asocieze și să se conecteze). Reveniți la Pasul 3. Dacă acesta este cazul, nu veți putea efectua cu succes autentificarea falsă decât dacă cunoașteți una dintre adresele MAC din lista permisă.

posibilă problemă: Dacă primiți „în așteptare pentru beacon frame (BSSID:…) Nu există astfel de BSSID disponibile.”atunci ai de-a face cu semnal wifi slab. Apropiați-vă de punctul de acces.

trimiterea cererii de autentificare

trimiterea cererii de autentificare care continuă să se repete pe ecranul aireplay-ng este o altă problemă obișnuită. Dacă continuați să primiți ” trimiterea cererii de autentificare „sau” trimiterea cererii de Asociere ” care continuă să revină, atunci sunteți prea departe de punctul de acces sau aveți de-a face cu un semnal slab. Nu uitați, faptul că puteți captura pachete din punctul de acces nu înseamnă că punctul de acces poate captura și pachete de pe computer. Semnalul care iese din computer este mult mai slab.

de asemenea, verificați dacă comunicați pe același canal wireless cu punctul de acces.

o altă problemă poate fi că punctul de acces utilizează adresarea MAC și spoofing-ul MAC în pasul 3 nu a mers bine. Rulați comenzile ifconfig și macchanger — show pentru a verifica dacă computerul comunică utilizând adresa MAC a unui utilizator deja autentificat. (Consultați pagina Descărcare Macchanger, secțiunea” Cum se verifică ” pentru mai multe detalii.)

în unele cazuri, punctul de acces nu poate comunica suficient de rapid cu computerul. În acest caz, încercați să vă măriți întârzierea și calendarul:

sudo aireplay-ng -1 6000-o 1-q 10-e datel-a 00:02:72:51:DB:28-h 00:13:CE:CE:45:20 wifi0

uneori, autentificarea falsă pur și simplu nu funcționează indiferent de ceea ce faceți și trebuie să continuați fără ea.

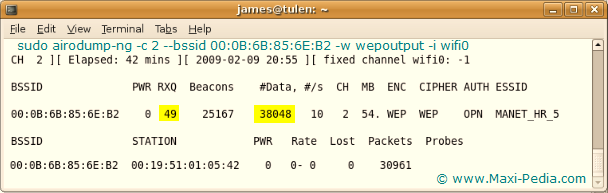

5.1 WEP crack fără injecție de pachete

dacă pasul anterior eșuează în cazul dvs. și nu puteți face autentificarea fie cu o adresă falsă, fie cu propria dvs. adresă MAC, următorul pas 6 – injectarea de pachete – va eșua probabil și el. Încearcă și vezi. Dacă Pasul 6 eșuează, reveniți la această secțiune. Nu vă faceți griji, puteți sparge în continuare WEP; va dura doar mai mult timp. Dacă nu vă puteți autentifica și, ca rezultat, faceți injecție de pachete, veți urmări ecranul pe care l-ați deschis la Pasul 4 pentru o vreme.

obiectivul dvs. este să vedeți cel puțin 150.000 în coloana #Data. Dacă vă uitați la coloana RXQ din ecranul de imprimare de mai sus, puteți vedea acolo numărul 49. Această valoare oferă informații despre calitatea conexiunii wireless dintre punctul de acces și computer. Orice Sub 80 este considerat slab. Dacă numărul fluctuează foarte mult, aveți și semnal slab.

valoarea RXQ se referă la fluxul de date care merge de la punctul de acces la computer. Chiar dacă acest număr este peste 80, este posibil ca punctul de acces să nu vă poată vedea computerul. Acesta este cel mai frecvent motiv pentru care autentificarea falsă și injecția de pachete eșuează. Dacă acesta este cazul dvs., stați pe spate și așteptați până când coloana #Data afișează cel puțin 150.000, apoi încercați Pasul 7 (WEP crack). Fără autentificare și injecție de pachete, Acest proces ar putea dura 1,5 – 2 ore. Puteți începe să încercați WEP crack în pasul 7 de îndată ce datele #ajung la cel puțin 80.000, dar experiența noastră este că cheile WEP sunt de obicei crăpate odată ce au undeva în jur de 150.000 de vectori de inițiere.

6. Porniți aireplay-ng în modul ARP request replay pentru a injecta pachete

pentru a sparge o cheie WEP pentru un punct de acces fără fir, trebuie să adunăm o mulțime de vectori de inițializare (IV), în mod ideal undeva în jur de 150.000 dintre ei. Traficul normal de rețea nu generează de obicei acești vectori de inițializare foarte repede. Teoretic, dacă aveți răbdare, puteți aduna suficiente IV-uri pentru a sparge cheia WEP ascultând pur și simplu pasiv traficul de rețea și salvându-le (pasul 5.1). Alternativ, puteți utiliza o tehnică numită injecție de pachete pentru a accelera activ procesul. Injecție implică având punctul de acces retrimiteți pachetele ARP selectate (acestea includ IVs) de peste si peste foarte rapid. Acest lucru ne permite să capturăm un număr mare de vectori de inițializare într-o perioadă scurtă de timp. Deci, scopul acestui pas este de a începe aireplay-ng într-un mod care ascultă cererile ARP, apoi le reinjectează înapoi în rețea. Deschideți o altă fereastră a terminalului și faceți:

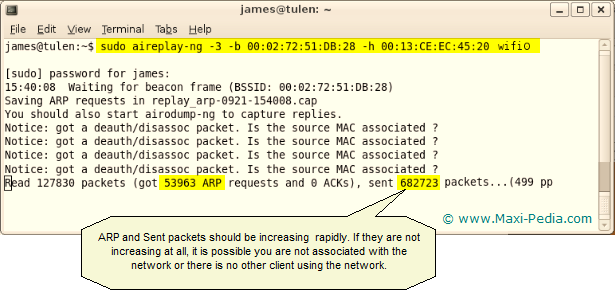

sudo aireplay-ng -3-b 00:02:72:51:DB:28-h 00:13:Ce:Ce:45: 20 wifi0

unde-B este adresa MAC a punctului de acces și-h este adresa MAC sub care acționați (fie propria dvs., fie cea falsificată dacă ați trecut prin Pasul 3).

această comandă va începe să asculte cererile ARP și când aude una, aireplay-ng va începe imediat să o injecteze. Puteți genera o solicitare ARP prin pingarea unui alt client care este deja asociat.

așa ar trebui să arate ieșirea:

puteți confirma injectarea verificând ecranele airodump-ng și aireplay-ng. Pachetele de date ar trebui să crească rapid. „#/S ” ar trebui să fie undeva în intervalul de 300 până la 400 de pachete de date pe secundă. Se poate la fel de scăzut ca un 100/secundă și la fel de mare ca un 500/secundă. Pachetele ARP și pachetele trimise ar trebui să crească rapid, de asemenea.

problemă posibilă: Notă, Dacă pachetele Arp contează și numărul trimis sunt blocate la zero, atunci interfața dvs. de rețea nu este probabil asociată cu punctul dvs. de acces. Sau, de asemenea, puteți fi prea departe de punctul de acces (semnal slab).

posibilă problemă: mesaj similar cu „Am primit un pachet deauth/disassoc. Este sursa Mac asociată?”înseamnă că ați pierdut asocierea cu punctul de acces. Reveniți la cealaltă fereastră de la Pasul 5 și rulați din nou autentificarea falsă. Acest lucru nu este necesar dacă ați trecut prin Pasul 3, deși.

7. Rulați aircrack-ng pentru a sparge cheia WEP folosind IVs colectate

după ce ați capturat un număr mare de vectori de inițializare, le puteți utiliza pentru a determina cheia WEP. Există două metode de bază pentru fisurarea WEP: metoda PTW și metoda FMS/Korek.

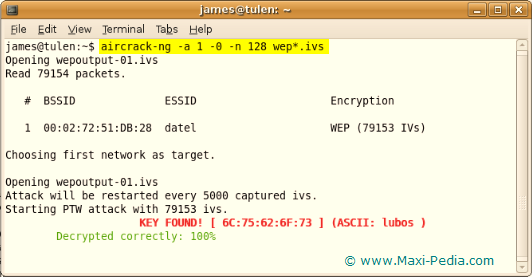

pentru a sparge WEP deschideți o altă fereastră de terminal și executați următoarele comenzi:

sudo aircrack-ng-z-b 00:1a:92:77:BB:D9 wepdump*.ivs

sudo aircrack-ng-a 1 -0-n 128 wepdump*.ivs

unde-z invocă metoda PTW WEP-cracking, -B selectează punctul de acces care ne interesează, wepdump*.ivs selectează toate fișierele începând cu” wepdump „și terminând în”.ivs ” (aceasta provine de la comanda airodump-ng mai devreme),- a denotă atacul FMS/KoreK, iar-n selectează tipul cheii WEP (128-bit în cazul nostru). Aceste comenzi vor calcula cheia WEP din vectorii de inițializare capturați. Aceasta este ceea ce arată ieșirea:

ai făcut! Interesat de lucruri mai distractive? Citiți următoarele două articole:

cum să găsiți adrese MAC și IP în datele de rețea

cum să spargeți filtrarea MAC

acum, că știți cum să intrați într-o rețea protejată de WEP și, prin urmare, ați descoperit legătura slabă din rețeaua wifi, am dori, de asemenea, să vă atragem atenția asupra tutorialelor noastre de securitate. Am scris câteva tutoriale legate de securitatea rețelei fără fir. Puteți citi mai multe despre IPSec, VPN, adresare MAC, WPA, WPA2, PSK și multe alte măsuri de securitate wireless. Tutorialele noastre de securitate wireless vă ajută să vă faceți rețeaua mai sigură.

și, în sfârșit, dacă aveți nevoie de mai mult ajutor pentru a sparge WEP, nu ezitați să discutați în forumul nostru de discuții IT. De asemenea, vă sugerăm să verificați secțiunea Conținut asociat din bara din partea dreaptă a acestei pagini. De asemenea, puteți găsi ajutor aici: