¿Qué es una auditoría de seguridad?

Una auditoría de seguridad es una evaluación sistemática de la seguridad del sistema de información de una empresa mediante la medición de su conformidad con un conjunto de criterios establecidos. Una auditoría exhaustiva suele evaluar la seguridad de la configuración física y el entorno, el software, los procesos de manejo de la información y las prácticas del usuario del sistema.

Las auditorías de seguridad a menudo se utilizan para determinar el cumplimiento de regulaciones como la Ley de Portabilidad y Responsabilidad de Seguros Médicos, la Ley Sarbanes-Oxley y la Ley de Información de Violaciones de Seguridad de California, que especifican cómo deben tratar las organizaciones con la información.

Estas auditorías son uno de los tres tipos principales de diagnósticos de seguridad, junto con evaluaciones de vulnerabilidad y pruebas de penetración. Las auditorías de seguridad miden el rendimiento de un sistema de información en función de una lista de criterios. Una evaluación de la vulnerabilidad es un estudio exhaustivo de un sistema de información, en el que se buscan posibles deficiencias de seguridad. Las pruebas de penetración son un enfoque encubierto en el que un experto en seguridad prueba para ver si un sistema puede resistir un ataque específico. Cada enfoque tiene fortalezas inherentes y el uso de dos o más en conjunto puede ser el enfoque más efectivo.

Las organizaciones deben crear un plan de auditoría de seguridad que sea repetible y actualizable. Las partes interesadas deben ser incluidas en el proceso para obtener el mejor resultado.

¿Por qué hacer una auditoría de seguridad?

Hay varias razones para hacer una auditoría de seguridad. Incluyen estos seis objetivos:

- Identificar problemas y brechas de seguridad, así como debilidades del sistema.

- Establecer una línea de base de seguridad con la que puedan compararse las auditorías futuras.

- Cumplir con las políticas de seguridad internas de la organización.

- Cumplir con los requisitos reglamentarios externos.

- Determinar si la capacitación en seguridad es adecuada.

- Identifique recursos innecesarios.

Las auditorías de seguridad ayudarán a proteger los datos críticos, identificar lagunas de seguridad, crear nuevas políticas de seguridad y hacer un seguimiento de la eficacia de las estrategias de seguridad. Las auditorías periódicas pueden ayudar a garantizar que los empleados se atengan a las prácticas de seguridad y detecten nuevas vulnerabilidades.

¿Cuándo se necesita una auditoría de seguridad?

La frecuencia con la que una organización realiza sus auditorías de seguridad depende de la industria en la que se encuentre, las demandas de su estructura empresarial y corporativa, y el número de sistemas y aplicaciones que deben auditarse. Es probable que las organizaciones que manejan una gran cantidad de datos confidenciales, como los servicios financieros y los proveedores de atención médica, realicen auditorías con más frecuencia. A los que solo utilizan una o dos aplicaciones les resultará más fácil realizar auditorías de seguridad y es posible que las realicen con más frecuencia. Los factores externos, como los requisitos reglamentarios, también afectan a la frecuencia de las auditorías.

Muchas empresas realizarán una auditoría de seguridad al menos una o dos veces al año. Pero también se pueden hacer mensualmente o trimestralmente. Los distintos departamentos pueden tener diferentes calendarios de auditoría, en función de los sistemas, las aplicaciones y los datos que utilicen. Las auditorías de rutina, ya sean anuales o mensuales, pueden ayudar a identificar anomalías o patrones en un sistema.Sin embargo,

Las auditorías trimestrales o mensuales pueden ser más de lo que la mayoría de las organizaciones tienen tiempo o recursos para hacer. Los factores determinantes de la frecuencia con que una organización elige realizar auditorías de seguridad dependen de la complejidad de los sistemas utilizados y del tipo e importancia de los datos en ese sistema. Si los datos de un sistema se consideran esenciales, ese sistema puede auditarse con más frecuencia, pero los sistemas complicados que requieren tiempo para auditarse pueden auditarse con menos frecuencia.

Una organización debe realizar una auditoría de seguridad especial después de una violación de datos, actualización del sistema o migración de datos, o cuando se produzcan cambios en las leyes de cumplimiento, cuando se haya implementado un nuevo sistema o cuando el negocio crezca en más de una cantidad definida de usuarios. Estas auditorías de una sola vez pueden centrarse en un área específica donde el evento puede haber abierto vulnerabilidades de seguridad. Por ejemplo, si acaba de producirse una filtración de datos, una auditoría de los sistemas afectados puede ayudar a determinar qué salió mal.

Los tipos de auditorías de seguridad

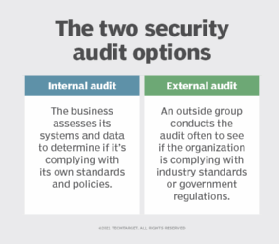

Las auditorías de seguridad se presentan en dos formas, auditorías internas y externas, que implican los siguientes procedimientos:

- Auditorías internas. En estas auditorías, una empresa utiliza sus propios recursos y el departamento de auditoría interna. Las auditorías internas se utilizan cuando una organización desea validar sistemas empresariales para el cumplimiento de políticas y procedimientos.

- auditorías Externas. Con estas auditorías, se contrata a una organización externa para que realice una auditoría. Las auditorías externas también se realizan cuando una organización necesita confirmar que cumple con los estándares de la industria o las regulaciones gubernamentales.

Hay dos subcategorías de auditorías externas: auditorías de segunda y de terceros. Las auditorías de segunda parte son realizadas por un proveedor de la organización auditada. Las auditorías de terceros son realizadas por un grupo independiente e imparcial, y los auditores involucrados no tienen ninguna relación con la organización objeto de auditoría.

¿Qué sistemas cubre una auditoría?

Durante una auditoría de seguridad, se puede examinar cada sistema que utiliza una organización en busca de vulnerabilidades en las siguientes áreas:

- Vulnerabilidades de red. Los auditores buscan debilidades en cualquier componente de red que un atacante pueda explotar para acceder a sistemas o información o causar daños. La información que viaja entre dos puntos es particularmente vulnerable. Las auditorías de seguridad y el monitoreo regular de la red realizan un seguimiento del tráfico de la red, incluidos correos electrónicos, mensajes instantáneos, archivos y otras comunicaciones. La disponibilidad de la red y los puntos de acceso también se incluyen en esta parte de la auditoría.

- Controles de seguridad. Con esta parte de la auditoría, el auditor examina la eficacia de los controles de seguridad de una empresa. Esto incluye evaluar hasta qué punto una organización ha implementado las políticas y procedimientos que ha establecido para salvaguardar su información y sus sistemas. Por ejemplo, un auditor puede verificar si la empresa mantiene el control administrativo sobre sus dispositivos móviles. El auditor prueba los controles de la empresa para asegurarse de que son efectivos y de que la empresa sigue sus propias políticas y procedimientos.Cifrado

- . Esta parte de la auditoría verifica que una organización tenga controles para administrar los procesos de cifrado de datos.

- Sistemas de software. Aquí, los sistemas de software se examinan para asegurarse de que funcionan correctamente y proporcionan información precisa. También se verifican para garantizar que existan controles que impidan que usuarios no autorizados accedan a datos privados. Las esferas examinadas incluyen el procesamiento de datos, el desarrollo de programas informáticos y los sistemas informáticos.

- Capacidades de gestión de arquitectura. Los auditores verifican que la administración de TI tenga estructuras y procedimientos organizativos establecidos para crear un entorno eficiente y controlado para procesar la información.

- Controles de telecomunicaciones. Los auditores comprueban que los controles de telecomunicaciones funcionan tanto en el lado del cliente como del servidor, así como en la red que los conecta.

- Auditoría de desarrollo de sistemas. Las auditorías que cubren esta área verifican que los sistemas en desarrollo cumplen con los objetivos de seguridad establecidos por la organización. Esta parte de la auditoría también se realiza para garantizar que los sistemas en desarrollo se ajusten a las normas establecidas.

- Procesamiento de la información. Estas auditorías verifican que existen medidas de seguridad para el procesamiento de datos.

Las organizaciones también pueden combinar tipos de auditoría específicos en una auditoría de revisión de control general.

Pasos involucrados en una auditoría de seguridad

Estos cinco pasos generalmente forman parte de una auditoría de seguridad:

- Acordar metas. Incluir a todas las partes interesadas en los debates sobre lo que debe lograrse con la auditoría.

- Definir el alcance de la auditoría. Enumere todos los activos que se van a auditar, incluidos el equipo informático, la documentación interna y los datos procesados.

- Realice la auditoría e identifique las amenazas. Lista de amenazas potenciales relacionadas con cada amenaza puede incluir la pérdida de datos, equipos o registros a través de desastres naturales, malware o usuarios no autorizados.

- Evalúe la seguridad y los riesgos. Evalúe el riesgo de que ocurra cada una de las amenazas identificadas y cuán bien la organización puede defenderse de ellas.

- Determine los controles necesarios. Identifique qué medidas de seguridad deben implementarse o mejorarse para minimizar los riesgos.

Obtenga más información sobre otros tipos de auditorías

Prácticas recomendadas para la preparación de auditorías de respaldo

Auditoría del plan de continuidad del negocio

Prepare una lista de comprobación de auditoría de cumplimiento que los auditores desean ver

Cómo realizar una auditoría de IoT para el cumplimiento

Prueba vs. evaluación vs. auditoría

Las auditorías son un concepto independiente de otras prácticas, como pruebas y evaluaciones. Una auditoría es una forma de validar que una organización se adhiere a los procedimientos y políticas de seguridad establecidos internamente, así como a los que establecen los grupos de estándares y las agencias reguladoras. Las organizaciones pueden realizar auditorías por sí mismas o contratar a terceros para que las realicen. Las mejores prácticas de auditoría de seguridad están disponibles en varias organizaciones de la industria.

Una prueba, como una prueba de penetración, es un procedimiento para verificar que un sistema específico funciona como debería. Los profesionales de TI que realizan las pruebas están buscando brechas que podrían abrir vulnerabilidades. Con una prueba de lápiz, por ejemplo, el analista de seguridad está pirateando el sistema de la misma manera que lo haría un agente de amenaza, para determinar lo que un atacante puede ver y acceder.

Una evaluación es una prueba planificada, como una evaluación de riesgo o vulnerabilidad. Analiza cómo debe funcionar un sistema y luego lo compara con el estado operativo actual del sistema. Por ejemplo, una evaluación de la vulnerabilidad de un sistema informático comprueba el estado de las medidas de seguridad que protegen ese sistema y si responden como deberían.

Las auditorías de seguridad son una parte de una estrategia general para proteger los sistemas de TI y los datos. Descubra las últimas ideas sobre las mejores prácticas y procedimientos de ciberseguridad.