co to jest filtrowanie treści?

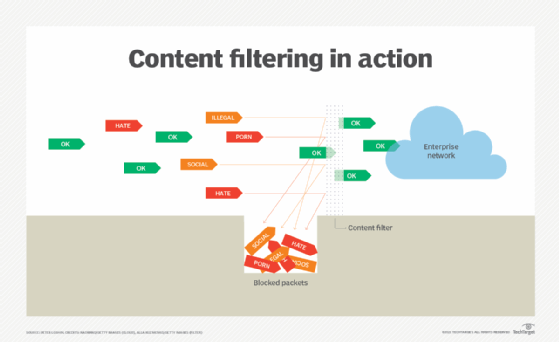

w Internecie filtrowanie treści-znane również jako filtrowanie informacji-to użycie programu do przeglądania i wykluczania z dostępu lub dostępności stron internetowych lub wiadomości e-mail, które są uważane za niedopuszczalne. Firmy wykorzystują filtrowanie treści jako część zapór internetowych, a właściciele komputerów domowych, zwłaszcza rodzice, używają go do sprawdzania treści, do których mają dostęp ich dzieci z komputera.

oprogramowanie filtrujące może sprawdzać zawartość pod kątem wszystkiego, co jest niewłaściwe lub przestępcze, w tym pornografii online, witryn nienawiści, nielegalnych treści i mediów społecznościowych. Jedną z wad programów filtrujących zawartość jest to, że łatwo jest przypadkowo zablokować dostęp do treści, które nie powinny być blokowane.

jak działa filtrowanie treści?

sieci korporacyjne wykorzystują filtry treści na różne sposoby. Administratorzy sieci mogą konfigurować zapory sieciowe, serwery poczty e-mail, routery i serwery DNS (domain name system) w celu filtrowania niechcianych lub złośliwych treści. Mogą instalować oprogramowanie filtrujące na dedykowanych serwerach lub włączać urządzenia sprzętowe w sieć. Opcja filtrowania treści w chmurze jest również dostępna.

filtry zawartości zazwyczaj określają ciągi znaków, które, jeśli są dopasowane, wskazują niepożądaną zawartość, która powinna być ekranowana. Dostępne są następujące rodzaje produktów filtrujących zawartość:

- filtrowanie stron internetowych to przeglądanie stron internetowych lub stron internetowych.

- filtrowanie wiadomości e-mail to sprawdzanie wiadomości e-mail pod kątem spamu i innych treści budzących zastrzeżenia.

- filtrowanie wykonywalne to filtrowanie plików wykonywalnych, których aktorzy zagrożeń używają do instalacji niechcianego lub złośliwego oprogramowania.

- filtrowanie DNS blokuje zawartość lub dostęp do sieci z potencjalnie szkodliwych źródeł, przy użyciu specjalnego rodzaju resolvera DNS lub rekurencyjnego serwera DNS. Resolver ma listę bloków lub listę dozwolonych do filtrowania niechcianych lub szkodliwych treści.

filtry te można skonfigurować tak, aby wykluczały niepożądane typy treści lub treści, które naruszają zasady dopuszczalnego użytkowania firmy.

produkty filtrujące treści często obejmują programy lub urządzenia sprzętowe, które filtrują zawartość. Usługi subskrypcji zapewniają zaktualizowane listy bloków potencjalnie szkodliwych adresów IP i domen.

zalety filtrowania treści

filtrowanie treści jest ważne, ponieważ chroni osoby i organizacje przed potencjalnie szkodliwymi treściami. W szczególności filtrowanie treści wykonuje następujące czynności:

- chroni osoby, zarówno dzieci, jak i pracowników, przed dostępem do treści, które nie są odpowiednie dla ich wieku lub funkcji;

- zmniejsza potencjalne narażenie na złośliwe oprogramowanie, ograniczając dostęp do złośliwych stron internetowych i wiadomości e-mail ze złośliwą treścią;

- zmniejsza potencjalne zobowiązania prawne, ponieważ zapobiega rozprzestrzenianiu się złośliwych treści;

- poprawia wykorzystanie przepustowości sieci, ograniczając użytkownikom dostęp do nieautoryzowanych mediów społecznościowych i usług przesyłania strumieniowego-ogranicza również ataki, które mogą zużywać przepustowość, a

- chroni organizacje przed atakami wykorzystującymi zestawy exploitów ukryte w innych rodzajach treści i dostarczane w wiadomościach e-mail lub przez Internet.

filtrowanie treści jest jednym z elementów bezpieczeństwa sieci przedsiębiorstwa, a nie kompletną Strategią Bezpieczeństwa Sieci. Najlepiej sprawdza się w połączeniu z innymi środkami bezpieczeństwa, takimi jak zapory sieciowe, uwierzytelnianie wieloczynnikowe i silne mechanizmy uwierzytelniania, takie jak Kerberos.

rodzaje filtrowania treści

filtry treści działają w tandemie z listami dozwolonymi lub listami blokującymi:

- Allowlists blokuje całą zawartość z wyjątkiem tej, która jest wyraźnie dozwolona. Takie podejście umożliwia najbardziej rygorystyczne filtrowanie treści.

- listy blokujące lub denylists zezwalają na wszystkie treści z wyjątkiem treści, które są wyraźnie zabronione. To podejście jest bardziej permisywne, ponieważ blokuje tylko zawartość, która jest określona.

filtry zawartości wykorzystują różne mechanizmy ograniczania zawartości przychodzącej, w tym następujące:

- Skanowanie w poszukiwaniu ograniczonych fraz lub typów danych. Treści przychodzące mogą być skanowane i odrzucane w przypadku niewłaściwych fraz lub słów.

- z wyłączeniem plików wykonywalnych. Pliki te mogą być złośliwym oprogramowaniem lub innymi potencjalnie niechcianymi programami. Filtry mogą wyświetlać inne rodzaje treści, takie jak obrazy, filmy i pliki audio.

- Produkty filtrujące treści przychodzące mogą zawierać opcje przesiewania treści z określonych adresów IP, Sieci IP lub domen, o których wiadomo, że zawierają złośliwe, nielegalne lub w inny sposób budzące zastrzeżenia treści.

- filtrowanie treści wiadomości e-mail. Może to obejmować opcję odrzucania wiadomości wychodzących wysyłanych na ograniczone adresy lub domeny lub wiadomości zawierających tekst oznaczający ich zawartość jako zastrzeżoną lub poufną.

Hardware vs. software vs. rozwiązania filtrowania treści oparte na chmurze

istnieje kilka sposobów włączenia filtrowania treści, w tym następujące:

- Skonfiguruj istniejące systemy, takie jak różnego rodzaju zapory sieciowe, serwery poczty e-mail, routery i serwery DNS, aby usunąć wykluczone treści.

- zainstaluj dedykowane oprogramowanie do filtrowania treści na istniejących lub dedykowanych serwerach korporacyjnych.

- Zintegruj urządzenia sprzętowe do filtrowania treści z infrastrukturą sieciową przedsiębiorstwa.

- używaj systemów filtrowania treści opartych na chmurze, które umożliwiają filtrowanie treści bez konieczności używania nowego sprzętu lub oprogramowania.

filtrowanie treści w przedsiębiorstwach może wykorzystywać jedno podejście lub może łączyć dwa lub więcej mechanizmów wymienionych powyżej.

istniejące systemy zabezpieczeń sieciowych, takie jak zapory sieciowe, mogą być już skonfigurowane tak, aby blokować zawartość. Inne systemy oprogramowania mogą zwiększyć tę funkcję, podobnie jak dedykowane urządzenia i oparte na chmurze systemy filtrowania treści dla różnych działów, lokalizacji i jednostek biznesowych.

w przypadku bezpieczeństwa sieci zapory sieciowe są uważane za minimum chroniące przedsiębiorstwa przed atakami. Dowiedz się, w jaki sposób reguły zapory przychodzącej i wychodzącej mogą pomóc w utrzymywaniu niechcianych treści i intruzów z sieci.