¿Qué es el Protocolo de Resolución de direcciones (ARP)?

El Protocolo de resolución de direcciones (ARP) es un procedimiento para asignar una dirección IP dinámica a una dirección física permanente de máquina en una red de área local (LAN). La dirección física de la máquina también se conoce como dirección de control de acceso a medios (MAC).

El trabajo de ARP es esencialmente traducir direcciones de 32 bits a direcciones de 48 bits y viceversa. Esto es necesario porque las direcciones IP de la versión IP 4 (IPv4) son de 32 bits, pero las direcciones MAC son de 48 bits.

ARP funciona entre las capas 2 y 3 del modelo de Interconexión de Sistemas Abiertos (modelo OSI). La dirección MAC existe en la capa 2 del modelo OSI, la capa de enlace de datos. La dirección IP existe en la capa 3, la capa de red.

ARP también se puede usar para IP sobre otras tecnologías LAN, como token ring, interfaz de datos distribuidos por fibra (FDDI) e IP sobre cajero automático.

Cómo funciona ARP

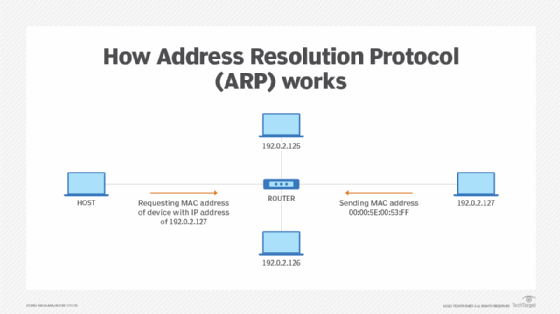

Cuando un nuevo equipo se une a una LAN, se le asigna una dirección IP única para su identificación y comunicación. Cuando un paquete entrante destinado a una máquina host en una LAN en particular llega a una puerta de enlace, la puerta de enlace le pide al programa ARP que encuentre una dirección MAC que coincida con la dirección IP. Una tabla llamada caché ARP mantiene un registro de cada dirección IP y su dirección MAC correspondiente.

Todos los sistemas operativos en una red Ethernet IPv4 mantienen una caché ARP. Cada vez que un host solicita una dirección MAC para enviar un paquete a otro host en la LAN, comprueba su caché ARP para ver si la traducción de IP a dirección MAC ya existe. Si lo hace, entonces una nueva solicitud ARP es innecesaria. Si la traducción no existe, se envía la solicitud de direcciones de red y se realiza ARP.

ARP transmite un paquete de solicitud a todas las máquinas de la LAN y pregunta si alguna de las máquinas está utilizando esa dirección IP en particular. Cuando una máquina reconoce la dirección IP como propia, envía una respuesta para que ARP pueda actualizar la caché para referencia futura y continuar con la comunicación.

Las máquinas host que no conocen su propia dirección IP pueden usar el protocolo ARP Inverso (RARP) para la detección.

El tamaño de la caché ARP es limitado y se limpia periódicamente de todas las entradas para liberar espacio. Las direcciones tienden a permanecer en la memoria caché durante solo unos minutos. Las actualizaciones frecuentes permiten a otros dispositivos de la red ver cuándo un host físico cambia las direcciones IP solicitadas. En el proceso de limpieza, las entradas no utilizadas se eliminan junto con cualquier intento fallido de comunicarse con los equipos que no están encendidos actualmente.

Proxy ARP

Proxy ARP permite que un proxy de red responda consultas ARP para direcciones IP que están fuera de la red. Esto permite que los paquetes se transfieran con éxito de una subred a otra.

Cuando se emite un paquete de consulta ARP, se examina la tabla de enrutamiento para encontrar qué dispositivo de la LAN puede alcanzar el destino más rápido. Este dispositivo, que a menudo es un enrutador, actúa como una puerta de enlace para reenviar paquetes fuera de la red a sus destinos previstos.

Spoofing ARP y envenenamiento de caché ARP

Las LAN que usan ARP son vulnerables al spoofing ARP, también llamado enrutamiento de veneno ARP o envenenamiento de caché ARP.

El spoofing ARP es un ataque de dispositivo en el que un hacker transmite mensajes ARP falsos a través de una LAN para vincular la dirección MAC de un atacante con la dirección IP de un ordenador o servidor legítimo dentro de la red. Una vez que se ha establecido un enlace, la computadora de destino puede enviar primero fotogramas destinados al destino original a la computadora del hacker, así como cualquier dato destinado a la dirección IP legítima.

La suplantación de ARP puede afectar seriamente a las empresas. Cuando se usan en su forma más simple, los ataques de suplantación de ARP pueden robar información confidencial. Sin embargo, los ataques también pueden facilitar otros ataques maliciosos, incluidos los siguientes:

- ataques man-in-the-middle

- ataques de denegación de servicio

- secuestro de sesión

Historia y futuro de ARP

ARP fue propuesto y discutido por primera vez en Solicitud de Comentarios (RFC) 826, publicado en noviembre de 1982 por David C. Plummer. El problema de la resolución de direcciones fue inmediatamente evidente en los primeros días de la suite IP, porque Ethernet se convirtió rápidamente en la tecnología LAN preferida, pero los cables Ethernet requerían direcciones de 48 bits.

Las direcciones IPv6, que son de 128 bits, utilizan el protocolo de detección de vecinos, adquieren información de configuración en lugar de ARP. Si bien las direcciones IPv4 son actualmente más comunes, el uso de IPv6 está aumentando. Este aumento se debe en gran medida a la afluencia de dispositivos IoT que requieren direcciones IP. El descubrimiento de vecinos opera en la capa 2 del modelo OSI y utiliza el Protocolo de Mensajes de Control de Internet (ICMP) versión 6 para descubrir nodos vecinos.