¿Qué es el spyware?

El spyware es un tipo de software malicioso, o malware, que se instala en un dispositivo informático sin el conocimiento del usuario final. Invade el dispositivo, roba información confidencial y datos de uso de Internet, y los transmite a anunciantes, empresas de datos o usuarios externos.

Cualquier software puede clasificarse como spyware si se descarga sin la autorización del usuario. El spyware es controvertido porque, incluso cuando se instala por razones relativamente inocuas, puede violar la privacidad del usuario final y tiene el potencial de ser abusado.

El spyware es una de las amenazas más comunes para los usuarios de Internet. Una vez instalado, supervisa la actividad de Internet, rastrea las credenciales de inicio de sesión y espía la información confidencial. El objetivo principal del spyware suele ser obtener números de tarjetas de crédito, información bancaria y contraseñas.

Pero el spyware también se puede usar para rastrear la ubicación de una persona, como es el caso del stalkerware. A menudo instalado en secreto en teléfonos móviles por cónyuges celosos, ex parejas e incluso padres preocupados, este tipo de spyware puede rastrear la ubicación física de la víctima, interceptar sus correos electrónicos y mensajes de texto, escuchar sus llamadas telefónicas y grabar conversaciones, y acceder a datos personales, como fotos y videos.

El spyware puede ser difícil de detectar; a menudo, la primera indicación que tiene un usuario de que un dispositivo informático ha sido infectado con spyware es una reducción notable en las velocidades de conexión del procesador o de la red y, en el caso de los dispositivos móviles, el uso de datos y la duración de la batería. Las herramientas Antispyware se pueden utilizar para prevenir o eliminar el spyware. Pueden proporcionar protección en tiempo real escaneando datos de red y bloqueando datos maliciosos, o pueden ejecutar escaneos para detectar y eliminar spyware que ya se encuentra en un sistema.

¿Cómo funciona el spyware?

El spyware puede abrirse camino en un dispositivo sin el conocimiento del usuario final a través de un paquete de instalación de aplicaciones, archivos adjuntos o sitios web maliciosos. En su forma menos dañina, el spyware existe como una aplicación que se inicia tan pronto como se enciende el dispositivo y continúa ejecutándose en segundo plano. Su presencia robará la memoria de acceso aleatorio y la potencia del procesador y podría generar anuncios emergentes infinitos, ralentizando efectivamente el navegador web hasta que se vuelva inutilizable.

El spyware también puede restablecer la página de inicio del navegador para que se abra a un anuncio cada vez o redirigir las búsquedas en la web y controlar los resultados proporcionados, lo que hace que el motor de búsqueda sea inútil. Además, el spyware puede cambiar las bibliotecas de enlaces dinámicos de la computadora, que se utilizan para conectarse a Internet, lo que resulta en fallas de conectividad que pueden ser difíciles de diagnosticar.

En su forma más dañina, el spyware rastreará el historial de navegación web, contraseñas y otra información privada, como direcciones de correo electrónico, números de tarjetas de crédito, números de identificación personal o registros bancarios. Toda esta información puede recopilarse y utilizarse para el robo de identidad o venderse a terceros. La información se puede recopilar utilizando keyloggers y capturas de pantalla.

El spyware también puede realizar cambios en secreto en la configuración del firewall de un dispositivo, reconfigurando la configuración de seguridad para permitir la entrada de aún más malware. Algunas formas de spyware pueden incluso identificar cuando el dispositivo está tratando de eliminarlo del registro de Windows e interceptar todos los intentos de hacerlo.

¿Cómo se producen las infecciones por spyware?

Las infecciones por spyware pueden afectar a cualquier ordenador personal, Mac, dispositivo iOS o Android. Algunas de las formas más comunes en que las computadoras se infectan incluyen las siguientes:

- piratear medios como juegos, videos y música descargando y distribuyendo contenido digital con derechos de autor sin permiso;

- descargar materiales de fuentes desconocidas;

- aceptar anuncios emergentes; y

- abrir archivos adjuntos de correo electrónico de remitentes desconocidos.

El spyware se distribuye más comúnmente haciendo que las víctimas potenciales hagan clic en un enlace. El enlace puede estar en un correo electrónico, una ventana emergente o un anuncio. El código malicioso también se puede incrustar en sitios web legítimos como publicidad. Otras formas de que el spyware infecte una máquina incluyen la descarga desde un dispositivo, donde el spyware se descarga simplemente visitando un sitio web o viendo un mensaje de correo electrónico de lenguaje de marcado de hipertexto, enlaces de phishing o dispositivos físicos.

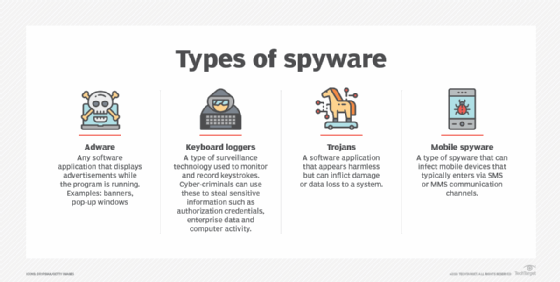

Tipos de spyware

El spyware no es solo un tipo de programa. Es una categoría completa de malware que incluye adware, registradores de teclado, troyanos y programas para robar información móvil.

Adware. El adware malicioso a menudo se incluye con software gratuito, programas de shareware y utilidades descargadas de Internet o instaladas subrepticiamente en el dispositivo de un usuario cuando visita un sitio web infectado. Muchos usuarios de Internet se introdujeron por primera vez al spyware en 1999, cuando un popular juego gratuito llamado Elf Bowling se incluyó con un software de seguimiento. El adware a menudo es marcado por programas antimalware en cuanto a si el programa en cuestión es malicioso o no.

Las cookies que rastrean y registran la información de identificación personal (PII) de los usuarios y los hábitos de navegación en Internet son uno de los tipos más comunes de adware. Un anunciante puede usar cookies de seguimiento para rastrear las páginas web que visita un usuario con el fin de orientar la publicidad en una campaña de marketing contextual. Por ejemplo, un anunciante podría rastrear el historial del navegador y las descargas de un usuario con la intención de mostrar anuncios pop-up o banners para atraer al usuario a realizar una compra. Debido a que los datos recopilados por el software espía a menudo se venden a terceros, se han promulgado regulaciones como el Reglamento General de Protección de Datos para proteger la IPI de los visitantes del sitio web.

Registradores de teclado. Los keyloggers son un tipo de monitor de sistema que los ciberdelincuentes suelen usar para robar PII, credenciales de inicio de sesión y datos empresariales confidenciales. Los empleadores también pueden usar keyloggers para observar las actividades informáticas de los empleados; los padres para supervisar el uso de Internet de sus hijos; los propietarios de dispositivos para rastrear posibles actividades no autorizadas en sus dispositivos; o de las fuerzas del orden para analizar incidentes relacionados con el uso de computadoras.

Los keyloggers de hardware se asemejan a una unidad flash de bus Serie Universal y sirven como un conector físico entre el teclado de la computadora y la computadora, mientras que los programas de keylogging de software no requieren acceso físico a la computadora del usuario para su instalación. Los keyloggers de software pueden descargarse a propósito por alguien que quiera monitorear la actividad en un equipo en particular, o pueden descargarse sin saberlo y ejecutarse como parte de un rootkit o troyano de acceso remoto.

Troyanos. Los troyanos suelen ser programas maliciosos que se disfrazan de software legítimo. Una víctima de un troyano podría, sin saberlo, instalar un archivo haciéndose pasar por un programa oficial, permitiendo que el troyano acceda al ordenador. El troyano puede eliminar archivos, cifrar archivos para pedir rescate o permitir que otros actores maliciosos tengan acceso a la información del usuario.

Spyware móvil. El spyware móvil es peligroso porque se puede transferir a través del Servicio de Mensajes Cortos o mensajes de texto del Servicio de Mensajes Multimedia y, por lo general, no requiere la interacción del usuario para ejecutar comandos. Cuando un teléfono inteligente o tableta se infecta con spyware móvil que se carga de lado con una aplicación de terceros, la cámara y el micrófono del teléfono se pueden usar para espiar la actividad cercana, grabar llamadas telefónicas y registrar la actividad de navegación y las pulsaciones de teclas. La ubicación del propietario del dispositivo también se puede monitorear a través del Sistema de Posicionamiento Global (GPS) o el acelerómetro del dispositivo informático móvil.

¿Cómo se previene el spyware?

Mantener prácticas estrictas de ciberseguridad es la mejor manera de prevenir el spyware. Algunas de las mejores prácticas incluyen las siguientes:

- descargar únicamente software de fuentes confiables;

- leer todas las divulgaciones al instalar software;

- evitar interacciones con anuncios emergentes;

- mantenerse actualizado con actualizaciones y parches para el navegador, el sistema operativo (SO) y el software de aplicación;

- no abrir archivos adjuntos de correo electrónico ni hacer clic en enlaces de remitentes desconocidos;

- usar solo software antivirus de confianza y herramientas de spyware de buena reputación; y

- habilitar la autenticación de dos factores (2FA) siempre que sea posible.

Para reducir aún más la probabilidad de infección, los administradores de red deben practicar el principio de privilegios mínimos y requerir que los trabajadores remotos accedan a los recursos de red a través de una red privada virtual que ejecute un análisis de seguridad antes de conceder privilegios de acceso.

El uso de un bloqueador de ventanas emergentes o bloqueador de anuncios también ayuda a evitar el spyware. Mozilla Firefox y Google Chrome tienen bloqueadores de ventanas emergentes incorporados, y los bloqueadores de anuncios se pueden agregar como una extensión del navegador.

Los usuarios móviles deben evitar descargar aplicaciones desde fuera de sus respectivas tiendas de aplicaciones y evitar el jailbreak de sus teléfonos, si es posible. Ya que ambos hacen que sea más fácil para el spyware infectar dispositivos móviles.

Los usuarios de iPhone pueden habilitar 2FA sin cargo para proteger todos los datos de sus teléfonos inteligentes y evitar ataques de spyware móviles. Facebook Instagram 2FA también se puede utilizar en una variedad de otros servicios comunes, incluidos PayPal, Google, Dropbox y Microsoft 365, así como en sitios de redes sociales, como Instagram, Snapchat, Facebook y Twitter. La mayoría de los principales bancos también han comenzado a implementar la 2FA en sus sitios web y aplicaciones móviles. Algunos servicios incluso han aumentado su proceso de autenticación a autenticación de tres y cuatro factores.

¿Cómo se elimina el spyware?

Para eliminar el spyware, los propietarios de dispositivos deben identificar primero que el spyware existe en su sistema. Hay varios síntomas a buscar que pueden significar la presencia de un ataque. Los indicadores incluyen los siguientes:

- El dispositivo funciona más lento de lo normal.

- El dispositivo se bloquea constantemente.

- Los anuncios emergentes aparecen tanto si el usuario está conectado como si no.

- El dispositivo comienza a quedarse sin espacio en el disco duro (HD).

Si los usuarios determinan que el spyware ha infectado el sistema, deben realizar los siguientes pasos:

- Desconecte la conexión a Internet.

- Compruebe la lista de programas del dispositivo para ver si el software no deseado está en la lista. Si lo es, elija quitarlo del dispositivo. Después de desinstalar el programa, reinicie todo el sistema.

- Si el paso anterior no funciona, ejecute un análisis del sistema utilizando un software antivirus de buena reputación. El análisis debe encontrar programas sospechosos y pedir al usuario que limpie, ponga en cuarentena o elimine el software.

- El usuario también puede descargar una herramienta de eliminación de virus o una herramienta antispyware y permitir que se ejecute a través del sistema.

Si ninguno de los pasos anteriores funciona, el usuario tendrá que acceder al HD del dispositivo en modo seguro. Sin embargo, esto requiere una herramienta que permita al usuario acceder a las carpetas de spyware y eliminarlas manualmente. Si bien esto suena complicado, el proceso solo debería tomar unos minutos.

El spyware en dispositivos móviles también se puede escanear para usar programas de seguridad. Los propietarios de dispositivos móviles también pueden hacer copias de seguridad de sus datos y luego restablecer la configuración de fábrica del dispositivo.

Herramientas Antispyware

Algunas herramientas antispyware solo funcionan cuando el análisis se inicia manualmente, mientras que otras se ejecutan y supervisan continuamente la actividad del equipo para garantizar que el software espía no pueda registrar la información del usuario. Los usuarios deben tener cuidado al descargar herramientas antispyware y solo descargar herramientas de sitios de buena reputación. Las revisiones de productos también pueden ayudar a los usuarios a determinar qué herramientas son más seguras.

Algunas herramientas antispyware incluyen las siguientes:

- Malwarebytes es una herramienta antimalware y spyware que puede eliminar spyware de Windows, macOS, Chrome OS, Android e iOS. Malwarebytes puede escanear archivos de registro, programas en ejecución, HDs y archivos individuales. Una vez que se detecta un programa espía, el usuario puede ponerlo en cuarentena y eliminarlo. Sin embargo, los usuarios no pueden configurar programas de escaneo automático.

- Trend Micro HouseCall es otra herramienta antispyware que no requiere la instalación del usuario, por lo que utiliza recursos de procesador y memoria mínimos y espacio en disco. Sin embargo, al igual que Malwarebytes, los usuarios no pueden configurar escaneos automáticos.

- Windows Defender es un producto antimalware de Microsoft que se incluye en el sistema operativo Windows 10 en el Centro de seguridad de Windows Defender. El software es una herramienta antimalware ligera que protege contra amenazas como spyware, adware y virus. Windows Defender incluye funciones como protección contra sitios de phishing, detección de amenazas en tiempo real y controles parentales. Los usuarios de Windows Defender pueden configurar escaneos rápidos y completos automáticos, así como alertas para elementos de prioridad baja, media, alta y severa.

¿Cuáles son ejemplos comunes de spyware?

Ejemplos conocidos de spyware incluyen los siguientes:

- CoolWebSearch utiliza las vulnerabilidades de seguridad que se encuentran en Internet Explorer para tomar el control, cambiar la configuración y enviar información de navegación a los autores de spyware.

- DarkHotel es un software espía de phishing dirigido que ataca selectivamente a los visitantes de hoteles de negocios a través de la red Wi-Fi del hotel.

- Emotet fue una de las amenazas más frecuentes en la década de 2010. Actuaba como un troyano que robaba credenciales bancarias de sus víctimas.

- Gator se encuentra comúnmente en el software para compartir archivos. Supervisa los hábitos de navegación web de una víctima para presentar al usuario anuncios mejor orientados.

- TIBS Dialer desconecta la computadora del usuario de las líneas telefónicas locales y la conecta a un número de peaje diseñado para acceder a sitios web pornográficos.

- Zlob se descarga en una computadora para registrar las pulsaciones de teclas y buscar en el historial de navegación de un usuario.

Además, las aplicaciones espías para teléfonos inteligentes permiten a diferentes personas rastrear la actividad del usuario del teléfono. Si bien la mayoría de estas herramientas se crearon con la intención de permitir que los padres monitoreen el uso del teléfono de sus hijos, sus habilidades han sido gravemente abusadas. Estas aplicaciones actúan como software espía móvil y permiten a los usuarios externos acceder al micrófono y la cámara del teléfono para ver su entorno, escuchar llamadas telefónicas y acceder a la ubicación GPS, las contraseñas y las aplicaciones móviles del teléfono. Algunas aplicaciones espías conocidas incluyen Spyera, FlexiSPY y TheOneSpy.

Obtenga más información sobre cómo prevenir el spyware a través de las mejores prácticas, incluido el uso de una defensa por capas o filtrado de contenido.