ansträngningar för att knäcka WEP-kryptering har funnits och till och med diskuterats offentligt sedan starten av WEP-protokollet, och den här sidan ger dig information om hur du upptäcker och beräknar en WEP-nyckel från nätverkstrafik. Denna introduktion till WEP cracking kan vara användbar för alla som avser att undersöka nätverkssäkerhet.

att knäcka WEP i sig är relativt enkelt och kan ta allt från så lite som några minuter till några timmar (beror på mängden nätverkstrafik, anslutningskvalitet etc.). Att ställa in din utrustning så att den gör vad den behöver göra kan ta veckor (beror på vad du har och vad du redan vet). Innan du fortsätter till WEP cracking, läs vår första sida i denna” handledning ” som kan ge en uppfattning om att ställa in din dator och även om lagligheten av WEP cracking.

hur man knäcker WEP med Intel PRO / Wireless 3945ABG

nu kan vi fortsätta att demonstrera hur man knäcker WEP-kryptering.

Vad behöver jag för att upptäcka en WEP-nyckel för trådlöst nätverk?

här är en lista över antaganden som du måste uppfylla för att kunna upptäcka en WEP-nyckel från nätverkstrafik. Antagandena nedan är specifika för denna handledning. Andra tutorials på webben är baserade på olika antaganden.

- programvara och hårdvara: Ubuntu, Intel PRO/Wireless 3945ABG med ipwraw-ng-2.3.4-drivrutinen (eller alternativt TP-LINK TL-WN321G nätverksadapter med rt73-k2wrlz-3.0.1. förare), aircrack-ng-1.0. (Naturligtvis kan du använda någon annan adapter också, Intel och TP-LINK är vad vi använde.)

- du är fysiskt tillräckligt nära åtkomstpunkten för att skicka och ta emot paket. Kom ihåg att bara för att du kan ta emot paket från den trådlösa åtkomstpunkten betyder det inte att du kommer att kunna överföra paket till åtkomstpunkten. Den trådlösa kortstyrkan är vanligtvis mindre än åtkomstpunktens styrka, så du måste vara fysiskt nära nog för att dina överförda paket ska nå och tas emot av åtkomstpunkten.

- det finns minst en trådlös klient ansluten till nätverket och aktiv. Anledningen är att WEP cracking förlitar sig på ARP-paket och om det inte finns några aktiva klienter kommer det aldrig att finnas några Arp-förfrågningspaket.

se till att alla ovanstående antaganden är sanna, annars kommer exemplen som följer inte att fungera.

vi har testat WEP-sprickbildning med två nätverkskort: Intel PRO/Wireless 3945ABG med ipwraw-ng-2.3.4-drivrutinen och alternativt TP-LINK TL-WN321G nätverkskort dongle med rt73-k2wrlz-3.0.1. drivrutin. Intel-adaptern kallas wlan0 (wifi0), och TP-LINK-adaptern kallas rausb0. Du kan hitta namnet på din nätverksadapter genom att köra kommandot iwconfig.

fungerar min nätverksadapterdrivrutin korrekt?

en av antagandena i den här artikeln är att drivrutinerna för nätverksgränssnittet måste patchas för bildskärmsläge och paketinjektion. (Se länken Hur man knäcker WEP med Intel PRO/Wireless 3945ABG som nämns ovan för mer information.)

Monitor mode test

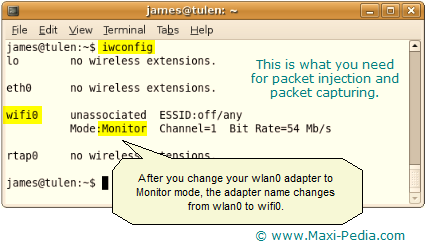

om du har laddat drivrutinsmodulen korrekt kan nätverkskortet redan vara i Monitor-läge. Om det inte är det, försök att utföra följande kommando:

sudo airmon-ng start wlan0

Wlan0 (och även wifi0) är namnet på din Intel 3945-nätverksadapter. Det skulle vara rausb0 om du arbetade med TP-LINK 321. Du kan hitta namnet på din nätverksadapter genom att köra kommandot iwconfig. Utskriftsskärmen nedan visar vad du vill se på din iwconfig-skärm.

om nätverksgränssnittet är korrekt inställt bör det säga övervakningsläge.

Paketinjektionstest

använd injektionstestet för att bekräfta att ditt kort kan injicera innan du fortsätter. Prova att köra följande två kommandon i ditt terminalfönster:

aireplay-ng -9 wifi0

aireplay-ng -9 127.0.0.1:666

de båda borde resultera i att ” injektionen fungerar!” meddelande. Du kan hitta mer information här: http://aircrack-ng.org/doku.php?id=injection_test.

hur WEP cracking fungerar?

Ok, vi har all hårdvara och mjukvara redo, nu är det dags att förklara hur WEP cracking fungerar.

här är de grundläggande stegen vi kommer att gå igenom:

- starta det trådlösa gränssnittet i monitorläge

- starta airodump-ng för att upptäcka alla tillgängliga nätverk och hitta ditt mål

- ändra din MAC-adress (tillval)

- starta airodump-ng på AP-kanal med ett BSSID-filter för att samla in de nya unika IVs

- använd aireplay-ng för att gör en falsk autentisering med målaccesspunkten

- starta aireplay-ng i Arp request replay-läge för att injicera paket

- kör Aircrack-ng för att knäcka nyckeln med hjälp av IVS samlade

låter enkelt? Låt oss gå in på detaljerna.

1. Starta det trådlösa gränssnittet i monitorläge

om du vill lyssna på nätverkstrafik och fånga nätverkstrafik måste din nätverksadapter vara i monitorläge. Vi täckte redan detta ovan och även på sidan Hur man knäcker WEP med Intel PRO/Wireless 3945ABG.

2. Starta airodump – ng för att upptäcka alla tillgängliga nätverk

om du vill knäcka WEP behöver du veta lite mer än bara nätverksnamnet. Du måste också känna till MAC-adressen för den trådlösa åtkomstpunkten eller den trådlösa routern som du kan hitta genom att utföra följande kommando:

sudo airodump-ng wifi0

Detta är vad du får.

du kan se namnen på tillgängliga trådlösa nätverk i den högra kolumnen och MAC-adresser till åtkomstpunkter i den vänstra kolumnen. Den här skärmen berättar också hur varje nätverk är säkrat (WEP, WPA, OPN, etc). Du kan också ta reda på vilken kanal varje åtkomstpunkt fungerar.

3. Ändra din MAC-adress (tillval)

för att dra nytta av paketinjektionstekniken måste du vara associerad med den trådlösa åtkomstpunkten för målet. Många trådlösa nätverk skyddas inte bara av WEP-kryptering utan dessutom också av MAC-filtrering. Om så är fallet med ditt målnätverk måste du först upptäcka en MAC-adress för en redan associerad användare och sedan använda den MAC-adressen för din egen autentisering och associering. Läs följande två sidor:

hur man bryter MAC-filtrering (wifi – säkerhet)

hur man ändrar MAC-Macchanger

Obs, Du måste inaktivera din nätverksadapter innan du ändrar din MAC-adress och sedan aktivera den igen, så det är en övning som går igenom de två sidorna som refereras ovan samt genom punkt 1 och 2 igen.

hur hittar jag en MAC-adress?

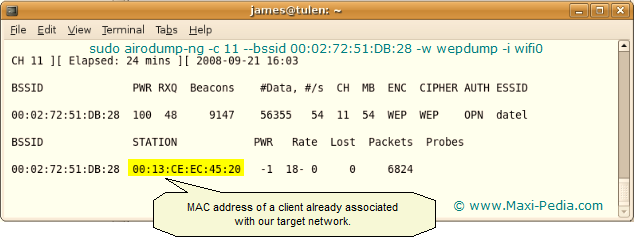

kom ihåg att du måste hitta en klient i nätverket som redan är associerad med din målaccesspunkt. Du kan göra det genom att utföra följande kommando i ditt Ubuntu-terminalfönster:

sudo airodump-ng-c 11 –bssid 00:02:72:51: DB: 28-w wepdump-i wifi0

där-c är kanalen på vilken din målåtkomstpunkt sänder, BSSID är MAC-adressen till åtkomstpunkten och-W wepdump-i (vi kommer att förklara senare).

skärmen kommer att likna skärmen ovan.

4. Starta airodump – ng för att samla in de nya unika IVs

nu borde du ha all nödvändig information om din målaccesspunkt (namn, MAC, kanal etc.), din MAC-adress ändras till samma adress som någon annan klient i nätverket, och ditt nätverksgränssnitt inställd i monitorläge. Nu vill du börja fånga alla nya unika så kallade Initialiseringsvektorer (IVs) som ingår i paket som går ut ur din åtkomstpunkt. Du kan göra detta genom att starta airodump – ng på din åtkomstpunktskanal med ett BSSID-filter (access point MAC address). Öppna nytt terminalfönster och gör:

sudo airodump-ng-c 11 –bssid 00:02:72:51:DB:28-W wepdump-i wifi0

detta är samma kommando som i steg 3. Vi använde den i steg 3 för att hitta någon som redan använder din trådlösa åtkomstpunkt; nu använder vi den för att fånga initialiseringsvektorer. Alternativet-w wepdump är namnet på filen där du vill spara dina initialiseringsvektorer. Alternativ-Jag betyder att du bara vill spara initialiseringsvektorer och kassera alla andra data.

skärmen kommer att likna skärmen ovan i steg 3.

5. Använd aireplay – ng för att göra falsk autentisering med åtkomstpunkten

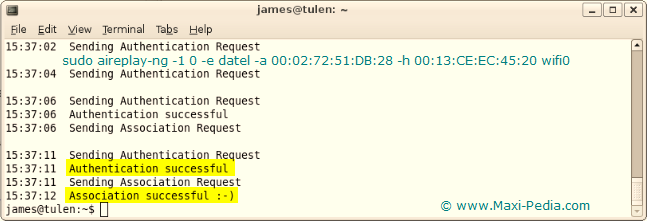

nu är det dags att sortera ”logga in” i ditt trådlösa nätverk. För att en åtkomstpunkt ska kunna acceptera ett paket måste källans MAC-adress redan vara associerad. Om källadressen du injicerar (senare) inte är associerad med åtkomstpunkten ignorerar åtkomstpunkten paketet och skickar ut ett ”DeAuthentication” – paket i klartext. I detta tillstånd skapas inga nya initialiseringsvektorer eftersom åtkomstpunkten ignorerar alla injicerade paket. Bristen på associering med åtkomstpunkten är den enskilt största anledningen till att paketinjektion misslyckas. Vid denna tidpunkt ansluter du bara till åtkomstpunkten och säger att du är här och vill prata med den. Detta ger dig ingen möjlighet att överföra data. Öppna ett annat terminalfönster och gör:

sudo aireplay-ng -1 0-e datel-a 00:02:72:51:DB:28-h 00:13:CE:EC:45:20 wifi0

där -1 betyder falsk autentisering, 0 betyder reassociation timing i sekunder, -e datel är namnet på nätverket, -A är åtkomstpunkten MAC-adress och-h är MAC-adressen under vilken du agerar (antingen din egen eller den falska om du gick igenom steg 3).

så här ska utmatningen se ut.

kom ihåg att MAC-adressen du riktar in för injektion måste vara associerad med åtkomstpunkten genom att antingen använda falsk autentisering eller använda en MAC-adress från en redan associerad klient (steg 3), eller båda i bästa fall.

möjligt problem: Om du får ”ett deauthentication-paket” och sedan kontinuerliga försök, har du förmodligen att göra med MAC-filtrering (det vill säga vissa åtkomstpunkter är konfigurerade för att endast tillåta valda MAC-adresser att associera och ansluta). Gå tillbaka till steg 3. Om så är fallet kommer du inte att kunna göra falsk autentisering om du inte känner till en av MAC-adresserna i den tillåtna listan.

möjligt problem: om du får ”väntar på beacon frame (BSSID:…) Inget sådant BSSID tillgängligt.”då har du att göra med svag wifi-signal. Kom närmare åtkomstpunkten.

skicka autentiseringsbegäran

skicka autentiseringsbegäran som bara fortsätter att upprepas på aireplay-ng-skärmen är ett annat vanligt problem. Om du fortsätter att få ”skicka autentiseringsbegäran” eller ”skicka Associeringsbegäran” som fortsätter att komma tillbaka, är du för långt borta från åtkomstpunkten eller har att göra med svag signal. Kom ihåg att det faktum att du kan fånga paket från åtkomstpunkten betyder inte att åtkomstpunkten också kan fånga paket från din dator. Signalen som går ut från din dator är mycket svagare.

Kontrollera också att du kommunicerar på samma trådlösa kanal som åtkomstpunkten.

ett annat problem kan vara att åtkomstpunkten använder MAC-adressering och din MAC-spoofing i steg 3 gick inte rätt. Kör kommandona ifconfig och macchanger-show för att verifiera att din dator kommunicerar med MAC-adressen till någon redan autentiserad användare. (Se ladda ner Macchanger-sidan,” hur man verifierar ” för mer information.)

i vissa fall kan åtkomstpunkten inte kommunicera tillräckligt snabbt med din dator. Försök i så fall öka din fördröjning och timing:

sudo aireplay-ng -1 6000-o 1-q 10-e datel-a 00:02:72:51:DB:28-h 00:13:CE:EG:45:20 wifi0

vissa gånger fungerar den falska autentiseringen inte oavsett vad du gör och du måste fortsätta utan den.

5.1 WEP crack utan paketinjektion

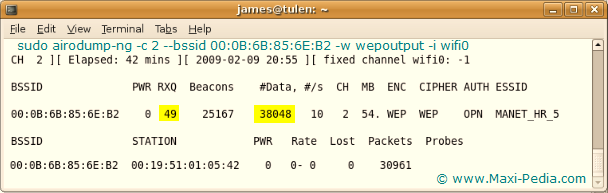

om föregående steg misslyckas i ditt fall, och du inte kan göra autentisering med antingen en falsk eller din egen MAC – adress, nästa steg 6 – paketinjektion-kommer sannolikt att misslyckas också. Prova det och se. Om steg 6 misslyckas, gå tillbaka till det här avsnittet. Oroa dig inte, du kan fortfarande knäcka WEP; det tar bara mer tid. Om du inte kan autentisera och som ett resultat gör paketinjektion kommer du att titta på skärmen som du öppnade i steg 4 ett tag.

ditt mål är att se minst 150 000 i kolumnen #Data. Om du tittar på RXQ-kolumnen på utskriftsskärmen ovan kan du se där nummer 49. Detta värde ger information om kvaliteten på din trådlösa anslutning mellan åtkomstpunkten och din dator. Allt under 80 anses vara svagt. Om antalet fluktuerar mycket har du också svag signal.

RXQ-värdet avser dataströmmen som går från åtkomstpunkten till din dator. Även om detta nummer är över 80 kanske åtkomstpunkten fortfarande inte kan se din dator. Detta är den vanligaste orsaken till att falsk autentisering och paketinjektion misslyckas. Om så är fallet, luta dig bara tillbaka och vänta tills kolumnen #Data visar minst 150 000 och försök sedan steg 7 (WEP crack). Utan autentisering och paketinjektion kan denna process ta 1,5 – 2 timmar. Du kan börja prova WEP crack i steg 7 så snart # – Data når minst 80 000, men vår erfarenhet är att WEP-nycklar vanligtvis blir knäckta när de har någonstans runt 150 000 initieringsvektorer.

6. Starta aireplay – ng i ARP request replay-läge för att injicera paket

för att knäcka en WEP-nyckel för en trådlös åtkomstpunkt måste vi samla många initialiseringsvektorer (IVs), helst någonstans runt 150 000 av dem. Normal nätverkstrafik genererar vanligtvis inte dessa initialiseringsvektorer mycket snabbt. Teoretiskt, om du är tålmodig, kan du samla tillräckligt med iv för att knäcka WEP-nyckeln genom att helt enkelt passivt lyssna på nätverkstrafiken och spara dem (steg 5.1). Alternativt kan du använda en teknik som kallas paketinjektion för att aktivt påskynda processen. Injektion innebär att åtkomstpunkten skickar om valda ARP-paket (de inkluderar IVs) om och om igen mycket snabbt. Detta gör att vi kan fånga ett stort antal initialiseringsvektorer på kort tid. Så syftet med detta steg är att starta aireplay-ng i ett läge som lyssnar på ARP-förfrågningar och sedan återinsätter dem tillbaka till nätverket. Öppna ett annat terminalfönster och gör:

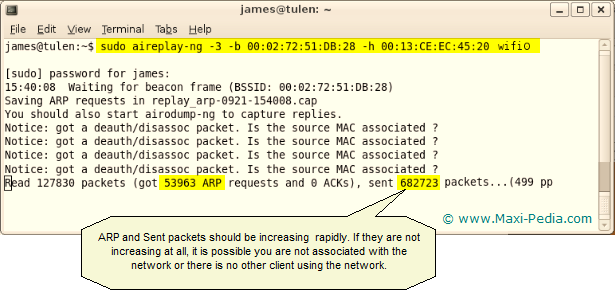

sudo aireplay-ng -3-b 00:02:72:51:DB:28-h 00:13:CE:EC:45:20 wifi0

där-b är åtkomstpunkten MAC-adress, och-h är MAC-adressen under vilken du agerar (antingen din egen eller den falska om du gick igenom steg 3).

detta kommando börjar lyssna på ARP-förfrågningar och när det hör en, börjar aireplay-ng omedelbart injicera det. Du kan generera en ARP-begäran genom att pinga någon annan klient som redan är associerad.

så här ska utmatningen se ut:

du kan bekräfta att du injicerar genom att kontrollera dina airodump-ng-och aireplay-ng-skärmar. Datapaketen bör öka snabbt. ”#/S ” borde vara någonstans i intervallet 300 till 400 datapaket per sekund. Det kan så lågt som en 100/sekund och så högt som en 500/sekund. ARP-paketen och skickade paket bör också öka snabbt.

möjligt problem: notera, Om ARP-paketen räknas och det skickade räkningen också sitter fast vid noll, är ditt nätverksgränssnitt sannolikt inte associerat med din åtkomstpunkt. Eller så kan du också vara för långt borta från åtkomstpunkten (svag signal).

möjligt problem: meddelande som liknar ” fick ett deauth/disassoc-paket. Är källan mac associerad?”betyder att du har förlorat associering med åtkomstpunkten. Gå tillbaka till ditt andra fönster från steg 5 och kör om falsk autentisering. Detta är dock inte nödvändigt om du gick igenom steg 3.

7. Kör aircrack – ng för att knäcka WEP-nyckeln med hjälp av IVs-insamlade

när du har tagit ett stort antal initialiseringsvektorer kan du använda dem för att bestämma WEP-nyckeln. Det finns två grundläggande metoder för att knäcka WEP: PTW-metoden och FMS/Korek-metoden.

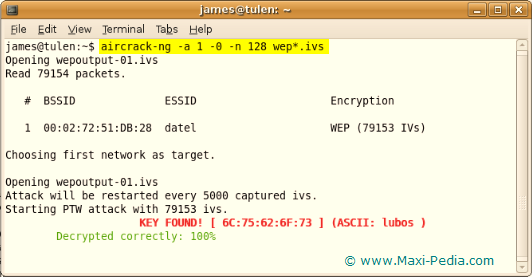

för att knäcka WEP öppna ett annat terminalfönster och kör följande kommandon:

sudo aircrack-ng-z-b 00:1a:92:77:BB:d9 wepdump*.ivs

sudo aircrack-ng-a 1 -0-n 128 wepdump*.ivs

där-z åberopar PTW WEP-cracking-metoden, – B väljer åtkomstpunkten vi är intresserade av, wepdump*.ivs väljer alla filer som börjar med” wepdump ”och slutar med”.ivs ” (detta kommer från ditt airodump-ng-kommando tidigare),- A betecknar FMS/KoreK-attack, och-n väljer typen av WEP-nyckel (128-bitars i vårt fall). Dessa kommandon beräknar WEP-nyckel från de fångade initialiseringsvektorerna. Så här ser utmatningen ut:

du gjorde det! Intresserad av roligare saker? Läs följande två artiklar:

hur man hittar MAC-och IP-adresser i nätverksdata

hur man bryter MAC-filtrering

nu när du vet hur du bryter in i ett WEP-skyddat nätverk och därför har upptäckt den svaga länken i ditt wifi-nätverk, vill vi också uppmärksamma våra säkerhetshandledning. Vi har skrivit några handledning relaterade till trådlös nätverkssäkerhet. Du kan läsa mer om IPSec, VPN, MAC-adressering, WPA, WPA2, PSK och många andra trådlösa säkerhetsåtgärder. Våra handledningar för trådlös säkerhet hjälper dig att göra ditt nätverk säkrare.

och slutligen, om du behöver mer hjälp med hur man knäcka WEP, gärna diskutera i vår it diskussionsforum. Vi föreslår också att du kontrollerar avsnittet relaterat innehåll i höger sida på den här sidan. Du kan också hitta lite hjälp här: