Vad är tvåfaktorsautentisering och varför används den?

tvåfaktorsautentisering (2FA), ibland kallad tvåstegsverifiering eller dubbelfaktorsautentisering, är en säkerhetsprocess där användare tillhandahåller två olika autentiseringsfaktorer för att verifiera sig själva.

2FA implementeras för att bättre skydda både användarens referenser och de resurser som användaren kan komma åt. Tvåfaktorsautentisering ger en högre säkerhetsnivå än autentiseringsmetoder som är beroende av enfaktorsautentisering (SFA), där användaren endast tillhandahåller en faktor-vanligtvis ett lösenord eller lösenord. Tvåfaktorsautentiseringsmetoder är beroende av att en användare tillhandahåller ett lösenord som den första faktorn och en andra, annan faktor-vanligtvis antingen en säkerhetstoken eller en biometrisk faktor, till exempel ett fingeravtryck eller ansiktssökning.

tvåfaktorsautentisering lägger till ett extra säkerhetslager i autentiseringsprocessen genom att göra det svårare för angripare att få tillgång till en persons enheter eller onlinekonton eftersom, även om offrets lösenord hackas, räcker inte ett lösenord för att klara autentiseringskontrollen.

tvåfaktorsautentisering har länge använts för att kontrollera åtkomst till känsliga system och data. Online-tjänsteleverantörer använder alltmer 2FA för att skydda sina användares referenser från att användas av hackare som stal en lösenordsdatabas eller använde phishing-kampanjer för att få användarlösenord.

den här artikeln är en del av

Vad är identitets-och åtkomsthantering? Guide till iam

- som också inkluderar:

- hur man bygger en effektiv iam-arkitektur

- 4 viktiga identitets-och åtkomsthantering bästa praxis

- 5 iam-trender som formar framtiden för säkerhet

vad är autentiseringsfaktorer?

det finns flera sätt på vilka någon kan autentiseras med mer än en autentiseringsmetod. För närvarande är de flesta autentiseringsmetoder beroende av kunskapsfaktorer, till exempel ett traditionellt lösenord, medan tvåfaktorsautentiseringsmetoder lägger till antingen en innehavsfaktor eller en inherensfaktor.

Autentiseringsfaktorer, listade i ungefärlig ordning för antagande för databehandling, inkluderar följande:

- en kunskapsfaktor är något som användaren vet, till exempel ett lösenord, ett personligt identifieringsnummer (PIN) eller någon annan typ av delad hemlighet.

- en besittningsfaktor är något som användaren har, till exempel ett ID-kort, en säkerhetstoken, en mobiltelefon, en mobil enhet eller en smartphone-app, för att godkänna autentiseringsförfrågningar.

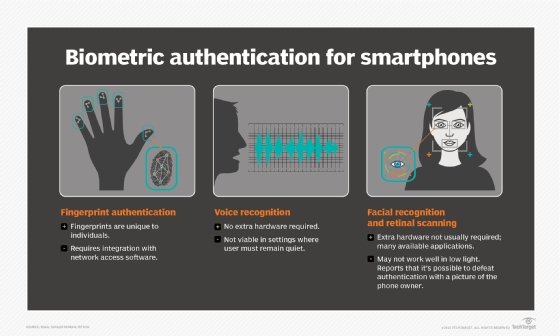

- en biometrisk faktor, även känd som en inherensfaktor, är något inneboende i användarens fysiska själv. Dessa kan vara personliga attribut mappade från fysiska egenskaper, såsom fingeravtryck autentiseras genom en fingeravtrycksläsare. Andra vanliga inherensfaktorer inkluderar ansikts-och röstigenkänning eller beteendebiometri, såsom tangenttryckningsdynamik, gång eller talmönster.

- en platsfaktor betecknas vanligtvis av den plats från vilken ett autentiseringsförsök görs. Detta kan verkställas genom att begränsa autentiseringsförsök till specifika enheter på en viss plats eller genom att spåra den geografiska källan för ett autentiseringsförsök baserat på källadressen Internet Protocol eller någon annan geolokaliseringsinformation, till exempel GPS-data (Global Positioning System), härledd från användarens mobiltelefon eller annan enhet.

- en tidsfaktor begränsar användarautentisering till ett specifikt tidsfönster där inloggning är tillåten och begränsar åtkomsten till systemet utanför det fönstret.

de allra flesta tvåfaktorsautentiseringsmetoder är beroende av de tre första autentiseringsfaktorerna, även om system som kräver större säkerhet kan använda dem för att implementera multifaktorautentisering (MFA), som kan förlita sig på två eller flera oberoende referenser för säkrare autentisering.

hur fungerar tvåfaktorsautentisering?

aktivera tvåfaktorsautentisering varierar beroende på den specifika applikationen eller leverantören. Tvåfaktorsautentiseringsprocesser involverar dock samma allmänna, flerstegsprocess:

- användaren uppmanas att logga in av applikationen eller webbplatsen.

- användaren anger vad de vet-vanligtvis användarnamn och lösenord. Sedan, Webbplatsens server hittar en matchning och känner igen användaren.

- för processer som inte kräver lösenord genererar webbplatsen en unik säkerhetsnyckel för användaren. Autentiseringsverktyget bearbetar nyckeln och Webbplatsens server validerar den.

- webbplatsen uppmanar sedan användaren att initiera det andra inloggningssteget. Även om detta steg kan ta ett antal former måste användaren bevisa att de bara har något de skulle ha, till exempel biometri, en säkerhetstoken, ett ID-kort, en smartphone eller annan mobil enhet. Detta är inherens-eller besittningsfaktorn.

- då kan användaren behöva ange en engångskod som genererades under Steg fyra.

- efter att ha tillhandahållit båda faktorerna autentiseras användaren och får åtkomst till applikationen eller webbplatsen.

element av tvåfaktorsautentisering

tvåfaktorsautentisering är en form av MFA. Tekniskt är det i bruk när som helst två autentiseringsfaktorer krävs för att få tillgång till ett system eller en tjänst. Att använda två faktorer från samma kategori utgör dock inte 2FA. Till exempel, att kräva ett lösenord och en delad hemlighet anses fortfarande vara SFA eftersom de båda tillhör kunskapsautentiseringsfaktortypen.

när det gäller SFA-tjänster är användarnamn och lösenord inte de säkraste. Ett problem med lösenordsbaserad autentisering är att det krävs kunskap och flit för att skapa och komma ihåg starka lösenord. Lösenord kräver skydd mot många insiderhot, till exempel slarvigt lagrade klisterlappar med inloggningsuppgifter, gamla hårddiskar och sociala tekniska exploater. Lösenord är också offer för externa hot, till exempel hackare som använder brute-force, dictionary eller rainbow table attacker.

med tillräckligt med tid och resurser kan en angripare vanligtvis bryta mot lösenordsbaserade säkerhetssystem och stjäla företagsdata. Lösenord har varit den vanligaste formen av SFA på grund av deras låga kostnader, enkel implementering och förtrogenhet.

flera frågor om utmaningssvar kan ge mer säkerhet, beroende på hur de implementeras, och fristående biometriska verifieringsmetoder kan också ge en säkrare metod för SFA.

typer av tvåfaktorsautentiseringsprodukter

det finns många olika enheter och tjänster för att implementera 2FA-från tokens till radiofrekvensidentifiering (RFID) – kort till smartphone-appar.

tvåfaktorsautentiseringsprodukter kan delas in i två kategorier:

- tokens som ges till användare att använda när de loggar in; och

- infrastruktur eller programvara som känner igen och autentiserar åtkomst för användare som använder sina tokens korrekt.

autentiseringstoken kan vara fysiska enheter, till exempel nyckelbrickor eller smartkort, eller de kan finnas i programvara som mobila eller stationära appar som genererar PIN-koder för autentisering. Dessa autentiseringskoder, även kända som engångslösenord (OTP), genereras vanligtvis av en server och kan kännas igen som äkta av en autentiseringsenhet eller app. Autentiseringskoden är en kort sekvens kopplad till en viss enhet, användare eller konto och kan endast användas en gång som en del av en autentiseringsprocess.

organisationer måste distribuera ett system för att acceptera, bearbeta och tillåta eller neka åtkomst till användare som autentiserar med sina tokens. Detta kan distribueras i form av serverprogramvara eller en dedikerad hårdvaruserver, samt tillhandahållas som en tjänst av en tredjepartsleverantör.

en viktig aspekt av 2FA är att säkerställa att den autentiserade användaren får tillgång till alla resurser som användaren är godkänd för och endast dessa resurser. Som ett resultat är en nyckelfunktion för 2FA att länka autentiseringssystemet med en organisations autentiseringsdata. Microsoft tillhandahåller en del av den infrastruktur som krävs för att organisationer ska kunna stödja 2FA i Windows 10 via Windows Hello, som kan fungera med Microsoft-konton, samt autentisera användare via Microsoft Active Directory, Azure AD eller Fast IDentity Online (FIDO).

hur 2FA-hårdvarutoken fungerar

Hårdvarutoken för 2FA finns tillgängliga som stöder olika metoder för autentisering. En populär hårdvarutoken är YubiKey, en liten USB-enhet (Universal Serial Bus) som stöder OTPs, Offentlig nyckelkryptering och autentisering och Universal 2nd Factor protocol som utvecklats av FIDO Alliance. YubiKey tokens säljs av Yubico Inc., baserat i Palo Alto, Calif.

när användare med en YubiKey loggar in på en onlinetjänst som stöder OTPs-som Gmail, GitHub eller WordPress-sätter de in sin YubiKey i USB-porten på sin enhet, anger sitt lösenord, klickar i YubiKey-fältet och trycker på YubiKey-knappen. YubiKey genererar en OTP och går in i fältet.

OTP är ett 44-tecken, engångslösenord; de första 12 tecknen är ett unikt ID som representerar säkerhetsnyckeln som registrerats med kontot. De återstående 32 tecknen innehåller information som krypteras med en nyckel som endast är känd för enheten och Yubicos servrar, som upprättades under den första kontoregistreringen.

OTP skickas från onlinetjänsten till Yubico för autentiseringskontroll. När OTP har validerats skickar Yubico-autentiseringsservern tillbaka ett meddelande som bekräftar att detta är rätt token för den här användaren. 2FA är klar. Användaren har tillhandahållit två autentiseringsfaktorer: lösenordet är kunskapsfaktorn och YubiKey är innehavsfaktorn.

tvåfaktorsautentisering för Mobila enheter

Smartphones erbjuder en mängd olika 2FA-funktioner, vilket gör det möjligt för företag att använda det som fungerar bäst för dem. Vissa enheter kan känna igen fingeravtryck, använda den inbyggda kameran för ansiktsigenkänning eller irisskanning och använda mikrofonen för röstigenkänning. Smartphones utrustade med GPS kan verifiera plats som en ytterligare faktor. Röst-eller Kortmeddelandetjänst (SMS) kan också användas som en kanal för autentisering utanför bandet.

ett pålitligt telefonnummer kan användas för att ta emot verifieringskoder via SMS eller automatiskt telefonsamtal. En användare måste verifiera minst ett betrodat telefonnummer för att registrera sig i mobile 2FA.

Apple iOS, Google Android och Windows 10 har alla appar som stöder 2FA, vilket gör att telefonen själv kan fungera som den fysiska enheten för att tillfredsställa besittningsfaktorn. Duo säkerhet, baserat i Ann Arbor, mig., och köpt av Cisco 2018 för 2, 35 miljarder dollar, har en plattform som gör det möjligt för kunder att använda sina betrodda enheter för 2FA. Duos plattform fastställer först att en användare är betrodd innan verifiering av den mobila enheten också kan lita på som en autentiseringsfaktor.

Authenticator-appar ersätter behovet av att få en verifieringskod via text, röstsamtal eller e-post. Om du till exempel vill komma åt en webbplats eller webbaserad tjänst som stöder Google Authenticator skriver användarna in sitt användarnamn och lösenord-en kunskapsfaktor. Användare uppmanas sedan att ange ett sexsiffrigt nummer. Istället för att behöva vänta några sekunder för att få ett textmeddelande genererar en autentiserare numret för dem. Dessa siffror ändras var 30: e sekund och är olika för varje inloggning. Genom att ange rätt nummer Slutför användarna verifieringsprocessen och bevisar innehav av rätt enhet-en ägarfaktor.

dessa och andra 2FA-produkter erbjuder information om de minsta systemkrav som krävs för att implementera 2FA.

Push-meddelanden för 2FA

ett push-meddelande är lösenordslös autentisering som verifierar en användare genom att skicka ett meddelande direkt till en säker app på användarens enhet, vilket varnar användaren om att ett autentiseringsförsök händer. Användaren kan visa detaljer om autentiseringsförsöket och antingen godkänna eller neka åtkomst-vanligtvis med ett enda tryck. Om användaren godkänner autentiseringsbegäran tar servern emot den begäran och loggar in användaren i webbappen.

Push-meddelanden autentiserar användaren genom att bekräfta att enheten som är registrerad i autentiseringssystemet-vanligtvis en mobil enhet-är i användarens besittning. Om en angripare komprometterar enheten äventyras också push-aviseringarna. Push-meddelanden eliminerar hot som man-in-the-middle-attacker, obehörig åtkomst och socialtekniska attacker.

medan push-meddelanden är säkrare än andra former av autentiseringsmetoder finns det fortfarande säkerhetsrisker. Användare kan till exempel av misstag godkänna en bedräglig autentiseringsbegäran eftersom de är vana vid att trycka på Godkänn när de får push-meddelanden.

är tvåfaktorsautentisering säker?

medan tvåfaktorsautentisering förbättrar säkerheten är 2FA-system bara lika säkra som deras svagaste komponent. Till exempel beror hårdvarutoken på emittentens eller tillverkarens säkerhet. Ett av de mest högprofilerade fallen av ett kompromissat tvåfaktorsystem inträffade 2011 när säkerhetsföretaget RSA Security rapporterade att dess SecurID-autentiseringstoken hade hackats.

själva kontoåterställningsprocessen kan också undergrävas när den används för att besegra tvåfaktorsautentisering eftersom den ofta återställer en användares nuvarande lösenord och skickar ett tillfälligt lösenord för att tillåta användaren att logga in igen, kringgå 2FA-processen. Affärs Gmail-kontona för Cloudflares verkställande direktör hackades på detta sätt.

även om SMS-baserad 2FA är billig, lätt att implementera och anses vara användarvänlig, är den sårbar för många attacker. National Institute of Standards and Technology (NIST) har avskräckt användningen av SMS i 2FA-tjänster i sin speciella publikation 800-63-3: riktlinjer för Digital identitet. NIST drog slutsatsen att OTP: er som skickas via SMS är för sårbara på grund av mobilnummerportabilitetsattacker, attacker mot mobilnätet och skadlig kod som kan användas för att avlyssna eller omdirigera textmeddelanden.

Future of authentication

miljöer som kräver högre säkerhet kan vara intresserade av trefaktorsautentisering, vilket vanligtvis innebär innehav av en fysisk token och ett lösenord som används tillsammans med biometriska data, såsom fingeravtrycksskanningar eller voiceprints. Faktorer som geolokalisering, typ av enhet och tid på dagen används också för att avgöra om en användare ska autentiseras eller blockeras. Dessutom kan beteendebiometriska identifierare, såsom en användares tangenttryckningslängd, skrivhastighet och musrörelser, också diskret övervakas i realtid för att ge kontinuerlig autentisering istället för en enda engångsverifieringskontroll under inloggningen.

att förlita sig på lösenord som huvudmetod för autentisering, medan det är vanligt, erbjuder ofta inte längre den säkerhets-eller användarupplevelse som företag och deras användare kräver. Och även om äldre säkerhetsverktyg, som en lösenordshanterare och MFA, försöker hantera problemen med användarnamn och lösenord, beror de på en väsentligen föråldrad arkitektur: lösenordsdatabasen.

följaktligen vänder sig många organisationer till lösenordslös autentisering. Genom att använda metoder som biometri och säkra protokoll kan användare autentisera sig säkert i sina applikationer utan att behöva ange lösenord. I affärer betyder det att anställda kan komma åt sitt arbete utan att behöva ange lösenord och det behåller fortfarande total kontroll över varje inloggning. Användningen av blockchain, till exempel genom decentraliserad identitet eller självisk identitet, får också uppmärksamhet som ett alternativ till traditionella autentiseringsmetoder.