a webes forgalom több mint 95% – a titkosított. Akár böngészni egy weboldalt, hogy a vásárlás, vagy írjon egy e-mailt, miközben az online, a digitális biztonság őrzi egy titkosítási algoritmus. De mit csinál a titkosítás?

ez a cikk elmagyarázza, mi a Titkosítás, és hogyan segít megőrizni az online adatvédelmet. Ha pedig aggódik digitális identitásának védelme miatt, fontolja meg az alábbi egyszerű Adatvédelmi tippet.

Profi tipp: Bár a titkosított adatokat nem lehet könnyen megfejteni, online identitása és műveletei könnyen azonosíthatók. Ahhoz, hogy valóban privát online maradjon, használjon olyan VPN-t, amely elrejtheti az internet protocol (IP) címét. Titkosítással kombinálva a VPN hihetetlenül magas szintű digitális adatvédelmet kínálhat. Itt van, hogyan kell használni:

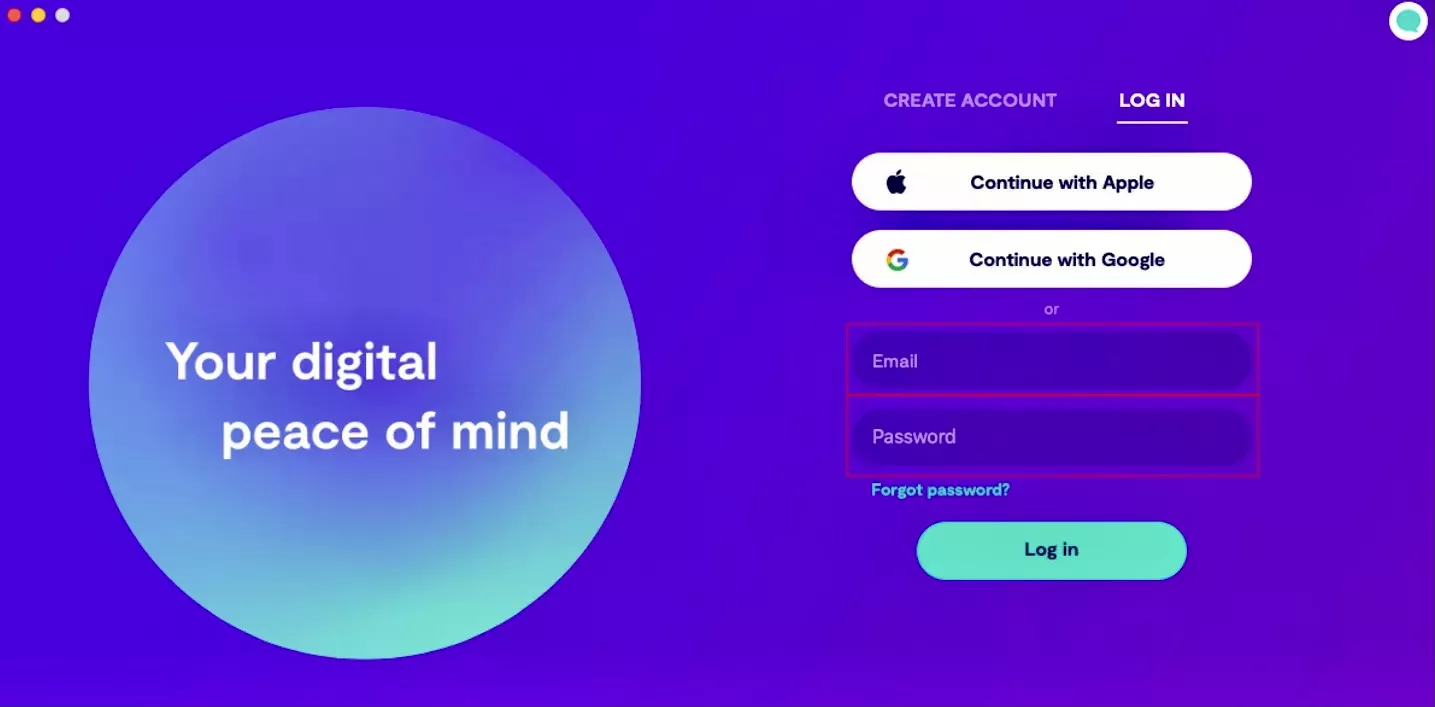

- töltse le a Clario ingyenes próbaverzióját

- hozzon létre egy fiókot

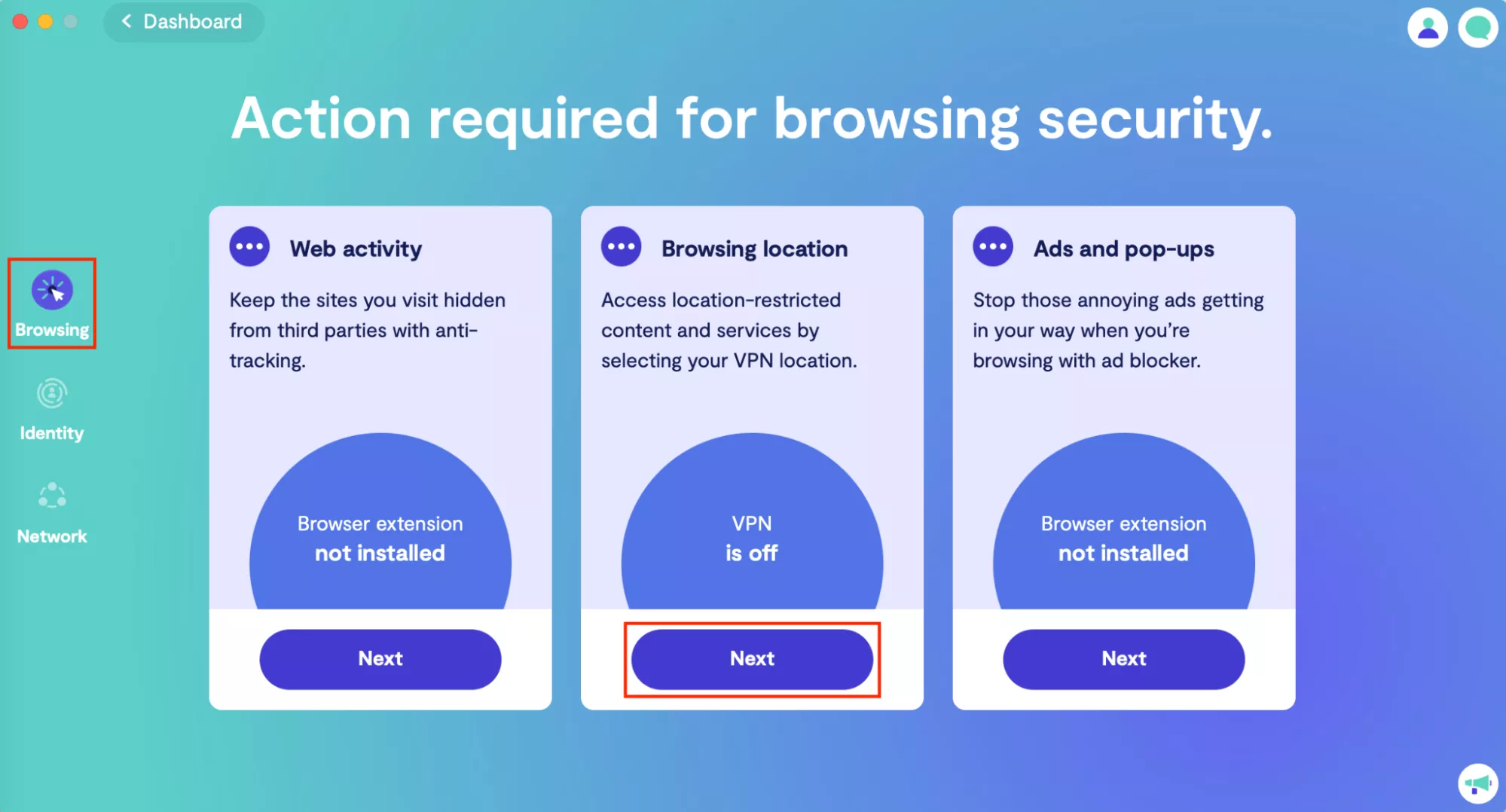

- válasszon ki egy VPN-helyet, és kezdje el privát módon böngészni

ha meg szeretné tudni, hogy a titkosítás hogyan és hogyan működik, olvassa el a cikket teljes egészében, vagy válassza ki az alábbi szakaszok egyikét.

- mi a titkosítás?

- hogyan működik a titkosítás?

- miért fontos az adattitkosítás?

- feltörhető a titkosítás?

- biztonságos a titkosítás?

- hogyan védjük az adatokat?

mi a titkosítás?

a Titkosítás az a folyamat, amelynek során az adatok olvashatatlanná válnak egy illetéktelen fél számára. Ezt úgy érik el, hogy az eredeti adatokat látszólag véletlenszerű adatokká alakítják egy kriptográfiai kulcs segítségével. Később ezeket az eredeti adatokat egy meghatalmazott fél megfejtheti a kulcs segítségével.

a titkosításnak két fő típusa van: szimmetrikus és aszimmetrikus. A szimmetrikus titkosítás egyetlen kriptográfiai kulcsot tartalmaz mind a titkosításhoz, mind a dekódoláshoz. Ezzel szemben az aszimmetrikus titkosításhoz két kulcs szükséges az információk kódolásához és dekódolásához.

hogyan védi a Titkosítás az adatokat

a legalapvetőbb szinten a titkosítás biztosítja az adatok titkosságát. De más funkciókat is ellát annak biztosítása érdekében, hogy megbízhasson a titkosított és visszafejtett adatokban.

- titoktartás – kódolja és elrejti az üzenetet

- hitelesítés – ellenőrzi az üzenet eredetét

- integritás – bizonyítja, hogy az üzenet tartalma nem változott a Küldés óta

- nem visszautasítás-biztosítja, hogy az üzenet küldője nem tagadhatja meg az üzenet küldését

a titoktartás érdekében az információkat titkosítási algoritmusoknak nevezett képletekkel titkosítják, vagy Rejtjelek. Az algoritmus egyik részének rendelkeznie kell egy kulcsnak nevezett változóval.Ez egyedivé teszi az algoritmus kimenetét, ezáltal az adatokat olvashatatlan kóddá változtatja.

a biztonság Egyszerű.

szerezzen vezető víruskeresőt, gyors VPN-t, valós idejű biztonságos böngészést és azonnali hirdetésblokkolást – mindezt egy alkalmazásban.

Free Download

ha a titkosított információkat elfogott egy illetéktelen felhasználó, akkor sem kitalálni a titkosítási algoritmus titkosítására használt adatok vagy a kulcsokat használt változók. Természetesen ez egy kemény kihívás, és ez teszi a titkosítást olyan hatékony biztonsági eszközzé.

mikor kell használni a titkosítást?

két forgatókönyv létezik, amikor az adatokat titkosítani kell:

1. Ha az adatok ‘nyugalmi állapotban’

bármikor tárolják az adatokat, azokat titkosítani kell a biztonság érdekében. Például ez lehet egy cserélhető tárolóeszközön vagy a számítógép merevlemezén. A felelős szervezetek titkosítják az általuk tárolt adatokat.

2. Ha az adatok ‘tranzit’

bármikor adatokat küld egyik helyről a másikra, fennáll annak a veszélye, hogy illetéktelen felhasználó lehallgatja őket. Az adatok titkosításával minimalizálhatja a csalók általi lehallgatás káros következményeit.

mindennapi példák az adatok titkosítására

a titkosítás egyik legkorábbi formája a szimbólumcsere, amelyet az ókori Görögországban és Rómában széles körben használtak. A Caesar-rejtjel olyan rendszer volt, ahol az eredeti üzenet vagy a sima szöveg minden betűjét egy betű váltotta fel, amely később az ábécé bizonyos számú pozíciójában található. Talán emlékszel, hogy gyerekként hasonló kódtörő játékokat játszottál.

természetesen ma az adatok titkosítása sokkal fejlettebb. Használata is hihetetlenül széles körben elterjedt, és valószínűleg védi az adatokat most anélkül, hogy még tudatában is lenne.

néhány példa a titkosítás általános használatára:

- ATM-ek-minden alkalommal, amikor ATM-et használ, az információkat titkosítás védi

- Online fizetések – fizetési adatait titkosítás védi

- titkosított webes forgalom – sok webhely alapértelmezés szerint titkosítja a webhasználatot. Ha olyan webhelyet használ, amelynek címe elején ‘https’ található (az ‘S’ jelentése ‘biztonságos’), az adatai titkosítva vannak

- üzenetküldő alkalmazások – a messenger alkalmazások, például a WhatsApp, lehetővé tették a végpontok közötti titkosítást. Ha a kiberbűnözők megsértik a WhatsApp-ot, akkor nem tudják visszafejteni az üzeneteit

- digitális jogkezelő rendszerek – megakadályozzák a szerzői joggal védett tartalmak jogosulatlan használatát vagy sokszorosítását, és védik a szoftvereket a visszafejtés ellen

- adatok ‘nyugalmi állapotban’ – a felelős szervezetek mindig titkosítják az általuk tárolt adatokat

míg a szervezetek általában hatalmas mennyiségű adatot titkosítanak az általuk tárolt adatokból, érdemes lehet titkosítani a Macen lévő fájlokat és mappákat is. A Mac adattitkosítással kapcsolatos útmutatónk a kezdéshez.

miért fontos az adattitkosítás?

az adatok titkosítása alapvető adatvédelmi védelem. Ha valaki jogosulatlan hozzáférést szerez a titkosított adatokhoz, akkor nem fogja tudni elolvasni vagy rosszindulatú célokra használni. Mint ilyen, az adatok titkosítása a számítógépes bűnözés elleni utolsó védelmi vonalként működik.

a titkosítás fontos az adatbiztonság szempontjából, mivel jelentősen csökkentheti az adatsértési károkat. Mivel egyetlen rendszer sem 100% – ban biztonságos, az egészségügyben, a pénzügyekben, az oktatásban és más kritikus iparágakban működő vállalatok kötelesek titkosítani adataikat. Például az egészségbiztosítási hordozhatóságról és elszámoltathatóságról szóló törvény (HIPAA) előírja az egészségügyi szolgáltatók számára az adatok titkosítását a betegek egészségügyi információinak védelme érdekében.

feltörhető a titkosítás?

röviden, igen. Bár a titkosított üzenet visszafejtése jelentős számítási erőforrásokat és készségeket igényel, még mindig lehetséges. A szükséges erőforrások miatt azonban ez nagyon ritka.

biztonságos a titkosítás?

igen, a titkosítás hihetetlenül biztonságos. A legtöbb titkosítási szabvány olyan szintű biztonságot nyújt, amelyet más kiberbiztonsági biztosítékok nem érnek el. A technológia hihetetlen megbízhatósága miatt az AES 256 titkosítási szabványt az Egyesült Államok Nemzetbiztonsági Ügynöksége (NSA) hagyta jóvá. A WhatsApp messenger elsöprő népszerűsége, amely 2016-os létrehozása óta több mint 100 billió titkosított üzenetet szállított, újabb bizonyíték a titkosítás biztonságára.

hogyan védheti meg magát ott, ahol a titkosítás nem

az adattitkosítás hatékony eszköz a biztonsági összetételben, de fontos, hogy rendelkezzen egy keverékkel és más eszközökkel a biztonság érdekében. Ne hagyatkozzon kizárólag az adatok titkosítására, vagy csak egyetlen intézkedésre az adatok védelme érdekében.

az adatok védelme érdekében rendszeresen frissítse a Mac-et, fogadjon el erős jelszavakat, engedélyezze a 2FA-t, elkerülje a gyanús linkeket, és használjon VPN-t. A megbízható VPN elrejti az online identitását, és a titkosítás második rétegeként szolgál.

így állíthat be VPN-t a Mac-en:

1. Töltse le a Clario ingyenes próbaverzióját és hozzon létre egy fiókot

2. A böngészés részben keresse meg a böngészés helye lapot, majd kattintson a Tovább

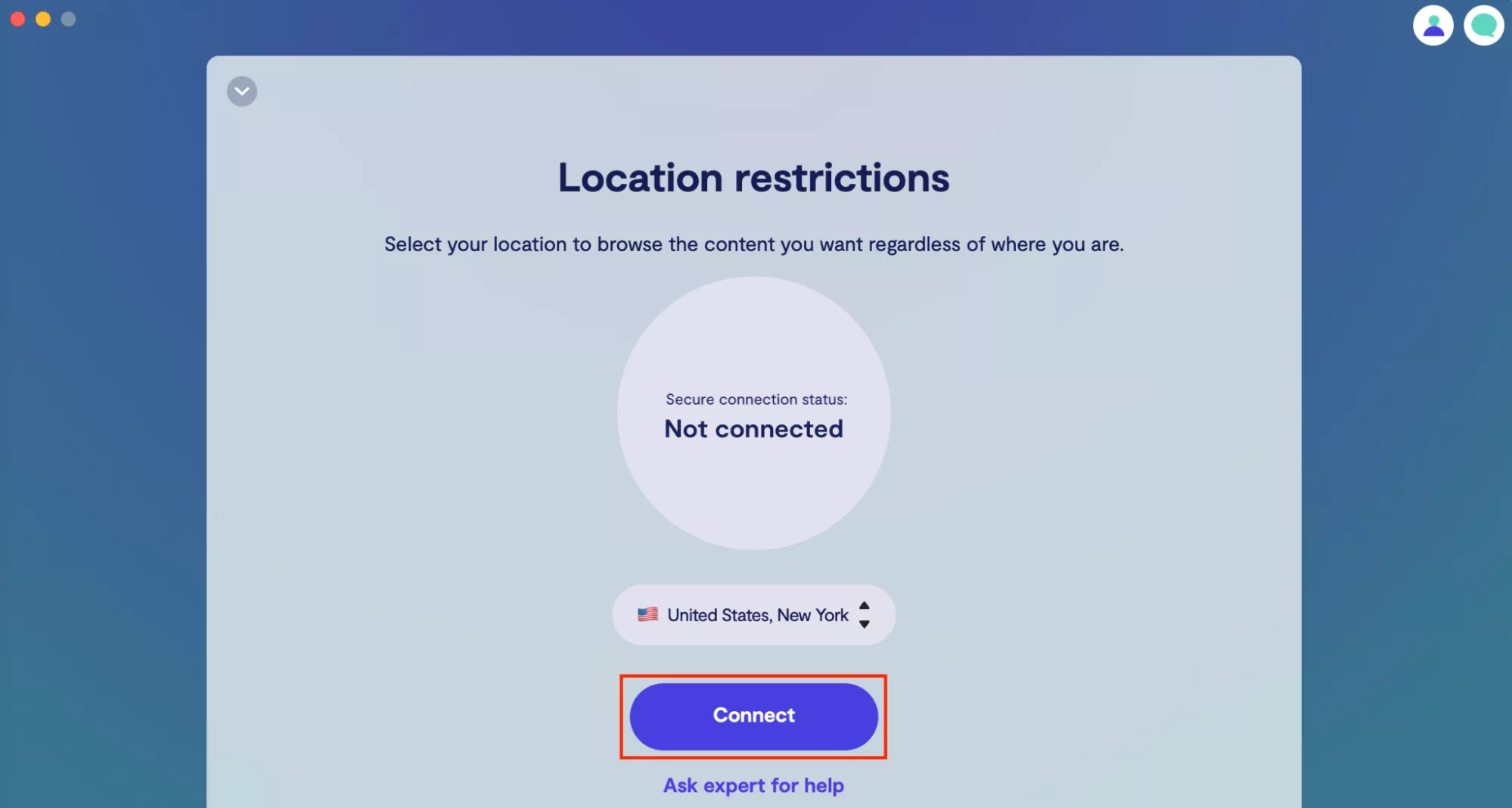

3. Válassza ki a VPN-kiszolgáló helyét, majd kattintson a Csatlakozás

most az online adatvédelmet korlátlan VPN védi. Amellett, hogy elfedi a valódi online identitását és további titkosítást kínál, a Clario 24/7-es adatsértés-megfigyeléssel és hatékony víruskeresővel is rendelkezik. Mint ilyen, elengedhetetlen biztonsági eszköz a digitális biztonság eléréséhez és fenntartásához.