ponad 95% ruchu internetowego jest szyfrowane. Niezależnie od tego, czy przeglądasz stronę internetową, dokonujesz zakupu, czy piszesz e-mail w trybie online, twoje cyfrowe bezpieczeństwo jest strzeżone przez algorytm szyfrowania. Ale co robi szyfrowanie?

ten artykuł wyjaśnia, czym jest szyfrowanie i jak pomaga zachować prywatność w Internecie. A jeśli martwisz się o ochronę swojej tożsamości cyfrowej, rozważ prostą wskazówkę zwiększającą prywatność poniżej.

Pro tip: Chociaż zaszyfrowanych danych nie można łatwo odszyfrować, tożsamość i działania online można łatwo zidentyfikować. Aby zachować prywatność w Internecie, Użyj sieci VPN, która może ukryć Twój adres IP. W połączeniu z szyfrowaniem VPN może zaoferować niezwykle wysoki poziom cyfrowej prywatności. Oto jak z niego korzystać:

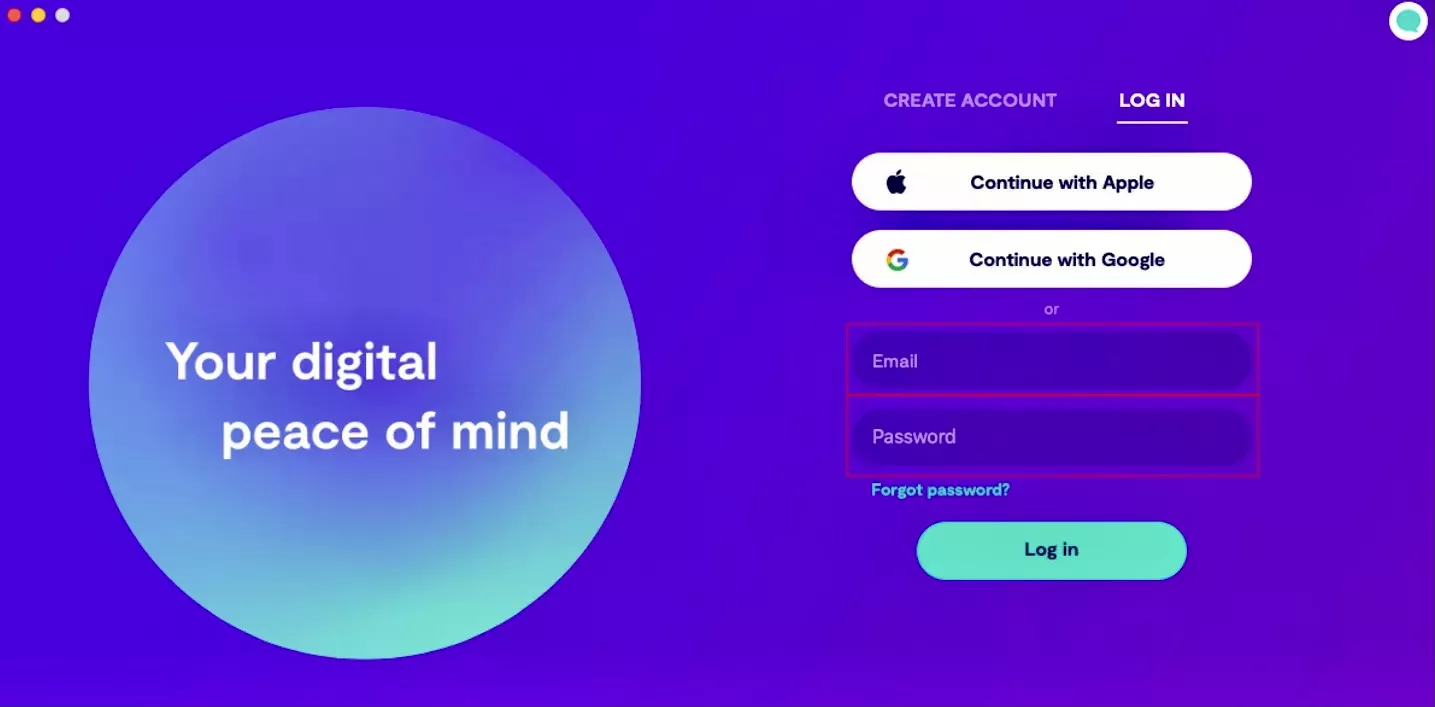

- Pobierz bezpłatną wersję próbną Clario

- Utwórz konto

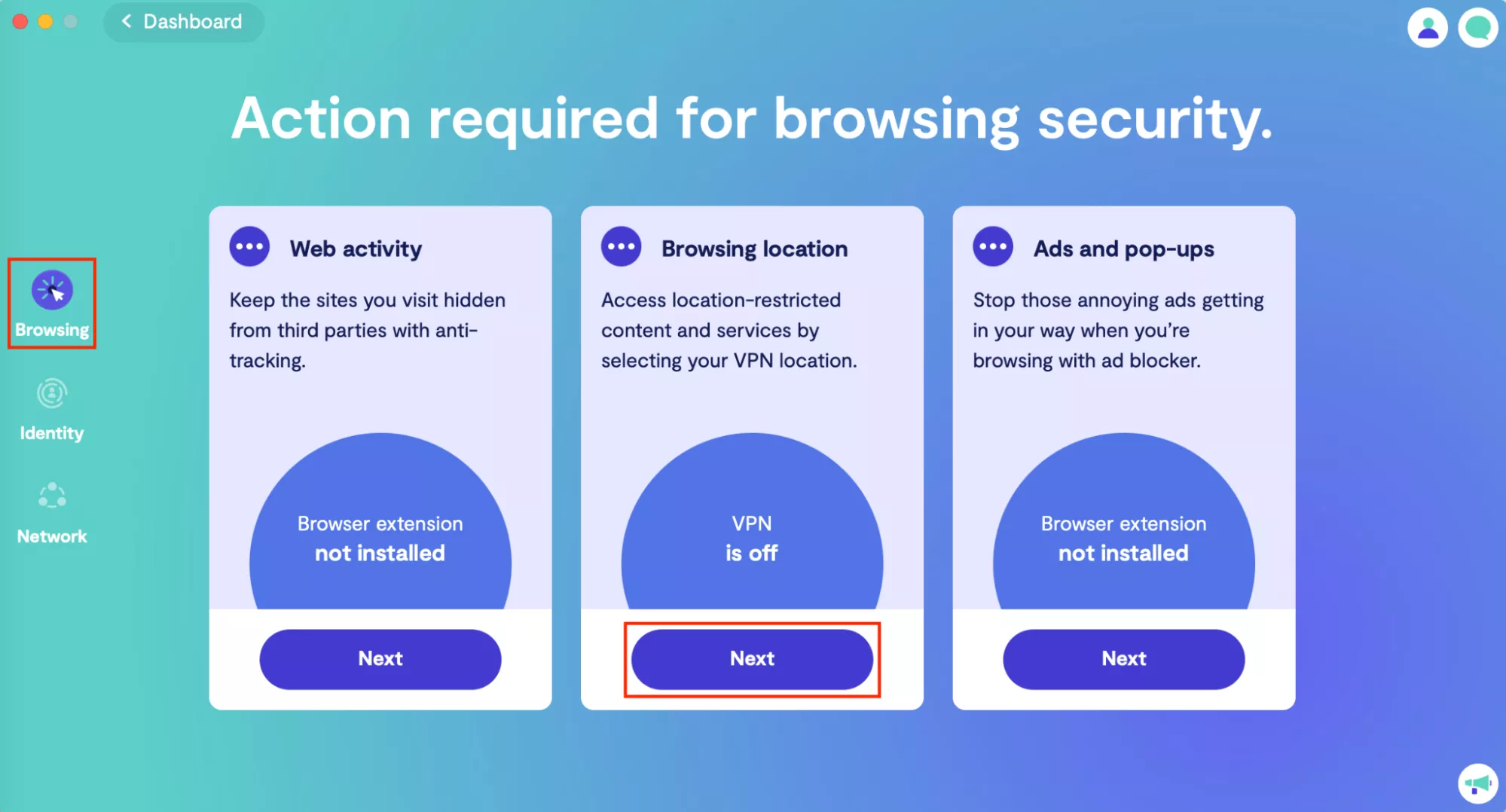

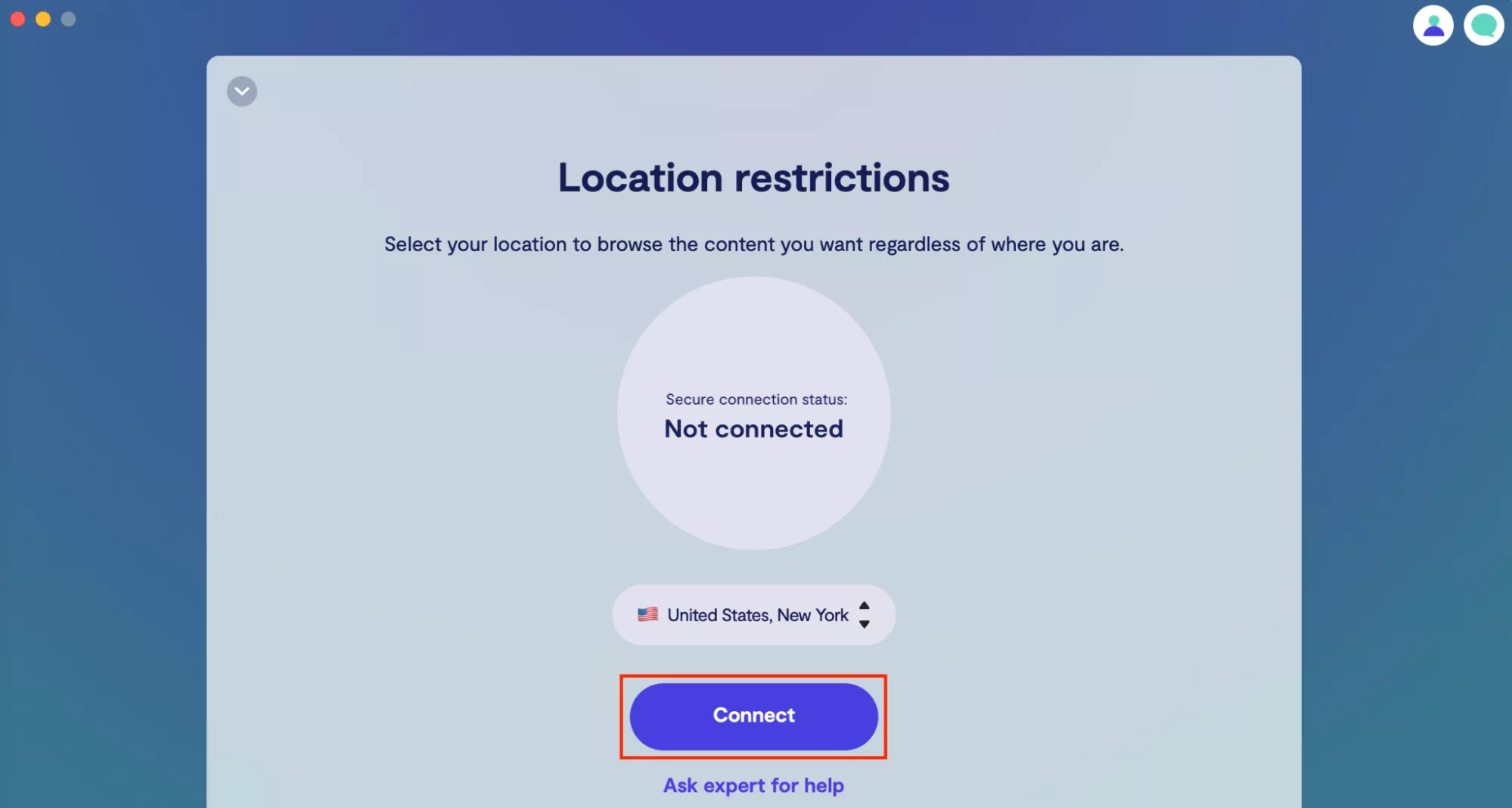

- Wybierz lokalizację VPN i zacznij przeglądać prywatnie

aby dowiedzieć się, co robi szyfrowanie i jak działa, przeczytaj artykuł w całości lub wybierz jedną z poniższych sekcji.

- co to jest szyfrowanie?

- jak działa szyfrowanie?

- dlaczego szyfrowanie danych jest ważne?

- czy można zhakować szyfrowanie?

- czy szyfrowanie jest bezpieczne?

- jak chronić dane?

co to jest szyfrowanie?

Szyfrowanie to proces uniemożliwiania odczytu danych nieautoryzowanemu podmiotowi. Osiąga się to poprzez przekształcenie oryginalnych danych w pozornie losowe DANE za pomocą klucza kryptograficznego. Później te oryginalne dane mogą zostać odszyfrowane przez autoryzowaną stronę za pomocą klucza.

istnieją dwa główne rodzaje szyfrowania: symetryczne i asymetryczne. Szyfrowanie symetryczne obejmuje Jeden klucz kryptograficzny do szyfrowania i deszyfrowania. Natomiast szyfrowanie asymetryczne wymaga dwóch kluczy do kodowania i dekodowania informacji.

jak szyfrowanie chroni dane

szyfrowanie na najbardziej podstawowym poziomie zapewnia poufność danych. Ale wykonuje również inne funkcje, aby zapewnić zaufanie do zaszyfrowanych i odszyfrowanych danych.

- poufność – koduje i ukrywa wiadomość

- uwierzytelnianie – weryfikuje pochodzenie wiadomości

- integralność – dowodzi, że zawartość wiadomości nie została zmieniona od wysłania

- brak odrzucenia-zapewnia, że nadawca wiadomości nie może odmówić wysłania wiadomości

aby zapewnić poufność, informacje są szyfrowane za pomocą formuł zwanych algorytmami szyfrowania lub szyfry. Jedna część algorytmu musi mieć zmienną zwaną kluczem.To sprawia, że wyjście algorytmu jest unikalne, a tym samym zmienia dane w nieczytelny kod.

bezpieczeństwo stało się łatwe.

uzyskaj wiodący program antywirusowy, szybki VPN, Bezpieczne przeglądanie w czasie rzeczywistym i natychmiastowe blokowanie reklam-wszystko w jednej aplikacji.

pobierz za darmo

jeśli zaszyfrowane informacje zostaną przechwycone przez nieautoryzowanego użytkownika, musi on odgadnąć algorytm szyfrowania używany do szyfrowania danych lub klucze używane jako zmienne. Oczywiście jest to trudne wyzwanie i właśnie to sprawia, że szyfrowanie jest tak skutecznym narzędziem bezpieczeństwa.

kiedy należy stosować szyfrowanie?

istnieją dwa scenariusze, w których dane powinny być szyfrowane:

1. Gdy dane są „w spoczynku”

w dowolnym momencie Dane są przechowywane, powinny być szyfrowane w celu zapewnienia bezpieczeństwa. Na przykład może to być dysk wymienny lub dysk twardy komputera. Odpowiedzialne organizacje będą szyfrować wszelkie przechowywane dane.

2. Gdy dane są „przesyłane”

za każdym razem, gdy wysyłasz dane z jednego miejsca do drugiego, istnieje ryzyko przechwycenia przez nieautoryzowanego użytkownika. Szyfrując dane, możesz zminimalizować negatywne konsekwencje przechwycenia przez oszustów.

codzienne przykłady szyfrowania danych

jedną z najwcześniejszych form szyfrowania jest „wymiana symboli”, która była szeroko stosowana przez wojska w starożytnej Grecji i Rzymie. Szyfr Cezara był systemem, w którym każda litera w oryginalnej wiadomości lub „zwykły tekst” została zastąpiona literą umieszczoną w określonej liczbie pozycji później w alfabecie. Możesz sobie przypomnieć, że jako dziecko grałeś w podobne gry z łamaniem kodów.

oczywiście dzisiaj szyfrowanie danych jest znacznie bardziej zaawansowane. Jego użycie jest również niezwykle powszechne i prawdopodobnie chroni Twoje dane w tej chwili, nawet nie zdając sobie z tego sprawy.

niektóre przykłady typowych zastosowań szyfrowania to:

- bankomaty-za każdym razem, gdy korzystasz z bankomatu, informacje są chronione przez szyfrowanie

- płatności Online-Twoje dane płatności są chronione przez szyfrowanie

- szyfrowany ruch internetowy – wiele witryn domyślnie szyfruje korzystanie z Internetu. Jeśli korzystasz z witryny z „https” („S” oznacza „bezpieczny”) na początku adresu, Twoje dane są zaszyfrowane

- aplikacje do przesyłania wiadomości – aplikacje messenger, takie jak WhatsApp, włączyły szyfrowanie end-to-end. Jeśli cyberprzestępcy naruszają WhatsApp, nie będą w stanie odszyfrować Twoich wiadomości

- Systemy zarządzania prawami cyfrowymi – zapobiegają nieautoryzowanemu użyciu lub reprodukcji treści chronionych prawem autorskim i chronią oprogramowanie przed inżynierią wsteczną

- dane „w spoczynku” – odpowiedzialne organizacje zawsze szyfrują dane, które przechowują

chociaż organizacje Zwykle szyfrują ogromne ilości przechowywanych danych, możesz również zaszyfrować pliki i foldery na komputerze Mac. Nasz przewodnik na temat szyfrowania danych dla komputerów Mac pozwoli Ci zacząć.

dlaczego szyfrowanie danych jest ważne?

szyfrowanie danych jest niezbędnym zabezpieczeniem prywatności. Jeśli ktoś uzyska nieautoryzowany dostęp do zaszyfrowanych danych, nie będzie mógł ich odczytać ani użyć do złośliwych celów. W związku z tym szyfrowanie danych działa jako ostatnia linia obrony przed cyberprzestępczością.

szyfrowanie jest ważne dla bezpieczeństwa danych, ponieważ może znacznie zmniejszyć uszkodzenia spowodowane naruszeniem danych. Biorąc pod uwagę, że żaden system nie jest w 100% bezpieczny, firmy działające w służbie zdrowia, finansach, edukacji i innych kluczowych branżach są zobowiązane do szyfrowania swoich danych. Na przykład ustawa Health Insurance Portability and Accountability Act (HIPAA) wymaga od pracowników służby zdrowia wdrożenia szyfrowania danych w celu ochrony informacji zdrowotnych pacjentów.

czy można zhakować szyfrowanie?

krótko mówiąc, tak. Chociaż odszyfrowanie zaszyfrowanej wiadomości wymagałoby znacznych zasobów obliczeniowych i umiejętności, nadal jest to możliwe. Jednak biorąc pod uwagę wymagane zasoby, jest to bardzo rzadkie.

czy szyfrowanie jest bezpieczne?

tak, szyfrowanie jest niezwykle bezpieczne. Większość standardów szyfrowania oferuje poziom bezpieczeństwa niezrównany z innymi zabezpieczeniami cyberbezpieczeństwa. Ze względu na niesamowitą niezawodność technologii, standard szyfrowania AES 256 jest zatwierdzony przez Amerykańską Agencję Bezpieczeństwa Narodowego (NSA). Przytłaczająca popularność WhatsApp messenger, który od momentu powstania w 2016 roku dostarczył ponad 100 bilionów zaszyfrowanych wiadomości, jest kolejnym świadectwem bezpieczeństwa szyfrowania.

jak się chronić tam, gdzie szyfrowanie nie działa

szyfrowanie danych to potężne narzędzie w zestawie zabezpieczeń, ale ważne jest, aby mieć zestaw i inne narzędzia, które zapewnią Ci bezpieczeństwo. Nie polegaj wyłącznie na szyfrowaniu danych lub pojedynczym działaniu, aby chronić swoje dane.

aby chronić swoje dane, regularnie aktualizuj Maca, przyjmuj silne hasła, włączaj 2FA, unikaj podejrzanych linków i używaj VPN. Niezawodny VPN ukrywa twoją tożsamość online i służy jako druga warstwa szyfrowania.

oto jak skonfigurować VPN na komputerze Mac:

1. Pobierz bezpłatną wersję próbną Clario i utwórz konto

2. W sekcji przeglądanie przejdź do zakładki lokalizacja przeglądania i kliknij Dalej

3. Wybierz lokalizację serwera VPN i kliknij Połącz

teraz Twoja prywatność online jest chroniona przez nieograniczony VPN. Oprócz maskowania Twojej prawdziwej tożsamości online i oferowania dodatkowego szyfrowania, Clario oferuje również całodobowe monitorowanie naruszeń danych i potężny program antywirusowy. W związku z tym jest to niezbędny instrument bezpieczeństwa dla osiągnięcia i utrzymania bezpieczeństwa cyfrowego.