Was ist Biometrie?

Biometrie ist die Messung und statistische Analyse der einzigartigen körperlichen und Verhaltensmerkmale von Menschen. Die Technologie wird hauptsächlich zur Identifizierung und Zugangskontrolle oder zur Identifizierung von Personen verwendet, die überwacht werden. Die Grundvoraussetzung der biometrischen Authentifizierung ist, dass jede Person durch intrinsische physische oder Verhaltensmerkmale genau identifiziert werden kann. Der Begriff Biometrie leitet sich von den griechischen Wörtern Bio, was Leben bedeutet, und Metrik, was Messen bedeutet, ab.

Wie funktioniert Biometrie?

Die Authentifizierung durch biometrische Verifizierung wird in Unternehmen und öffentlichen Sicherheitssystemen, in der Unterhaltungselektronik und in Point-of-Sale-Anwendungen immer häufiger. Neben der Sicherheit war die treibende Kraft hinter der biometrischen Überprüfung die Bequemlichkeit, da keine Passwörter zu merken oder Sicherheitstoken zu tragen sind. Einige biometrische Methoden, wie das Messen des Gangs einer Person, können ohne direkten Kontakt mit der authentifizierten Person arbeiten.

Komponenten biometrischer Geräte umfassen Folgendes:

- ein Lesegerät oder eine Scanvorrichtung zum Aufzeichnen des biometrischen Faktors, der authentifiziert wird;

- Software zum Konvertieren der gescannten biometrischen Daten in ein standardisiertes digitales Format und zum Vergleichen von Übereinstimmungspunkten der beobachteten Daten mit gespeicherten Daten; und

- eine Datenbank zum sicheren Speichern biometrischer Daten zum Vergleich.

Biometrische Daten können in einer zentralen Datenbank gespeichert werden, obwohl moderne biometrische Implementierungen häufig stattdessen darauf angewiesen sind, biometrische Daten lokal zu sammeln und dann kryptografisch zu hacken, so dass eine Authentifizierung oder Identifizierung ohne direkten Zugriff auf die biometrischen Daten selbst durchgeführt werden kann.

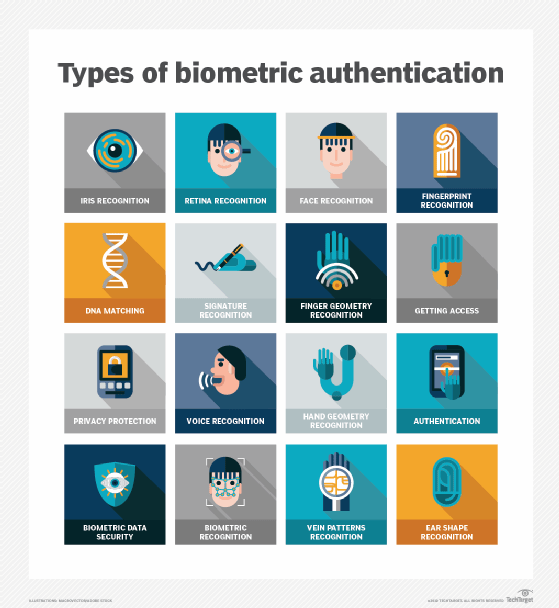

Arten der Biometrie

Die beiden Haupttypen biometrischer Identifikatoren sind entweder physiologische Merkmale oder Verhaltensmerkmale.

Physiologische Kennungen beziehen sich auf die Zusammensetzung des zu authentifizierenden Benutzers und umfassen Folgendes:

- Gesichtserkennung

- Fingerabdrücke

- Fingergeometrie (die Größe und Position der Finger)

- Iriserkennung

- Venenerkennung

- Netzhautscanning

- Spracherkennung

- DNA (DNA)

- digitale Signaturen

Verhaltensidentifikatoren umfassen die einzigartige Art und Weise, wie Personen handeln, einschließlich der Erkennung von Tippmustern, Maus- und Fingerbewegungen, Website- und Social-Media-Engagement muster, Gehgang und andere Gesten. Einige dieser Verhaltensidentifikatoren können verwendet werden, um eine kontinuierliche Authentifizierung anstelle einer einzigen einmaligen Authentifizierungsprüfung bereitzustellen. Während es eine neuere Methode mit niedrigeren Zuverlässigkeitsbewertungen bleibt, hat es das Potenzial, neben anderen Verbesserungen in der biometrischen Technologie zu wachsen.

Dieser Artikel ist Teil von

What is identity and access management? Leitfaden für IAM

- Das beinhaltet auch:

- Aufbau einer effektiven IAM-Architektur

- 4 Best Practices für das Identitäts- und Zugriffsmanagement

- 5 IAM-Trends, die die Zukunft der Sicherheit gestalten

Biometrische Daten können verwendet werden, um auf Informationen auf einem Gerät wie einem Smartphone zuzugreifen, aber es gibt auch andere Möglichkeiten, wie Biometrie verwendet werden kann. Beispielsweise können biometrische Informationen auf einer Smartcard gespeichert werden, wobei ein Erkennungssystem die biometrischen Informationen einer Person liest, während diese mit den biometrischen Informationen auf der Smartcard verglichen werden.

Vor- und Nachteile der Biometrie

Die Verwendung von Biometrie hat viele Vor- und Nachteile in Bezug auf ihre Verwendung, Sicherheit und andere damit verbundene Funktionen. Biometrische Daten sind aus folgenden Gründen von Vorteil:

- schwer zu fälschen oder zu stehlen, im Gegensatz zu Passwörtern;

- einfach und bequem zu bedienen;

- im Allgemeinen das gleiche im Laufe des Lebens eines Benutzers;

- nicht übertragbar; und

- effizient, da Vorlagen weniger Speicherplatz beanspruchen.

Nachteile sind jedoch die folgenden:

- Es ist kostspielig, ein biometrisches System in Betrieb zu nehmen.

- Wenn das System nicht alle biometrischen Daten erfasst, kann dies zu Fehlern bei der Identifizierung eines Benutzers führen.

- Datenbanken mit biometrischen Daten können weiterhin gehackt werden.

- Fehler wie false rejects und false accepts können weiterhin auftreten.

- Wenn ein Benutzer verletzt wird, funktioniert ein biometrisches Authentifizierungssystem möglicherweise nicht – wenn sich ein Benutzer beispielsweise die Hand verbrennt, kann ein Fingerabdruckscanner ihn möglicherweise nicht identifizieren.

Beispiele für verwendete Biometrie

Abgesehen davon, dass Biometrie heute in vielen Smartphones verwendet wird, wird Biometrie in vielen verschiedenen Bereichen eingesetzt. Als Beispiel werden biometrische Daten in den folgenden Bereichen und Organisationen verwendet:

- Strafverfolgung. Es wird in Systemen für kriminelle IDs wie Fingerabdruck- oder Handflächenabdruckauthentifizierungssystemen verwendet.

- Heimatschutzministerium der Vereinigten Staaten. Es wird in Grenzkontrollstellen für zahlreiche Erkennungs-, Überprüfungs- und Ausweisprozesse eingesetzt – zum Beispiel bei Systemen für elektronische Pässe, die Fingerabdruckdaten speichern, oder in Gesichtserkennungssystemen.

- Gesundheitswesen. Es wird in Systemen wie nationalen Personalausweisen für ID- und Krankenversicherungsprogramme verwendet, die Fingerabdrücke zur Identifizierung verwenden können.

- Flughafensicherheit. Dieses Feld verwendet manchmal Biometrie wie Iriserkennung.

Allerdings entscheiden sich nicht alle Organisationen und Programme für die Verwendung von Biometrie. Beispielsweise verwenden einige Justizsysteme keine Biometrie, um mögliche Fehler zu vermeiden.

Was sind Sicherheits- und Datenschutzfragen der Biometrie?

Biometrische Identifikatoren hängen von der Eindeutigkeit des betrachteten Faktors ab. Zum Beispiel werden Fingerabdrücke im Allgemeinen als sehr einzigartig für jede Person angesehen. Die Fingerabdruckerkennung, insbesondere wie sie in Apples Touch ID für frühere iPhones implementiert ist, war die erste weit verbreitete Massenanwendung eines biometrischen Authentifizierungsfaktors.

Weitere biometrische Faktoren sind Netzhaut-, Iriserkennung, Venen- und Stimmscans. Sie wurden jedoch bisher teilweise nicht weit verbreitet, da weniger Vertrauen in die Eindeutigkeit der Identifikatoren besteht oder weil die Faktoren leichter zu fälschen und für böswillige Zwecke wie Identitätsdiebstahl zu verwenden sind.

Stabilität des biometrischen Faktors kann auch für die Akzeptanz des Faktors wichtig sein. Fingerabdrücke ändern sich im Laufe eines Lebens nicht, während sich das Erscheinungsbild des Gesichts mit Alter, Krankheit oder anderen Faktoren drastisch ändern kann.

Das wichtigste Datenschutzproblem bei der Verwendung von Biometrie besteht darin, dass physische Attribute wie Fingerabdrücke und Netzhautblutgefäßmuster im Allgemeinen statisch sind und nicht geändert werden können. Dies unterscheidet sich von nichtbiometrischen Faktoren wie Passwörtern (etwas, das man kennt) und Token (etwas, das man hat), die ersetzt werden können, wenn sie verletzt oder anderweitig kompromittiert werden. Eine Demonstration dieser Schwierigkeit waren die über 20 Millionen Personen, deren Fingerabdrücke bei der Datenschutzverletzung des US Office of Personnel Management 2014 kompromittiert wurden.

Die zunehmende Allgegenwart hochwertiger Kameras, Mikrofone und Fingerabdruckleser in vielen mobilen Geräten von heute bedeutet, dass Biometrie weiterhin eine häufigere Methode zur Authentifizierung von Benutzern sein wird, insbesondere da Fast ID Online neue Standards für die Authentifizierung mit Biometrie festgelegt hat, die die Zwei-Faktor-Authentifizierung mit biometrischen Faktoren unterstützen.

Während sich die Qualität biometrischer Lesegeräte weiter verbessert, können sie immer noch falsch negative Ergebnisse liefern, wenn ein autorisierter Benutzer nicht erkannt oder authentifiziert wird, und falsch positive Ergebnisse, wenn ein nicht autorisierter Benutzer erkannt und authentifiziert wird.

Sind biometrische Daten sicher?

Hochwertige Kameras und andere Sensoren ermöglichen zwar die Verwendung von Biometrie, können aber auch Angreifer aktivieren. Da Menschen ihr Gesicht, ihre Ohren, ihre Hände, ihre Stimme oder ihren Gang nicht abschirmen, sind Angriffe möglich, indem einfach biometrische Daten von Menschen ohne deren Zustimmung oder Wissen erfasst werden.

Ein früher Angriff auf die biometrische Authentifizierung von Fingerabdrücken wurde als Gummibärchen-Hack bezeichnet und stammt aus dem Jahr 2002, als japanische Forscher mit einem gelatinebasierten Konfekt zeigten, dass ein Angreifer einen latenten Fingerabdruck von einer glänzenden Oberfläche heben konnte. Die Kapazität von Gelatine ähnelt der eines menschlichen Fingers, so dass Fingerabdruckscanner, die zur Erkennung der Kapazität entwickelt wurden, durch den Gelatinetransfer getäuscht würden.

Entschlossene Angreifer können auch andere biometrische Faktoren besiegen. Im Jahr 2015 demonstrierte Jan Krissler, auch bekannt als Starbug, ein biometrischer Forscher des Chaos Computer Clubs, eine Methode zum Extrahieren von genügend Daten aus einem hochauflösenden Foto, um die Iris-Scan-Authentifizierung zu besiegen. Im Jahr 2017 berichtete Krissler, dass er das Iris-Scanner-Authentifizierungsschema des Samsung Galaxy S8-Smartphones besiegt habe. Krissler hatte zuvor den Fingerabdruck eines Benutzers aus einem hochauflösenden Bild neu erstellt, um zu demonstrieren, dass Apples Touch ID-Fingerabdruck-Authentifizierungsschema ebenfalls anfällig war.

Nachdem Apple das iPhone X veröffentlicht hatte, brauchten Forscher nur zwei Wochen, um die Gesichtserkennung von Apple Face ID mithilfe einer 3D-gedruckten Maske zu umgehen.