co to jest biometria?

Biometria to pomiar i analiza statystyczna unikalnych cech fizycznych i behawioralnych ludzi. Technologia ta jest wykorzystywana głównie do identyfikacji i kontroli dostępu lub do identyfikacji osób, które są pod nadzorem. Podstawowym założeniem uwierzytelniania biometrycznego jest to, że każda osoba może być dokładnie zidentyfikowana przez wewnętrzne cechy fizyczne lub behawioralne. Termin biometria pochodzi od greckich słów bio, oznaczających życie i metric, oznaczających mierzyć.

jak działa biometria?

uwierzytelnianie za pomocą weryfikacji biometrycznej staje się coraz bardziej powszechne w systemach bezpieczeństwa korporacyjnego i publicznego, elektronice użytkowej i aplikacjach w punktach sprzedaży. Oprócz bezpieczeństwa, siłą napędową weryfikacji biometrycznej jest wygoda, ponieważ nie ma haseł do zapamiętania ani tokenów bezpieczeństwa do noszenia. Niektóre metody biometryczne, takie jak pomiar chodu osoby, mogą działać bez bezpośredniego kontaktu z osobą uwierzytelnioną.

elementy urządzeń biometrycznych obejmują następujące:

- czytnik lub urządzenie skanujące do rejestrowania uwierzytelnionego współczynnika biometrycznego;

- oprogramowanie do konwersji zeskanowanych danych biometrycznych na znormalizowany format cyfrowy i porównywania punktów dopasowania obserwowanych danych z przechowywanymi danymi; oraz

- baza danych do bezpiecznego przechowywania danych biometrycznych w celu porównania.

dane biometryczne mogą być przechowywane w scentralizowanej bazie danych, chociaż współczesne implementacje biometryczne często polegają na gromadzeniu danych biometrycznych lokalnie, a następnie kryptograficznym haszowaniu ich w celu uwierzytelnienia lub identyfikacji bez bezpośredniego dostępu do samych danych biometrycznych.

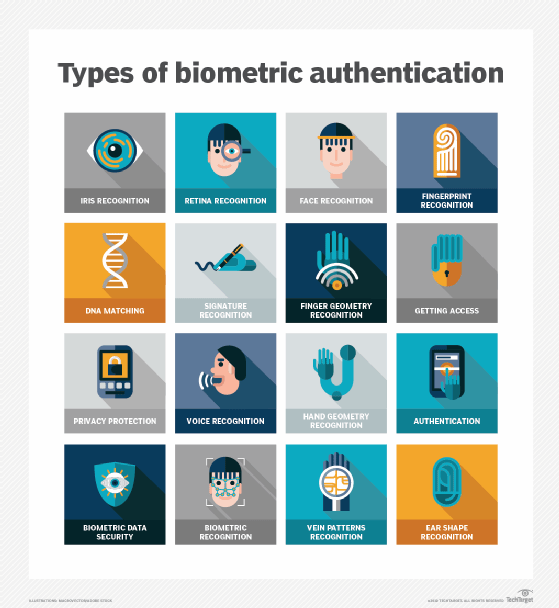

rodzaje biometrii

dwa główne typy identyfikatorów biometrycznych to cechy fizjologiczne lub cechy behawioralne.

identyfikatory fizjologiczne odnoszą się do składu uwierzytelnionego użytkownika i obejmują następujące:

- rozpoznawanie twarzy

- odciski palców

- geometria palców (rozmiar i położenie palców)

- rozpoznawanie tęczówki

- rozpoznawanie żył

- skanowanie siatkówki

- rozpoznawanie głosu

- DNA (kwas deoksyrybonukleinowy) dopasowanie

- podpisy cyfrowe

identyfikatory behawioralne obejmują unikalne sposoby działania osób, w tym rozpoznawanie wzorców pisania, ruchów myszą i palcem, zaangażowanie w stronę internetową i media społecznościowe wzory, chodzenie chodu i inne gesty. Niektóre z tych identyfikatorów behawioralnych mogą być używane do zapewnienia ciągłego uwierzytelniania zamiast jednorazowej kontroli uwierzytelniania. Chociaż nadal jest to nowsza metoda o niższych wskaźnikach niezawodności, może się rozwijać wraz z innymi ulepszeniami technologii biometrycznej.

Ten artykuł jest częścią

czym jest zarządzanie tożsamością i dostępem? Przewodnik po IAM

- który zawiera również:

- Jak zbudować efektywną architekturę IAM

- 4 podstawowe najlepsze praktyki zarządzania tożsamością i dostępem

- 5 trendy IAM kształtujące przyszłość bezpieczeństwa

dane biometryczne mogą być używane do uzyskiwania dostępu do informacji na urządzeniu, takim jak smartfon, ale istnieją również inne sposoby wykorzystania danych biometrycznych. Na przykład informacje biometryczne mogą być przechowywane na karcie inteligentnej, gdzie system rozpoznawania odczyta informacje biometryczne danej osoby, porównując je z informacjami biometrycznymi na karcie inteligentnej.

zalety i wady biometrii

korzystanie z biometrii ma wiele zalet i wad dotyczących jej użytkowania, bezpieczeństwa i innych powiązanych funkcji. Biometria jest korzystna z następujących powodów:

- łatwy i wygodny w użyciu;

- ogólnie rzecz biorąc, to samo w ciągu życia użytkownika;

- nietransferowalny; i

- wydajny, ponieważ szablony zajmują mniej miejsca.

:

- uruchomienie systemu biometrycznego jest kosztowne.

- jeśli system nie przechwyci wszystkich danych biometrycznych, może to prowadzić do niepowodzenia w identyfikacji użytkownika.

- bazy danych zawierające dane biometryczne nadal mogą zostać zhakowane.

- błędy takie jak false rejects i false accepts nadal mogą się zdarzyć.

- jeśli użytkownik zostanie ranny, system uwierzytelniania biometrycznego może nie działać-na przykład, jeśli użytkownik poparzy rękę, skaner linii papilarnych może nie być w stanie ich zidentyfikować.

przykłady biometrii w użyciu

poza tym, że biometria znajduje się w wielu używanych obecnie smartfonach, biometria jest używana w wielu różnych dziedzinach. Na przykład biometria jest wykorzystywana w następujących dziedzinach i organizacjach:

- organy ścigania. Jest stosowany w systemach identyfikacji kryminalnej, takich jak systemy uwierzytelniania odcisków palców lub odcisków dłoni.

- Jest stosowany w oddziałach Straży Granicznej do licznych procesów wykrywania, weryfikacji i uwierzytelniania-na przykład w systemach paszportów elektronicznych, które przechowują dane odcisków palców, lub w systemach rozpoznawania twarzy.

- Jest on stosowany w systemach takich jak krajowe dowody tożsamości do dokumentów tożsamości i programów ubezpieczenia zdrowotnego, które mogą wykorzystywać odciski palców do identyfikacji.

- Ochrona lotniska. Pole to czasami wykorzystuje dane biometryczne, takie jak rozpoznawanie tęczówki.

jednak nie wszystkie organizacje i programy zdecydują się na korzystanie z biometrii. Na przykład niektóre systemy wymiaru sprawiedliwości nie będą korzystać z danych biometrycznych, aby uniknąć ewentualnych błędów, które mogą wystąpić.

jakie są kwestie bezpieczeństwa i prywatności w biometrii?

identyfikatory biometryczne zależą od wyjątkowości rozważanego czynnika. Na przykład odciski palców są ogólnie uważane za wysoce unikalne dla każdej osoby. Rozpoznawanie linii papilarnych, zwłaszcza zaimplementowane w Apple Touch ID dla poprzednich iphone ’ ów, było pierwszym powszechnie stosowanym masowym zastosowaniem czynnika uwierzytelniania biometrycznego.

inne czynniki biometryczne obejmują siatkówkę, rozpoznawanie tęczówki, skanowanie żył i głosu. Nie zostały one jednak do tej pory powszechnie przyjęte, w pewnej części ze względu na mniejszą pewność co do unikalności identyfikatorów lub dlatego, że czynniki te są łatwiejsze do sfałszowania i wykorzystania ze złośliwych powodów, takich jak kradzież tożsamości.

Odciski palców nie zmieniają się przez całe życie, podczas gdy wygląd twarzy może drastycznie zmienić się wraz z wiekiem, chorobą lub innymi czynnikami.

najistotniejszym problemem związanym z wykorzystaniem biometrii jest to, że atrybuty fizyczne, takie jak odciski palców i wzorce naczyń krwionośnych siatkówki, są na ogół statyczne i nie można ich modyfikować. Różni się to od czynników pozbiometrycznych, takich jak hasła (coś, co się zna) i tokeny (coś, co się mA), które można zastąpić, jeśli zostaną naruszone lub w inny sposób naruszone. Demonstracja tej trudności była ponad 20 milionów osób, których odciski palców zostały naruszone w 2014 U. S. Office of Personnel Management data breach.

rosnąca powszechność wysokiej jakości kamer, mikrofonów i czytników linii papilarnych w wielu dzisiejszych urządzeniach mobilnych oznacza, że biometria będzie nadal bardziej powszechną metodą uwierzytelniania użytkowników, zwłaszcza że Fast ID Online wyznaczyło nowe standardy uwierzytelniania za pomocą biometrii, które obsługują uwierzytelnianie dwuskładnikowe za pomocą czynników biometrycznych.

chociaż jakość czytników biometrycznych nadal się poprawia, nadal mogą generować fałszywe negatywy, gdy autoryzowany użytkownik nie jest rozpoznawany lub uwierzytelniany, i fałszywe alarmy, gdy nieautoryzowany użytkownik jest rozpoznawany i uwierzytelniany.

czy biometria jest Bezpieczna?

wysokiej jakości kamery i inne czujniki umożliwiają korzystanie z danych biometrycznych, ale mogą również umożliwić atakującym. Ponieważ ludzie nie zasłaniają twarzy, uszu, rąk, głosu ani chodu, ataki są możliwe po prostu poprzez przechwytywanie danych biometrycznych od ludzi bez ich zgody lub wiedzy.

wczesny atak na biometryczne uwierzytelnianie linii papilarnych został nazwany Gummy bear hack, a jego początki sięgają 2002 roku, kiedy japońscy naukowcy, używając konfekcji na bazie żelatyny, wykazali, że napastnik może podnieść utajony odcisk palca z błyszczącej powierzchni. Pojemność żelatyny jest podobna do pojemności ludzkiego palca, więc skanery linii papilarnych zaprojektowane do wykrywania pojemności zostałyby oszukane przez transfer żelatyny.

zdeterminowani napastnicy mogą również pokonać inne czynniki biometryczne. W 2015 roku Jan Krissler, znany również jako Starbug, badacz biometryczny Chaos Computer Club, zademonstrował metodę ekstrakcji wystarczającej ilości danych ze zdjęcia o wysokiej rozdzielczości, aby pokonać uwierzytelnianie skanowania tęczówki. W 2017 roku Krissler poinformował o odrzuceniu schematu uwierzytelniania skanera tęczówki używanego przez smartfon Samsung Galaxy S8. Krissler wcześniej odtworzył odcisk kciuka użytkownika z obrazu o wysokiej rozdzielczości, aby wykazać, że schemat uwierzytelniania odcisków palców Apple Touch ID również był podatny na ataki.

po wydaniu iPhone ’ a X przez Apple naukowcy zajęli zaledwie dwa tygodnie, aby ominąć rozpoznawanie twarzy Apple Face ID za pomocą maski drukowanej w 3D; Face ID może być również pokonany przez osoby związane z uwierzytelnionym użytkownikiem, w tym dzieci lub rodzeństwo.