Che cos’è la biometria?

La biometria è la misurazione e l’analisi statistica delle caratteristiche fisiche e comportamentali uniche delle persone. La tecnologia viene utilizzata principalmente per l’identificazione e il controllo degli accessi o per identificare gli individui che sono sotto sorveglianza. La premessa di base dell’autenticazione biometrica è che ogni persona può essere accuratamente identificata da tratti fisici o comportamentali intrinseci. Il termine biometria deriva dalle parole greche bio, che significa vita, e metrica, che significa misurare.

Come funzionano i dati biometrici?

L’autenticazione mediante verifica biometrica sta diventando sempre più comune nei sistemi di sicurezza aziendale e pubblica, nell’elettronica di consumo e nelle applicazioni dei punti vendita. Oltre alla sicurezza, la forza trainante della verifica biometrica è stata la convenienza, in quanto non ci sono password da ricordare o token di sicurezza da trasportare. Alcuni metodi biometrici, come la misurazione dell’andatura di una persona, possono funzionare senza alcun contatto diretto con la persona autenticata.

I componenti dei dispositivi biometrici includono quanto segue:

- un lettore o un dispositivo di scansione per registrare il biometrici fattore autenticato;

- software per convertire il analizzati i dati biometrici in un formato digitale standardizzato e confrontare punti di incontro dei dati osservati con i dati memorizzati; e

- un database per memorizzare in modo sicuro i dati biometrici per il confronto.

I dati biometrici possono essere conservati in un database centralizzato, anche se le moderne implementazioni biometriche spesso dipendono invece dalla raccolta di dati biometrici localmente e quindi dall’hashing crittografico in modo che l’autenticazione o l’identificazione possano essere eseguite senza accesso diretto ai dati biometrici stessi.

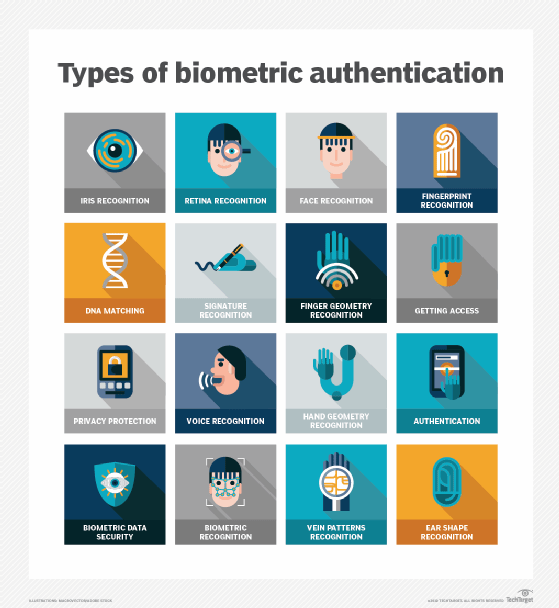

Tipi di biometria

I due tipi principali di identificatori biometrici sono caratteristiche fisiologiche o caratteristiche comportamentali.

Gli identificatori fisiologici si riferiscono alla composizione dell’utente autenticato e includono quanto segue:

- riconoscimento facciale

- impronte digitali

- geometria delle dita (la dimensione e la posizione delle dita)

- riconoscimento dell’iride

- vena di riconoscimento

- scansione della retina

- riconoscimento vocale

- DNA (acido desossiribonucleico) che corrisponde a

- firme digitali

Comportamentali identificatori di includere i diversi modi in cui gli individui agiscono, tra cui il riconoscimento di modelli di digitazione, il mouse e i movimenti delle dita, sito web e social media modelli, andatura a piedi e altri gesti. Alcuni di questi identificatori comportamentali possono essere utilizzati per fornire l’autenticazione continua invece di un singolo controllo di autenticazione una tantum. Mentre rimane un metodo più recente con valutazioni di affidabilità più basse, ha il potenziale per crescere insieme ad altri miglioramenti nella tecnologia biometrica.

Questo articolo fa parte di

Che cos’è la gestione delle identità e degli accessi? Guida a I

- Che comprende anche:

- Come costruire un’architettura effective efficace

- 4 best practice essenziali per la gestione delle identità e degli accessi

- 5 trends trends shaping the future of security

I dati biometrici possono essere utilizzati per accedere alle informazioni su un dispositivo come uno smartphone, ma ci sono anche altri modi biometrici possono essere utilizzati. Ad esempio, le informazioni biometriche possono essere conservate su una smart card, dove un sistema di riconoscimento leggerà le informazioni biometriche di un individuo, confrontandole con le informazioni biometriche sulla smart card.

Vantaggi e svantaggi della biometria

L’uso della biometria ha molti vantaggi e svantaggi per quanto riguarda il suo uso, la sicurezza e altre funzioni correlate. La biometria è utile per i seguenti motivi:

- difficile da falsificare o rubare, a differenza delle password;

- facile e comodo da usare;

- generalmente, lo stesso nel corso della vita di un utente;

- non trasferibile; e

- efficiente perché i modelli occupano meno spazio.

Gli svantaggi, tuttavia, includono quanto segue:

- È costoso ottenere un sistema biometrico installato e funzionante.

- Se il sistema non riesce a catturare tutti i dati biometrici, può portare a errori nell’identificazione di un utente.

- I database che contengono dati biometrici possono ancora essere violati.

- Errori come false rejects e false accepts possono ancora verificarsi.

- Se un utente si ferisce, un sistema di autenticazione biometrica potrebbe non funzionare, ad esempio, se un utente brucia la mano, uno scanner di impronte digitali potrebbe non essere in grado di identificarli.

Esempi di biometria in uso

Oltre alla biometria in molti smartphone in uso oggi, la biometria viene utilizzata in molti campi diversi. Ad esempio, la biometria viene utilizzata nei seguenti campi e organizzazioni:

- Forze dell’ordine. Viene utilizzato nei sistemi per ID criminali, come i sistemi di autenticazione con impronte digitali o palm print.

- Dipartimento della Sicurezza Nazionale degli Stati Uniti. Viene utilizzato nelle filiali di Border Patrol per numerosi processi di rilevamento, controllo e credenziali, ad esempio con sistemi per passaporti elettronici, che memorizzano i dati delle impronte digitali o nei sistemi di riconoscimento facciale.

- Sanità. Viene utilizzato in sistemi come le carte d’identità nazionali per i programmi di ID e di assicurazione sanitaria, che possono utilizzare le impronte digitali per l’identificazione.

- Sicurezza aeroportuale. Questo campo a volte utilizza dati biometrici come il riconoscimento dell’iride.

Tuttavia, non tutte le organizzazioni e i programmi opteranno per l’utilizzo della biometria. Ad esempio, alcuni sistemi giudiziari non utilizzeranno i dati biometrici in modo da evitare qualsiasi possibile errore che possa verificarsi.

Quali sono i problemi di sicurezza e privacy della biometria?

Gli identificatori biometrici dipendono dall’unicità del fattore considerato. Ad esempio, le impronte digitali sono generalmente considerate altamente uniche per ogni persona. Il riconoscimento delle impronte digitali, in particolare come implementato nel Touch ID di Apple per i precedenti iPhone, è stata la prima applicazione di massa ampiamente utilizzata di un fattore di autenticazione biometrica.

Altri fattori biometrici includono retina, riconoscimento dell’iride, vena e scansioni vocali. Tuttavia, non sono stati adottati ampiamente finora, in una parte, perché c’è meno fiducia nell’unicità degli identificatori o perché i fattori sono più facili da falsificare e utilizzare per motivi dannosi, come il furto di identità.

La stabilità del fattore biometrico può anche essere importante per l’accettazione del fattore. Le impronte digitali non cambiano nel corso della vita, mentre l’aspetto del viso può cambiare drasticamente con l’età, la malattia o altri fattori.

Il problema di privacy più significativo dell’utilizzo della biometria è che gli attributi fisici, come le impronte digitali e i modelli dei vasi sanguigni retinici, sono generalmente statici e non possono essere modificati. Questo è distinto da fattori non biometrici, come password (qualcosa che si conosce) e token (qualcosa che si ha), che possono essere sostituiti se vengono violati o altrimenti compromessi. Una dimostrazione di questa difficoltà sono stati gli oltre 20 milioni di individui le cui impronte digitali sono state compromesse nel 2014 U. S. Office of Personnel Management data breach.

La crescente ubiquità di alta qualità telecamere, microfoni, lettori di impronte digitali in molti degli attuali dispositivi mobili mezzi di biometria, continuerà a diventare un metodo più comune per l’autenticazione degli utenti, in particolare per quanto Veloce ID Online ha stabilito nuovi standard per l’autenticazione biometrica che supportano l’autenticazione a due fattori con biometrici fattori.

Mentre la qualità dei lettori biometrici continua a migliorare, possono ancora produrre falsi negativi, quando un utente autorizzato non viene riconosciuto o autenticato, e falsi positivi, quando un utente non autorizzato viene riconosciuto e autenticato.

La biometria è sicura?

Mentre telecamere di alta qualità e altri sensori consentono l’uso di dati biometrici, possono anche abilitare gli aggressori. Poiché le persone non proteggono i loro volti, orecchie, mani, voce o andatura, gli attacchi sono possibili semplicemente catturando dati biometrici da persone senza il loro consenso o conoscenza.

Un attacco precoce all’autenticazione biometrica delle impronte digitali è stato chiamato gummy bear hack, e risale al 2002 quando ricercatori giapponesi, utilizzando una confezione a base di gelatina, hanno dimostrato che un attaccante potrebbe sollevare un’impronta digitale latente da una superficie lucida. La capacità della gelatina è simile a quella di un dito umano, quindi gli scanner di impronte digitali progettati per rilevare la capacità sarebbero ingannati dal trasferimento di gelatina.

Gli aggressori determinati possono anche sconfiggere altri fattori biometrici. Nel 2015, Jan Krissler, noto anche come Starbug, un ricercatore biometrico Chaos Computer Club, ha dimostrato un metodo per estrarre dati sufficienti da una fotografia ad alta risoluzione per sconfiggere l’autenticazione della scansione dell’iride. In 2017, Krissler ha riferito di aver sconfitto lo schema di autenticazione dello scanner dell’iride utilizzato dallo smartphone Samsung Galaxy S8. Krissler aveva precedentemente ricreato l’impronta digitale di un utente da un’immagine ad alta risoluzione per dimostrare che anche lo schema di autenticazione delle impronte digitali Touch ID di Apple era vulnerabile.

Dopo che Apple ha rilasciato iPhone X, i ricercatori hanno impiegato solo due settimane per bypassare il riconoscimento facciale Face ID di Apple utilizzando una maschera stampata in 3D; Face ID può anche essere sconfitto da individui correlati all’utente autenticato, inclusi bambini o fratelli.